Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

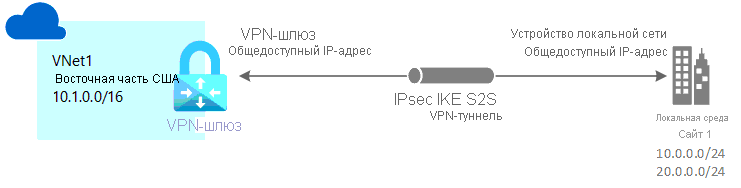

В этой статье показано, как использовать Azure CLI для создания vpn-шлюза типа "сеть — сеть" (S2S) из локальной сети в виртуальную сеть.

Подключение VPN-шлюза типа "сеть — сеть" используется для подключения локальной сети к виртуальной сети Azure через VPN-туннель IPsec/IKE (IKEv1 или IKEv2). Для этого типа подключения требуется локальное VPN-устройство, которому назначен внешний общедоступный IP-адрес. В этой статье описано, как создать подключение между VPN-шлюзом и локальным VPN-устройством с помощью общего ключа. Дополнительные сведения о VPN-шлюзах см. в этой статье.

Перед началом

Убедитесь, что среда соответствует следующим критериям перед началом настройки:

Убедитесь, что у вас есть функционирующий маршрутизируемый VPN-шлюз. Сведения о создании VPN-шлюза см. в статье "Создание VPN-шлюза".

Если вы не знаете диапазоны IP-адресов в своей конфигурации локальной сети, найдите того, кто сможет предоставить вам нужную информацию. При создании этой конфигурации необходимо указать префиксы диапазона IP-адресов, которые Azure направляет на вашу локальную площадку. Ни одна из подсетей локальной сети не может перекрываться с подсетями виртуальной сети, к которым требуется подключиться.

VPN-устройства:

- Убедитесь, что у вас есть совместимое VPN-устройство и пользователь, который может его настроить. Дополнительные сведения о совместимых VPN-устройствах и конфигурации устройств см. в разделе "Сведения о VPN-устройствах".

- Определите, поддерживает ли VPN-устройство шлюзы активного режима. В этой статье создается VPN-шлюз активного режима, который рекомендуется для высокодоступного подключения. Режим "Активный-активный" указывает, что оба экземпляра виртуальной машины шлюза активны. В этом режиме требуется два общедоступных IP-адреса, по одному для каждого экземпляра виртуальной машины шлюза. Вы настраиваете ваше VPN-устройство для подключения к IP-адресу каждого виртуального шлюза.

Если VPN-устройство не поддерживает этот режим, не включите этот режим для шлюза. Дополнительные сведения см. в разделах "Проектирование подключения с высокой доступностью для подключений между локальными и виртуальными сетями" и "О VPN-шлюзах в активном-активном режиме".

Для работы с этой статьей требуется Azure CLI версии 2.0 или более поздней.

Используйте среду Bash в Azure Cloud Shell. Дополнительные сведения см. в статье "Начало работы с Azure Cloud Shell".

Если вы предпочитаете выполнять справочные команды CLI локально, установите Azure CLI. Если вы работаете в Windows или macOS, Azure CLI можно запустить в контейнере Docker. Дополнительные сведения см. в статье Как запустить Azure CLI в контейнере Docker.

Если вы используете локальную установку, выполните вход в Azure CLI с помощью команды az login. Чтобы выполнить аутентификацию, следуйте инструкциям в окне терминала. Сведения о других параметрах входа см. в статье "Проверка подлинности в Azure с помощью Azure CLI".

Установите расширение Azure CLI при первом использовании, когда появится соответствующий запрос. Дополнительные сведения о расширениях см. в статье Использование расширений и управление ими с помощью Azure CLI.

Выполните команду az version, чтобы узнать установленную версию и зависимые библиотеки. Чтобы обновиться до последней версии, выполните команду az upgrade.

Создание шлюза локальной сети

Обычно термин "шлюз локальной сети" относится к вашей локальной площадке. Присвойте сайту имя, по которому Azure может обращаться к этому сайту, а затем укажите IP-адрес локального VPN-устройства, к которому вы подключитесь. Вы можете также указать префиксы IP-адресов, которые будут направляться через VPN-шлюз к VPN-устройству. Префиксы адресов, которые вы указываете, расположены в вашей локальной сети. При изменении локальной сети вы сможете без проблем обновить эти префиксы.

Используйте следующие значения.

- Параметр --gateway-ip-address — это IP-адрес локального VPN-устройства.

- --local-address-prefixes — это пространства адресов в вашей локальной сети.

Используйте команду az network local-gateway create для добавления шлюза локальной сети. В следующем примере показан шлюз локальной сети с несколькими префиксами адресов. Замените значения на свои собственные.

az network local-gateway create --gateway-ip-address [IP address of your on-premises VPN device] --name Site1 --resource-group TestRG1 --local-address-prefixes 10.3.0.0/16 10.0.0.0/24

Настройка устройства VPN

Для подключения "сеть — сеть" к локальной сети требуется VPN-устройство. На этом этапе мы настроим VPN-устройство. При настройке VPN-устройства вам потребуется следующее:

Общий ключ: этот общий ключ совпадает с тем же ключом, который указывается при создании VPN-подключения типа "сеть — сеть". В наших примерах мы используем простой общий ключ. Для практического использования рекомендуется создавать более сложные ключи.

Общие IP-адреса экземпляров вашего шлюза виртуальной сети: Получите IP-адрес для каждого экземпляра виртуальной машины. Если шлюз находится в активно-активном режиме, у вас будет IP-адрес для каждого экземпляра виртуальной машины шлюза. Не забудьте настроить устройство с обоими IP-адресами, по одному для каждой виртуальной машины активного шлюза. Шлюзы режима "Активный режим ожидания" имеют только один IP-адрес.

Чтобы найти общедоступный IP-адрес шлюза виртуальной сети, используйте команду az network public-ip list. Для удобства чтения выходные данные форматируются для отображения списка общедоступных IP-адресов в формате таблицы. В примере VNet1GWpip1 — это имя ресурса общедоступного IP-адреса.

az network public-ip list --resource-group TestRG1 --output table

В зависимости от используемого VPN-устройства можно скачать скрипт конфигурации VPN-устройства. Дополнительные сведения см. в статье о скачивании скриптов конфигурации для VPN-устройств.

Ниже приведены дополнительные сведения о конфигурации:

Сведения о совместимых VPN-устройствах см. в разделе "Сведения о VPN-устройствах".

Ссылки на параметры конфигурации устройства см. в разделе "Проверенные VPN-устройства". Мы предоставляем ссылки на конфигурацию устройства на основе наилучших усилий, но всегда лучше проверить с производителем устройства последние сведения о конфигурации.

В списке показаны проверенные версии. Если версия ОС для VPN-устройства отсутствует в списке, она по-прежнему может быть совместима. Обратитесь к изготовителю устройства.

Основные сведения о конфигурации VPN-устройства см. в разделе "Общие сведения о конфигурациях VPN-устройств партнера".

См. дополнительные сведения о примерах изменения конфигурации устройств.

См. дополнительные сведения о требованиях к шифрованию и VPN-шлюзах Azure.

Сведения о параметрах, необходимых для завершения настройки, см. в разделе "Параметры IPsec/IKE по умолчанию". Сведения включают версию IKE, группу Diffie-Hellman (DH), метод проверки подлинности, алгоритмы шифрования и хэширования, время существования ассоциации безопасности (SA), идеальную секретность пересылки (PFS) и обнаружение мертвых одноранговых узлов (DPD).

Инструкции по настройке политики IPsec/IKE см. в разделе "Настройка настраиваемых политик подключения IPsec/IKE" для VPN-подключения S2S и VNet-to-VNet.

Сведения о подключении нескольких VPN-устройств на основе политик см. в статье "Подключение VPN-шлюза к нескольким локальным VPN-устройствам на основе политик".

Создание VPN-подключения

Создайте подключение VPN типа "сеть — сеть" между шлюзом виртуальной сети и локальным VPN-устройством. Если вы используете шлюз активного режима (рекомендуется), каждый экземпляр виртуальной машины шлюза имеет отдельный IP-адрес. Чтобы правильно настроить высокодоступное подключение, необходимо установить туннель между каждым экземпляром виртуальной машины и VPN-устройством. Оба туннеля являются частью одного подключения.

Создайте подключение с помощью команды az network vpn-connection create. Общий ключ должен соответствовать значению, использованному в конфигурации VPN-устройства.

az network vpn-connection create --name VNet1toSite1 --resource-group TestRG1 --vnet-gateway1 VNet1GW -l eastus --shared-key abc123 --local-gateway2 Site1

Через некоторое время будет установлено подключение.

Проверка VPN-подключения

Убедиться в успешном выполнении подключения можно с помощью команды az network vpn-connection show. В примере параметр "--name" — это имя подключения, которое требуется проверить. Когда подключение находится в процессе установления, статус подключения отображается как 'Подключение'. После установки подключения его состояние изменяется на "Подключено". Настройте следующий пример, указав значения для своей среды.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Если вы хотите использовать другой метод проверки подключения, см. статью Проверка соединения VPN-шлюза.

Стандартные задачи

Этот раздел содержит общие команды, которые могут быть полезны при работе с конфигурациями 'сайт-сайт'. Полный список сетевых команд интерфейса командной строки см. в разделе об управлении ресурсами сети Azure.

Просмотр локальных сетевых шлюзов

Чтобы просмотреть список шлюзов локальной сети, используйте команду az network local-gateway list.

az network local-gateway list --resource-group TestRG1

Изменение префиксов IP-адресов для шлюза локальной сети при отсутствии подключения шлюза

Если вы хотите добавить или удалить префиксы IP-адресов, а у шлюза еще нет подключения, можно обновить префиксы с помощью az network local-gateway create. Чтобы перезаписать текущие параметры, укажите существующее имя шлюза локальной сети. Если используется другое имя, необходимо создать новый шлюз локальной сети вместо перезаписи существующего. Эта команда также используется для обновления IP-адреса шлюза VPN-устройства.

При каждом изменении нужно указать полный список префиксов, а не только те префиксы, которые вы хотите изменить. Укажите только те префиксы, которые нужно сохранить. В этом случае 10.0.0.0/24 и 10.3.0.0/16

az network local-gateway create --gateway-ip-address 203.0.113.34 --name Site2 -g TestRG1 --local-address-prefixes 10.0.0.0/24 10.3.0.0/16

Изменение префиксов IP-адресов для шлюза локальной сети с имеющимся подключением шлюза.

Если у вас есть подключение к шлюзу и требуется добавить или удалить префиксы IP-адресов, можно обновить префиксы с помощью команды az network local-gateway update. После этого VPN-подключение будет некоторое время недоступно.

При каждом изменении нужно указать полный список префиксов, а не только те префиксы, которые вы хотите изменить. В этом примере уже присутствует 10.0.0.0/24 и 10.3.0.0/16. Мы добавим префиксы 10.5.0.0/16 и 10.6.0.0/16 и укажите все 4 префикса при обновлении.

az network local-gateway update --local-address-prefixes 10.0.0.0/24 10.3.0.0/16 10.5.0.0/16 10.6.0.0/16 --name VNet1toSite2 -g TestRG1

Изменить шлюз локальной сети 'gatewayIpAddress'

При изменении общедоступного IP-адреса для VPN-устройства необходимо изменить шлюз локальной сети с обновленным IP-адресом. При изменении шлюза обязательно укажите существующее имя шлюза локальной сети. Если вы используете другое имя, создадите новый шлюз локальной сети, а не перезаписываете существующие сведения о шлюзе.

Чтобы изменить IP-адрес шлюза, замените значения Site2 и TestRG1 собственными, используя команду az network local-gateway update.

az network local-gateway update --gateway-ip-address 203.0.113.170 --name Site2 --resource-group TestRG1

Проверьте правильность IP-адреса в выходных данных:

"gatewayIpAddress": "203.0.113.170",

Проверка значений общего ключа

Убедитесь, что значение общего ключа совпадает со значением, использованным для настройки VPN-устройства. Если это не так, снова запустите подключение, используя значение, полученное с устройства, или обновите устройство значением из возвращенного значения. Значения должны совпадать. Чтобы просмотреть общий ключ, используйте команду az network vpn-connection-list.

az network vpn-connection shared-key show --connection-name VNet1toSite2 --resource-group TestRG1

Просмотр общедоступного IP-адреса VPN-шлюза

Чтобы найти общедоступный IP-адрес шлюза виртуальной сети, используйте команду az network public-ip list. Для удобства чтения выходные данные в этом примере форматируются для отображения списка общедоступных IP-адресов в формате таблицы.

az network public-ip list --resource-group TestRG1 --output table

Следующие шаги

- Сведения о BGP см. в обзоре BGP и настройке BGP.

- Сведения о принудительном туннелировании см. в разделе О принудительном туннелировании.

- Сведения о высокодоступных активных подключениях см. в разделе "Высокодоступное подключение между площадками и VNet-to-VNet".

- Список сетевых команд Azure CLI см. в статье об Azure CLI.

- Сведения о создании VPN-подключения типа "сеть — сеть" с помощью шаблона Azure Resource Manager см. в статье "Создание VPN-подключения типа "сеть — сеть".

- Сведения о создании VPN-подключения между виртуальными сетями с помощью шаблона Azure Resource Manager см. в статье HBase: развертывание георепликации.