Удаленная работа с подключением "точка — сеть" с использованием VPN-шлюза Azure

Примечание.

В этой статье описано, как использовать Azure, VPN-шлюз Azure, сеть Майкрософт и экосистему партнеров Azure для удаленной работы и устранения возможных проблем с сетью из-за кризиса с COVID-19.

В этой статье описываются возможности, которые организации могут использовать во время пандемии COVID-19 для организации удаленного доступа пользователей или в качестве дополнения к существующим решениям для увеличения пропускной способности последних.

Облачное решение "точка — сеть" Azure можно быстро подготовить, чтобы отреагировать на повышению рабочих нагрузок от пользователей, сидящих дома. Это решение легко и быстро масштабируется и отключается, когда дополнительные ресурсы больше не нужны.

Сведения о VPN-подключениях типа "точка — сеть"

Подключение типа "точка — сеть" через VPN-шлюз позволяет создать безопасное подключение к виртуальной сети с отдельного клиентского компьютера. Подключение P2S сначала устанавливается на клиентском компьютере. Это эффективное решение для сотрудников, которым нужно подключаться к виртуальным сетям Azure или к локальным центрам обработки данных из удаленного расположения, например из дома или с конференции. В этой статье описано, как дать пользователям возможность удаленно работать в различных сценариях.

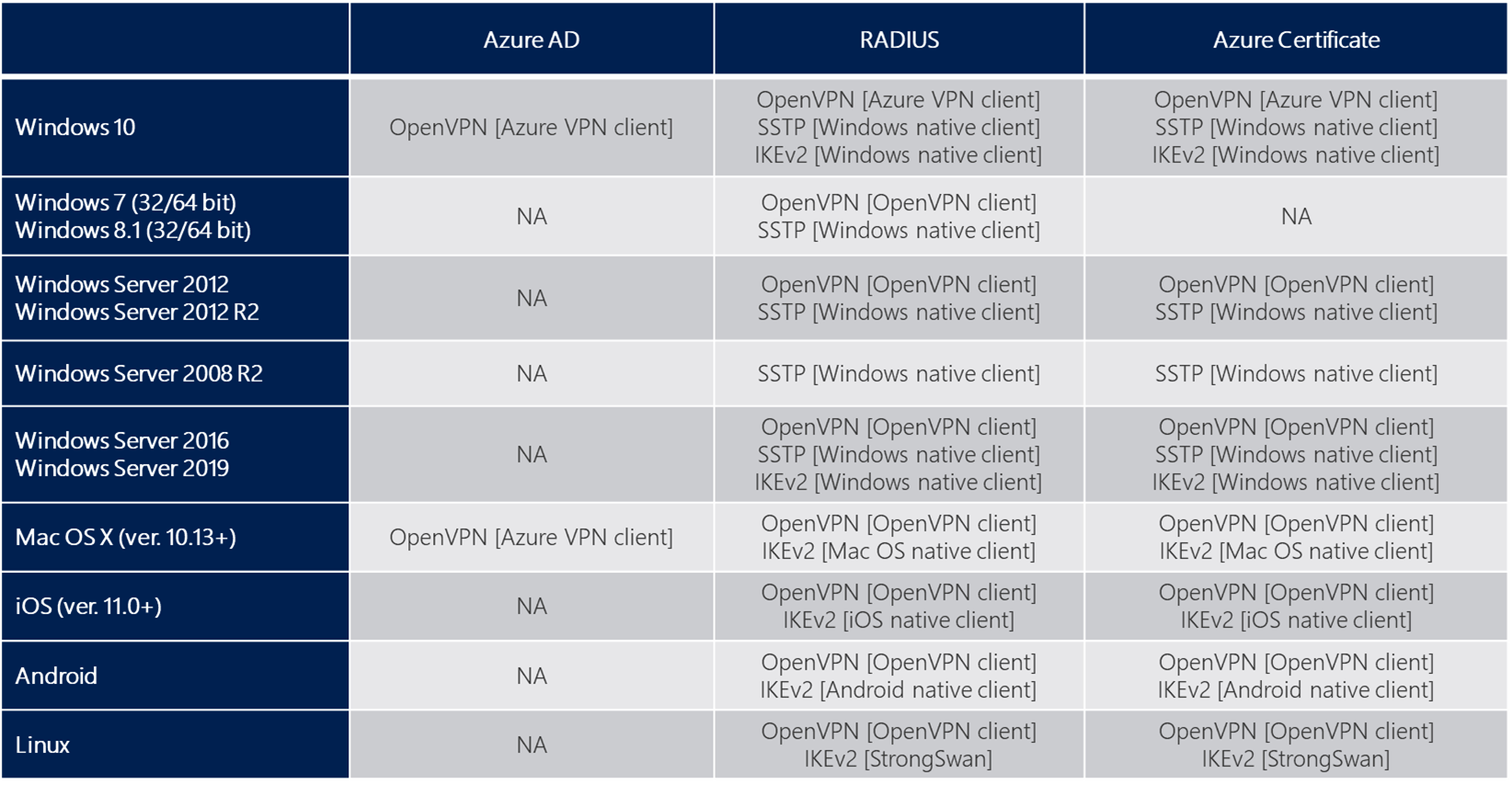

В следующей таблице показаны клиентские операционные системы и параметры проверки подлинности, доступные для них. Целесообразно выбирать способ проверки подлинности в зависимости от уже используемой ОС. Например, если используется несколько клиентских операционных систем, выберите OpenVPN с проверкой подлинности на основе сертификатов. Кроме того, обратите внимание, что VPN типа "точка — сеть" поддерживается только в VPN-шлюзах на основе маршрутов.

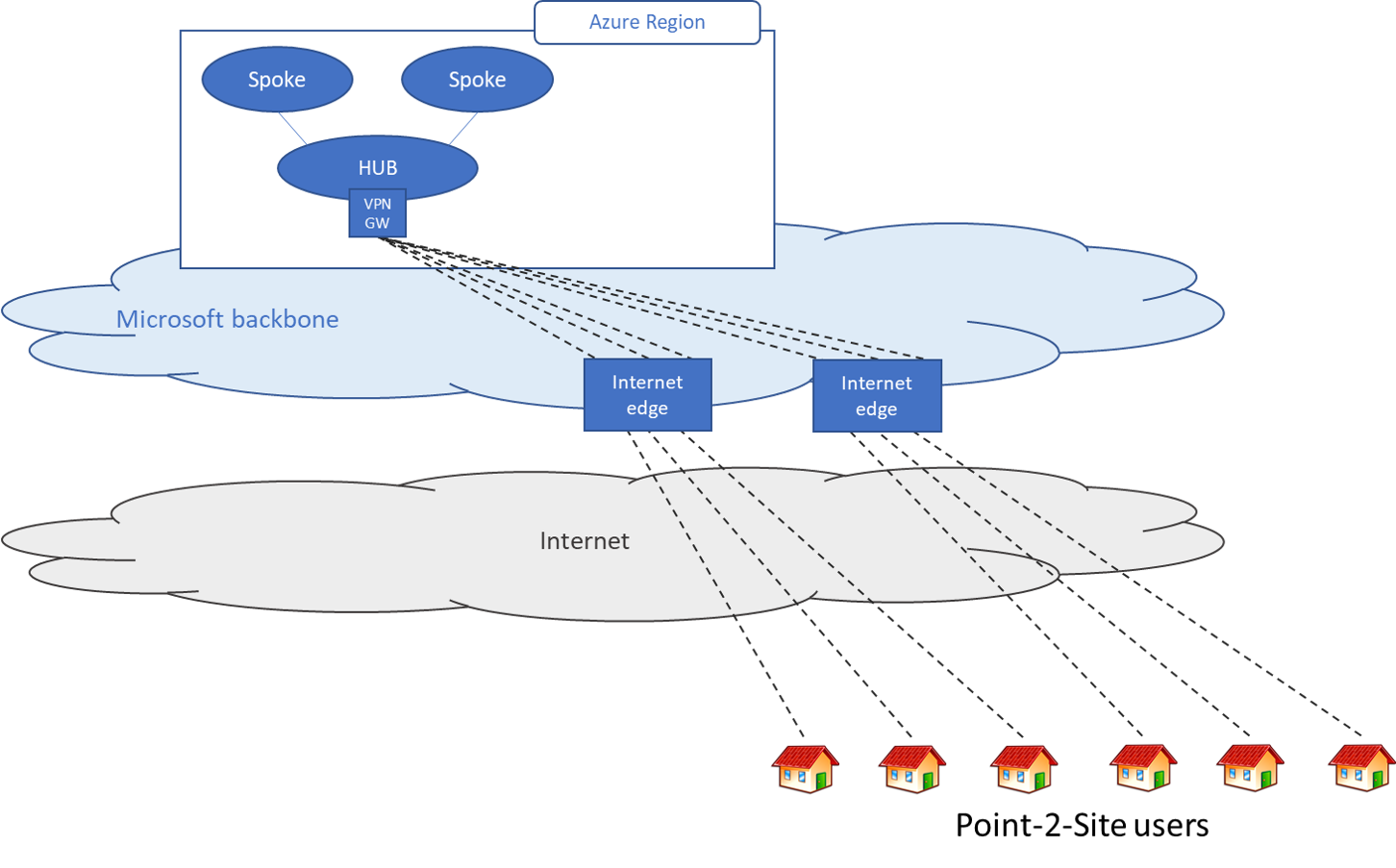

Сценарий 1. Пользователям требуется доступ к ресурсам только в Azure.

В этом сценарии удаленным пользователям нужен доступ только к ресурсам, находящимся в Azure.

Чтобы пользователи могли безопасно подключаться к ресурсам Azure, необходимо в целом сделать следующее:

Создайте шлюз виртуальной сети (если он не существует).

настроить на шлюзе VPN "точка — сеть" на шлюзе.

- Для проверки подлинности на основе сертификатов перейдите по этой ссылке.

- Для OpenVPN перейдите по этой ссылке.

- Для проверки подлинности Microsoft Entra следуйте этой ссылке.

- Для устранения неполадок подключений "точка — сеть" перейдите по этой ссылке.

Скачайте и распространите конфигурацию VPN-клиента.

Распространите сертификаты на клиенты (если выбрана проверка подлинности с сертификатами).

Установите подключение к VPN Azure.

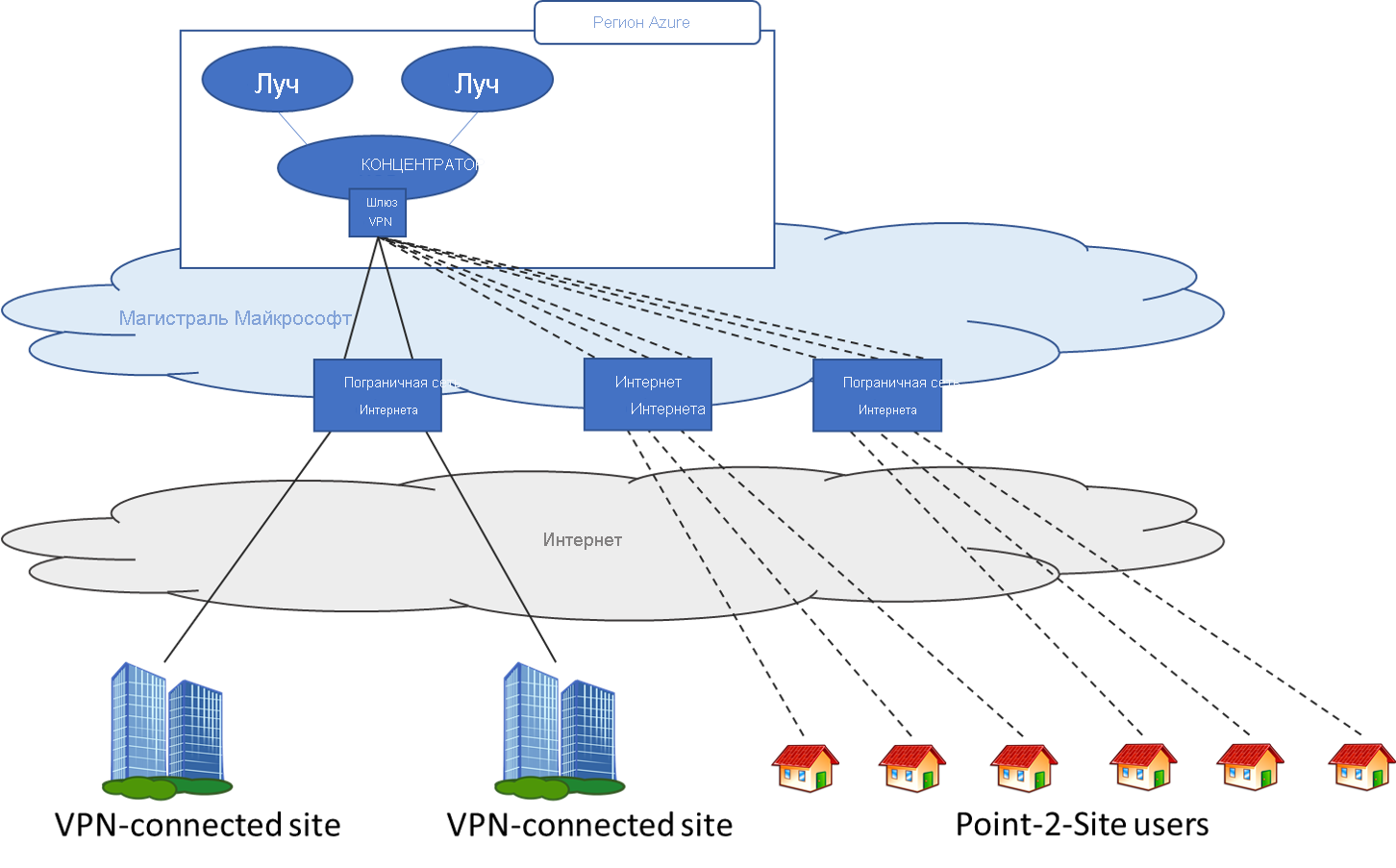

Сценарий 2. Пользователям требуется доступ к ресурсам в Azure и (или) локальных ресурсах

В этом сценарии удаленным пользователям требуется доступ к ресурсам, находящимся в Azure и в локальных центрах обработки данных.

Чтобы пользователи могли безопасно подключаться к ресурсам Azure, необходимо в целом сделать следующее:

- Создайте шлюз виртуальной сети (если он не существует).

- настроить на шлюзе VPN "точка — сеть" (см. сценарий 1);

- настроить туннель "сеть — сеть" на шлюзе виртуальной сети Azure с включенным BGP;

- настроить локальное устройство для подключения к шлюзу виртуальной сети Azure;

- скачать профиль "точка — сеть" на портале Azure и распространить его на клиенты.

Чтобы узнать, как настроить туннель VPN "сеть — сеть", перейдите по этой ссылке.

Часто задаваемые вопросы о собственной аутентификации Azure на основе сертификата

Сколько конечных точек VPN-клиента можно использовать в конфигурации типа "точка — сеть"?

Это зависит от SKU шлюза. Дополнительные сведения о количестве поддерживаемых подключений см. в разделе SKU шлюзов.

Какие клиентские операционные системы можно использовать для подключения типа "точка — сеть"?

Поддерживаются следующие клиентские операционные системы:

- Windows Server 2008 R2 (только 64-разрядная версия)

- Windows 8.1 (32-разрядная и 64-разрядная версии)

- Windows Server 2012 (только 64-разрядная версия)

- Windows Server 2012 R2 (только 64-разрядная версия)

- Windows Server 2016 (только 64-разрядная версия)

- Windows Server 2019 (только 64-разрядная версия)

- Windows Server 2022 (только 64-разрядная версия)

- Windows 10

- Windows 11

- macOS версии 10.11 или более поздней

- Linux (StrongSwan)

- iOS

Можно ли проходить через прокси-серверы и брандмауэры с помощью возможностей "точка — сеть"?

Azure поддерживает три варианта VPN-подключения типа "точка — сеть":

По протоколу SSTP (Secure Sockets Tunneling Protocol). SSTP — это разработанное корпорацией Майкрософт решение на основе SSL, которое позволяет проходить через брандмауэры, так как большинство брандмауэров открывают для SSL исходящий TCP-порт 443.

OpenVPN. OpenVPN — это решение на основе SSL, которое позволяет проходить через брандмауэры, так как большинство брандмауэров открывают для SSL исходящий TCP-порт 443.

По протоколу IKEv2 для VPN. IKEv2 для VPN — это стандартное решение для VPN-подключения IPsec, которое использует исходящие порты UDP 500 и 4500, а также протокол IP 50. Эти порты не всегда открываются в брандмауэре, поэтому есть вероятность, что IKEv2 для VPN не сможет пройти через прокси-серверы и брандмауэры.

Если перезапустить клиентский компьютер, настроенный для типа "точка — сеть", vpn автоматически будет повторно подключаться?

Автоматическое переподключение — это функция используемого клиента. В Windows автоматическое переподключение поддерживается с помощью функции клиента Always On VPN.

Поддерживает ли подключение "точка — сеть" DDNS для VPN-клиентов?

Сейчас DDNS не поддерживается в VPN-подключениях "точка — сеть".

Могут ли сосуществовать в одной виртуальной сети конфигурации "сеть — сеть" и "точка — сеть"?

Да. Для модели развертывания с помощью Resource Manager требуется VPN-шлюз с маршрутизацией на основе маршрутов. В классической модели развертывания требуется динамический шлюз. Подключения типа "точка — сеть" для VPN-шлюзов со статической маршрутизацией или маршрутизацией на основе политик не поддерживаются.

Можно ли настроить клиент "точка — сеть" для подключения к нескольким шлюзам виртуальных сетей одновременно?

В зависимости от программного обеспечения VPN-клиента, возможно, вам удастся подключиться к нескольким шлюзам виртуальной сети, если диапазоны адресов виртуальных сетей, к которым выполняется подключение, не конфликтуют между собой или с диапазоном адресов сети, из которой подключается клиент. VPN-клиент Azure поддерживает несколько VPN-подключений, но в конкретный момент времени может быть активным только одно подключение.

Можно ли настроить клиент типа "точка — сеть" для подключения к нескольким виртуальным сетям одновременно?

Да, клиентские подключения "точка — сеть" к шлюзу виртуальной сети, развернутому в сети с пиринговым подключением к другим виртуальным сетям, могут иметь доступ к другим одноранговым виртуальным сетям. Если одноранговые виртуальные сети используют функции UseRemoteGateway или AllowGatewayTransit, клиенты с подключением "точка — сеть" смогут подключаться к этим сетям. Дополнительные сведения см. в статье Сведения о маршрутизации "точка — сеть".

На какую пропускную способность можно рассчитывать в конфигурациях подключения "сеть — сеть" и "точка — сеть"?

Сложно поддерживать конкретную пропускную способность для туннелей VPN. IPsec и SSTP — это надежно зашифрованные протоколы VPN. Пропускная способность также зависит от задержки и пропускной способности между локальной сетью и Интернетом. Для VPN-шлюза, который используется только для VPN-подключений типа "точка — сеть" по протоколу IKEv2, общая пропускная способность зависит от номера SKU шлюза. Дополнительные сведения о пропускной способности см. в статье о номерах SKU шлюзов.

Можно ли использовать для подключения "точка — сеть" любой программный VPN-клиент, поддерживающий SSTP и (или) IKEv2?

№ Вы можете использовать только собственный VPN-клиент для SSTP в Windows и собственный VPN-клиент для IKEv2 в Mac. Но для подключения по протоколу OpenVPN можно использовать клиент OpenVPN на любой платформе. См. список поддерживаемых клиентских операционных систем.

Можно ли изменить тип проверки подлинности для подключений "точка — сеть"?

Да. На портале перейдите на страницу VPN-шлюз -> Конфигурация "точка — сеть". В поле Тип проверки подлинности выберите нужные типы проверки подлинности. После внесения изменений в тип проверки подлинности у текущих клиентов могут возникать проблемы с подключением, пока для каждого VPN-клиента не будет создан, загружен и применен новый профиль конфигурации VPN-клиента.

Azure поддерживает протокол IKEv2 для VPN в Windows?

IKEv2 поддерживается в Windows 10 и Server 2016. Однако для использования IKEv2 в некоторых версиях операционных систем необходимо установить обновления и задать значение раздела реестра локально. Версии операционной системы до Windows 10 не поддерживаются и могут использовать только протокол SSTP или OpenVPN®.

Примечание.

Эти действия не нужно выполнять в сборках ОС Windows новее, чем Windows 10 версии 1709 и Windows Server 2016 версии 1607.

Чтобы подготовить Windows 10 или Server 2016 IKEv2:

Установите обновление в зависимости от используемой версии ОС.

Версия ОС Дата Номер или ссылка Windows Server 2016

Windows 10 версии 160717 января 2018 г. KB4057142 Windows 10 версии 1703 17 января 2018 г. KB4057144 Windows 10 версии 1709 22 марта 2018 г. KB4089848 Установите значение раздела реестра. Создайте или задайте для ключа REG_DWORD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload" в реестре значение 1.

Каков ограничение селектора трафика IKEv2 для подключений "точка — сеть"?

Для Windows 10 версии 2004 (выпущено в сентябре 2021 г.) ограничение селектора трафика увеличено до 255. В предыдущих версиях Windows ограничение селектора трафика составляет 25.

Ограничение селекторов трафика в Windows определяет максимальное количество адресных пространств в виртуальной сети и максимальную сумму локальных сетей, подключений между виртуальными сетями и одноранговых виртуальных сетей, подключенных к шлюзу. Клиенты с подключением типа "точка — сеть" на базе Windows не смогут подключиться через IKEv2, если они превысят это ограничение.

Что произойдет, если настроить и SSTP, и IKEv2 для подключений VPN типа "точка — сеть"?

При настройке SSTP и IKEv2 в смешанной среде (состоящей из устройств Windows и Mac) VPN-клиент Windows будет сначала пытаться подключиться к туннелю IKEv2, но если не удастся установить подключение IKEv2, подключится к SSTP. MacOSX подключится только через IKEv2.

Если в шлюзе включен единый протокол SSTP и IKEv2, пул адресов типа "точка — сеть" будет статически разделен между этими двумя, поэтому клиенты, использующие разные протоколы, будут назначены IP-адреса из любого под диапазона. Обратите внимание, что максимальное количество клиентов SSTP всегда равно 128, даже если диапазон адресов больше /24, что приводит к большему количеству адресов, доступных для клиентов IKEv2. Для небольших диапазонов пул будет равным наполовину. Селекторы трафика, используемые шлюзом, могут не включать ciDR диапазона адресов "Точка — сеть", но два под-диапазона CIDR.

Какие еще платформы, кроме Windows и Mac, Azure поддерживает для VPN-подключений типа "точка — сеть"?

Azure поддерживает VPN-подключения "точка — сеть" в Windows, Mac и Linux.

У меня уже развернут VPN-шлюз Azure. Можно ли включить на нем RADIUS и/или IKEv2 для VPN?

Да, если используемый номер SKU шлюза поддерживает RADIUS и (или) IKEv2, эти новые функции можно включить для уже развернутых шлюзов с помощью PowerShell или портала Azure. Ценовая категория "Базовый" не поддерживает ни RADIUS, ни IKEv2.

Как удалить конфигурацию подключения "точка — сеть"?

Эту конфигурацию можно удалить с помощью Azure CLI и PowerShell, используя следующие команды:

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

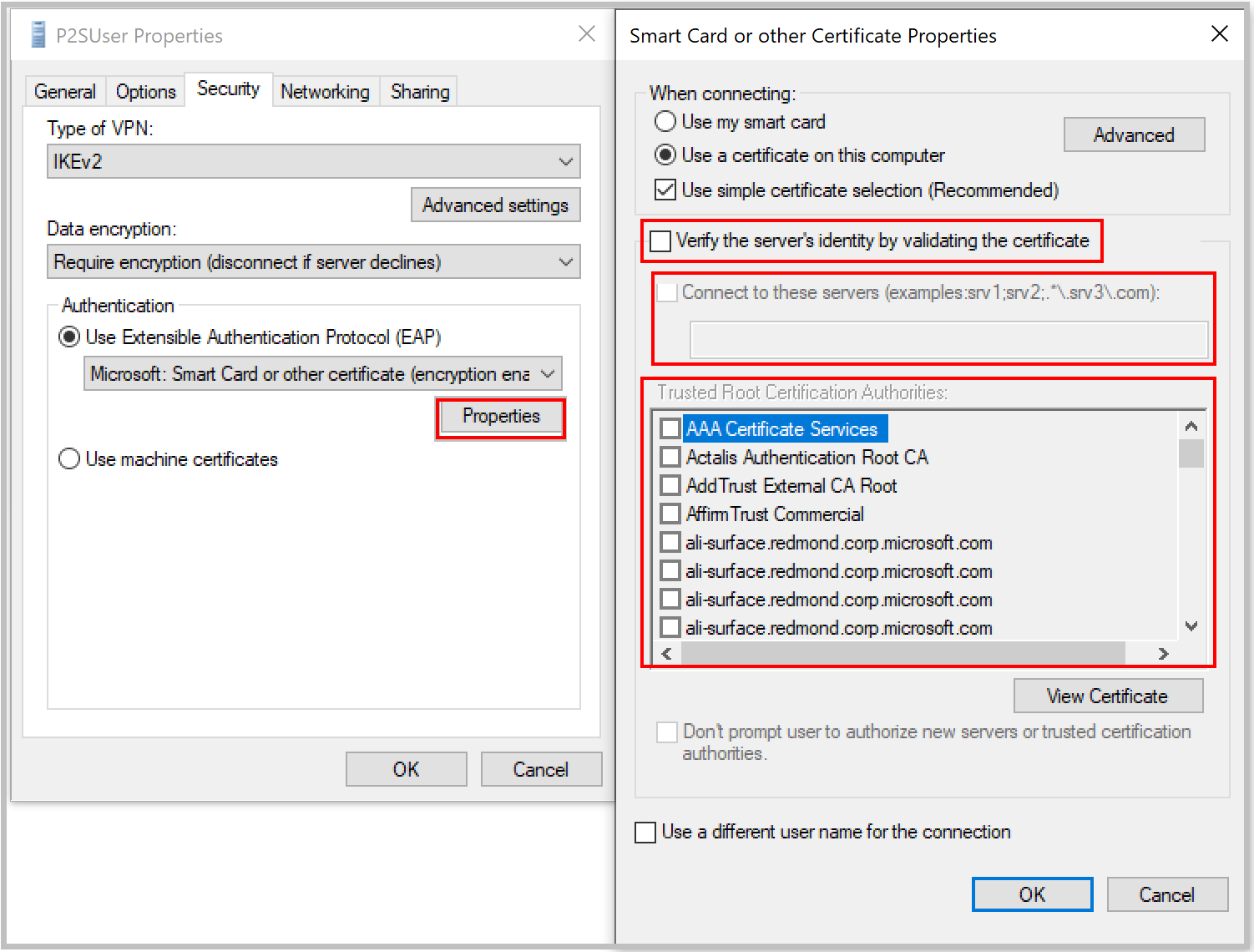

Что делать, если при подключении с использованием проверки подлинности сертификата обнаружено несоответствие сертификата?

Отмените проверка "Проверьте удостоверение сервера, проверяя сертификат", или добавьте полное доменное имя сервера вместе с сертификатом при создании профиля вручную. Это можно сделать, выполнив команду rasphone в командной строке. Затем нужно выбрать профиль в раскрывающемся списке.

Обход проверки удостоверения сервера в целом не рекомендуется, но при проверке подлинности на основе сертификата Azure для проверки сервера в протоколе туннелирования VPN (IKEv2/SSTP) и протоколе EAP используется один и тот же сертификат. Так как сертификат сервера и полное доменное имя уже проверяются протоколом туннелирования VPN, это избыточно для проверки того же времени в EAP.

Можно ли с помощью корневого ЦС собственной внутренней системы PKI создать сертификаты для подключения "точка — сеть"?

Да. Раньше поддерживались только самозаверяющие корневые сертификаты. Вы по-прежнему можете загружать до 20 корневых сертификатов.

Можно ли использовать сертификаты из Azure Key Vault?

№

Какие инструменты можно использовать для создания сертификатов?

Можно использовать решение Enterprise PKI (внутренняя инфраструктура открытых ключей), Azure PowerShell, MakeCert и OpenSSL.

Есть ли инструкции по выбору параметров сертификата?

Внутренняя инфраструктура открытых ключей и решение Enterprise PKI: см. инструкции по созданию сертификатов.

Azure PowerShell: см. инструкции по работе с Azure PowerShell.

MakeCert: см. инструкции по работе с MakeCert.

OpenSSL:

При экспорте сертификатов преобразуйте корневой сертификат в кодировку Base64.

Для сертификата клиента:

- При создании закрытого ключа укажите длину 4096.

- При создании сертификата для параметра -extensions укажите значение usr_cert.

Часто задаваемые вопросы об аутентификации RADIUS

Сколько конечных точек VPN-клиента можно использовать в конфигурации типа "точка — сеть"?

Это зависит от SKU шлюза. Дополнительные сведения о количестве поддерживаемых подключений см. в разделе SKU шлюзов.

Какие клиентские операционные системы можно использовать для подключения типа "точка — сеть"?

Поддерживаются следующие клиентские операционные системы:

- Windows Server 2008 R2 (только 64-разрядная версия)

- Windows 8.1 (32-разрядная и 64-разрядная версии)

- Windows Server 2012 (только 64-разрядная версия)

- Windows Server 2012 R2 (только 64-разрядная версия)

- Windows Server 2016 (только 64-разрядная версия)

- Windows Server 2019 (только 64-разрядная версия)

- Windows Server 2022 (только 64-разрядная версия)

- Windows 10

- Windows 11

- macOS версии 10.11 или более поздней

- Linux (StrongSwan)

- iOS

Можно ли проходить через прокси-серверы и брандмауэры с помощью возможностей "точка — сеть"?

Azure поддерживает три варианта VPN-подключения типа "точка — сеть":

По протоколу SSTP (Secure Sockets Tunneling Protocol). SSTP — это разработанное корпорацией Майкрософт решение на основе SSL, которое позволяет проходить через брандмауэры, так как большинство брандмауэров открывают для SSL исходящий TCP-порт 443.

OpenVPN. OpenVPN — это решение на основе SSL, которое позволяет проходить через брандмауэры, так как большинство брандмауэров открывают для SSL исходящий TCP-порт 443.

По протоколу IKEv2 для VPN. IKEv2 для VPN — это стандартное решение для VPN-подключения IPsec, которое использует исходящие порты UDP 500 и 4500, а также протокол IP 50. Эти порты не всегда открываются в брандмауэре, поэтому есть вероятность, что IKEv2 для VPN не сможет пройти через прокси-серверы и брандмауэры.

Если перезапустить клиентский компьютер, настроенный для типа "точка — сеть", vpn автоматически будет повторно подключаться?

Автоматическое переподключение — это функция используемого клиента. В Windows автоматическое переподключение поддерживается с помощью функции клиента Always On VPN.

Поддерживает ли подключение "точка — сеть" DDNS для VPN-клиентов?

Сейчас DDNS не поддерживается в VPN-подключениях "точка — сеть".

Могут ли сосуществовать в одной виртуальной сети конфигурации "сеть — сеть" и "точка — сеть"?

Да. Для модели развертывания с помощью Resource Manager требуется VPN-шлюз с маршрутизацией на основе маршрутов. В классической модели развертывания требуется динамический шлюз. Подключения типа "точка — сеть" для VPN-шлюзов со статической маршрутизацией или маршрутизацией на основе политик не поддерживаются.

Можно ли настроить клиент "точка — сеть" для подключения к нескольким шлюзам виртуальных сетей одновременно?

В зависимости от программного обеспечения VPN-клиента, возможно, вам удастся подключиться к нескольким шлюзам виртуальной сети, если диапазоны адресов виртуальных сетей, к которым выполняется подключение, не конфликтуют между собой или с диапазоном адресов сети, из которой подключается клиент. VPN-клиент Azure поддерживает несколько VPN-подключений, но в конкретный момент времени может быть активным только одно подключение.

Можно ли настроить клиент типа "точка — сеть" для подключения к нескольким виртуальным сетям одновременно?

Да, клиентские подключения "точка — сеть" к шлюзу виртуальной сети, развернутому в сети с пиринговым подключением к другим виртуальным сетям, могут иметь доступ к другим одноранговым виртуальным сетям. Если одноранговые виртуальные сети используют функции UseRemoteGateway или AllowGatewayTransit, клиенты с подключением "точка — сеть" смогут подключаться к этим сетям. Дополнительные сведения см. в статье Сведения о маршрутизации "точка — сеть".

На какую пропускную способность можно рассчитывать в конфигурациях подключения "сеть — сеть" и "точка — сеть"?

Сложно поддерживать конкретную пропускную способность для туннелей VPN. IPsec и SSTP — это надежно зашифрованные протоколы VPN. Пропускная способность также зависит от задержки и пропускной способности между локальной сетью и Интернетом. Для VPN-шлюза, который используется только для VPN-подключений типа "точка — сеть" по протоколу IKEv2, общая пропускная способность зависит от номера SKU шлюза. Дополнительные сведения о пропускной способности см. в статье о номерах SKU шлюзов.

Можно ли использовать для подключения "точка — сеть" любой программный VPN-клиент, поддерживающий SSTP и (или) IKEv2?

№ Вы можете использовать только собственный VPN-клиент для SSTP в Windows и собственный VPN-клиент для IKEv2 в Mac. Но для подключения по протоколу OpenVPN можно использовать клиент OpenVPN на любой платформе. См. список поддерживаемых клиентских операционных систем.

Можно ли изменить тип проверки подлинности для подключений "точка — сеть"?

Да. На портале перейдите на страницу VPN-шлюз -> Конфигурация "точка — сеть". В поле Тип проверки подлинности выберите нужные типы проверки подлинности. После внесения изменений в тип проверки подлинности у текущих клиентов могут возникать проблемы с подключением, пока для каждого VPN-клиента не будет создан, загружен и применен новый профиль конфигурации VPN-клиента.

Azure поддерживает протокол IKEv2 для VPN в Windows?

IKEv2 поддерживается в Windows 10 и Server 2016. Однако для использования IKEv2 в некоторых версиях операционных систем необходимо установить обновления и задать значение раздела реестра локально. Версии операционной системы до Windows 10 не поддерживаются и могут использовать только протокол SSTP или OpenVPN®.

Примечание.

Эти действия не нужно выполнять в сборках ОС Windows новее, чем Windows 10 версии 1709 и Windows Server 2016 версии 1607.

Чтобы подготовить Windows 10 или Server 2016 IKEv2:

Установите обновление в зависимости от используемой версии ОС.

Версия ОС Дата Номер или ссылка Windows Server 2016

Windows 10 версии 160717 января 2018 г. KB4057142 Windows 10 версии 1703 17 января 2018 г. KB4057144 Windows 10 версии 1709 22 марта 2018 г. KB4089848 Установите значение раздела реестра. Создайте или задайте для ключа REG_DWORD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload" в реестре значение 1.

Каков ограничение селектора трафика IKEv2 для подключений "точка — сеть"?

Для Windows 10 версии 2004 (выпущено в сентябре 2021 г.) ограничение селектора трафика увеличено до 255. В предыдущих версиях Windows ограничение селектора трафика составляет 25.

Ограничение селекторов трафика в Windows определяет максимальное количество адресных пространств в виртуальной сети и максимальную сумму локальных сетей, подключений между виртуальными сетями и одноранговых виртуальных сетей, подключенных к шлюзу. Клиенты с подключением типа "точка — сеть" на базе Windows не смогут подключиться через IKEv2, если они превысят это ограничение.

Что произойдет, если настроить и SSTP, и IKEv2 для подключений VPN типа "точка — сеть"?

При настройке SSTP и IKEv2 в смешанной среде (состоящей из устройств Windows и Mac) VPN-клиент Windows будет сначала пытаться подключиться к туннелю IKEv2, но если не удастся установить подключение IKEv2, подключится к SSTP. MacOSX подключится только через IKEv2.

Если в шлюзе включен единый протокол SSTP и IKEv2, пул адресов типа "точка — сеть" будет статически разделен между этими двумя, поэтому клиенты, использующие разные протоколы, будут назначены IP-адреса из любого под диапазона. Обратите внимание, что максимальное количество клиентов SSTP всегда равно 128, даже если диапазон адресов больше /24, что приводит к большему количеству адресов, доступных для клиентов IKEv2. Для небольших диапазонов пул будет равным наполовину. Селекторы трафика, используемые шлюзом, могут не включать ciDR диапазона адресов "Точка — сеть", но два под-диапазона CIDR.

Какие еще платформы, кроме Windows и Mac, Azure поддерживает для VPN-подключений типа "точка — сеть"?

Azure поддерживает VPN-подключения "точка — сеть" в Windows, Mac и Linux.

У меня уже развернут VPN-шлюз Azure. Можно ли включить на нем RADIUS и/или IKEv2 для VPN?

Да, если используемый номер SKU шлюза поддерживает RADIUS и (или) IKEv2, эти новые функции можно включить для уже развернутых шлюзов с помощью PowerShell или портала Azure. Ценовая категория "Базовый" не поддерживает ни RADIUS, ни IKEv2.

Как удалить конфигурацию подключения "точка — сеть"?

Эту конфигурацию можно удалить с помощью Azure CLI и PowerShell, используя следующие команды:

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

Поддерживается ли аутентификация RADIUS во всех номерах SKU VPN-шлюзов Azure?

Проверка подлинности RADIUS поддерживается для всех номеров SKU, кроме номера SKU "Базовый".

Из устаревших ценовых категорий проверка подлинности RADIUS поддерживается только для категорий "Стандартный" и "Высокопроизводительный". Она не поддерживается для шлюзов с ценовой категорией "Базовый".

Поддерживается ли аутентификация RADIUS в классической модели развертывания?

№ Проверка подлинности RADIUS не поддерживается в классической модели развертывания.

Каков период ожидания запросов RADIUS, отправляемых на сервер RADIUS?

Для запросов RADIUS устанавливается время ожидания 30 секунд. В настоящее время настройка времени ожидания пользователем не поддерживается.

Поддерживаются ли сторонние серверы RADIUS?

Да, сторонние серверы RADIUS поддерживаются.

Какие требования к подключению необходимо выполнить, чтобы обеспечить шлюзу Azure доступ к локальному серверу RADIUS?

Требуется VPN-подключение "сеть — сеть" к локальному сайту с правильно настроенными маршрутами.

Может ли трафик направляться на локальный сервер RADIUS (из VPN-шлюза Azure) через подключение ExpressRoute?

№ Он может направляться только через подключение "сеть — сеть".

Изменилось ли количество поддерживаемых SSTP-подключений с аутентификацией RADIUS? Каково максимальное количество поддерживаемых SSTP- и IKEv2-подключений?

Нет изменений в максимальном количестве подключений SSTP, поддерживаемых в шлюзе с проверкой подлинности RADIUS. По-прежнему доступно 128 подключений по протоколу SSTP, но их количество зависит от SKU шлюза для IKEv2. Дополнительные сведения о количестве поддерживаемых подключений см. в разделе SKU шлюзов.

В чем разница между проверкой подлинности на основе сертификата с использованием сервера RADIUS и собственной проверкой подлинности Azure на основе сертификата (путем передачи доверенного сертификата в Azure)?

Если используется аутентификация RADIUS на основе сертификата, запрос на аутентификацию передается на сервер RADIUS, который проверяет действующий сертификат. Этот вариант целесообразно применять, если требуется выполнить интеграцию с уже существующей инфраструктурой аутентификации RADIUS на основе сертификата.

Если используется аутентификация Azure на основе сертификата, проверку сертификата выполняет VPN-шлюз Azure. Вам нужно передать шлюзу открытый ключ сертификата. Вы также можете указать список отмененных сертификатов, подключение с помощью которых следует запретить.

Работает ли аутентификация RADIUS с IKEv2 и SSTP для VPN?

Да, аутентификация RADIUS поддерживается для IKEv2 и SSTP для VPN.

Работает ли аутентификация RADIUS с клиентом OpenVPN?

Протокол OpenVPN поддерживает аутентификацию RADIUS.

Next Steps

OpenVPN является товарным знаком OpenVPN Inc.