Настройка правил Брандмауэра веб-приложения с помощью портала Azure

Брандмауэр веб-приложения (WAF) шлюза приложений Azure обеспечивает защиту веб-приложений. с помощью основного набора правил (CRS) открытого проекта безопасности веб-приложений (OWASP). Некоторые правила могут приводить к ложным срабатываниям и блокировке реального трафика. Поэтому шлюз приложений предоставляет возможность настроить правила и группы правил. Дополнительные сведения о конкретных правилах и группах правил см. в статье Список групп правил и правил CRS Брандмауэра веб-приложения.

Примечание.

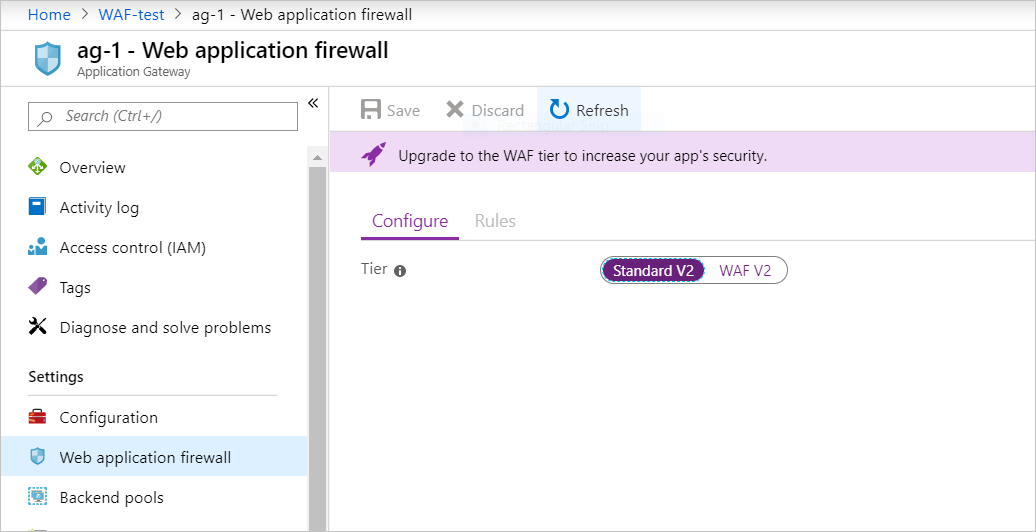

Если шлюз приложений не использует уровень WAF, на правой панели будет предоставлена возможность обновить шлюз приложений до уровня WAF.

Просмотр правил и групп правил

Чтобы просмотреть правила и группы правил, сделайте следующее:

Перейдите к шлюзу приложений, а затем выберите Брандмауэр веб-приложения.

Выберите политику WAF.

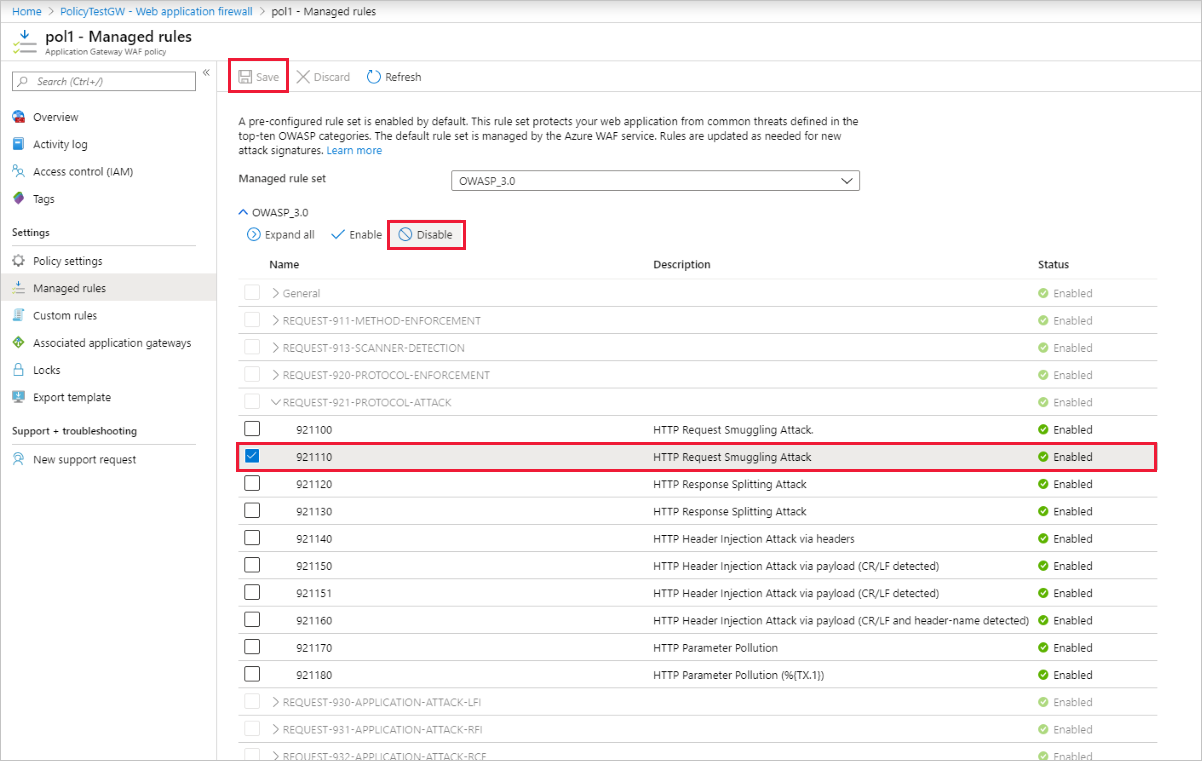

Выберите Управляемые правила.

В этом представлении появится страница со всеми группами правил и таблицей с выбранным набором правил. Для правила установлены все флажки.

Отключение правил и групп правил

Внимание

Будьте внимательны при отключении каких-либо групп правил или правил. Это действие может создать дополнительные риски для безопасности. Оценка аномалий не увеличивается, и ведение журнала не выполняется для отключенных правил.

Чтобы отключить группы правил или конкретные правила, сделайте следующее:

- Найдите правила или группы правил, которые необходимо отключить.

- Установите флажки для правил, которые необходимо отключить.

- Выберите действие в верхней части страницы (включить или отключить) для выбранных правил.

- Выберите Сохранить.

Обязательные правила

В следующем списке приведены условия, при которых WAF будет блокировать запрос в режиме предотвращения. В режиме обнаружения они регистрируются как исключения.

Их нельзя настроить или отключить:

- Сбой синтаксического анализа текста запроса приводит к блокировке запроса, если проверка тела не отключена (XML, JSON, данные форм).

- Длина данных в тексте запроса (без файлов) превышает заданное ограничение.

- Размер текста запроса (включая файлы) превышает ограничение.

- В подсистеме WAF произошла внутренняя ошибка.

Только для CRS 3.x:

- Входящий показатель аномалий превысил пороговое значение.

Следующие шаги

После настройки с отключением правил вы можете узнать, как просматривать журналы WAF. Дополнительные сведения см. в разделе Журналы диагностики.