Управление обнаруженными приложениями с помощью Microsoft Defender для конечной точки

Интеграция приложений Microsoft Defender для облака с Microsoft Defender для конечной точки обеспечивает простое решение для отслеживания и управления теневым ИТ-решением. Наша интеграция позволяет администраторам приложений Defender для облака блокировать доступ конечных пользователей к облачным приложениям, интегрируя элементы управления Defender для облака приложениями с защитой сети Microsoft Defender для конечной точки. Кроме того, администраторы могут использовать более мягкий подход пользователей предупреждений при доступе к рискованным облачным приложениям.

Defender для облака Приложения используют встроенные Неуправляемый тег приложения, чтобы пометить облачные приложения как запрещенные для использования, доступные на страницах каталога облачных приложений и Cloud Discovery. Включив интеграцию с Defender для конечной точки, вы можете легко заблокировать доступ к неуправляемым приложениям с одним щелчком мыши на портале Defender для облака Apps.

Приложения, помеченные как unsanctioned в Defender для облака Apps, автоматически синхронизируются с Defender для конечной точки. В частности, домены, используемые этими несанкционированными приложениями, распространяются на конечные точки устройств, которые будут заблокированы антивирусная программа в Microsoft Defender в рамках SLA защиты сети.

Примечание.

Задержка времени блокировки приложения через Defender для конечной точки составляет до трех часов с момента, когда приложение помечается как неуправляемое в Defender для облака Приложения до момента блокировки приложения на устройстве. Это связано с синхронизацией приложений Defender для облака приложений, санкционированных или несанкционированных приложений в Defender для конечной точки, и до двух часов для отправки политики на устройства, чтобы заблокировать приложение после создания индикатора в Defender для конечной точки.

Необходимые компоненты

Одна из следующих лицензий:

- приложения Defender для облака (E5, AAD-P1m CAS-D) и Microsoft Defender для конечной точки план 2 с конечными точками, подключенными к Defender для конечной точки

- Microsoft 365 E5

антивирусная программа в Microsoft Defender. Дополнительные сведения см. в разделе:

Одна из следующих поддерживаемых операционных систем:

- Windows: Windows версии 10 18.09 (RS5) OS Build 1776.3, 11 и более поздних версий

- Android: минимальная версия 8.0. Дополнительные сведения см. в статье :Microsoft Defender для конечной точки на Android

- iOS: минимальная версия 14.0: дополнительные сведения см. в статье Microsoft Defender для конечной точки в iOS

- macOS: минимальная версия 11. Дополнительные сведения см. в статье " Защита сети для macOS"

- Требования к системе Linux. Дополнительные сведения см. в статье " Защита сети для Linux"

Microsoft Defender для конечной точки подключено. Дополнительные сведения см. в разделе "Подключение Defender для облака приложения с помощью Defender для конечной точки".

Доступ администратора для внесения изменений в приложениях Defender для облака. Дополнительные сведения см. в разделе "Управление доступом администратора".

Включение блокировки облачных приложений с помощью Defender для конечной точки

Чтобы включить управление доступом для облачных приложений, выполните следующие действия.

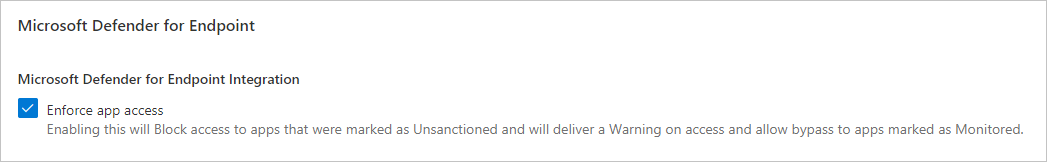

На портале Microsoft Defender выберите параметры. Затем выберите "Облачные приложения". В разделе Cloud Discovery выберите Microsoft Defender для конечной точки и выберите "Применить доступ к приложению".

Примечание.

Для этого параметра может потребоваться до 30 минут.

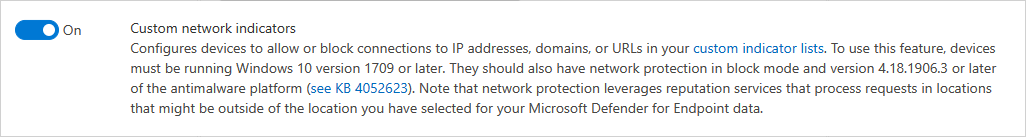

В Microsoft Defender XDR перейдите к дополнительным функциям параметров конечных>>точек и выберите пользовательские сетевые индикаторы. Сведения о индикаторах сети см. в разделе "Создание индикаторов для IP-адресов и URL-адресов/доменов".

Это позволяет использовать антивирусная программа в Microsoft Defender возможности защиты сети для блокировки доступа к предварительно определенному набору URL-адресов с помощью Defender для облака Apps, вручную назначая теги приложений определенным приложениям или автоматически используя политику обнаружения приложений.

Блокировать приложения для определенных групп устройств

Чтобы заблокировать использование для определенных групп устройств, сделайте следующее:

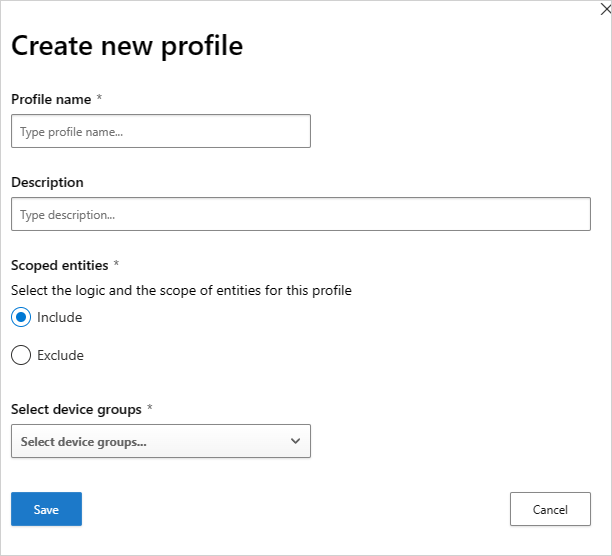

На портале Microsoft Defender выберите параметры. Затем выберите "Облачные приложения". Затем в разделе Cloud Discovery выберите теги приложений и перейдите на вкладку "Области профилей ".

Выберите " Добавить профиль". Профиль задает сущности, ограниченные для блокировки или разблокировки приложений.

Укажите описательное имя профиля и описание.

Выберите, должен ли профиль быть профилем "Включить " или "Исключить ".

Включить: только включенный набор сущностей будет влиять на принудительное применение доступа. Например, профиль myContoso имеет значение Include для групп устройств A и B. Блокировка приложения Y с профилем myContoso блокирует доступ к приложениям только для групп A и B.

Исключить: исключенный набор сущностей не будет влиять на принудительное применение доступа. Например, профиль myContoso содержит исключение для групп устройств A и B. Блокировка приложения Y с профилем myContoso блокирует доступ к приложениям для всей организации, за исключением групп A и B.

Выберите соответствующие группы устройств для профиля. Перечисленные группы устройств извлекаются из Microsoft Defender для конечной точки. Дополнительные сведения см. в разделе "Создание группы устройств".

Выберите Сохранить.

Чтобы заблокировать приложение, сделайте следующее:

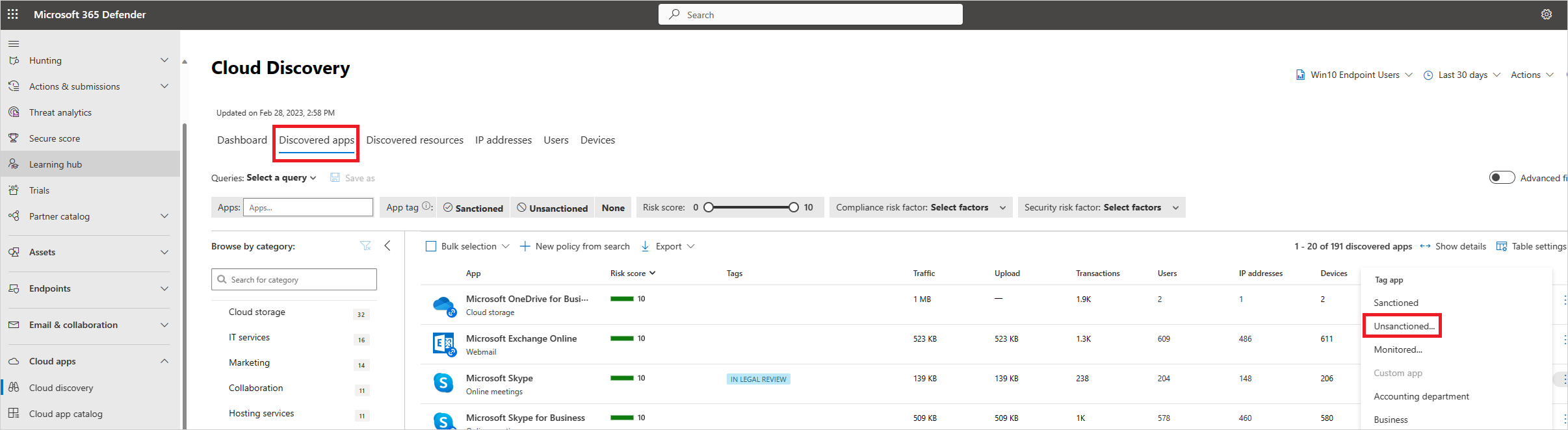

На портале Microsoft Defender в разделе "Облачные приложения" перейдите в Cloud Discovery и перейдите на вкладку "Обнаруженные приложения ".

Выберите приложение, которое должно быть заблокировано.

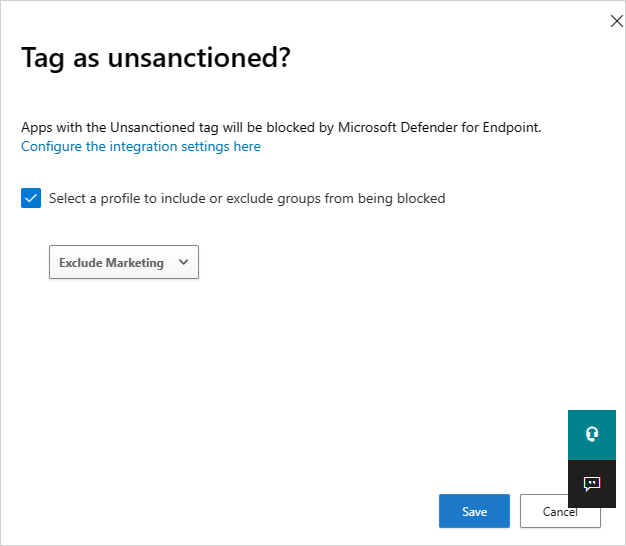

Пометьте приложение как unsanctioned.

Чтобы заблокировать все устройства в вашей организации, в диалоговом окне тега как неуправляемые? Нажмите кнопку "Сохранить". Чтобы заблокировать определенные группы устройств в организациях, выберите "Выбрать профиль", чтобы включить или исключить группы из блокировки. Затем выберите профиль, для которого приложение будет заблокировано, и нажмите кнопку "Сохранить".

Диалоговое окно тега как несанкционированное? отображается только в том случае, если у вашего клиента есть блокировка облачного приложения с включенным Защитником для конечной точки и если у вас есть доступ администратора для внесения изменений.

Примечание.

- Возможность принудительного применения основана на пользовательских индикаторах URL-адресов Defender для конечной точки.

- Все организационные области, которые были установлены вручную на индикаторах, созданных Defender для облака Приложениями до выпуска этой функции, будут переопределены Defender для облака Приложениями. Необходимо задать область из интерфейса Defender для облака Apps с помощью интерфейса с областями профилей.

- Чтобы удалить выбранный профиль области из несанкционированного приложения, удалите неуправляемый тег, а затем снова пометьте приложение с требуемым профилем области.

- Для распространения и обновления доменов приложений на устройствах конечных точек может потребоваться до двух часов, когда они помечены соответствующим тегом или областью действия.

- Если приложение помечено как отслеживаемое, параметр применения профиля с областью действия отображается только в том случае, если встроенный источник данных конечных точек Win10 постоянно получал данные за последние 30 дней.

Обучение пользователей при доступе к рискованным приложениям

Администраторы могут предупреждать пользователей о доступе к опасным приложениям. Вместо того чтобы блокировать пользователей, они запрашиваются с сообщением, предоставляющим настраиваемую ссылку перенаправления на страницу компании, в которой перечислены приложения, утвержденные для использования. Запрос предоставляет пользователям возможность обойти предупреждение и продолжить работу с приложением. Администраторы также могут отслеживать количество пользователей, которые обходят предупреждение.

Defender для облака Приложения используют встроенный Отслеживаемый тег приложения, чтобы пометить облачные приложения как рискованные для использования. Тег доступен как на страницах Cloud Discovery, так и на страницах каталога облачных приложений. Включив интеграцию с Defender для конечной точки, вы можете легко предупреждать пользователей о доступе к отслеживаемым приложениям с одним щелчком мыши на портале Defender для облака Apps.

Приложения, помеченные как отслеживаемые , автоматически синхронизируются с пользовательскими индикаторами URL-адресов Defender для конечной точки, как правило, в течение нескольких минут. В частности, домены, используемые отслеживаемыми приложениями, распространяются на конечные точки для предоставления предупреждения, антивирусная программа в Microsoft Defender в рамках SLA защиты сети.

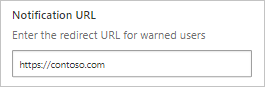

Настройка пользовательского URL-адреса перенаправления для предупреждения

Используйте следующие действия, чтобы настроить пользовательский URL-адрес, указывающий на веб-страницу компании, где можно обучать сотрудников о том, почему они были предупреждены и предоставить список альтернативных утвержденных приложений, которые соответствуют принятию рисков вашей организации или уже управляются организацией.

На портале Microsoft Defender выберите параметры. Затем выберите "Облачные приложения". В разделе Cloud Discovery выберите Microsoft Defender для конечной точки.

В поле "URL-адрес уведомления" введите URL-адрес.

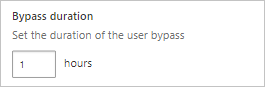

Настройка длительности обхода пользователей

Так как пользователи могут обойти предупреждение, можно выполнить следующие действия, чтобы настроить длительность обхода. По истечении длительности пользователи получают предупреждение при следующем доступе к отслеживаемого приложения.

На портале Microsoft Defender выберите параметры. Затем выберите "Облачные приложения". В разделе Cloud Discovery выберите Microsoft Defender для конечной точки.

В поле "Обход" введите длительность (часы) обхода пользователя.

Мониторинг примененных элементов управления приложениями

После применения элементов управления можно отслеживать шаблоны использования приложений с помощью примененных элементов управления (доступ, блокировка, обход) с помощью следующих шагов.

- На портале Microsoft Defender в разделе "Облачные приложения" перейдите в Cloud Discovery и перейдите на вкладку "Обнаруженные приложения ". Используйте фильтры для поиска соответствующего отслеживаемого приложения.

- Выберите имя приложения, чтобы просмотреть примененные элементы управления приложениями на странице обзора приложения.

Следующие шаги

Связанные видео

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по