Защита среды Google Cloud Platform (GCP) Defender для облака Apps

Google Cloud Platform — это поставщик IaaS, который позволяет вашей организации размещать и управлять всеми рабочими нагрузками в облаке. Помимо преимуществ использования инфраструктуры в облаке, наиболее важные ресурсы вашей организации могут быть подвержены угрозам. Доступные ресурсы включают экземпляры хранилища с потенциально конфиденциальной информацией, вычислительными ресурсами, которые работают с некоторыми из наиболее важных приложений, портов и виртуальных частных сетей, которые обеспечивают доступ к вашей организации.

Подключение GCP для Defender для облака Apps помогает защитить ресурсы и обнаружить потенциальные угрозы, отслеживая действия администратора и входа, уведомляя о возможных атаках подбора, вредоносном использовании привилегированной учетной записи пользователя и необычных удалениях виртуальных машин.

Основные угрозы

- Злоупотребление облачными ресурсами

- Скомпрометированные учетные записи и внутренние угрозы

- Утечка данных

- Неправильное настройка ресурсов и недостаточное управление доступом

Как Defender для облака Приложения помогают защитить среду

- Обнаружение облачных угроз, скомпрометированных учетных записей и вредоносных участников программы предварительной оценки

- Использование следа аудита действий для судебно-медицинских расследований

Управление GCP встроенными политиками и шаблонами политик

Для обнаружения и уведомления о потенциальных угрозах можно использовать следующие встроенные шаблоны политик:

| Тип | Имя. |

|---|---|

| Встроенная политика обнаружения аномалий | Действия, выполняемые с анонимных IP-адресов Действие из редко упоминаемой страны Действия с подозрительных IP-адресов Неосуществимое перемещение Действие, выполняеме завершенным пользователем (требуется идентификатор Microsoft Entra в качестве поставщика удостоверений) Множество неудачных попыток входа Необычные административные действия Удаление нескольких виртуальных машин Необычные действия по созданию виртуальных машин (предварительная версия) |

| Шаблон политики действий | Изменения ресурсов подсистемы вычислений Изменения конфигурации StackDriver Изменения ресурсов хранилища Изменения виртуальной частной сети Вход с опасных IP-адресов |

Дополнительные сведения о создании политик см. в разделе "Создание политики".

Автоматизация элементов управления

Помимо мониторинга потенциальных угроз, вы можете применить и автоматизировать следующие действия управления GCP для устранения обнаруженных угроз:

| Тип | Действие |

|---|---|

| Управление пользователями | — требуется, чтобы пользователь сбрасывал пароль в Google (требуется связанный экземпляр Рабочей области Google) — приостановка пользователя (требуется подключенный экземпляр связанной рабочей области Google) — уведомлять пользователя об оповещении (с помощью идентификатора Microsoft Entra) — требовать повторного входа пользователя (с помощью идентификатора Microsoft Entra) — Приостановка пользователя (с помощью идентификатора Microsoft Entra) |

Дополнительные сведения об устранении угроз из приложений см. в разделе "Управление подключенными приложениями".

Защита GCP в режиме реального времени

Ознакомьтесь с нашими рекомендациями по защите и совместной работе с внешними пользователями и блокировкой и защитой загрузки конфиденциальных данных на неуправляемые или рискованные устройства.

Подключение Google Cloud Platform для приложений Microsoft Defender для облака

В этом разделе приведены инструкции по подключению Microsoft Defender для облака Apps к существующей учетной записи Google Cloud Platform (GCP) с помощью API соединителя. Это подключение обеспечивает видимость использования GCP и управление ими. Сведения о том, как Defender для облака Приложения защищают GCP, см. в разделе "Защита GCP".

Рекомендуется использовать выделенный проект для интеграции и ограничить доступ к проекту для поддержания стабильной интеграции и предотвращения удаления или изменения процесса установки.

Примечание.

Инструкции по подключению среды GCP для аудита соответствуют рекомендациям Google по использованию агрегированных журналов. Интеграция использует Google StackDriver и будет использовать дополнительные ресурсы, которые могут повлиять на выставление счетов. Потребляемые ресурсы:

- Объединенный приемник экспорта — уровень организации

- Раздел pub/Sub — уровень проекта GCP

- Подписка Pub/Sub — уровень проекта GCP

Подключение аудита приложений Defender для облака импортирует только журналы аудита действий Администратор; Журналы аудита доступа к данным и системных событий не импортируются. Дополнительные сведения о журналах GCP см. в журналах аудита облака.

Необходимые компоненты

Интеграция пользователя GCP должна иметь следующие разрешения:

- IAM и Администратор правка — уровень организации

- Создание и изменение проекта

Вы можете подключить аудит безопасности GCP к подключениям Defender для облака Apps для получения видимости и контроля использования приложения GCP.

Настройка Google Cloud Platform

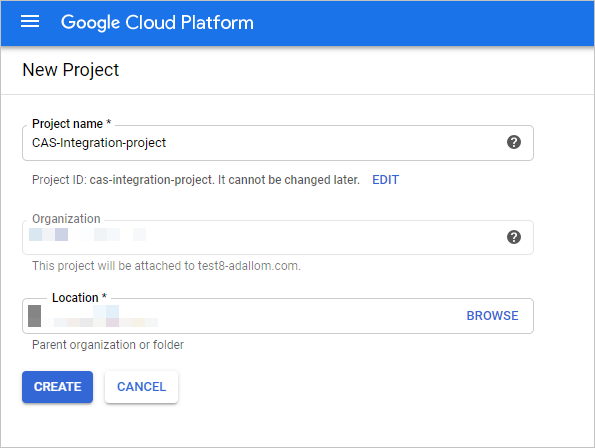

Создание выделенного проекта

Создание выделенного проекта в GCP в организации для обеспечения изоляции интеграции и стабильности

Войдите на портал GCP с помощью интеграции учетной записи пользователя GCP.

Нажмите кнопку "Создать проект ", чтобы запустить новый проект.

На экране "Создать проект" назовите проект и нажмите кнопку "Создать".

Включение необходимых API

Переключитесь на выделенный проект.

Перейдите на вкладку "Библиотека ".

Найдите и выберите API ведения журнала в облаке, а затем на странице API нажмите кнопку ENABLE.

Найдите и выберите Cloud Pub/Sub API, а затем на странице API нажмите кнопку ENABLE.

Примечание.

Убедитесь, что вы не выбрали API Pub/Sub Lite.

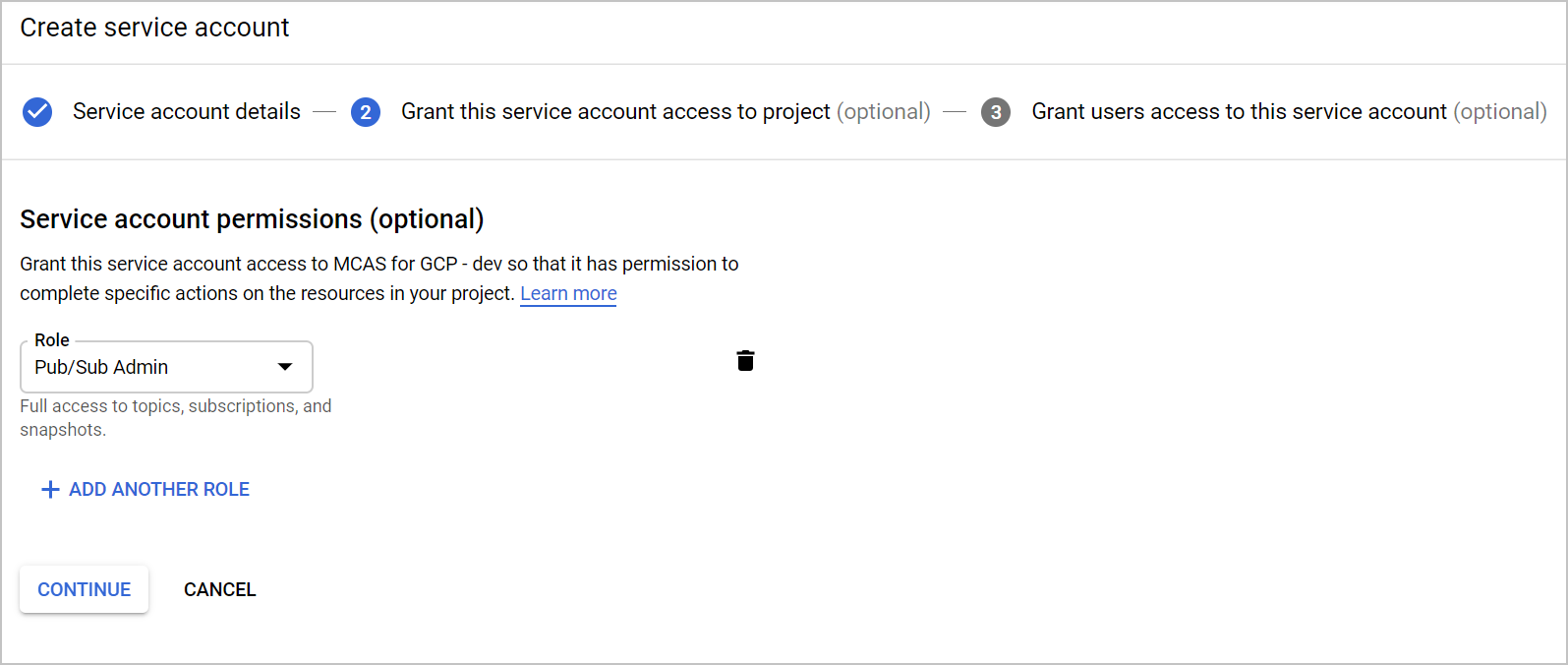

Создание выделенной учетной записи службы для интеграции аудита безопасности

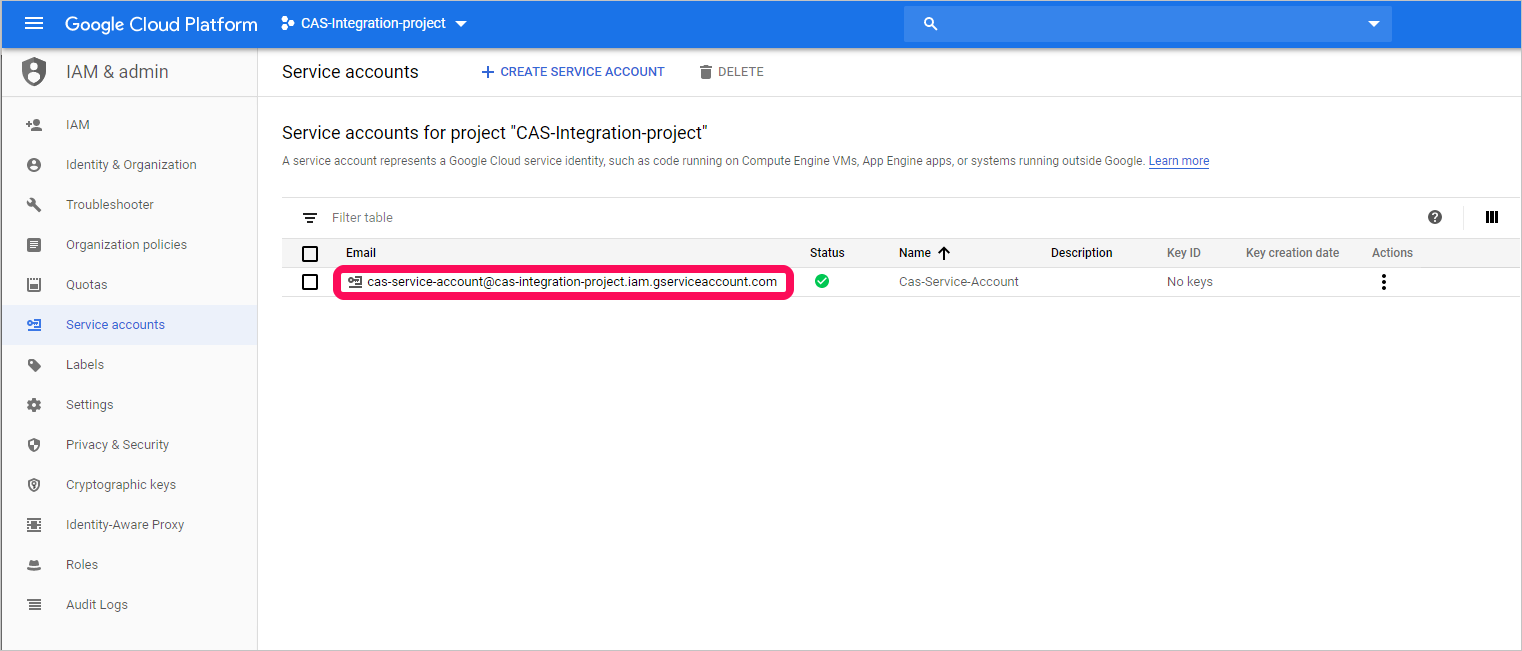

В разделе IAM и администратор выберите учетные записи служб.

Выберите CREATE SERVICE ACCOUNT (СОЗДАТЬ УЧЕТНУЮ ЗАПИСЬ СЛУЖБЫ), чтобы создать выделенную учетную запись службы.

Введите имя учетной записи и нажмите кнопку "Создать".

Укажите роль как pub/sub Администратор и нажмите кнопку "Сохранить".

Скопируйте значение электронной почты, вам потребуется это позже.

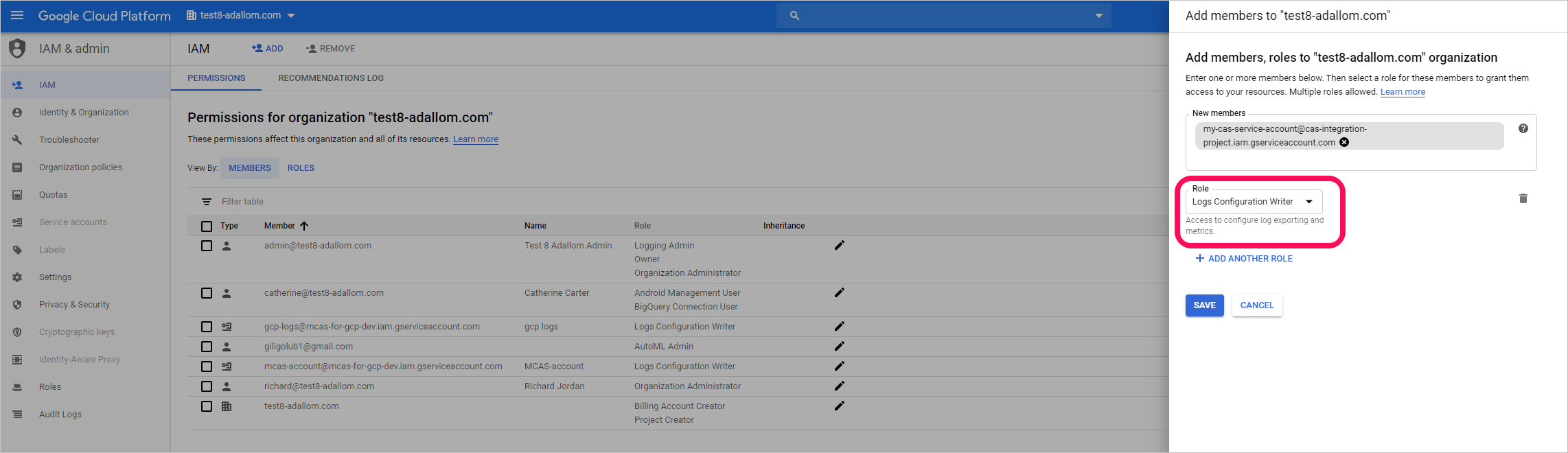

В разделе IAM и администратор выберите IAM.

Переключитесь на уровень организации.

Нажмите кнопку ADD (Добавить).

В поле "Новые члены" вставьте значение электронной почты, скопированное ранее.

Укажите роль в качестве записи конфигурации журналов и нажмите кнопку "Сохранить".

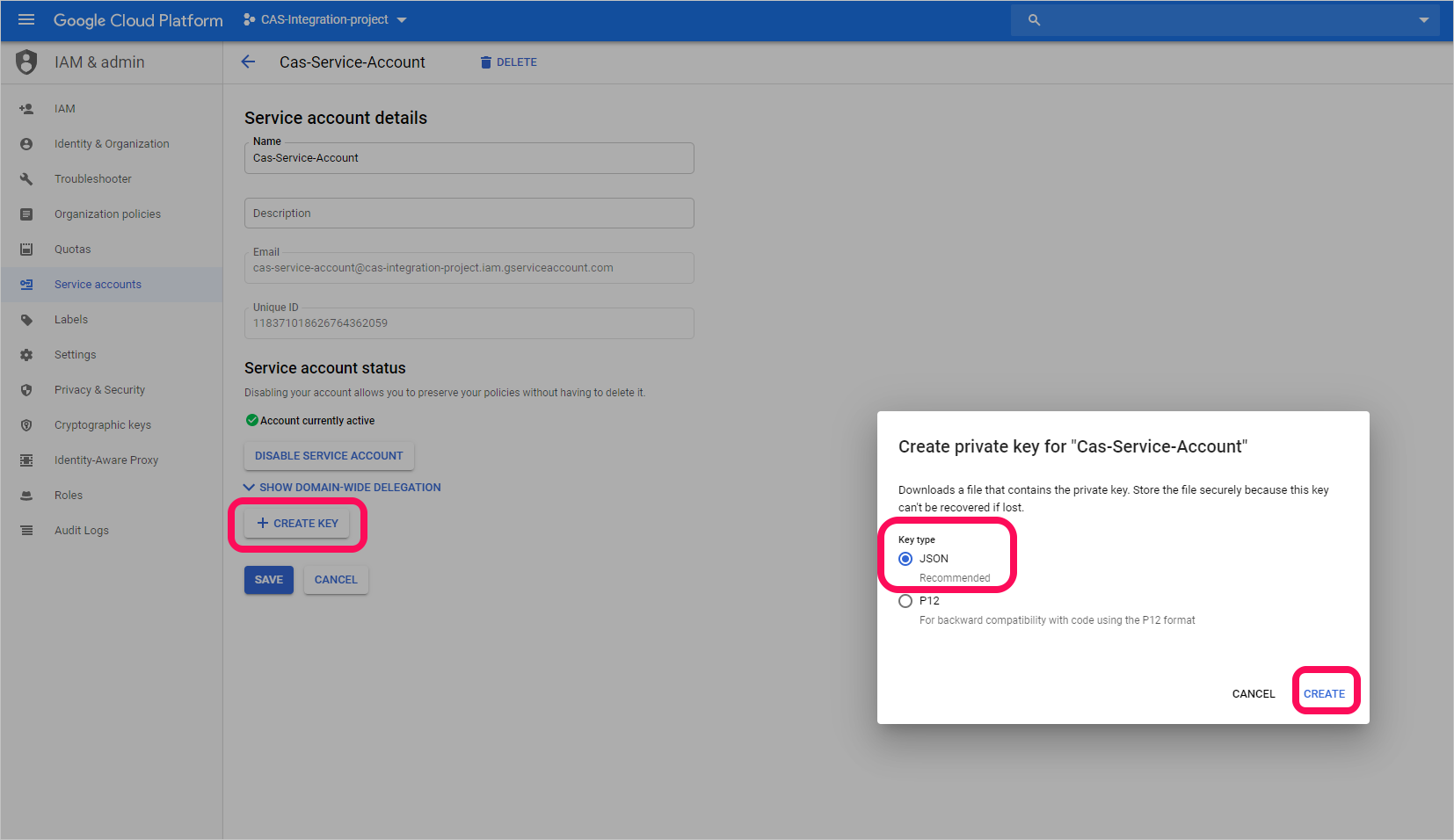

Создание закрытого ключа для отдельной учетной записи службы

Переключитесь на уровень проекта.

В разделе IAM и администратор выберите учетные записи служб.

Откройте выделенную учетную запись службы и нажмите кнопку Edit (Изменить).

Выберите CREATE KEY.

На экране создания закрытого ключа выберите JSON и нажмите кнопку CREATE.

Примечание.

Вам потребуется JSON-файл, скачанный на устройство позже.

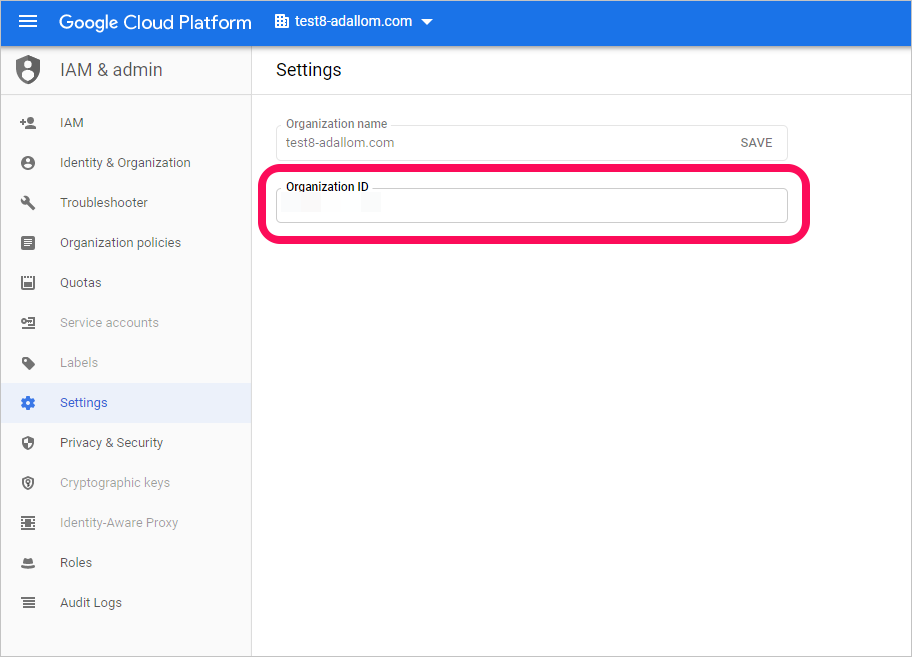

Получение идентификатора организации

Запишите идентификатор организации, вам потребуется это позже. Дополнительные сведения см. в разделе "Получение идентификатора организации".

Подключение аудит Google Cloud Platform в Defender для облака Apps

В этой процедуре описывается добавление сведений о подключении GCP для подключения аудита Google Cloud Platform к Defender для облака Приложениям.

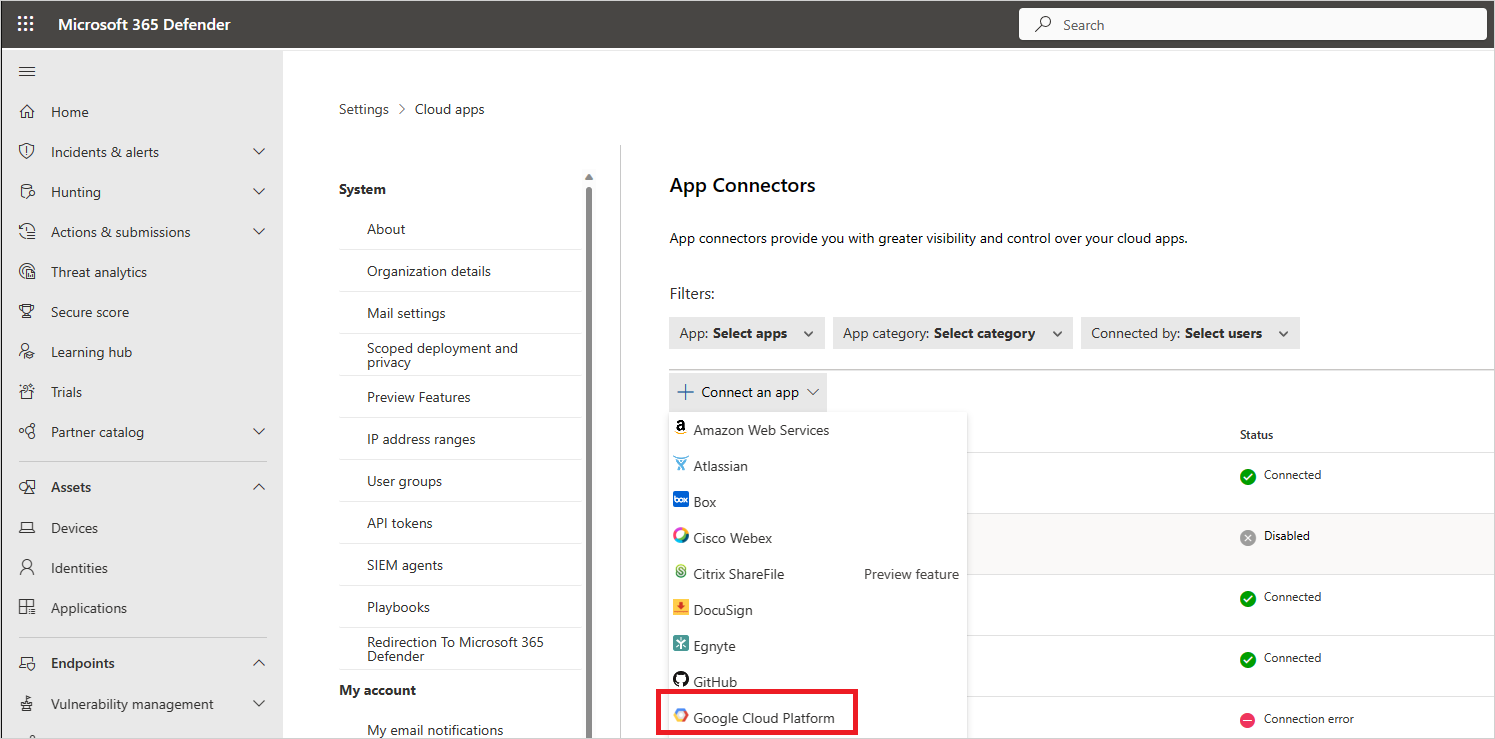

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения". В разделе Подключение приложений выберите "Подключение оры приложений".

На странице соединитель приложений s укажите учетные данные соединителя GCP, выполните одно из следующих действий:

Примечание.

Мы рекомендуем подключить экземпляр Google Workspace, чтобы получить унифицированное управление пользователями и управление ими. Это рекомендуется, даже если вы не используете какие-либо продукты Google Workspace, а пользователи GCP управляются системой управления пользователями Google Workspace.

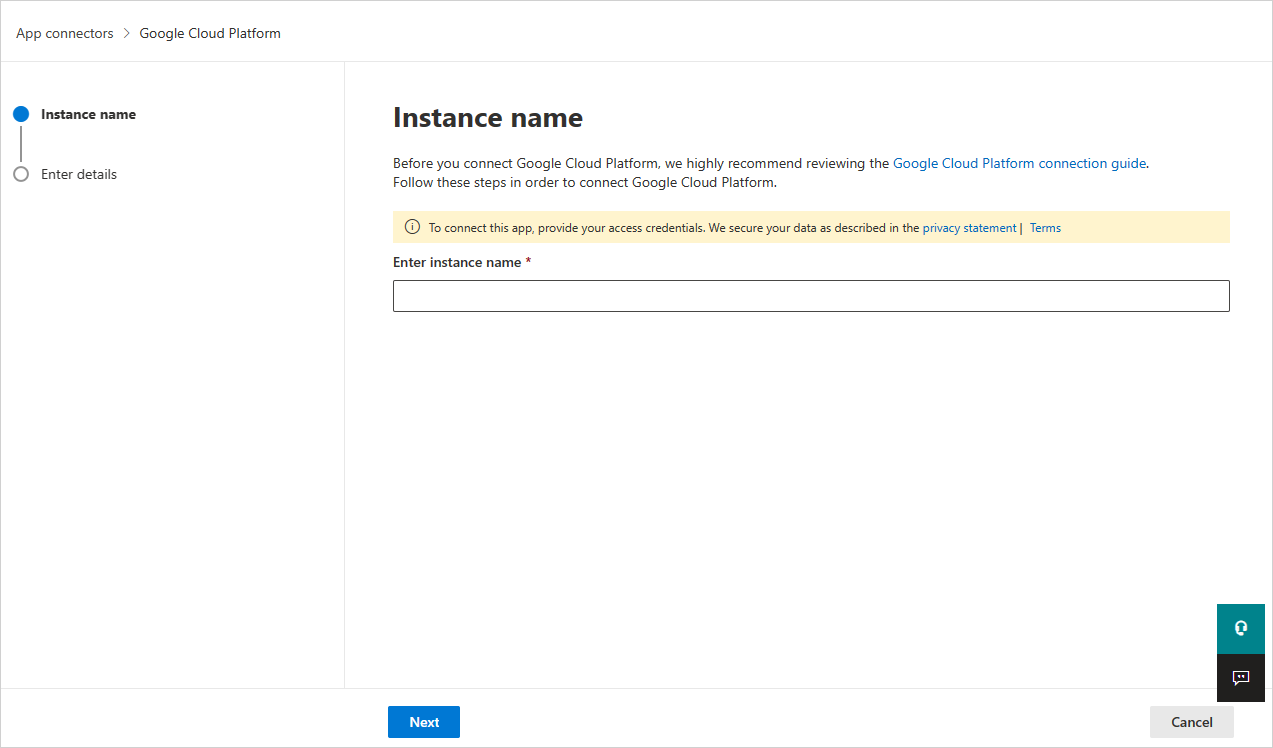

Для нового соединителя

Выберите +Подключение приложение, а затем Google Cloud Platform.

В следующем окне укажите имя соединителя и нажмите кнопку "Далее".

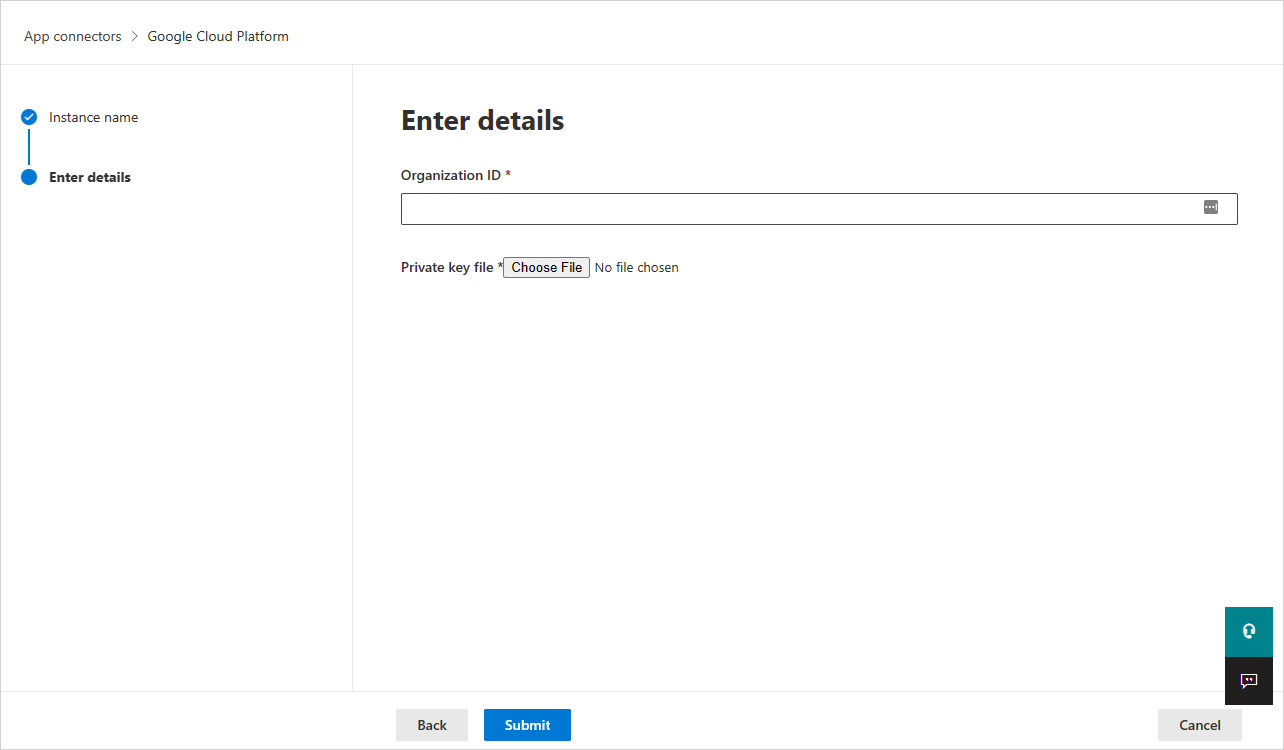

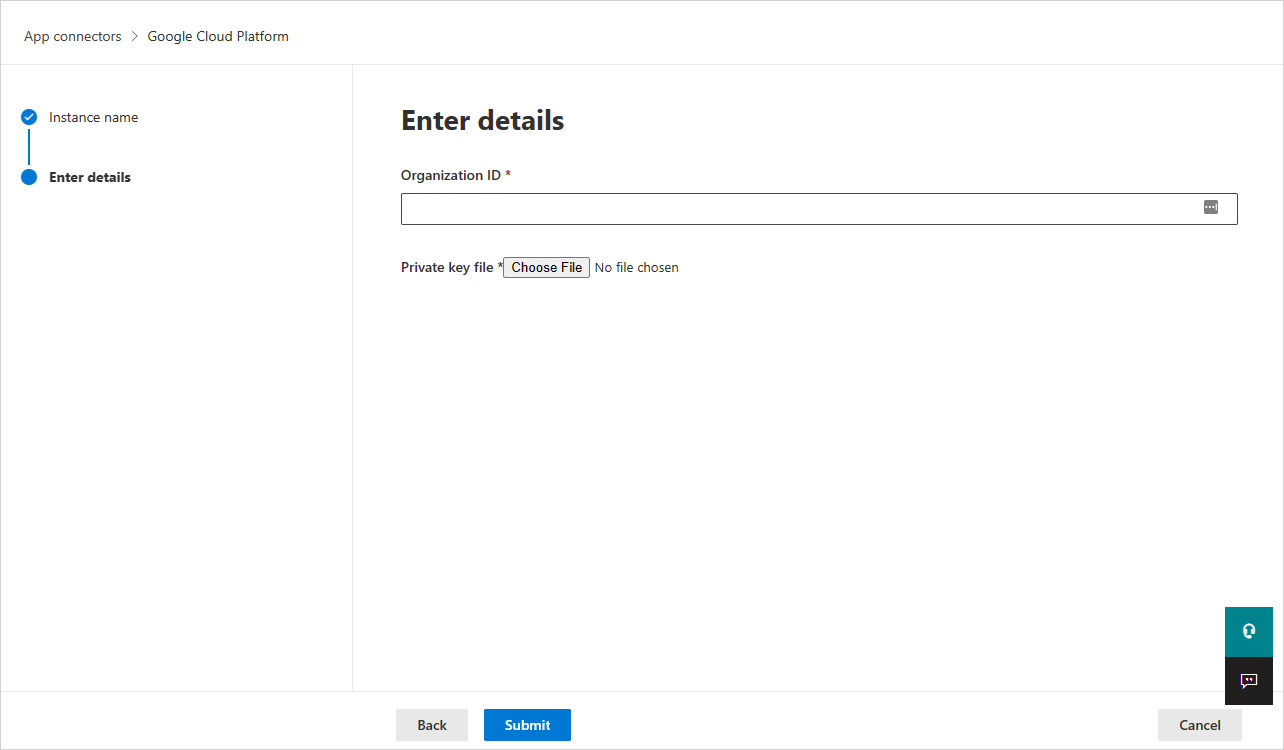

На странице сведений о вводе выполните указанные ниже действия и нажмите кнопку "Отправить".

- В поле "Идентификатор организации" введите организацию, запишите ее ранее.

- В поле "Закрытый ключ" перейдите к json-файлу, скачанном ранее.

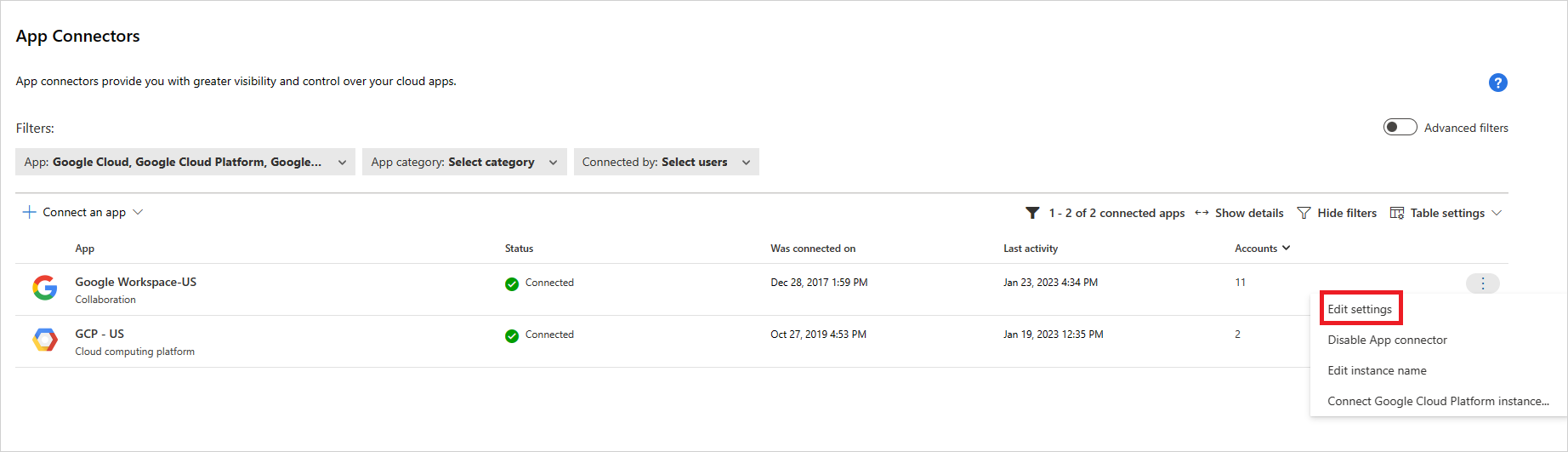

Для существующего соединителя

В списке соединителей в строке, в которой появится соединитель GCP, выберите "Изменить параметры".

На странице сведений о вводе выполните указанные ниже действия и нажмите кнопку "Отправить".

- В поле "Идентификатор организации" введите организацию, запишите ее ранее.

- В поле "Закрытый ключ" перейдите к json-файлу, скачанном ранее.

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения". В разделе Подключение приложений выберите "Подключение оры приложений". Убедитесь, что состояние подключенного приложения Подключение or Подключение.

Примечание.

Defender для облака Приложения создадут агрегатный приемник экспорта (уровень организации), раздел pub/Sub и подписку Pub/Sub с помощью учетной записи службы интеграции в проекте интеграции.

Агрегированный приемник экспорта используется для агрегирования журналов в организации GCP, а созданный раздел Pub/Sub используется в качестве назначения. Defender для облака приложения подписываются на этот раздел с помощью подписки Pub/Sub, созданной для получения журналов действий администратора в организации GCP.

Если у вас возникли проблемы с подключением к приложению, см. статью "Устранение неполадок приложений Подключение or".

Следующие шаги

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.