Развертывание управления приложениями условного доступа для пользовательских приложений с помощью поставщиков удостоверений, отличных от Майкрософт

Элементы управления сеансами в Microsoft Defender для облака Приложения можно настроить для работы с любыми веб-приложениями. В этой статье описывается, как подключить и развернуть пользовательские бизнес-приложения, нефункционированные приложения SaaS и локальные приложения, размещенные через прокси приложения Microsoft Entra с элементами управления сеансами. В ней приведены шаги по маршрутизации сеансов приложений из других решений поставщика удостоверений в Defender для облака Приложения. Сведения об идентификаторе Microsoft Entra см. в разделе "Развертывание элемента управления условным доступом" для пользовательских приложений с помощью идентификатора Microsoft Entra.

Список приложений, которые представлены Defender для облака приложениями для работы с ним, см. в разделе "Защита приложений с помощью Defender для облака управления условным доступом к приложениям".

Необходимые компоненты

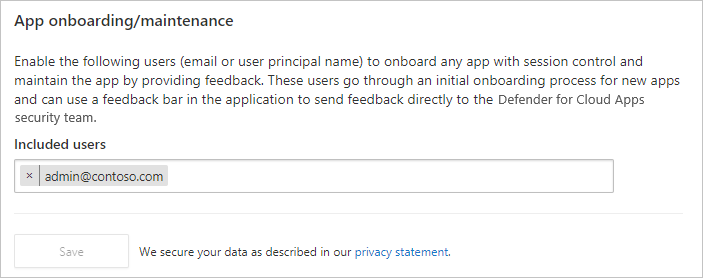

Добавление администраторов в список подключений и обслуживания приложений

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения".

В разделе "Управление условным доступом" выберите "Подключение и обслуживание приложений".

Введите имя участника-пользователя или электронную почту для пользователей, которые будут подключены к приложению, а затем нажмите кнопку "Сохранить".

Проверка необходимых лицензий

У вашей организации должны быть следующие лицензии для использования управления приложениями условного доступа:

- Лицензия, требуемая решением поставщика удостоверений (IdP)

- Microsoft Defender для облачных приложений

Приложения должны быть настроены с помощью единого входа

Приложения должны использовать следующие протоколы проверки подлинности:

IdP Протоколы Другие SAML 2.0

Развертывание любого приложения

Выполните следующие действия, чтобы настроить любое приложение для управления Defender для облака приложениями с условным доступом.

Примечание.

Чтобы развернуть элемент управления условным доступом для приложений Microsoft Entra, требуется действительная лицензия для Microsoft Entra ID P1 или более поздней версии, а также лицензия Defender для облака Apps.

Шаг 1. Настройка поставщика удостоверений для работы с приложениями Defender для облака

Примечание.

Примеры настройки решений поставщика удостоверений см. в следующих примерах:

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения".

В разделе Подключение приложения выберите приложения "Управление приложениями условного доступа".

Нажмите кнопку +Добавить и в всплывающем окне выберите приложение, которое нужно развернуть, а затем нажмите кнопку "Пуск".

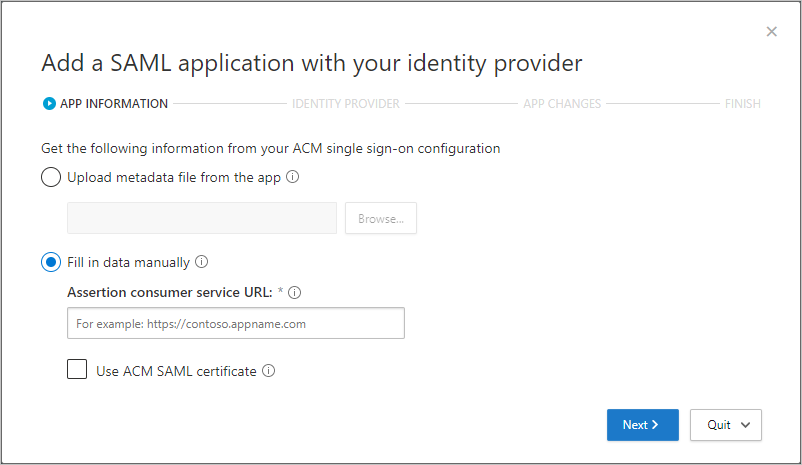

На странице APP INFORMATION заполните форму, используя сведения на странице конфигурации единого входа приложения, а затем нажмите кнопку "Далее". — Если idP предоставляет файл метаданных единого входа для выбранного приложения, выберите "Отправить файл метаданных" из приложения и отправьте файл метаданных. — Или нажмите кнопку "Заполнить данные вручную" и укажите следующие сведения: — URL-адрес службы потребителей утверждений. Если приложение предоставляет сертификат SAML, выберите app_name "Использовать <сертификат SAML"> и отправьте файл сертификата.

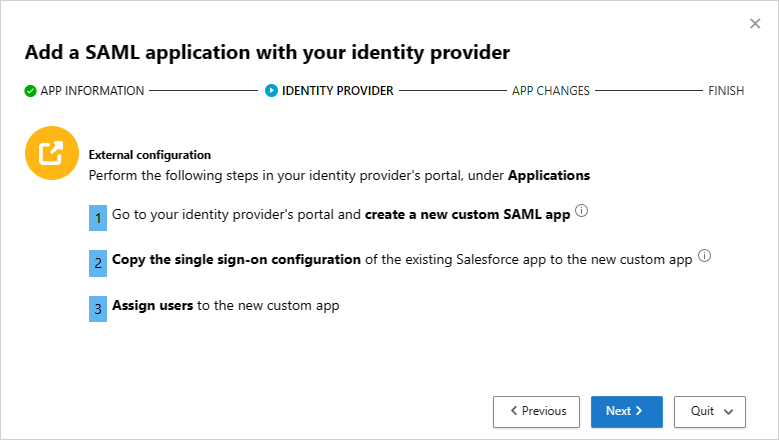

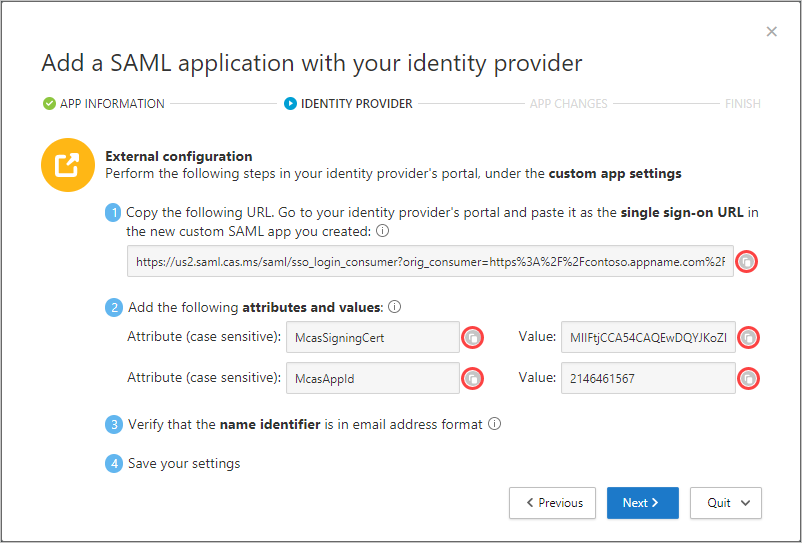

На странице поставщика удостоверений выполните указанные действия, чтобы настроить новое приложение на портале поставщика удостоверений, а затем нажмите кнопку "Далее".

Перейдите на портал поставщика удостоверений и создайте пользовательское приложение SAML.

Скопируйте конфигурацию единого входа существующего

<app_name>приложения в новое пользовательское приложение.Назначьте пользователей новому пользовательскому приложению.

Скопируйте сведения о конфигурации единого входа приложений. Он понадобится на следующем шаге.

Примечание.

Эти действия могут немного отличаться в зависимости от поставщика удостоверений. Этот шаг рекомендуется по следующим причинам:

- Некоторые поставщики удостоверений не позволяют изменять атрибуты SAML или свойства URL-адреса приложения коллекции

- Настройка настраиваемого приложения позволяет тестировать это приложение с помощью элементов управления доступом и сеансами, не изменяя существующее поведение вашей организации.

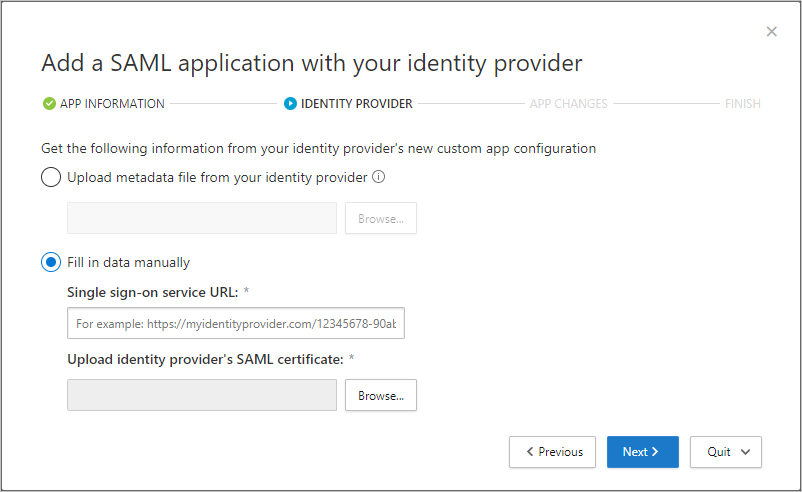

На следующей странице заполните форму с помощью сведений на странице конфигурации единого входа приложения и нажмите кнопку "Далее". — Если idP предоставляет файл метаданных единого входа для выбранного приложения, выберите "Отправить файл метаданных" из приложения и отправьте файл метаданных. — Или нажмите кнопку "Заполнить данные вручную" и укажите следующие сведения: — URL-адрес службы потребителей утверждений. Если приложение предоставляет сертификат SAML, выберите app_name "Использовать <сертификат SAML"> и отправьте файл сертификата.

На следующей странице скопируйте следующие сведения и нажмите кнопку "Далее". Вам потребуется информация на следующем шаге.

URL-адрес единого входа

Атрибуты и значения

На портале поставщика удостоверений выполните следующие действия.

Примечание.

Параметры обычно находятся на странице пользовательских параметров приложения портала IdP.

Рекомендуется создать резервную копию текущих параметров.

Замените значение поля URL-адреса единого входа на URL-адрес Defender для облака Apps SAML, который вы указали ранее.

Примечание.

Некоторые поставщики могут ссылаться на URL-адрес единого входа в качестве URL-адреса ответа.

Добавьте атрибуты и значения, которые вы записали ранее в свойства приложения.

Примечание.

- Некоторые поставщики могут ссылаться на них как атрибуты пользователя или утверждения.

- При создании нового приложения SAML поставщик удостоверений Okta ограничивает атрибуты 1024 символами. Чтобы устранить это ограничение, сначала создайте приложение без соответствующих атрибутов. После создания приложения измените его, а затем добавьте соответствующие атрибуты.

Убедитесь, что идентификатор имени находится в формате адреса электронной почты.

Сохраните свои настройки.

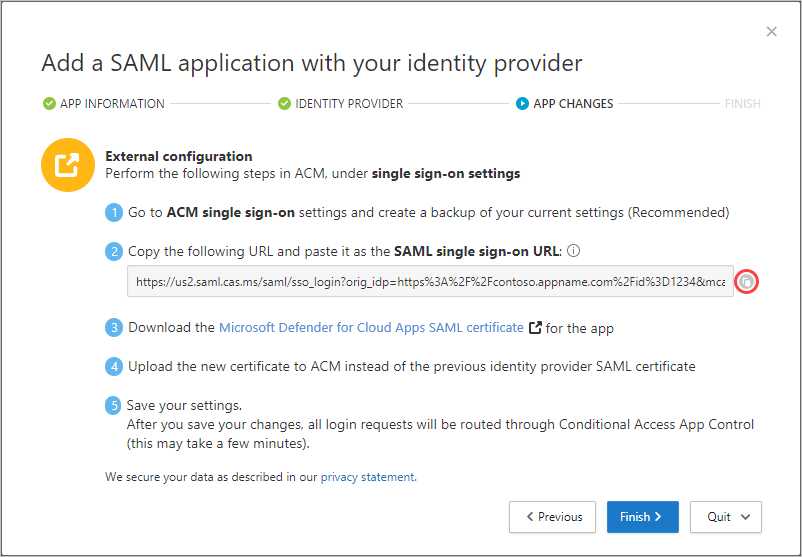

На странице "ИЗМЕНЕНИЯ ПРИЛОЖЕНИЯ" выполните указанные ниже действия и нажмите кнопку "Далее". Вам потребуется информация на следующем шаге.

Копирование URL-адреса единого входа

Скачивание сертификата SAML для приложений Defender для облака

- На портале приложения на параметрах единого входа выполните следующие действия:

- Рекомендуется создать резервную копию текущих параметров.

- В поле URL-адрес единого входа введите URL-адрес единого входа Defender для облака Apps, который вы записали ранее.

- Отправьте сертификат SAML Defender для облака Apps, скачанный ранее.

Примечание.

- После сохранения параметров все связанные запросы на вход в это приложение будут перенаправлены через элемент управления условным доступом.

- Сертификат SAML Defender для облака Apps действителен в течение одного года. После истечения срока действия нового сертификата потребуется создать.

Шаг 2. Добавление приложения вручную и установка сертификатов при необходимости

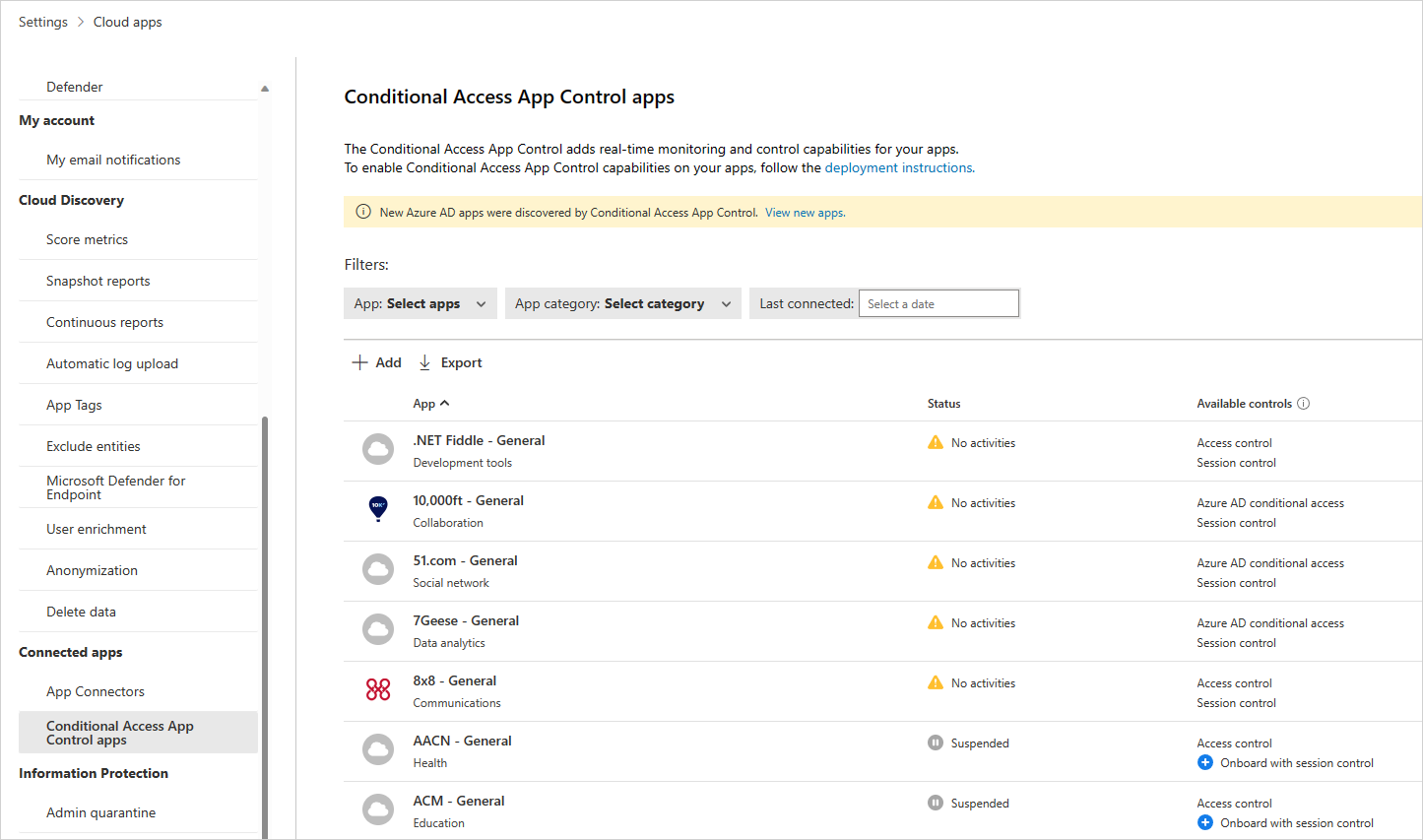

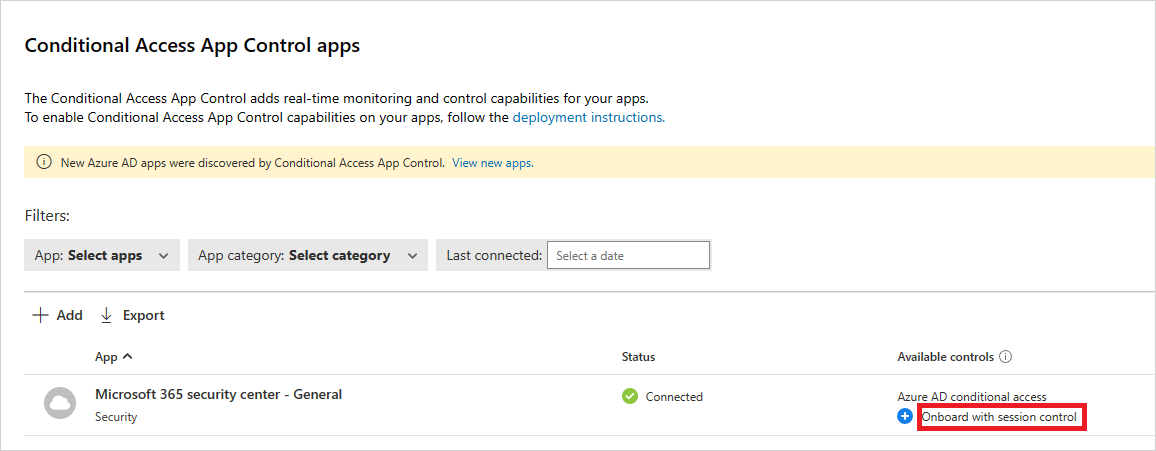

Приложения в каталоге приложений автоматически заполняются в таблице в разделе Подключение ed Apps. Убедитесь, что приложение, которое вы хотите развернуть, распознается путем перехода туда.

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения".

В разделе Подключение приложения выберите приложения управления условным доступом для доступа к таблице приложений, которые можно настроить с помощью политик доступа и сеансов.

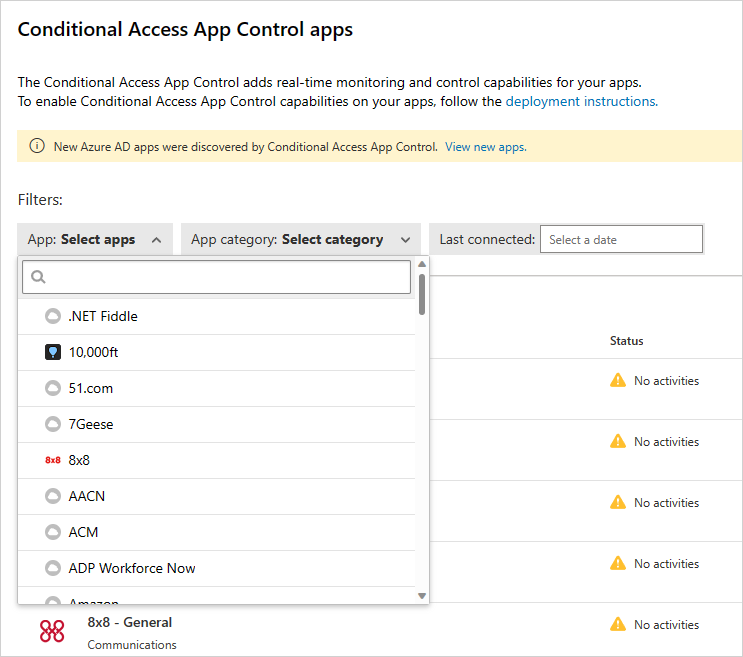

Выберите приложение: выберите приложения... раскрывающееся меню, чтобы отфильтровать и найти приложение, которое вы хотите развернуть.

Если вы не видите приложение там, вам придется вручную добавить его.

Добавление неопознанного приложения вручную

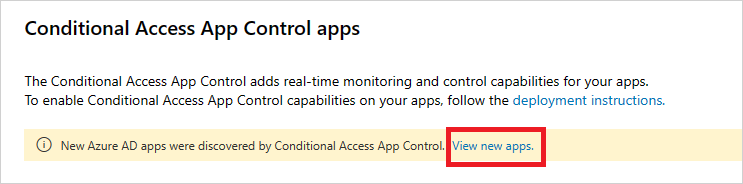

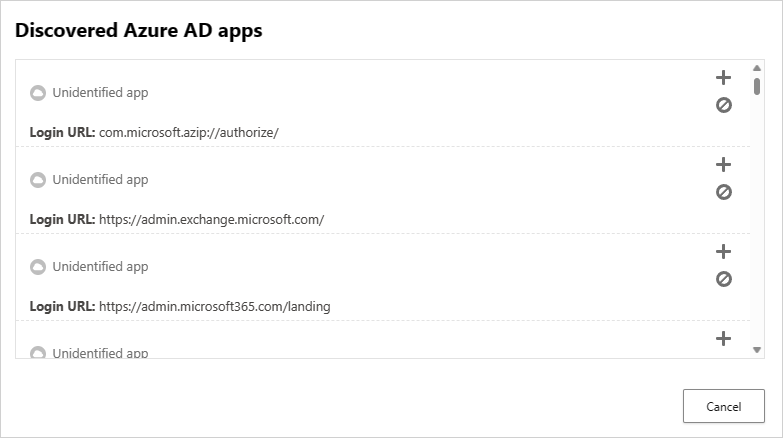

В баннере выберите "Просмотреть новые приложения".

В списке новых приложений для каждого приложения, которое вы добавляете, выберите + знак и нажмите кнопку "Добавить".

Примечание.

Если приложение не отображается в каталоге приложений Defender для облака Apps, оно появится в диалоговом окне в неопознанных приложениях вместе с URL-адресом входа. Щелкнув значок плюса рядом с таким приложением, вы можете подключить его в качестве пользовательского приложения.

Добавление доменов для приложения

Связывание правильных доменов с приложением позволяет Defender для облака приложениям применять политики и действия аудита.

Например, если вы настроили политику, которая блокирует скачивание файлов для связанного домена, файлы, скачиваемые приложением из этого домена, будут заблокированы. Однако скачивание файлов приложением из доменов, не связанных с приложением, не будет заблокировано, и действие не будет проверено в журнале действий.

Примечание.

Defender для облака Приложения по-прежнему добавляют суффикс в домены, не связанные с приложением, чтобы обеспечить простой пользовательский интерфейс.

- В приложении на панели инструментов администратора приложений Defender для облака выберите "Обнаруженные домены".

Примечание.

Панель инструментов администратора отображается только пользователям с разрешениями на подключение или обслуживание приложений.

- На панели "Обнаруженные домены" запишите доменные имена или экспортируйте список в виде файла .csv.

Примечание.

На панели отображается список обнаруженных доменов, которые не связаны в приложении. Доменные имена являются полными.

- На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения".

- В разделе Подключение приложения выберите приложения "Управление приложениями условного доступа".

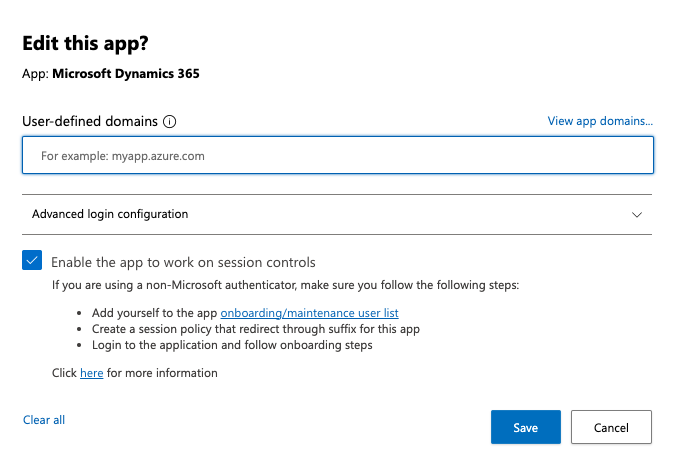

- В списке приложений в строке, в которой отображается развернуто приложение, выберите три точки в конце строки и нажмите кнопку "Изменить приложение".

Совет

Чтобы просмотреть список доменов, настроенных в приложении, выберите "Просмотреть домены приложений".

- В определяемых пользователем доменах введите все домены, которые вы хотите связать с этим приложением, а затем нажмите кнопку "Сохранить".

Примечание.

Символ *wild карта можно использовать в качестве заполнителя для любого символа. При добавлении доменов определите, нужно ли добавлять определенные домены (

sub1.contoso.com,sub2.contoso.com) или несколько доменов (*.contoso.com).

Установка корневых сертификатов

Повторите следующие действия, чтобы установить самозаверяющий корневой сертификат центра сертификации и следующего ЦС .

- Выберите сертификат.

- Нажмите кнопку "Открыть" и при появлении запроса снова нажмите кнопку "Открыть".

- Выберите " Установить сертификат".

- Выберите текущего пользователя или локального компьютера.

- Выберите "Разместить все сертификаты" в следующем хранилище и нажмите кнопку "Обзор".

- Выберите доверенные корневые центры сертификации и нажмите кнопку "ОК".

- Нажмите Готово.

Примечание.

Чтобы сертификаты были распознаны, после установки сертификата необходимо перезапустить браузер и перейти на ту же страницу.

Выберите Продолжить.

Убедитесь, что приложение доступно в таблице.

Шаг 3. Убедитесь, что приложение работает правильно

Чтобы убедиться, что приложение защищено, сначала выполните жесткий выход из браузеров, связанных с приложением, или откройте новый браузер с режимом инкогнито.

Откройте приложение и выполните следующие проверка:

- Проверьте, отображается ли значок блокировки

в браузере или если вы работаете в браузере, отличном от Microsoft Edge, проверка, что URL-адрес приложения содержит

в браузере или если вы работаете в браузере, отличном от Microsoft Edge, проверка, что URL-адрес приложения содержит .mcasсуффикс. Дополнительные сведения см. в статье "Защита в браузере с помощью Microsoft Edge для бизнеса (предварительная версия)". - Посетите все страницы в приложении, которые являются частью рабочего процесса пользователя, и убедитесь, что страницы отображаются правильно.

- Убедитесь, что поведение и функциональные возможности приложения не влияют на выполнение распространенных действий, таких как скачивание и отправка файлов.

- Просмотрите список доменов, связанных с приложением. Дополнительные сведения см. в разделе "Добавление доменов" для приложения.

Если возникают ошибки или проблемы, используйте панель инструментов администратора для сбора ресурсов, таких как .har файлы и записанные сеансы для подачи запроса в службу поддержки.

Шаг 4. Включение приложения для использования в организации

После того как вы будете готовы включить приложение для использования в рабочей среде вашей организации, выполните следующие действия.

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения".

В разделе Подключение приложения выберите приложения "Управление приложениями условного доступа".

В списке приложений в строке, в которой отображается развернуто приложение, выберите три точки в конце строки и нажмите кнопку "Изменить приложение".

Выберите "Включить приложение для работы с элементами управления сеансами " и нажмите кнопку "Сохранить".

Следующие шаги

См. также

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по