Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Когда ИТ-администраторов спрашивают, сколько облачных приложений, по их мнению, используют их сотрудники, в среднем они говорят, что 30 или 40, если в действительности среднее значение превышает 1000 отдельных приложений, используемых сотрудниками в вашей организации. Теневая ИТ-служба помогает узнать и определить, какие приложения используются и какой уровень риска. 80% сотрудников используют не санкционированные приложения, которые никто не проверял, и могут не соответствовать вашим политикам безопасности и соответствия требованиям. А так как ваши сотрудники могут получать доступ к вашим ресурсам и приложениям за пределами корпоративной сети, больше недостаточно иметь правила и политики в брандмауэрах.

В этом руководстве вы узнаете, как с помощью cloud discovery узнать, какие приложения используются, изучить риск, связанный с этими приложениями, настроить политики для выявления новых приложений, которые используются с риском, и отменить их, чтобы заблокировать их в собственном коде с помощью прокси-сервера или брандмауэра (модуль)

Совет

По умолчанию Defender for Cloud Apps не удается обнаружить приложения, которых нет в каталоге.

Чтобы просмотреть Defender for Cloud Apps данные для приложения, которое в настоящее время не находится в каталоге, рекомендуется проверка нашу дорожную карту или создать пользовательское приложение.

Обнаружение теневых ИТ-специалистов в сети и управление ими

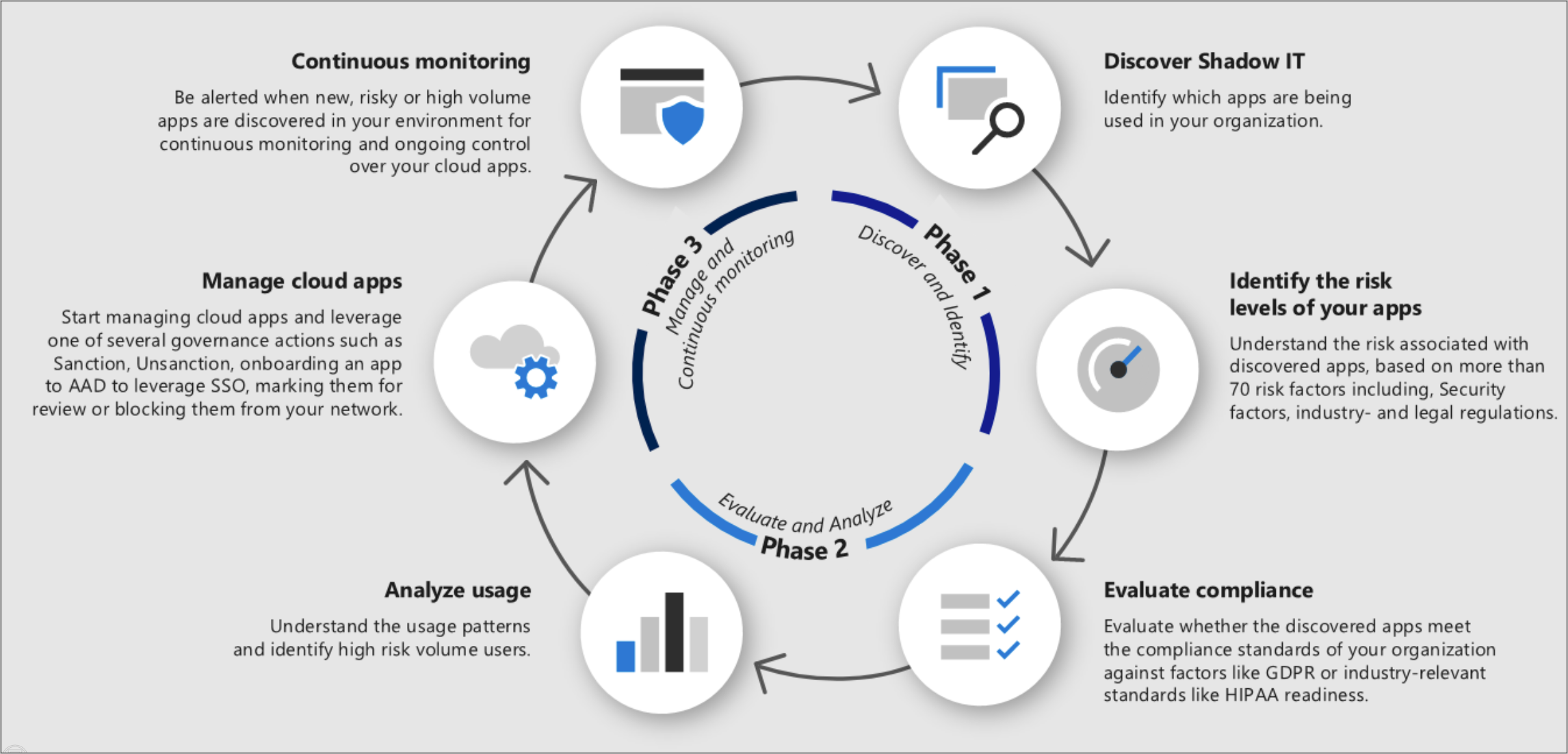

Используйте этот процесс для развертывания обнаружения теневых ИТ-облаков в организации.

Этап 1. Обнаружение и идентификация теневых ИТ-специалистов

Обнаружение теневых ИТ: определите состояние безопасности вашей организации, запустив обнаружение облака в организации, чтобы увидеть, что на самом деле происходит в вашей сети. Дополнительные сведения см. в статье Настройка обнаружения в облаке. Это можно сделать с помощью любого из следующих методов:

Быстро приступить к работе с облачным обнаружением путем интеграции с Microsoft Defender для конечной точки. Эта встроенная интеграция позволяет сразу же начать сбор данных об облачном трафике по Windows 10 и Windows 11 устройствам в сети и вне сети.

Для покрытия на всех устройствах, подключенных к сети, важно развернуть сборщик журналов Defender for Cloud Apps в брандмауэрах и других прокси-серверах, чтобы собирать данные из конечных точек и отправлять их в Defender for Cloud Apps для анализа.

Интеграция Defender for Cloud Apps с прокси-сервером. Defender for Cloud Apps изначально интегрируется с некоторыми сторонними прокси-серверами, включая Zscaler.

Так как политики различаются в разных группах пользователей, регионах и бизнес-группах, для каждого из этих блоков может потребоваться создать выделенный отчет теневой ИТ-службы. Дополнительные сведения см. в статье Создание пользовательских непрерывных отчетов.

Теперь, когда облачное обнаружение выполняется в вашей сети, просмотрите создаваемые непрерывные отчеты и просмотрите панель мониторинга облачного обнаружения , чтобы получить полное представление о том, какие приложения используются в вашей организации. Рекомендуется рассмотреть их по категориям, так как вы часто обнаружите, что не санкционированные приложения используются для законных рабочих целей, которые не были рассмотрены санкционированным приложением.

Определение уровней риска приложений. Используйте каталог Defender for Cloud Apps, чтобы более подробно ознакомиться с рисками, связанными с каждым обнаруженным приложением. Каталог приложений Defender для облака включает более 31 000 приложений, которые оцениваются с использованием более чем 90 факторов риска. Факторы риска начинаются с общей информации о приложении (где находится штаб-квартира приложения, который является издателем), а также с помощью мер безопасности и средств управления (поддержка шифрования неактивных данных, предоставляет журнал аудита действий пользователей). Дополнительные сведения см. в статье Работа с оценкой риска.

На портале Microsoft Defender в разделе Облачные приложения выберите Cloud Discovery. Затем перейдите на вкладку Обнаруженные приложения . Отфильтруйте список приложений, обнаруженных в вашей организации, по факторам риска, которые вас беспокоят. Например, можно использовать расширенные фильтры для поиска всех приложений с оценкой риска ниже 8.

Вы можете детализировать приложение, чтобы узнать больше о его соответствии, выбрав имя приложения, а затем перейдите на вкладку Сведения , чтобы просмотреть сведения о факторах риска безопасности приложения.

Этап 2. Оценка и анализ

Оценка соответствия требованиям. Проверьте, сертифицированы ли приложения как соответствующие стандартам вашей организации, таким как HIPAA или SOC2.

На портале Microsoft Defender в разделе Облачные приложения выберите Cloud Discovery. Затем перейдите на вкладку Обнаруженные приложения . Отфильтруйте список приложений, обнаруженных в вашей организации, по факторам риска соответствия требованиям, которые вас беспокоят. Например, используйте предлагаемый запрос для фильтрации приложений, не соответствующих требованиям.

Вы можете детализировать приложение, чтобы узнать больше о его соответствии, выбрав имя приложения, а затем перейдите на вкладку Сведения , чтобы просмотреть сведения о факторах риска соответствия приложения.

Анализ использования. Теперь, когда вы знаете, хотите ли вы использовать приложение в вашей организации, вы хотите изучить, как и кто его использует. Если он используется только в ограниченном порядке в вашей организации, возможно, это нормально, но, возможно, если использование растет, вы хотите получать уведомления об этом, чтобы вы могли решить, нужно ли заблокировать приложение.

На портале Microsoft Defender в разделе Облачные приложения выберите Cloud Discovery. Затем перейдите на вкладку Обнаруженные приложения , а затем выполните детализацию, выбрав конкретное приложение, которое вы хотите исследовать. На вкладке Использование можно узнать, сколько активных пользователей используют приложение и сколько трафика оно генерирует. Это уже может дать вам хорошее представление о том, что происходит с приложением. Затем, если вы хотите узнать, кто, в частности, использует приложение, можно детализировать дополнительные сведения, выбрав Всего активных пользователей. Этот важный шаг может дать вам соответствующую информацию, например, если вы обнаружите, что все пользователи определенного приложения являются сотрудниками отдела маркетинга, возможно, что это приложение требуется для бизнеса, и если это рискованно, вы должны поговорить с ними об альтернативе, прежде чем блокировать его.

При изучении использования обнаруженных приложений ознакомьтесь еще глубже. Просмотрите поддомены и ресурсы, чтобы узнать о конкретных действиях, доступе к данным и использовании ресурсов в облачных службах. Дополнительные сведения см. в разделах Подробное изучение обнаруженных приложений и Обнаружение ресурсов и пользовательских приложений.

Определение альтернативных приложений. Используйте каталог облачных приложений для определения более безопасных приложений, которые выполняют аналогичные бизнес-функции, что и обнаруженные рискованные приложения, но соответствуют политике вашей организации. Это можно сделать с помощью расширенных фильтров, чтобы найти приложения в той же категории, которые соответствуют различным элементам управления безопасностью.

Этап 3. Управление приложениями

Управление облачными приложениями: Defender for Cloud Apps помогает управлять использованием приложений в организации. После определения различных шаблонов и поведения, используемых в организации, можно создать новые настраиваемые теги приложений, чтобы классифицировать каждое приложение в соответствии с его бизнес-статусом или обоснованием. Затем эти теги можно использовать для определенных целей мониторинга, например для выявления большого трафика, который направляется в приложения, помеченные как приложения облачного хранилища с высоким уровнем риска. Тегами приложений можно управлять в разделе Параметры> ТегиприложенийCloud Discovery Cloud Discovery>>. Затем эти теги можно использовать позже для фильтрации на страницах обнаружения в облаке и создания политик с их помощью.

Управление обнаруженными приложениями с помощью коллекции Microsoft Entra. Defender for Cloud Apps также использует собственную интеграцию с идентификатором Microsoft Entra, чтобы управлять обнаруженными приложениями в коллекции Microsoft Entra. Для приложений, которые уже отображаются в коллекции Microsoft Entra, можно применить единый вход и управлять приложением с помощью идентификатора Microsoft Entra. Для этого в строке, в которой отображается соответствующее приложение, выберите три точки в конце строки, а затем выберите Управление приложением с помощью идентификатора Microsoft Entra.

Непрерывный мониторинг. Теперь, когда вы тщательно изучили приложения, вам может потребоваться задать политики, которые отслеживают приложения и обеспечивают управление там, где это необходимо.

Теперь пришло время создать политики, чтобы вы могли автоматически получать оповещения о событиях, которые вас беспокоят. Например, вам может потребоваться создать политику обнаружения приложений , которая позволяет узнать, когда происходит скачивание или трафик из приложения, о чем вас беспокоит. Для этого необходимо включить аномальное поведение в политике обнаруженных пользователей, в проверка соответствия приложений облачного хранилища и в новом рискованном приложении. Вы также должны настроить политику для уведомления по электронной почте. Дополнительные сведения см. в статье Справочник по шаблонам политик, дополнительные сведения о политиках обнаружения в облаке и Настройка политик обнаружения приложений.

Просмотрите страницу оповещений и используйте фильтр Типа политики для просмотра оповещений об обнаружении приложений. Для приложений, которые соответствуют политикам обнаружения приложений, рекомендуется провести расширенное исследование, чтобы узнать больше о бизнес-обосновании использования приложения, например, связавшись с пользователями приложения. Затем повторите шаги на этапе 2, чтобы оценить риск приложения. Затем определите дальнейшие действия для приложения, утвердите ли вы его использование в будущем или хотите заблокировать его при следующем доступе пользователя к нему. В этом случае следует пометить его как несанкционированное, чтобы его можно было заблокировать с помощью брандмауэра, прокси-сервера или защищенного веб-шлюза. Дополнительные сведения см. в разделах Интеграция с Microsoft Defender для конечной точки, Интеграция с Zscaler, Интеграция с iboss и Блокировать приложения путем экспорта скрипта блока.

Этап 4. Расширенные отчеты об обнаружении теневых ИТ-специалистов

Помимо параметров отчетов, доступных в Defender for Cloud Apps, вы можете интегрировать журналы облачного обнаружения в Microsoft Sentinel для дальнейшего изучения и анализа. После того как данные будут в Microsoft Sentinel, их можно просматривать на панелях мониторинга, выполнять запросы с помощью языка запросов Kusto, экспортировать запросы в Microsoft Power BI, интегрировать с другими источниками и создавать пользовательские оповещения. Дополнительные сведения см. в статье Интеграция Microsoft Sentinel.

Этап 5. Управление санкционированными приложениями

Чтобы включить управление приложениями с помощью API, подключите приложения через API для непрерывного мониторинга.

Защита приложений с помощью управления условным доступом.

Характер облачных приложений означает, что они обновляются ежедневно, а новые приложения появляются постоянно. Из-за этого сотрудники постоянно используют новые приложения, и важно отслеживать, просматривать и обновлять политики, проверяя, какие приложения используют ваши пользователи, а также шаблоны их использования и поведения. Вы всегда можете перейти на панель мониторинга cloud discovery и увидеть, какие новые приложения используются, а также следовать инструкциям в этой статье еще раз, чтобы убедиться, что ваша организация и данные защищены.

Дальнейшие действия

Если у вас возникнут какие-либо проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, отправьте запрос в службу поддержки.