Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

По мере того как организации все чаще внедряют облачные службы, обеспечение безопасного и эффективного доступа к этим ресурсам становится важным. Центры FinOps предлагают гибкие возможности для поддержки общедоступного или частного доступа к сети данных в зависимости от ваших потребностей. В этом руководстве объясняется, как работает каждый вариант доступа к данным и как настроить частную сеть для безопасного доступа к данным в центрах FinOps.

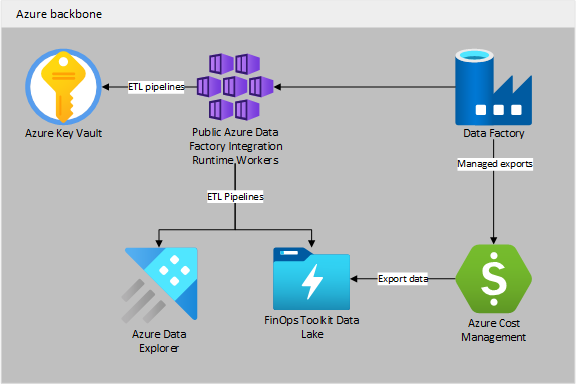

Как работает общедоступный доступ

Общедоступный доступ в центрах FinOps имеет следующие признаки:

- Доступ контролируется с помощью управления доступом на основе ролей (RBAC) и обмена данными, зашифрованными с помощью протокола TLS.

- Хранилище доступно через общедоступные IP-адреса (брандмауэр настроен на публичный доступ).

- Проводник данных (если развернут) доступен через публичные IP-адреса (брандмауэр настроен на публичный доступ).

- Key Vault доступен через общедоступные IP-адреса (брандмауэр настроен как общедоступный).

- Фабрика данных Azure настроена для использования общедоступной среды выполнения интеграции.

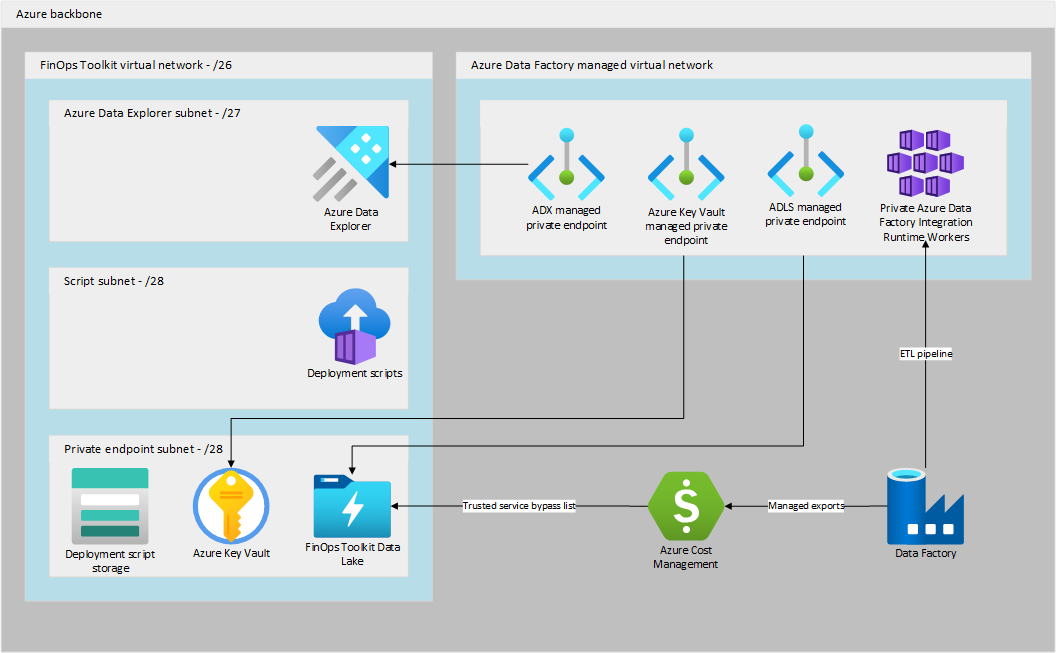

Как работает частный доступ

Частный доступ — это более безопасный вариант, который помещает ресурсы Концентраторов FinOps в изолированную сеть и ограничивает доступ через частные сети:

- По умолчанию доступ к общедоступной сети отключен.

- Хранилище доступно через частный IP-адрес и доверенные службы Azure. Брандмауэр по умолчанию установлен на запрет с исключением для служб в доверенном списке.

- Обозреватель данных (при развертывании) доступен через частный IP-адрес. Брандмауэр по умолчанию запрещает без исключений.

- Хранилище ключей доступно через частный IP-адрес и доверенные службы Azure. Настройки брандмауэра установлены на отказ по умолчанию с обходом для служб из доверенного списка.

- Фабрика данных Azure настроена для использования общедоступной среды выполнения интеграции, что помогает сократить затраты.

- Виртуальная сеть развертывается для обеспечения связи между всеми компонентами во время развертывания и во время выполнения остается закрытой.

Обратите внимание, что частные сети требуют дополнительных затрат на сетевые ресурсы, подключение и выделенные вычислительные ресурсы в Фабрике данных Azure. Подробные сведения о стоимости см. в калькуляторе цен Azure.

Сравнение параметров доступа к сети

В следующей таблице сравниваются параметры доступа к сети, доступные в центрах FinOps:

| Компонент | Публичный | Частный | Выгода |

|---|---|---|---|

| Хранение | Доступные через Интернет | Доступ ограничен к сети концентратора FinOps, пиринговым сетям (например, корпоративной виртуальной сети) и доверенным службам Azure. | Данные доступны только при работе или в корпоративном VPN |

| Обозреватель данных Azure | Доступные через Интернет | Доступ ограничен к сети концентратора FinOps, пиринговым сетям (например, корпоративной виртуальной сети) и доверенным службам Azure. | Данные доступны только при работе или в корпоративном VPN |

| Хранилище ключей | Доступные через Интернет | Доступ ограничен к сети концентратора FinOps, пиринговым сетям (например, корпоративной виртуальной сети) и доверенным службам Azure. | Ключи и секреты никогда не доступны через открытый Интернет |

| Фабрика данных Azure | Использует общедоступный пул вычислений | Управляемая среда выполнения интеграции в частной сети с Data Explorer, хранилищами и Key Vault | Обработка всех данных выполняется внутри сети |

| Виртуальная сеть | Не используется | Трафик концентратора FinOps происходит в изолированной виртуальной сети | Все остается закрытым; идеально подходит для регулируемых сред |

¹ В то время как ресурсы доступны через Интернет, доступ по-прежнему защищен с помощью управления доступом на основе ролей (RBAC).

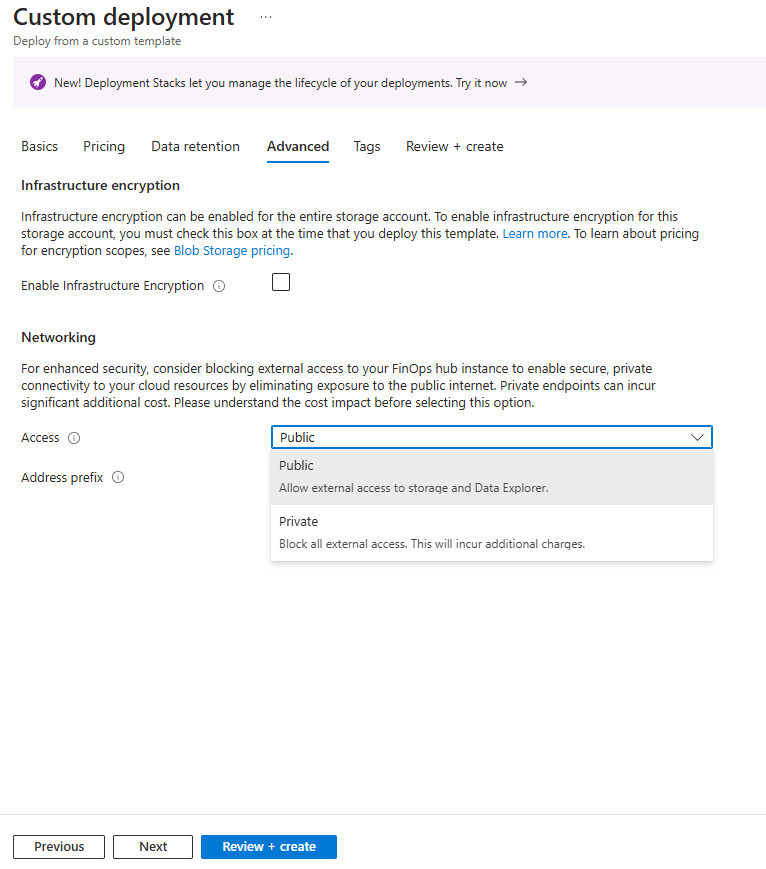

Включение частной сети

Чтобы включить частную сеть при развертывании нового или обновлении существующего экземпляра Концентратора FinOps, установите Access на Private на вкладке Расширенные.

Прежде чем включить частный доступ, просмотрите сведения о сети на этой странице, чтобы понять дополнительную конфигурацию, необходимую для подключения к экземпляру концентратора. После включения экземпляр концентратора FinOps недоступен, пока не будет настроен сетевой доступ за пределами экземпляра концентратора FinOps. Мы рекомендуем поделиться этим с администраторами вашей сети, чтобы обеспечить соответствие диапазона IP-адресов сетевым стандартам и чтобы они поняли, как подключить экземпляр концентратора к существующей сети.

Виртуальная сеть финопс-узла

При выборе закрытого доступа экземпляр концентратора FinOps включает виртуальную сеть, чтобы связь между его различными компонентами оставалась частной.

- Виртуальная сеть должна быть /26 (64 IP-адреса) размером. Этот параметр включает минимальные необходимые размеры подсети для служб контейнеров (используемых во время развертываний для выполнения скриптов) и Обозревателя данных.

- Диапазон IP-адресов можно задать во время развертывания и по умолчанию 10.20.30.0/26.

При необходимости вы можете создать виртуальную сеть и подсети, а также, опционально, выполнить одноранговый пиринг с вашей центральной сетью перед развертыванием центров FinOps, если вы следуете этим требованиям.

- Виртуальная сеть должна быть /26 (размер 64 IP-адресов).

- Имя должно быть

<HubName>-vNet. - Виртуальная сеть должна быть разделена на три подсети с делегированиями служб, как указано ниже.

- подсеть для частных конечных точек (/28) — делегирование служб не выполнено; размещает частные конечные точки для хранилища данных и хранилища ключей.

- подсеть скриптов (/28) — передана в распоряжение контейнерным службам для выполнения скриптов во время развертывания.

- dataExplorer-subnet (/27) — делегировано в Azure Data Explorer.

Частные конечные точки и DNS

Обмен данными между различными компонентами концентратора FinOps шифруется с помощью TLS. Для успешной проверки сертификата TLS при использовании приватной сети необходимо надежное разрешение имен системой доменных имен (DNS). Зоны DNS, приватные конечные точки и записи DNS обеспечивают разрешение имен между компонентами центра FinOps.

- privatelink.blob.core.windows.net — для обозревателя данных и хранилища, используемых сценариями развертывания

- privatelink.dfs.core.windows.net — для Data Explorer и озера данных, в котором размещаются данные FinOps и конфигурация конвейера.

- privatelink.table.core.windows.net — для обозревателя данных

- privatelink.queue.core.windows.net — для обозревателя данных

- privatelink.vaultcore.azure.net — для Azure Key Vault

- privatelink.{location}.kusto.windows.net — для проводника данных

Важный

Изменение конфигурации DNS виртуальной сети Концентратора FinOps не рекомендуется. Компонентам хаба FinOps требуется надежное разрешение имен, чтобы развертывания и обновления были успешными. Потоки данных в фабрике данных также требуют надежного разрешения имён компонентов.

Пиринговые сети, маршрутизация и разрешение имен

При выборе закрытого доступа экземпляр концентратора FinOps развертывается в изолированной виртуальной сети. Существует несколько вариантов для включения частного подключения к виртуальной сети Концентратора FinOps, в том числе:

- Подключение сети FinOps к другой виртуальной сети Azure.

- Создание пирингового соединения концентратора FinOps с концентратором виртуальной глобальной сети Azure.

- Расширение адресного пространства сети концентратора FinOps и развертывание VPN-шлюза.

- Расширение адресного пространства центральной сети FinOps и развертывание шлюза данных Power BI.

- Разрешение доступности диапазонов IP-адресов корпоративного брандмауэра и VPN через общедоступный интернет через брандмауэры хранилища и Data Explorer.

Чтобы получить доступ к данным хаба FinOps из существующей виртуальной сети, настройте записи A типа и в вашей сети для доступа к хранилищу или Data Explorer. записи CNAME также могут потребоваться в зависимости от вашей DNS-конфигурации.

| Обязательно | Имя | Описание |

|---|---|---|

| обязательный | < >storage_account_name.privatelink.dfs.core.windows.net | Запись для доступа к хранилищу |

| Необязательный | < >storage_account_name.dfs.core.windows.net | CNAME для хранилища записи A |

| обязательный | < >data_explorer_name.privatelink.<>azure_location.kusto.windows.net | Запись для доступа к Обозревателю данных |

| Необязательный | < >data_explorer_name.<>azure_location.kusto.windows.net | CNAME для записи Обозревателя данных A |

Важный

При использовании частных конечных точек в сочетании с шлюзом данных Power BI обязательно используйте полное доменное имя кластера Azure Data Explorer (например), а не сокращенную версию (напримерclustername.region.kusto.windows.netclustername.region). Это гарантирует правильное разрешение имен для функций частных конечных точек, как и ожидалось.

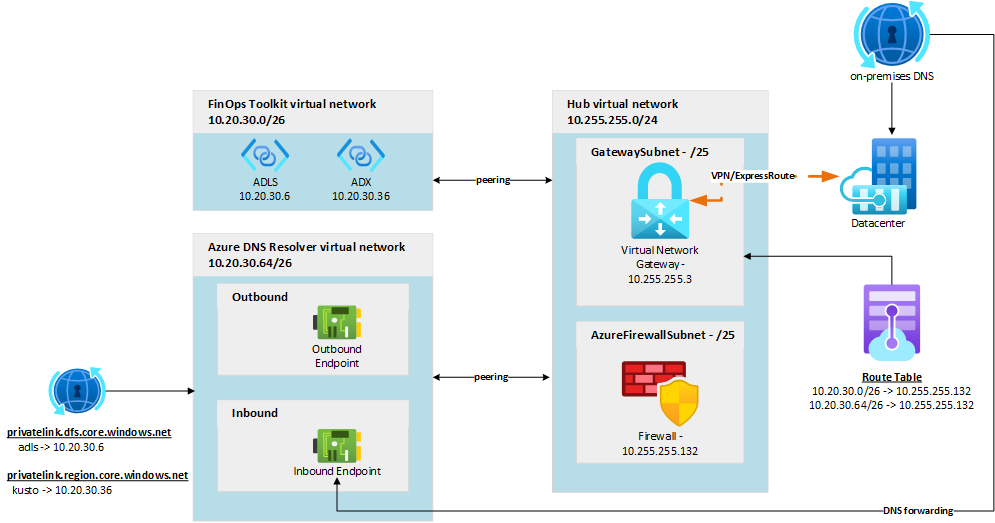

Пример взаимного соединения сети

В этом примере:

- Виртуальная сеть узла FinOps объединена с сетевым концентратором.

- Брандмауэр Azure выступает в качестве ядра маршрутизатора.

- Записи DNS для хранилища и Data Explorer добавляются в Azure DNS Resolver, чтобы обеспечить надежное разрешение имен.

- Таблица маршрутов подключена к подсети шлюза сети, чтобы обеспечить маршрутизацию трафика из локальной сети в пиринговую виртуальную сеть.

Эта топология сети следует руководству по архитектуре сети Hub-Spoke, изложенному в Framework адаптации облака для Azure и в Центре архитектуры Azure.

Оставить отзыв

Сообщите нам ваше мнение о нашей работе, оставив краткий отзыв. Эти отзывы используются для улучшения и расширения средств и ресурсов FinOps.

Если вы ищете что-то конкретное, проголосуйте за существующую или создайте новую идею. Поделитесь идеями с другими пользователями, чтобы получить больше голосов. Мы сосредоточимся на идеях с большинством голосов.