Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Австралийский центр кибербезопасности (ACSC) возглавляет усилия правительства Австралии по повышению кибербезопасности. ACSC рекомендует всем австралийским организациям реализовать основные восемь стратегий по устранению рисков из стратегий ACSC по устранению инцидентов кибербезопасности в качестве базового плана. Базовые показатели, известные как Основные восемь, представляют собой базовые меры кибербезопасности, которые значительно усложняют злоумышленникам компрометацию систем.

Основные восемь уровней зрелости позволяют организациям оценивать целесообразность своих мер кибербезопасности в отношении распространенных угроз в современном взаимосвязанном ландшафте ИКТ.

Резервные копии — это важная стратегия, обеспечивающая защиту важных данных от потери, будь то в результате физических средств, таких как сбой оборудования, кража, случайные повреждения или стихийные бедствия, или логические средства, такие как случайное удаление, повреждение и заражение вирусами или вредоносными программами. В качестве основных восьми мер по устранению рисков резервное копирование также, возможно, является одним из самых трудных для предоставления предписывающих рекомендаций по реализации, значительно различается в зависимости от уникальных потребностей каждой организации. Важность регулярных резервных копий можно увидеть по его включению в одну из основных восьми стратегий в стратегии ACSC по устранению инцидентов кибербезопасности.

Традиционный подход к резервному копированию заключается в том, чтобы выполнять полную, разностную или добавочную копию данных по регулярному расписанию и хранить носитель резервного копирования в автономном режиме, в идеале в отдельном объекте, чтобы можно было своевременно восстановить чистую копию данных. Хотя может быть заманчиво зеркало такой подход в онлайн-мире, масштаб облачных служб может сделать такие меры непрактичными и дорогостоящими.

Означает ли это, что вам не нужно создавать резервные копии данных с помощью таких служб, как Microsoft 365? Нет! Вам абсолютно необходимо обеспечить защиту вашей информации. Однако то, как вы используете такие службы, как Microsoft 365, естественно, будет отличаться от того, как в настоящее время вы можете защитить локальные общие папки. Организациям следует сосредоточиться на настройке встроенных параметров хранения, чтобы обеспечить защиту данных в службе по мере необходимости в соответствии с бизнес-требованиями. Организациям также следует инвестировать в схему классификации данных, чтобы определить действительно важную информацию для защиты с помощью других элементов управления. Microsoft 365 предоставляет службы, позволяющие пользователям и администраторам восстанавливать файлы и сообщения электронной почты в случае случайного удаления или повреждения. Для данных, хранящихся в локальных рабочих нагрузках или в службах Azure, Azure Backup предоставляет простое, безопасное и экономичное решение для резервного копирования данных и их восстановления из облака Microsoft Azure.

Наконец, в сценарии аварийного восстановления конфигурация, необходимая для восстановления среды до рабочего состояния, может быть столь же важной, как и сами данные. Сведения о сервере и домене можно записать через резервную копию состояния системы с помощью агента служб восстановления Microsoft Azure (MARS) и сохранить в службе Azure Backup. Для конфигурации облачных служб, таких как Microsoft 365 и Azure, решения "инфраструктура как код" предлагают альтернативу ручным изменениям непосредственно на портале администрирования с помощью скриптов или шаблонов развертывания, способных сбросить в среду нужные параметры или подготовить второй клиент с той же конфигурацией.

Поскольку в основной восьмерке описывается минимальный набор профилактических мер, организациям необходимо реализовать дополнительные меры там, где это оправдано их средой. Кроме того, хотя основная восьмерка может помочь в устранении большинства киберугроз, она не будет устранять все киберугрозы. Таким образом, необходимо рассмотреть другие стратегии по устранению рисков и средства контроля безопасности, включая стратегии из стратегий по устранению инцидентов кибербезопасности | Cyber.gov.au и Руководства по информационной безопасности (ISM) | Cyber.gov.au.

Сопоставление уровня зрелости 1, 2 и 3 компонента регулярных резервных копий основных восьми элементов управления с ISM описано в следующей таблице:

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Устранение рисков |

|---|---|---|

| 1511 | 1, 2, 3 | Резервные копии данных, приложений и параметров выполняются и сохраняются в соответствии с требованиями к важности бизнеса и непрерывности бизнес-процессов. |

| 1515 | 1, 2, 3 | Восстановление данных, приложений и параметров из резервных копий в общий момент времени проверяется в рамках упражнений по аварийному восстановлению. |

| 1810 | 1, 2, 3 | Резервные копии данных, приложений и параметров синхронизируются, чтобы обеспечить восстановление до общей точки во времени. |

| 1811 | 1, 2, 3 | Резервные копии данных, приложений и параметров хранятся безопасным и устойчивым образом. |

| 1812 | 1, 2, 3 | Непривилегированные учетные записи пользователей не могут получить доступ к резервным копиям, принадлежащим другим учетным записям. |

| 1814 | 1, 2, 3 | Непривилегированные учетные записи пользователей не могут изменять и удалять резервные копии. |

| 1705 | 2, 3 | Учетные записи привилегированных пользователей (за исключением учетных записей администратора резервного копирования) не могут получить доступ к резервным копиям, принадлежащим другим учетным записям |

| 1707 | 2, 3 | Привилегированные учетные записи пользователей (за исключением учетных записей администратора резервного копирования) не могут изменять и удалять резервные копии. |

| 1813 | 2, 3 | Непривилегированные учетные записи пользователей не могут получать доступ к резервным копиям, принадлежащим другим учетным записям, или к собственным учетным записям. |

| 1706 | 3 | Учетные записи привилегированных пользователей (за исключением учетных записей администратора резервного копирования) не могут получить доступ к собственным резервным копиям. |

| 1708 | 3 | Учетные записи администраторов резервного копирования не могут изменять и удалять резервные копии в течение периода хранения. |

Способ

Хранение In-Place в Microsoft 365

В соответствии с моделью общей ответственности клиенты всегда несут ответственность за информацию и данные. Традиционные реализации резервного копирования обычно ориентированы на защиту контейнера хранилища и всего в нем. Эта стратегия может потребоваться для защиты от широкого спектра угроз, с которыми сталкивается локальная среда, но с принятием ответственности облачных служб за физическую среду перекладывается на поставщика облачных служб, и для устранения угроз, возникающих в результате потери или отказа оборудования, а также физического или логического повреждения данных, которые могут возникнуть в результате. В таких случаях необходимость восстановления инфраструктуры из резервной копии может быть смещена изменениями в области устойчивости.

Полная разбивка по устойчивости и непрерывности облачных служб Microsoft выходит за рамки область этого документа. Организациям следует ознакомиться с основными понятиями, представленными в руководстве по оценке рисков для Microsoft Cloud , и просмотреть соответствующие отчеты о внешнем аудите, доступные на портале service Trust Portal.

Один из стандартных принципов защиты информации заключается в том, что данные и резервные копии должны храниться отдельно, поэтому идея использования хранения в службе часто кажется неинтуитивной для клиентов. Хранение информации в облачной службе имеет множество преимуществ. Рассмотрим хранилище, доступное для среднестатистической организации с лицензированием Microsoft 365 E3:

- OneDrive для бизнеса, когда пользователь хранит собственные файлы, аналогичные домашнему каталогу, в общей папке, предоставляет 1 ТБ на каждого пользователя с возможностью расширения хранилища по умолчанию до 5 ТБ, а дополнительное хранилище доступно по запросу для служба поддержки Майкрософт.

- Exchange Online позволяет использовать основной почтовый ящик размером 100 ГБ и неограниченное хранилище в личном архиве.

- SharePoint Online, предоставляющий серверное хранилище для сайтов совместной работы и Microsoft Teams, предоставляет начальный объем хранилища в пуле на клиента и еще 10 ГБ на лицензированного пользователя.

В результате для обычной организации с 1000 пользователями Microsoft 365 предоставляет более 5111 ТБ или 5,11 ПБ хранилища, прежде чем вы даже рассмотрите неограниченное хранилище для архивов почтовых ящиков, почтовых ящиков и личных файлов ушедших пользователей.

Дублирование всей этой информации во внешней службе займет значительное время для передачи для операций резервного копирования и восстановления, и со временем может представлять собой значительные финансовые затраты для бизнеса. Более того, существуют и другие риски, которые следует учитывать при перемещении данных за пределы службы, такие как последствия для соответствия нормативным требованиям, связанные с передачей данных за пределы географического региона, намеренно или нет, или потенциальный риск компрометации данных через сторонние службы. В конечном счете, однако, одним из самых важных соображений является удобство пользователя - в случае удаленных файлов или даже заражения программой-шантажистом, которая очищает весь каталог пользователя, OneDrive для бизнеса позволяет пользователю легко восстановить хорошую версию файла или восстановить всю библиотеку до определенного момента времени, все без помощи администратора.

Политики хранения и метки хранения

Политики хранения и метки позволяют управлять хранением данных в Microsoft 365. Политики хранения можно применять к таким расположениям, как почтовые ящики и общедоступные папки Exchange Online, сайты SharePoint Online, учетные записи OneDrive для бизнеса, группы Microsoft 365, сообщения Teams и содержимое Viva Engage (Yammer). Одна политика может применяться к нескольким расположениям, к отдельным сайтам или пользователям, а элементы наследуют параметры хранения, назначенные контейнеру. При применении параметров хранения люди работают со своими файлами или электронными письмами обычным способом, однако система прозрачно сохраняет копию данных в защищенном расположении, скрытом от пользователей при каждом изменении или удалении файла или сообщения.

Подробные сведения о работе параметров хранения для различных рабочих нагрузок см. в следующих статьях:

- Хранение в SharePoint и OneDrive

- Хранение контента Microsoft Teams

- Сведения о хранении Viva Engage (Yammer)

- Хранение контента Exchange

Политики хранения следует использовать для назначения одинаковых параметров хранения для содержимого на уровне сайта или почтового ящика, однако для более детализированных меток хранения приложений можно использовать для назначения параметров на уровне элемента (папки, документа или электронной почты). В отличие от политик хранения, метки хранения перемещаются вместе с содержимым, если оно перемещено в другое расположение в клиенте Microsoft 365. Метки хранения также предоставляют функции, которые не используются политиками хранения, такие как активация проверки ликвидации в конце периода хранения или маркировка содержимого как записи.

Метки хранения можно применять вручную или автоматически на основе ключевых слов, шаблонов, типов конфиденциальной информации или обучаемых классификаторов. Типы конфиденциальной информации можно использовать для распознавания шаблонов, представляющих конфиденциальную информацию в файлах и сообщениях электронной почты, таких как персональные данные, номера финансовых счетов и медицинские данные. Обучаемые классификаторы расширяют этот подход, используя машинное обучение, чтобы понять и классифицировать элемент на основе того, что это такое, сразу же распознать резюме и исходный код или сведения, относящиеся к организации, такие как контракты и заказы на работу после периода обучения.

Политики хранения и метки являются важными компонентами плана управления жизненным циклом данных, и их следует оценивать как с точки зрения автономного резервного копирования, так и с точки зрения их более широких последствий для управления данными.

Исключения из хранения In-Place

Для некоторых типов действительно критически важной информации может быть целесообразно сохранить копию за пределами веб-службы. Планы аварийного восстановления и регистр контактов сотрудников, хранящиеся на сайте SharePoint, не будут иметь большого значения, если сбои питания или связи означают, что вы не могли получить доступ к Интернету, например. Организациям следует использовать стандартные методы управления рисками, чтобы обеспечить надлежащее планирование значительных событий на основе вероятности и влияния. Идентификация и классификация данных может помочь обеспечить хранение наиболее важных сведений в альтернативном расположении без затрат на дублирование ненужных данных.

Хотя они не предназначены для резервного копирования или восстановления, OneDrive для бизнеса и Outlook в составе приложений Microsoft Office для бизнеса хранят копии данных, синхронизированные с облачными службами, на локальном компьютере пользователя, к которым можно получить доступ или даже скопировать, если доступ к исходному источнику данных недоступен. Клиентское приложение OneDrive также можно использовать для синхронизации документов ключей с компьютером, на котором выполняется оффсайт.

Сторонние средства миграции можно использовать для зеркало содержимого между веб-службы и резервными экземплярами Microsoft SharePoint Server или Microsoft Exchange Server в решениях частного облака. Такие сложные и дорогостоящие решения не будут оправданы для большинства организаций или пользователей, но могут быть реализованы для критически важных для бизнеса данных и учетных записей, если будет определено, что это необходимо с помощью количественного анализа рисков.

Резервное копирование локальных и облачных служб с помощью Azure Backup

Служба Azure Backup предоставляет простое, безопасное и экономичное решение для резервного копирования и восстановления локальных и облачных данных в Microsoft Azure. Собственные элементы управления в Azure позволяют создавать резервные копии виртуальных машин Windows и Linux, azure Управляемые диски, общих ресурсов Файлы Azure, баз данных SQL, баз данных SAP HANA и BLOB-объектов Azure. Агент служб восстановления Microsoft Azure (MARS) предоставляет возможность резервного копирования файлов, папок и состояния системы из локальной среды или виртуальных машин, а также интеграцию с локальными серверами Azure Backup Server (MABS) или System Center Data Protection Manager (DPM) для резервного копирования рабочих нагрузок, таких как виртуальные машины Hyper-V, microsoft SQL Server, SharePoint Server, Microsoft Exchange или даже виртуальные машины VMware.

Azure Backup включает широкие возможности безопасности для защиты передаваемых и неактивных данных, включая детализированные элементы управления доступом на основе ролей, шифрование данных, защиту от непреднамеренного удаления, мониторинг и оповещение о подозрительных действиях.

Управление удостоверениями и доступом пользователей и управление ими

Учетные записи хранения, используемые хранилищами служб восстановления, изолированы и не могут быть доступны пользователям в каких-либо вредоносных целях. Доступ разрешен только с помощью Azure Backup операций управления, таких как восстановление. Azure Backup позволяет управлять управляемыми операциями с помощью детального доступа с помощью управления доступом на основе ролей Azure (Azure RBAC). Azure RBAC позволяет разделять обязанности в команде и предоставлять пользователям только доступ, необходимый для выполнения их работы.

Azure Backup предоставляет три встроенные роли для управления операциями управления резервным копированием:

- Участник резервного копирования: для создания резервных копий и управления ими, кроме удаления хранилища Служб восстановления и предоставления доступа другим пользователям.

- Оператор резервного копирования: все, что делает участник, кроме удаления резервных копий и управления политиками резервного копирования

- Средство чтения резервного копирования: разрешения на просмотр всех операций управления резервным копированием

Дополнительные сведения о конкретных возможностях, назначенных этим трем встроенным ролям, см. на следующей странице Управление резервными копиями с помощью управления доступом на основе ролей Azure. Особое внимание следует также уделить владельцам ресурсов Azure (например, владельцам группы ресурсов Azure), так как они наследуют разрешения на свои ресурсы, включая разрешения Azure Backup.

Чтобы обеспечить дополнительный уровень защиты критических операций в хранилищах Служб восстановления, Azure Backup поддерживает многопользовательскую авторизацию с помощью Resource Guard. Хотя Microsoft Entra управление привилегированными пользователями можно использовать для обеспечения того, чтобы администраторы резервного копирования получили разрешение на доступ к повышенным разрешениям, пользователь получит доступ ко всем возможностям, предоставляемым ролью, включая изменение политик резервного копирования для сокращения срока хранения или отключение функции обратимого удаления, которая гарантирует, что удаленные резервные копии являются доступно еще на 14 дней. Resource Guard устраняет авторизацию, требуя от администратора резервного копирования разрешения на хранилище Служб восстановления и экземпляр Resource Guard в отдельной подписке или клиенте.

Чтобы администратор резервного копирования выполнил критически важную операцию, например изменение политики или отключение обратимого удаления, сначала необходимо получить роль Участника резервного копирования в Azure Backup размещения подписки, а затем роль Участника в Resource Guard. В противном случае действие завершится ошибкой. При использовании PIM регистрируются оба повышения прав, включая сбор обоснования того, почему это необходимо, назначается на короткий период времени и автоматически отзывается, а также может даже потребоваться утверждение от разных администраторов.

Управление параметрами и программами для клиентских устройств

Современные подходы к управлению вместо резервного копирования клиентских устройств для сохранения параметров и приложений позволяют легко заменить клиентские устройства с минимальным влиянием на пользователей. Расположения хранилища данных могут автоматически перенаправляться в облачные службы и синхронизироваться с ним. Это означает, что все копии на устройстве доступны только для автономного доступа. Приложения можно подготавливать автоматически на основе политик пользователей или устройств в решении для управления, например Microsoft Intune, и параметров приложения, хранящихся в облачном профиле пользователя.

Windows Autopilot позволяет пользователям легко настроить собственный компьютер, независимо от того, был ли он предварительно настроен организацией или приобретен у розничного продавца, а также может использоваться для сброса, перепрофилирования или восстановления устройств.

Рекомендации по восстановлению программ-шантажистов и вредоносным действиям

В предыдущих разделах было показано, как можно сохранить данные в службах Майкрософт в качестве альтернативы традиционным процессам для сценариев резервного копирования и восстановления, однако, учитывая намерение элемента управления Essential 8, стоит обратить особое внимание на последствия инцидента с программой-шантажистом и преднамеренные действия недозвешенных администраторов или скомпрометированных привилегированных учетных записей.

При современном подходе к управлению и нулю доверия сама конечная точка должна иметь незначительные последствия, так как клиентский компьютер, скомпрометированный программой-шантажистом, может быть удаленно стерт и повторно подготовлен с помощью таких технологий, как Windows Autopilot, без потери данных. Серверы можно восстановить или воссоздать из резервных копий виртуальных машин или состояния системы в Azure Backup, что будет включать восстановление пользовательских файлов, расположенных в общих сетевых ресурсах. Чтобы восстановить файлы пользователя, хранящиеся в SharePoint Online или OneDrive для бизнеса, можно восстановить весь сайт до предыдущей точки во времени за последние 30 дней, как описано далее в этой статье в разделе Восстановление SharePoint и OneDrive до известного хорошего состояния. В редких случаях сообщения электронной почты, удаленные программой-шантажистом, могут быть восстановлены из удаленных элементов.

Корпорация Майкрософт публикует конкретное руководство по восстановлению после атаки программы-шантажиста и выделяет варианты в шаге 6 этого руководства по восстановлению сообщений электронной почты, в частности, как администратор может использовать Exchange Online для восстановления удаленных сообщений в почтовом ящике пользователя и как конечный пользователь может восстановить удаленные элементы в Outlook для Windows, включая доступ к скрытой папке "Элементы с возможностью восстановления".

Так же, как службы могут быть настроены для хранения или резервного копирования данных, они также могут быть настроены для очистки данных кем-то со злонамеренным намерением, будь то недовольный сотрудник или внешний субъект с доступом к скомпрометированной привилегированной учетной записи. В двух реальных примерах администратор был принуждён отключить политики хранения в учетной записи руководителя, что позволило руководителю очистить свои файлы и сообщения электронной почты для уничтожения доказательств, а внешний субъект угроз с доступом к учетной записи администратора смог удалить резервные копии перед запуском атаки Wiper на организацию. Эти сценарии подчеркивают необходимость глубокой защиты, включая компенсирующие элементы управления для управления административными привилегиями.

Microsoft 365 включает функцию блокировки сохранения , которая может запретить администраторам отключить или удалить политики хранения и метки или сделать их менее строгими. Хотя это важная возможность для обеспечения безопасности данных и демонстрации соответствия нормативным требованиям, ее следует использовать с осторожностью, так как никто, включая глобального администратора и даже служба поддержки Майкрософт, не может отключить ее.

Другие варианты защиты политик включают строгие элементы управления доступом на основе ролей с JIT-повышением прав и утверждением, чтобы ни один пользователь не мог самостоятельно получить необходимые привилегии. Эти возможности более подробно описаны в руководстве по ограничению административных привилегий.

Для Azure Backup Resource Guard обеспечивает дополнительный уровень безопасности помимо управление привилегированными пользователями, требуя разрешений из отдельной подписки для выполнения защищенных операций, таких как удаление или изменение политик или отключение обратимого удаления. Это может обеспечить утверждение и контроль со стороны отдельной команды, а это означает, что любые изменения в защищенных функциях требуют участия по крайней мере двух или трех человек.

Приступая к работе

Настройка политики хранения по умолчанию

Чтобы защитить данные в Microsoft 365, необходимо создать политику хранения и применить ее к соответствующим расположениям. В отличие от меток хранения, вы можете применить несколько политик хранения к одному и тому же содержимому, что означает, что вы можете создать стандартное значение по умолчанию для всей организации и применить более длительное хранение на уровне контейнера (политика хранения) или на уровне элемента (метка хранения) при необходимости.

Например, создайте политику хранения в решении управления жизненным циклом данных на портале Microsoft Purview , которая применяется ко всем получателям электронной почты Exchange, всем сайтам SharePoint, всем учетным записям OneDrive и всем группам Microsoft 365, а также настройте политику хранения элементов в течение 1 года без каких-либо действий в конце. Политика применяется ко всем существующим расположениям, а новые расположения, созданные после этого, наследуют эти параметры. Если элемент удален, он хранится в соответствующем расположении (папка "Элементы с возможностью восстановления" для Exchange, архивная библиотека для SharePoint и OneDrive) в течение 1 года до запуска процесса очистки. Элементы, которые не были удалены, останутся в своем расположении по истечении срока удержания на 1 год и могут оставаться там на неопределенный срок, однако при удалении после этого они немедленно переходят на этап очистки для окончательного удаления в соответствующей службе.

При необходимости параметры более длительного хранения можно применить с помощью дополнительных политик хранения, применяемых к определенным пользователям или сайтам, или с метками хранения для элементов, содержащих конфиденциальную информацию. Политики хранения могут иметь адаптивный или статический область, а доступные в политике параметры могут отличаться в зависимости от выбранного варианта. Возможно, потребуется создать несколько политик для охвата всех расположений в клиенте, так как Teams и параметры Viva Engage (Yammer) не могут быть определены в статических политиках, включающих другие службы.

Хранение содержимого для ушедших пользователей

Традиционный подход к хранению содержимого, принадлежащее пользователям, которые покинули компанию, заключается в экспорте почтового ящика в PST и хранении его с личными файлами на файловом сервере или в автономном хранилище, однако организации часто хотят, чтобы эти данные были доступны не только для просмотра вручную менеджером или преемником, но и для обеспечения видимости этих данных с помощью решений для обнаружения электронных данных. Microsoft 365 будет хранить данные пользователя в течение 30 дней по умолчанию после удаления лицензии или удаления учетной записи, в течение которого они могут быть доступны или повторно активированы, если пользователь вернется в организацию. Чтобы сохранить данные по истечении этого периода, политики хранения и метки хранения Microsoft 365 могут препятствовать запуску процесса очистки удаления до тех пор, пока содержимое еще нужно защитить. Это означает, что если содержимое защищено сроком удержания в течение 1 года, как определено в предыдущем разделе, пользователь, покинувший организацию, будет хранить свои электронные письма и файлы в Microsoft 365 по крайней мере в течение следующего года даже после удаления учетной записи и переназначений лицензии.

Хотя Exchange Online по-прежнему поддерживает устаревшие функции хранения для судебного разбирательства, благодаря которым можно защитить весь почтовый ящик и архив до тех пор, пока удержание не будет удалено, корпорация Майкрософт рекомендует использовать хранение Microsoft 365 для применения различных параметров в зависимости от содержимого и управления тем, что должно произойти с данными по истечении срока хранения.

Дополнительные сведения об управлении бывшими сотрудниками в Microsoft 365 см. в статье Управление бывшими сотрудниками.

| Элемент управления ISM, март 2025 г. | Зрелость | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Резервные копии данных, приложений и параметров выполняются и сохраняются в соответствии с требованиями к важности бизнеса и непрерывности бизнес-процессов. | Хранение Microsoft 365 гарантирует, что данные, хранящиеся в службах, собираются и хранятся в высоко отказоустойчивой среде. Метки хранения и (или) политики должны быть настроены, как описано ранее, однако не требуется планировать или запускать определенный процесс копирования, так как файлы сохраняются с помощью обычных операций записи или удаления. |

| 1515 | 1, 2, 3 | Восстановление данных, приложений и параметров из резервных копий в общий момент времени проверяется в рамках упражнений по аварийному восстановлению. | Метки хранения и (или) политики должны быть проверены таким образом, чтобы хранение данных выполнялось должным образом. |

| 1705 | 2, 3 | Учетные записи привилегированных пользователей (за исключением учетных записей администратора резервного копирования) не могут получить доступ к резервным копиям, принадлежащим другим учетным записям. | Доступ к данным, на которые распространяются метки хранения и (или) политики, должен проверяться, чтобы доступ был хорошо понятен. Следует соблюдать особую осторожность, чтобы привилегированные учетные записи не могли получать доступ к резервным копиям других учетных записей или их собственным учетным записям в дополнение к проверке. |

| 1707 | 2, 3 | Привилегированные учетные записи пользователей (за исключением учетных записей администратора резервного копирования) не могут изменять и удалять резервные копии. | Доступ к данным, на которые распространяются метки хранения и (или) политики, должен проверяться, чтобы доступ был хорошо понятен. Следует соблюдать особую осторожность, чтобы привилегированные учетные записи не могли получать доступ к резервным копиям других учетных записей или их собственным учетным записям в дополнение к проверке. |

| 1810 | 1, 2, 3 | Резервные копии данных, приложений и параметров синхронизируются, чтобы обеспечить восстановление до общей точки во времени. | Политики хранения хранятся как часть службы Microsoft 365, и управление ими должно управляться соответствующим образом. |

| 1811 | 1, 2, 3 | Резервные копии данных, приложений и параметров хранятся безопасным и устойчивым образом. | Политики хранения хранятся как часть службы Microsoft 365, и управление ими должно управляться соответствующим образом. |

Восстановление удаленных элементов почтового ящика от имени пользователя

Когда пользователь удаляет элемент в своем почтовом ящике, он перемещается в папку Удаленные и может быть восстановлен, открыв папку и перетаскивая элемент обратно в нужное расположение. Если пользователь удаляет элемент из папки "Удаленные", очищает папку "Удаленные" или окончательно удаляет элемент из другой папки, нажав клавиши SHIFT+Delete , элемент сохраняется в папке "Элементы с возможностью восстановления ".

Чтобы восстановить элемент из папки "Элементы с возможностью восстановления", пользователи могут выбрать параметр Восстановить удаленные элементы на панели инструментов в классическом приложении Outlook или щелкнув правой кнопкой мыши папку "Удаленные" в Outlook в Интернете. Затем соответствующие элементы можно выбрать и восстановить, что вернет элемент в папку "Удаленные", где его можно переместить в более постоянное расположение. Пользователи также могут очищать элементы из интерфейса Восстановления удаленных элементов, после чего они могут быть восстановлены только администратором.

Дополнительные сведения о восстановлении удаленных элементов см. в разделах Восстановление удаленных элементов в Outlook для Windows и Восстановление удаленных элементов или электронной почты в Outlook Web App.

Восстановление удаленных элементов почтового ящика от имени администратора

Администраторы могут восстанавливать удаленные элементы от имени пользователя несколькими способами.

Чтобы восстановить удаленные элементы для одного пользователя, администраторы могут выбрать параметр Восстановить удаленные элементы в параметрах почтового ящика для получателя в новом Центре Администратор Exchange.

Администраторы также могут использовать Exchange Online PowerShell для восстановления удаленных элементов с помощью команд Get-RecoverableItems и Restore-RecoverableItems. С помощью методов Exchange Администратор Center и PowerShell элементы восстанавливаются в исходных расположениях.

Для поиска сообщений между несколькими пользователями администраторы могут использовать функцию поиска контента на портале Microsoft Purview.

После завершения поиска появится подробный отчет о результатах, и администраторы могут дополнительно уточнить запрос или экспортировать результаты в PST-файлы.

Подход поиска контента также можно использовать для восстановления файлов, хранящихся в SharePoint Online, и это тот же механизм поиска и экспорта содержимого, что и в случае обнаружения электронных данных Standard.

| Элемент управления ISM, март 2025 г. | Зрелость | Control | Measure |

|---|---|---|---|

| 1515 | 1, 2, 3 | Восстановление данных, приложений и параметров из резервных копий в общий момент времени проверяется в рамках упражнений по аварийному восстановлению. | Восстановление элементов почтового ящика пользователями и администраторами должно быть задокументировано, протестировано и проверено, чтобы убедиться, что процесс определен и понят. |

Восстановление предыдущей версии файла в SharePoint и OneDrive

Управление версиями включено по умолчанию во всех списках и библиотеках в SharePoint Online и OneDrive для бизнеса, при этом последние 500 версий документа сохраняются автоматически. SharePoint сохраняет только изменения между файлами для оптимизации требований к хранилищу, однако управление версиями влияет на квоты сайта и может быть скорректировано в отдельных списках и библиотеках по мере необходимости.

Чтобы восстановить предыдущую версию файла в SharePoint или OneDrive через браузер, откройте библиотеку документов, выберите файл для восстановления, щелкните многоточие и выберите Журнал версий. Отдельные версии можно просматривать, восстанавливать или даже удалять, если это необходимо для экономии места.

Журнал версий также можно получить в Обозреватель, выбрав правой кнопкой мыши файл или в Приложения Microsoft 365 для предприятий вразделе Сведения офайле>:

| Элемент управления ISM, март 2025 г. | Зрелость | Control | Measure |

|---|---|---|---|

| 1515 | 1, 2, 3 | Восстановление данных, приложений и параметров из резервных копий в общий момент времени проверяется в рамках упражнений по аварийному восстановлению. | Хотя данные, сохраненные в службах Microsoft 365, могут не требовать тестирования восстановления для обеспечения успешного завершения резервного копирования, следует убедиться, что вы понимаете различные варианты восстановления файлов, сайтов или сообщений электронной почты на платформе и которые подходят для конкретного сценария. Microsoft 365 делает возможности восстановления доступными непосредственно для конечного пользователя в режиме самообслуживания, поэтому соответствующая документация и службы технической поддержки должны быть доступны всем, у кого есть вопросы. |

Восстановление SharePoint и OneDrive до состояния "Известный хороший"

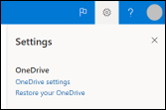

Если многие файлы в OneDrive или библиотеке документов SharePoint были удалены, перезаписаны, повреждены или заражены вредоносными программами, вы можете восстановить всю библиотеку до предыдущей точки в течение последних 30 дней. На значке Параметры в правом верхнем углу выберите Восстановить OneDrive или Восстановить эту библиотеку:

Выберите Вчера, Одна неделя назад, Три недели назад или Настраиваемая дата и время в раскрывающемся списке, и ползунок будет настроен соответствующим образом с выбранными файлами. После того как вы будете счастливы, выберите Восстановить и выделенные изменения будут отменены:

Дополнительные сведения о восстановлении отсутствующих, удаленных или поврежденных элементов см. в статье Восстановление отсутствующих, удаленных или поврежденных элементов в SharePoint и OneDrive.

| Элемент управления ISM, март 2025 г. | Зрелость | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Резервные копии данных, приложений и параметров выполняются и сохраняются в соответствии с требованиями к важности бизнеса и непрерывности бизнес-процессов. | Файлы могут храниться в SharePoint Online или OneDrive для бизнеса или в общей папке и создавать резервные копии либо путем хранения Microsoft 365, либо Azure Backup. |

| 1515 | 1, 2, 3 | Восстановление данных, приложений и параметров из резервных копий в общий момент времени проверяется в рамках упражнений по аварийному восстановлению. | Хотя данные, сохраненные в службах Microsoft 365, могут не требовать тестирования восстановления для обеспечения успешного завершения резервного копирования, следует убедиться, что вы понимаете различные варианты восстановления файлов, сайтов или сообщений электронной почты на платформе и которые подходят для конкретного сценария. Важно убедиться, что это понимание вариантов восстановления файлов, сайтов и сообщений электронной почты должно быть регулярно усилено, чтобы администраторы и /или ИТ-специалисты были в курсе последних процессов. |

Настройка Azure Backup

Процесс настройки Azure Backup зависит от служб, которые вы хотите защитить, однако первым шагом всегда будет создание хранилищ, в которых будут храниться резервные копии. Azure предлагает два типа хранилищ: хранилища Служб восстановления и хранилища резервного копирования, и тип, который необходимо создать, определяется источниками данных, которые вы планируете использовать.

Хранилища служб восстановления обычно содержат копии данных или сведений о конфигурации для таких служб, как azure Виртуальные машины, Файлы Azure и Azure SQL базы данных, а также поддерживают интеграцию с System Center Data Protection Manager, Windows Server и Azure Backup Сервер. Хранилища служб восстановления поддерживают функцию обратимого удаления, которая поддерживает копии удаленных резервных копий в течение 14 дней без каких-то других затрат.

В хранилищах резервных копий хранятся данные резервного копирования для новых рабочих нагрузок Azure, таких как База данных Azure для PostgreSQL, blob-объекты Azure, диски Azure, служба Kubernetes и AVS Виртуальные машины.

Хранилища и резервные копии можно создавать с помощью центра Azure Backup предоставляет единый единый интерфейс управления для управления, мониторинга, эксплуатации и анализа резервных копий в большом масштабе.

Подробные инструкции по настройке различных операций резервного копирования доступны в Документация Майкрософт, например: виртуальная машина Azure, SQL на виртуальной машине Azure, диск Azure, blob-объекты Azure и Файлы Azure.

Агент служб восстановления Microsoft Azure (MARS) можно использовать для резервного копирования файлов, папок, тома или состояния системы с локальных компьютеров или даже для резервного копирования отдельных файлов и папок с виртуальной машины Azure. Агент MARS можно скачать и установить на отдельном сервере для прямого резервного копирования в Azure или на сервере Microsoft Azure Backup Server (MABS) или System Center Data Protection Manager (DPM). В этом сценарии компьютеры и рабочие нагрузки резервное копирование в MABS/DPM, а затем агент MARS используется для резервного копирования в хранилище Azure.

Чтобы защитить локальные рабочие нагрузки, такие как виртуальные машины Hyper-V, Microsoft SQL Server, SharePoint Server и Microsoft Exchange, установите Microsoft Azure Backup Server на сервере, присоединенном к домену. MABS теперь также можно использовать для защиты виртуальных машин VMware.

| Элемент управления ISM, март 2025 г. | Зрелость | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Резервные копии данных, приложений и параметров выполняются и сохраняются в соответствии с требованиями к важности бизнеса и непрерывности бизнес-процессов. | Azure Backup предлагает простое решение для резервного копирования ресурсов в облако с возможностью локального и географически избыточного хранилища. Резервное копирование может выполняться по запросу или по расписанию и включать сведения о конфигурации программного обеспечения и сервера через Windows Server состояние системы. |

| 1515 | 1, 2, 3 | Восстановление данных, приложений и параметров из резервных копий в общий момент времени проверяется в рамках упражнений по аварийному восстановлению. | Azure Backup предлагает широкий спектр традиционных служб резервного копирования для локальных и облачных рабочих нагрузок. Параметры восстановления различаются в зависимости от рабочей нагрузки, но в целом можно выбрать момент времени для восстановления, а также выбрать, в исходное или альтернативное расположение. Планы тестирования должны включать все параметры. |

Резервное копирование Microsoft 365

Служба Резервное копирование Microsoft 365 — это решение корпорации Майкрософт, родившиеся в облаке, для резервного копирования данных, размещенных в локальной среде и в Azure. Он заменяет существующее локальное или локальное решение резервного копирования на надежное, безопасное и конкурентоспособное облачное решение для резервного копирования. Она также обеспечивает гибкость защиты ресурсов, работающих в облаке.

Основные архитектурные рекомендации:

- Данные никогда не покидают границу доверия к данным Microsoft 365 или географические расположения текущего расположения данных.

- Резервные копии неизменяемы, если они не удаляются администратором средства резервного копирования через отключение продукта.

- OneDrive, SharePoint и Exchange имеют несколько физически избыточных копий данных для защиты от физических аварий.

Использование средства Microsoft 365 Desired State Configuration (DSC) для управления конфигурацией клиента

Microsoft 365 DSC — это Open-Source инициатива, возглавляемая инженерами Майкрософт и поддерживаемая сообществом, которая позволяет написать определение того, как следует настроить клиент Microsoft 365, автоматизировать развертывание этой конфигурации и обеспечить мониторинг определенной конфигурации, уведомление об обнаруженных смещениях конфигурации и реагирование на нее. Она также позволяет извлечь полную конфигурацию из любого существующего клиента Microsoft 365, включая основные рабочие нагрузки, такие как Exchange Online, Teams, SharePoint, OneDrive, безопасность и соответствие требованиям, Power Platform, Intune и Планировщик.

Доступно руководство пользователя Microsoft 365 DSC , помогающие приступить к работе. Средство можно использовать различными способами в зависимости от предпочтений вашей организации: в простейшей форме это средство можно использовать для извлечения конфигурации из клиента Microsoft 365 и сохранения ее в виде ряда файлов на случай, если в будущем потребуется восстановление или восстановление. Другой вариант — обслуживание промежуточного клиента и развертывание всех изменений в рабочей среде с помощью средства.

| Элемент управления ISM, март 2025 г. | Зрелость | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Резервные копии данных, приложений и параметров выполняются и сохраняются в соответствии с требованиями к важности бизнеса и непрерывности бизнес-процессов. | Параметры конфигурации для среды Microsoft 365 можно записать с помощью средства Microsoft 365DSC либо в виде удобного отчета Excel или HTML, либо в виде пакета экспорта, который можно использовать для сброса конфигурации клиента. |

| 1515 | 1, 2, 3 | Восстановление данных, приложений и параметров из резервных копий в общий момент времени проверяется в рамках упражнений по аварийному восстановлению. | Средство Microsoft 365DSC можно использовать для импорта ранее захваченных данных конфигурации для восстановления. |

Требования уровня 1

Резервное копирование данных, приложений и параметров выполняется и сохраняется в соответствии с требованиями к важности бизнеса и непрерывности бизнес-процессов.

Хранение Microsoft 365 гарантирует, что данные, хранящиеся в службах, собираются и хранятся в высоко отказоустойчивой среде. Метки хранения и (или) политики должны быть настроены, как описано ранее, однако не требуется планировать или запускать определенный процесс копирования, так как файлы сохраняются с помощью обычных операций записи или удаления.

Azure Backup предлагает простое решение для резервного копирования ресурсов в облако с возможностью локального и географически избыточного хранилища. Резервное копирование может выполняться по запросу или по расписанию и включать сведения о конфигурации программного обеспечения и сервера через Windows Server состояние системы.

Параметры конфигурации для среды Microsoft 365 можно записать с помощью средства Microsoft 365DSC либо в виде удобного отчета Excel или HTML, либо в виде пакета экспорта, который можно использовать для сброса конфигурации клиента. Файлы могут храниться в SharePoint Online или OneDrive для бизнеса или в общей папке и создавать резервные копии либо путем хранения Microsoft 365, либо Azure Backup.

Восстановление данных, приложений и параметров из резервных копий в общую точку во времени проверяется в рамках упражнений по аварийному восстановлению.

Хотя данные, сохраненные в службах Microsoft 365, могут не требовать тестирования восстановления для обеспечения успешного завершения резервного копирования, следует убедиться, что вы понимаете различные варианты восстановления файлов, сайтов или сообщений электронной почты на платформе и которые подходят для конкретного сценария. Microsoft 365 делает возможности восстановления доступными непосредственно для конечного пользователя в режиме самообслуживания, поэтому соответствующая документация и службы технической поддержки должны быть доступны всем, у кого есть вопросы. Это понимание вариантов восстановления файлов, сайтов и сообщений электронной почты следует регулярно укреплять с помощью упражнений по аварийному восстановлению.

Azure Backup предлагает широкий спектр традиционных служб резервного копирования для локальных и облачных рабочих нагрузок. Параметры восстановления различаются в зависимости от рабочей нагрузки, но в целом можно выбрать момент времени для восстановления, а также выбрать, в исходное или альтернативное расположение. Планы тестирования должны включать все параметры.

Непривилегированные учетные записи пользователей не могут получить доступ к резервным копиям, принадлежащим другим учетным записям

При хранении Microsoft 365 на месте нет отдельной копии данных, и доступ зависит от расположения информации. Например, все пользователи с разрешениями на чтение могут просматривать журнал версий файла в SharePoint Online, однако восстановить предыдущую версию может только пользователь с разрешениями на участие. Что касается элемента управления, это означает, что непривилегированные учетные записи не могут получить доступ к большему значению информации, чем у них уже есть доступ.

Чтобы получить доступ к Azure Backups, должны быть предоставлены роли участник резервного копирования, оператор резервного копирования или читатель резервного копирования, поэтому по определению непривилегированные учетные записи не будут иметь никакого доступа к данным.

Непривилегированные учетные записи пользователей не могут изменять или удалять резервные копии

Ни пользователь( привилегированный или иным образом) не может изменять или удалять сохраненные копии данных в Microsoft 365.

Непривилегированные учетные записи вообще не имеют доступа к Azure Backup, не говоря уже о разрешениях на изменение или удаление резервных копий.

Требования уровня 2

Непривилегированные учетные записи пользователей не могут получить доступ к резервным копиям, принадлежащим другим учетным записям

В Microsoft 365 нет отдельных резервных копий для непривилегированных учетных записей для доступа, и они смогут видеть только версии файлов, к которых у них уже есть доступ. Как правило, если цель элемента управления заключается в том, чтобы пользователи не могли получить доступ к информации через репозиторий резервных копий, которую они не могли бы увидеть в противном случае, Microsoft 365 будет соответствовать требованию, так как при хранении на месте не дублируется содержимое . Непривилегированные учетные записи могут получать доступ только к данным, для которых они авторизованы. и даже привилегированным учетным записям должны быть предоставлены определенные права доступа.

Непривилегированные учетные записи пользователей и привилегированные учетные записи пользователей (за исключением администраторов резервного копирования) не могут изменять или удалять резервные копии

Ни пользователь( привилегированный или иным образом) не может изменять или удалять сохраненные копии данных в Microsoft 365. Однако привилегированные пользователи могут изменять или удалять политики хранения, чтобы информация больше не сохранялась. Блокировка сохранения может использоваться для обеспечения того, чтобы никто, включая глобальных администраторов, не смог отключить политику, удалить политику или сделать ее менее строгой. Хотя это может помочь защититься от несанкционированных администраторов, важно понимать влияние на организацию, прежде чем принимать решение о том, следует ли использовать этот элемент управления.

В модели RBAC для Azure Backup только участники резервного копирования имеют разрешение на изменение или удаление резервных копий. Azure Backup также предоставляет функцию обратимого удаления, которая включена по умолчанию и сохраняет удаленные резервные копии в течение дополнительных 14 дней при случайном или злонамеренном удалении.

Требования уровня 3

Непривилегированные учетные записи пользователей и учетные записи привилегированных пользователей (за исключением администраторов резервного копирования), не удается получить доступ к резервным копиям

В Microsoft 365 отсутствуют отдельные резервные копии для привилегированных или непривилегированных учетных записей для доступа. Хотя пользователи могут получать доступ к сохраненным файлам и версиям которых, нет никакой разницы между доступом к этим данным в качестве основной копии и резервной копии.

Непривилегированные учетные записи или привилегированные учетные записи, которым не предоставлены соответствующие разрешения, не имеют доступа к Azure Backup и поэтому не могут получить доступ к резервным копиям.

Непривилегированные учетные записи пользователей и привилегированные учетные записи пользователей (за исключением учетных записей аварийного копирования) не могут изменять или удалять резервные копии

Как и в случае с требованием уровня зрелости 2, пользователь, привилегированный или иным образом, не может изменять или удалять сохраненные копии данных в Microsoft 365.

Только участники резервного копирования имеют разрешение на изменение или удаление резервных копий в Azure Backup. Чтобы гарантировать, что только учетные записи аварийного копирования имеют эти разрешения, предоставьте эту роль только таким учетным записям.

Управление уровнями зрелости с помощью платформы Майкрософт

Следующие сведения содержат рекомендации по реализации для достижения требуемого уровня зрелости для регулярных резервных копий. Для реализации и отслеживания соответствия требованиям можно использовать платформу безопасности и соответствия требованиям Майкрософт. Диспетчер соответствия требованиям Microsoft Purview предоставляет шаблоны для оценки, управления и отслеживания реализации основных восьми элементов управления.

Организации могут выбрать шаблон "Основные восемь" и создавать оценки на основе уровня зрелости, на который они нацелены. Шаблон оценки предоставляет практические рекомендации по реализации действий по улучшению для достижения требуемого уровня зрелости. Дополнительные сведения см. в статье Основные восемь моделей зрелости ACSC .

Справочные материалы — статьи

- Обзор устойчивости и непрерывности

- Что такое служба Azure Backup?

- Общие сведения — Microsoft365DSC — облачная конфигурация

- Сведения о политиках и метках хранения

- Создание неактивных почтовых ящиков и управление ими

- Защита от вредоносных программ и программ-шантажистов в Microsoft 365

- Развертывание защиты от программ-шантажистов в клиенте Microsoft 365

- Сопоставление основных восьми моделей зрелости с ISM

Справочник по уровням зрелости

| Элемент управления ISM, март 2025 г. | Уровень 1 | Уровень 2 | Уровень 3 |

|---|---|---|---|

| 1511 Резервное копирование данных, приложений и параметров выполняется и сохраняется в соответствии с требованиями к важности бизнеса и непрерывности бизнес-процессов. | Y | Y | Y |

| 1810 Резервные копии данных, приложений и параметров синхронизируются, чтобы обеспечить восстановление до общей точки во времени. | Y | Y | Y |

| 1811 Резервные копии данных, приложений и параметров хранятся безопасным и устойчивым образом. | Y | Y | Y |

| 1515 Восстановление данных, приложений и параметров из резервных копий в общий момент времени проверяется в рамках упражнений по аварийному восстановлению. | Y | Y | Y |

| 1812 Непривилегированные учетные записи пользователей не могут получить доступ к резервным копиям, принадлежащим другим учетным записям. | Y | Y | Y |

| 1814 Непривилегированные учетные записи пользователей не могут изменять и удалять резервные копии. | Y | Y | Y |

| 1813 Непривилегированные учетные записи пользователей не могут получать доступ к резервным копиям, принадлежащим другим учетным записям, или к собственным учетным записям. | N | Y | Y |

| 1705 Учетные записи привилегированных пользователей (за исключением учетных записей администратора резервного копирования) не могут получить доступ к резервным копиям, принадлежащим другим учетным записям. | N | Y | Y |

| 1707 Учетные записи привилегированных пользователей (за исключением учетных записей администратора резервного копирования) не могут изменять и удалять резервные копии. | N | Y | Y |

| 1706 Учетные записи привилегированных пользователей (за исключением учетных записей администратора резервного копирования) не могут получить доступ к собственным резервным копиям. | N | N | Y |

| 1708 Учетные записи администратора резервного копирования не могут изменять и удалять резервные копии в течение периода хранения. | N | N | Да |