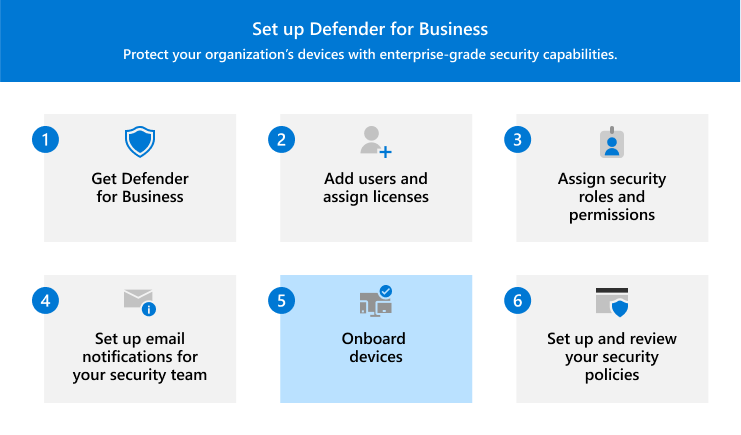

В этой статье описывается подключение устройств к Defender для бизнеса.

Подключение бизнес-устройств для их защиты. Вы можете выбрать один из нескольких вариантов подключения устройств вашей компании. В этой статье описаны варианты и описано, как работает подключение.

Windows 10 и 11

Примечание.

Устройства Windows должны работать под управлением одной из следующих операционных систем:

- Windows 10 или 11 бизнес

- Windows 10 или 11 профессиональный

- Windows 10 или 11 Enterprise

Дополнительные сведения см. в разделе требования к Microsoft Defender для бизнеса.

Выберите один из следующих вариантов подключения клиентских устройств с Windows к Defender для бизнеса:

Локальный скрипт для Windows 10 и 11

Для подключения клиентских устройств Windows можно использовать локальный скрипт. При запуске сценария подключения на устройстве создается доверие с Microsoft Entra ID (если это доверие еще не существует), регистрируется устройство в Microsoft Intune (если оно еще не зарегистрировано), а затем подключение устройства к Defender для бизнеса. Если в настоящее время вы не используете Intune, для Defender для бизнеса клиентов рекомендуется использовать метод локального скрипта.

Совет

При использовании метода локального скрипта рекомендуется одновременно подключить до 10 устройств.

Перейдите на портал Microsoft Defender (https://security.microsoft.com) и выполните вход.

В области навигации выберите Параметры>Конечные точки, а затем в разделе Управление устройствами выберите Подключение.

Выберите Windows 10 и 11.

В разделе Тип подключения выберите Упрощенный.

В разделе Метод развертывания выберите Локальный сценарий, а затем — Скачать пакет подключения. Рекомендуется сохранить пакет подключения на съемный диск.

На устройстве с Windows извлеките содержимое пакета конфигурации в расположение, например папку "Рабочий стол". У вас должен быть файл с именем WindowsDefenderATPLocalOnboardingScript.cmd.

Откройте окно командной строки c правами администратора.

Введите расположение файла скрипта. Например, если вы скопировали файл в папку Desktop, введите %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmdи нажмите клавишу ВВОД (или нажмите кнопку ОК).

После выполнения скрипта выполните тест обнаружения.

групповая политика для Windows 10 и 11

Если вы предпочитаете использовать групповая политика для подключения клиентов Windows, следуйте инструкциям в статье Подключение устройств Windows с помощью групповая политика. В этой статье описаны шаги по подключению к Microsoft Defender для конечной точки. Действия по подключению к Defender для бизнеса аналогичны.

Intune для Windows 10 и 11

Вы можете подключить клиенты Windows и другие устройства в Intune с помощью центра администрирования Intune (https://intune.microsoft.com). Существует несколько методов регистрации устройств в Intune. Рекомендуется использовать один из следующих методов:

Включение автоматической регистрации для Windows 10 и 11

При настройке автоматической регистрации пользователи добавляют свою рабочую учетную запись на устройство. В фоновом режиме устройство регистрирует и присоединяет Microsoft Entra ID и регистрируется в Intune.

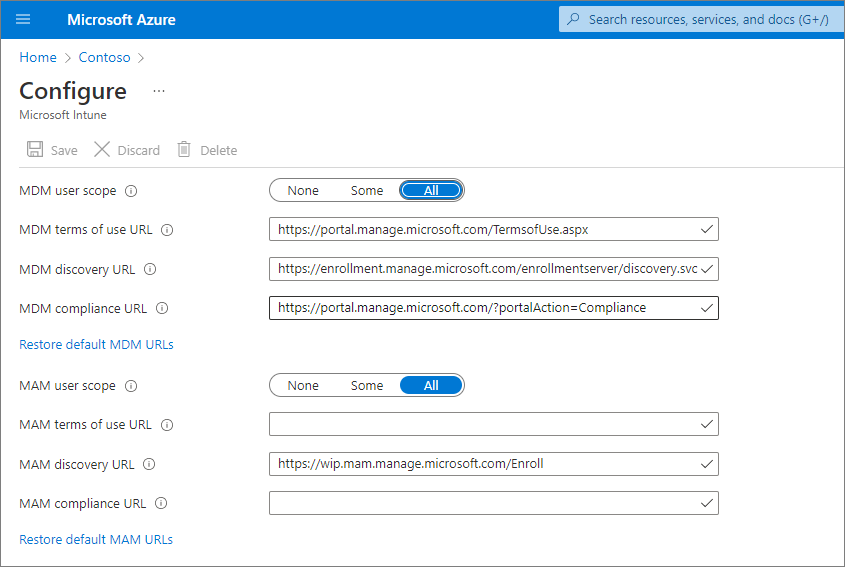

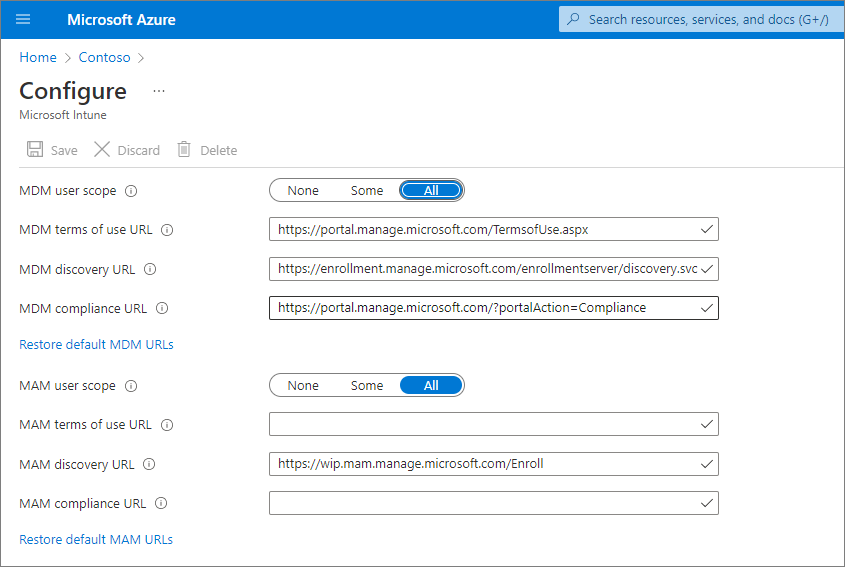

Перейдите к портал Azure (https://portal.azure.com/) и выполните вход.

Выберите Microsoft Entra ID>Мобильность (MDM и MAM)>Microsoft Intune.

Настройте область пользователя MDM и область пользователя MAM.

Для область пользователей MDM рекомендуется выбрать все, чтобы все пользователи могли автоматически регистрировать свои устройства с Windows.

В разделе MAM user область рекомендуется использовать следующие значения по умолчанию для URL-адресов:

-

URL-адрес условий использования MDM;

-

URL-адрес обнаружения MDM;

-

URL-адрес соответствия MDM.

Выберите Сохранить.

После регистрации устройства в Intune его можно добавить в группу устройств в Defender для бизнеса.

Дополнительные сведения о группах устройств в Defender для бизнеса.

Попросите пользователей зарегистрировать свои Windows 10 и 11 устройств

Посмотрите следующее видео, чтобы узнать, как работает регистрация:

Поделитесь этой статьей с пользователями в организации: Регистрация устройств Windows 10/11 в Intune.

После регистрации устройства в Intune его можно добавить в группу устройств в Defender для бизнеса.

Дополнительные сведения о группах устройств в Defender для бизнеса.

Запуск теста обнаружения на устройстве Windows 10 или 11

После подключения устройств Windows к Defender для бизнеса можно выполнить на устройстве тест обнаружения, чтобы убедиться, что все работает правильно.

На устройстве с Windows создайте папку: C:\test-MDATP-test

Откройте командную строку от имени администратора, а затем выполните следующую команду:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

После выполнения команды окно командной строки автоматически закрывается. В случае успешного выполнения тест обнаружения помечается как завершенный, и в течение 10 минут на портале Microsoft Defender (https://security.microsoft.com) появится новое оповещение для вновь подключенного устройства.

Mac

Выберите один из следующих вариантов для подключения Mac:

Локальный скрипт для Mac

При запуске локального скрипта на компьютере Mac создается доверие с Microsoft Entra ID (если это доверие еще не существует), он регистрирует Mac в Microsoft Intune (если он еще не зарегистрирован), а затем подгоняет Компьютер Mac для Defender для бизнеса. Рекомендуется подключить до 10 устройств одновременно с помощью этого метода.

Перейдите на портал Microsoft Defender (https://security.microsoft.com) и выполните вход.

В области навигации выберите Параметры>Конечные точки, а затем в разделе Управление устройствами выберите Подключение.

Выберите macOS.

В разделе Тип подключения выберите Упрощенный.

В разделе Метод развертывания выберите Локальный сценарий, а затем — Скачать пакет подключения. Сохраните пакет на съемный диск. Также выберите Скачать установочный пакет и сохраните его на съемном устройстве.

На компьютере Mac сохраните пакет установки в wdav.pkg локальном каталоге.

Сохраните пакет подключения в WindowsDefenderATPOnboardingPackage.zip том же каталоге, который использовался для пакета установки.

С помощью Finder перейдите к wdav.pkg сохраненной папке, а затем откройте ее.

Нажмите кнопку Продолжить, примите условия лицензии и введите пароль при появлении запроса.

Вам будет предложено разрешить установку драйвера от корпорации Майкрософт (либо расширение системы заблокировано , либо установка находится на удержании, либо и то, и другое). Необходимо разрешить установку драйвера. Выберите Открыть параметры безопасности или Открыть системные настройки>Безопасность & конфиденциальность, а затем выберите Разрешить.

Используйте следующую команду Bash, чтобы запустить пакет подключения:

/usr/bin/unzip WindowsDefenderATPOnboardingPackage.zip \

&& /bin/chmod +x MicrosoftDefenderATPOnboardingMacOs.sh \

&& /bin/bash -c MicrosoftDefenderATPOnboardingMacOs.sh

После регистрации Mac в Intune его можно добавить в группу устройств.

Дополнительные сведения о группах устройств в Defender для бизнеса.

Intune для Mac

Если у вас уже есть Intune, вы можете зарегистрировать компьютеры Mac с помощью центра администрирования Intune (https://intune.microsoft.com). Существует несколько способов регистрации Mac в Intune. Мы рекомендуем один из следующих методов:

Варианты для mac, принадлежащих компании

Выберите один из следующих вариантов регистрации устройств Mac, управляемых компанией, в Intune:

| Вариант |

Описание |

| Автоматическая регистрация устройств Apple |

Используйте этот метод для автоматизации регистрации на устройствах, приобретенных через Apple Business Manager или Apple School Manager. Автоматическая регистрация устройств развертывает профиль регистрации "по воздуху", поэтому вам не требуется физический доступ к устройствам.

См . статью Автоматическая регистрация Mac с помощью Apple Business Manager или Apple School Manager. |

| Диспетчер регистрации устройств (DEM) |

Используйте этот метод для крупномасштабных развертываний и при наличии в вашей организации нескольких сотрудников, которые могут помочь с настройкой регистрации. Пользователь с разрешениями диспетчера регистрации устройств (DEM) может зарегистрировать до 1000 устройств с одной учетной записью Microsoft Entra. Этот метод использует приложение "Корпоративный портал" или Microsoft Intune для регистрации устройств. Вы не можете использовать учетную запись DEM для регистрации устройств с помощью метода автоматической регистрации устройств.

См. раздел Регистрация устройств в Intune с помощью учетной записи диспетчера регистрации устройств. |

| Регистрация без участия торгового посредника |

Прямая регистрация регистрирует устройства без сопоставления пользователей, поэтому этот метод лучше всего подходит для устройств, которые не связаны с одним пользователем. Этот метод требует физического доступа к зарегистрированным компьютерам Mac.

См . раздел Использование прямой регистрации для Mac. |

Попросите пользователей зарегистрировать свой компьютер Mac в Intune

Если ваша компания предпочитает, чтобы пользователи регистрировали собственные устройства в Intune, направьте пользователей на выполнение следующих действий:

Перейдите на веб-сайт Корпоративный портал (https://portal.manage.microsoft.com/) и выполните вход.

Следуйте инструкциям на веб-сайте Корпоративный портал, чтобы добавить свое устройство.

Установите приложение Корпоративный портал в https://aka.ms/EnrollMyMacи следуйте инструкциям в приложении.

Убедитесь, что подключен компьютер Mac

Чтобы убедиться, что устройство связано с вашей компанией, используйте следующую команду Python в Bash:

mdatp health --field org_id.

Если вы используете macOS 10.15 (Catalina) или более поздней версии, предоставьте Defender для бизнеса согласие на защиту устройства. Перейдите в раздел Системные параметры>Безопасность & Конфиденциальность>>полный доступ к диску. Щелкните значок блокировки в нижней части диалогового окна, чтобы внести изменения, а затем выберите Microsoft Defender для бизнеса (или Defender для конечной точки, если вы видите это).

Чтобы убедиться, что устройство подключено, используйте следующую команду в Bash:

mdatp health --field real_time_protection_enabled

После регистрации устройства в Intune его можно добавить в группу устройств.

Дополнительные сведения о группах устройств в Defender для бизнеса.

Мобильные устройства

Для подключения мобильных устройств, таких как устройства Android и iOS, можно использовать следующие методы:

Использование приложения Microsoft Defender

Возможности защиты от мобильных угроз теперь общедоступны для Defender для бизнеса клиентов. С помощью этих возможностей теперь можно подключить мобильные устройства (например, Android и iOS) с помощью приложения Microsoft Defender. С помощью этого метода пользователи скачивают приложение из Google Play или Apple App Store, входят в систему и выполняют действия по подключению.

Важно!

Перед подключением мобильных устройств убедитесь, что выполнены все следующие требования:

- подготовка Defender для бизнеса завершена. На портале Microsoft Defender перейдите в раздел Активы>устройства.

— Если вы видите сообщение "Висите! Мы готовим новые пространства для ваших данных и подключаем их", Defender для бизнеса не закончил подготовку. Этот процесс выполняется сейчас, и на его выполнение может потребоваться до 24 часов.

— Если вы видите список устройств или вам будет предложено подключить устройства, это означает, Defender для бизнеса подготовка завершена.

- Пользователи скачали приложение Microsoft Authenticator на свое устройство и зарегистрировали свое устройство с помощью рабочей или учебной учетной записи Microsoft 365.

| Устройство |

Procedure |

| Android |

1. На устройстве перейдите в магазин Google Play.

2. Если вы еще этого не сделали, скачайте и установите приложение Microsoft Authenticator. Войдите и зарегистрируйте устройство в приложении Microsoft Authenticator.

3. В магазине Google Play найдите приложение Microsoft Defender и установите его.

4. Откройте приложение Microsoft Defender, войдите в систему и завершите процесс подключения. |

| iOS |

1. На устройстве перейдите к App Store Apple.

2. Если вы еще этого не сделали, скачайте и установите приложение Microsoft Authenticator. Войдите и зарегистрируйте устройство в приложении Microsoft Authenticator.

3. В App Store Apple найдите приложение Microsoft Defender.

4. Войдите и установите приложение.

5. Примите условия использования для продолжения.

6. Разрешите приложению Microsoft Defender настроить VPN-подключение и добавить конфигурации VPN.

7. Выберите, следует ли разрешать уведомления (например, оповещения). |

Использование Microsoft Intune

Если ваша подписка включает Microsoft Intune, ее можно использовать для подключения мобильных устройств, таких как Устройства Android и iOS/iPadOS. Ознакомьтесь со следующими ресурсами, чтобы получить справку по регистрации этих устройств в Intune:

После регистрации устройства в Intune его можно добавить в группу устройств.

Дополнительные сведения о группах устройств в Defender для бизнеса.

Серверы

Выберите операционную систему для сервера:

Windows Server

Важно!

Прежде чем подключить конечную точку Windows Server, убедитесь, что вы соответствуете следующим требованиям:

- У вас есть лицензия на Microsoft Defender для бизнеса - серверы. (См. раздел Как получить Microsoft Defender для бизнеса - серверы.)

- Область применения для Windows Server включена. Перейдите в Параметры>Конечные точки>Управление конфигурацией>Область применения. Выберите Использовать MDE для принудительного применения параметров конфигурации безопасности из MEM, выберите Windows Server и нажмите кнопку Сохранить.

Вы можете подключить экземпляр Windows Server к Defender для бизнеса с помощью локального скрипта.

Локальный скрипт для Windows Server

Перейдите на портал Microsoft Defender (https://security.microsoft.com) и выполните вход.

В области навигации выберите Параметры>Конечные точки, а затем в разделе Управление устройствами выберите Подключение.

Выберите операционную систему, например Windows Server 1803, 2019 и 2022, а затем в разделе Метод развертывания выберите Локальный сценарий.

Если выбрать Windows Server 2012 R2 и 2016, вы можете скачать и запустить два пакета: пакет установки и пакет подключения. Пакет установки содержит MSI-файл, который устанавливает агент Defender для бизнеса. Пакет подключения содержит скрипт для подключения конечной точки Windows Server к Defender для бизнеса.

Выберите Скачать пакет подключения. Рекомендуется сохранить пакет подключения на съемный диск.

Если вы выбрали Windows Server 2012 R2 и 2016, также выберите Скачать пакет установки и сохраните пакет на съемный диск.

В конечной точке Windows Server извлеките содержимое пакета установки или подключения в расположение, например папку Desktop. У вас должен быть файл с именем WindowsDefenderATPLocalOnboardingScript.cmd.

При подключении Windows Server 2012 R2 или Windows Server 2016 сначала извлеките пакет установки.

Откройте окно командной строки c правами администратора.

При подключении Windows Server 2012R2 или Windows Server 2016 выполните следующую команду:

Msiexec /i md4ws.msi /quiet

Если вы используете Windows Server 1803, 2019 или 2022, пропустите этот шаг и перейдите к шагу 8.

Введите расположение файла скрипта. Например, если вы скопировали файл в папку Desktop, введите %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmdи нажмите клавишу ВВОД (или нажмите кнопку ОК).

Перейдите в раздел Запуск теста обнаружения на Windows Server.

Запуск теста обнаружения на Windows Server

После подключения конечной точки Windows Server к Defender для бизнеса можно выполнить тест обнаружения, чтобы убедиться, что все работает правильно.

На устройстве Windows Server создайте папку: C:\test-MDATP-test.

Откройте окно командной строки от имени администратора.

В окне командной строки выполните следующую команду PowerShell:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

После выполнения команды окно командной строки закроется автоматически. В случае успешного выполнения тест обнаружения помечается как завершенный, и в течение 10 минут на портале Microsoft Defender (https://security.microsoft.com) появится новое оповещение для вновь подключенного устройства.

Сервер Linux

Важно!

Перед подключением конечной точки Сервера Linux убедитесь, что вы соответствуете следующим требованиям:

Подключение конечных точек Сервера Linux

Для подключения экземпляра Linux Server к Defender для бизнеса можно использовать следующие методы:

После подключения устройства можно выполнить быстрый тест фишинга, чтобы убедиться, что устройство подключено и что оповещения создаются должным образом.