Подключение устройств с Windows с помощью групповой политики

Важно!

Некоторые сведения относятся к предварительно выпущенному продукту, который может быть существенно изменен перед выпуском. Корпорация Майкрософт не дает явных или подразумеваемых гарантий относительно предоставленных здесь сведений.

Область применения:

- Групповая политика

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Примечание.

Чтобы использовать обновления групповая политика (GP) для развертывания пакета, необходимо использовать Windows Server 2008 R2 или более поздней версии.

Для Windows Server 2019 и Windows Server 2022 может потребоваться заменить NT AUTHORITY\Well-Known-System-Account на NT AUTHORITY\SYSTEM XML-файла, создаваемого групповая политика предпочтения.

Примечание.

Если вы используете новое унифицированное решение Microsoft Defender для конечной точки для Windows Server 2012 R2 и 2016, убедитесь, что вы используете последние файлы ADMX в центральном хранилище, чтобы получить доступ к правильному Microsoft Defender для конечной точки параметры политики. См. сведения о создании центрального хранилища для административных шаблонов групповая политика в Windows и управлении ими и загрузке последних файлов для использования с Windows 10.

Ознакомьтесь с разделом Определение архитектуры и метода развертывания Defender для конечной точки , чтобы просмотреть различные пути при развертывании Defender для конечной точки.

Откройте файл пакета конфигурации групповой политики (

WindowsDefenderATPOnboardingPackage.zip), скачанный из мастера подключения службы. Пакет также можно получить на портале Microsoft Defender:В области навигации выберите Параметры Конечные>>точкиПодключениеуправления устройствами>.

Выберите операционную систему.

В поле Метод развертывания выберите Групповая политика.

Щелкните Скачать пакет и сохраните файл .zip.

Извлеките содержимое файла .zip в общее расположение только для чтения, к которому устройство может получить доступ. У вас должна быть папка OptionalParamsPolicy и файл WindowsDefenderATPOnboardingScript.cmd.

Чтобы создать объект групповой политики, откройте консоль управления групповая политика (GPMC), щелкните правой кнопкой мыши групповая политика объекты, которые требуется настроить, и выберите команду Создать. Введите имя нового объекта групповой политики в появившемся диалоговом окне и нажмите кнопку ОК.

Откройте консоль управления групповая политика (GPMC), щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите команду Изменить.

В Редактор управления групповая политика выберите Конфигурация компьютера, Параметры и Параметры панели управления.

Щелкните правой кнопкой мыши запланированные задачи, наведите указатель мыши на пункт Создать, а затем выберите пункт Немедленная задача (по крайней мере Windows 7).

В открывавшемся окне Задача перейдите на вкладку Общие . В разделе Параметры безопасности щелкните Изменить пользователя или группу и введите SYSTEM, а затем нажмите кнопку Проверить имена , а затем ОК. NT AUTHORITY\SYSTEM отображается как учетная запись пользователя, от имени задачи будет выполняться.

Выберите Выполнить независимо от того, вошел ли пользователь в систему или нет, и проверка поле Запуск с самыми высокими привилегиями проверка.

В поле Имя введите соответствующее имя запланированной задачи (например, Развертывание Defender для конечной точки).

Перейдите на вкладку Действия и выберите Создать... Убедитесь, что в поле Действие выбран пункт Запустить программу. Введите UNC-путь, используя полное доменное имя файлового сервера (FQDN) общего WindowsDefenderATPOnboardingScript.cmd файла.

Нажмите кнопку ОК и закройте все открытые окна GPMC.

Чтобы связать объект групповой политики с подразделением, щелкните правой кнопкой мыши и выберите Связать существующий объект групповой политики. В появившемся диалоговом окне выберите объект групповая политика, который необходимо связать. Нажмите кнопку OK.

Совет

После подключения устройства можно выполнить тест обнаружения, чтобы убедиться, что устройство правильно подключено к службе. Дополнительные сведения см. в статье Запуск теста обнаружения на недавно подключенном устройстве Defender для конечной точки.

Дополнительные параметры конфигурации Defender для конечной точки

Для каждого устройства можно указать, можно ли собирать образцы с устройства при выполнении запроса через Microsoft Defender XDR для отправки файла для глубокого анализа.

Вы можете использовать групповая политика (GP) для настройки параметров, таких как параметры общего доступа к образцам, используемым в функции глубокого анализа.

Настройка параметров коллекции примеров

На устройстве управления групповой политики скопируйте следующие файлы из пакета конфигурации:

Копирование AtpConfiguration.admx в C:\Windows\PolicyDefinitions

Скопируйте AtpConfiguration.adml в C:\Windows\PolicyDefinitions\en-US

Если вы используете центральное хранилище для групповая политика административных шаблонов, скопируйте следующие файлы из пакета конфигурации:

Скопируйте AtpConfiguration.admx в \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions

Скопируйте AtpConfiguration.adml в \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions\en-US

Откройте консоль управления групповая политика, щелкните правой кнопкой мыши объект групповой политики, который нужно настроить, и выберите команду Изменить.

В Редактор управления групповая политика перейдите в раздел Конфигурация компьютера.

Щелкните Политики, а затем — Административные шаблоны.

Щелкните Компоненты Windows и Защитник Windows ATP.

Выберите включение или отключение общего доступа к примерам с устройств.

Примечание.

Если значение не задано, значение по умолчанию — включить сбор примеров.

Другие рекомендуемые параметры конфигурации

Обновление конфигурации защиты конечных точек

После настройки сценария подключения продолжайте изменять ту же групповую политику, чтобы добавить конфигурации защиты конечных точек. Измените групповую политику в системе под управлением Windows 10, Server 2019, Windows 11 или Windows Server 2022, чтобы обеспечить все необходимые возможности антивирусной программы Microsoft Defender. Для регистрации параметров конфигурации ATP в Defender может потребоваться закрыть и повторно открыть объект групповой политики.

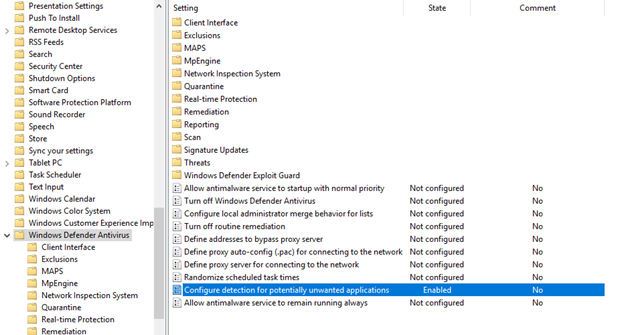

Все политики находятся в разделе Computer Configuration\Policies\Administrative Templates.

Расположение политики: \Компоненты Windows\Защитник Windows ATP

| Политика | Параметр |

|---|---|

| Включить и отключить коллекцию примеров | Включено — установлен флажок "Включить выборку на компьютерах" |

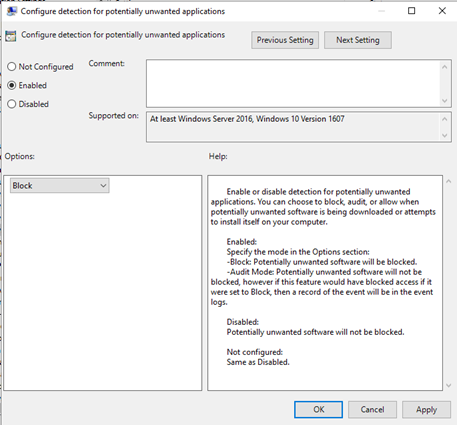

Расположение политики: \Компоненты Windows\Microsoft Defender антивирусная программа

| Политика | Параметр |

|---|---|

| Настройка обнаружения для потенциально нежелательных приложений | Включено, блокировать |

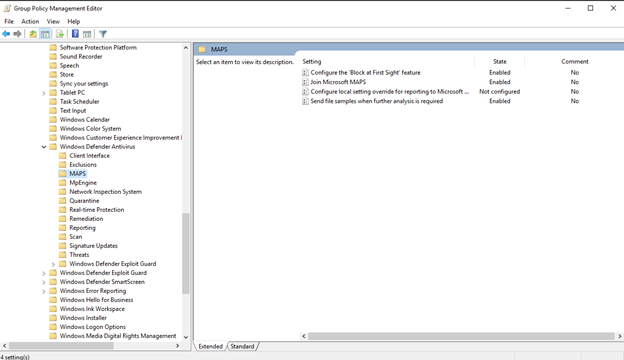

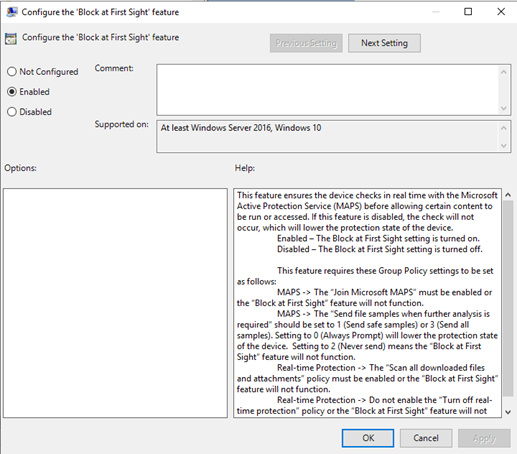

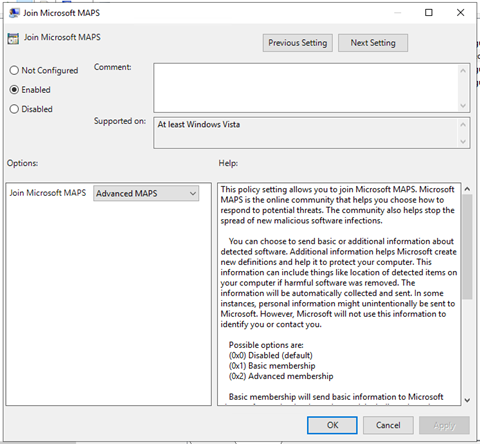

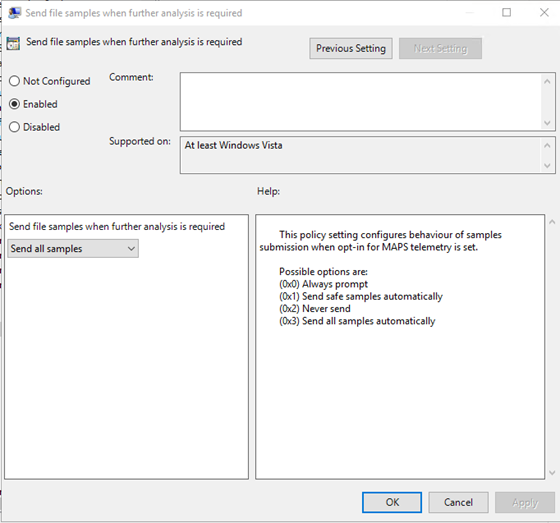

Расположение политики: \Компоненты Windows\Microsoft Defender Антивирусная программа\MAPS

| Политика | Параметр |

|---|---|

| Присоединение к Microsoft MAPS | Включено, Advanced MAPS |

| Отправка примеров файлов при необходимости дальнейшего анализа | Включено, отправка безопасных примеров |

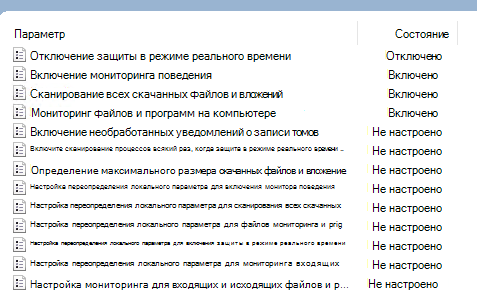

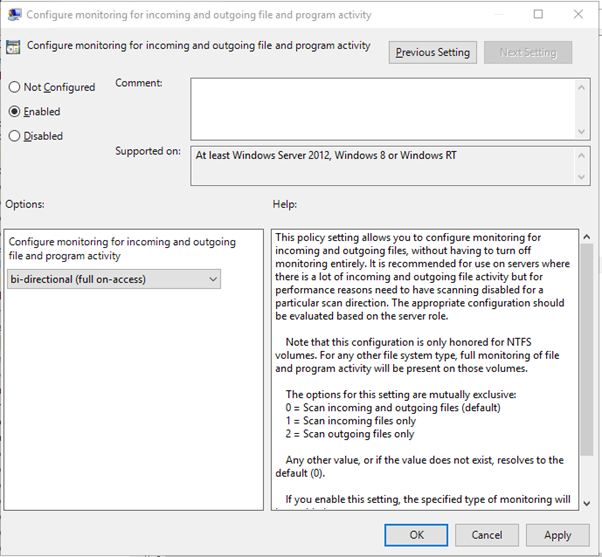

Расположение политики: \Компоненты Windows\Microsoft Defender Антивирусная программа\Защита в режиме реального времени

| Политика | Параметр |

|---|---|

| Отключение защиты в режиме реального времени | Отключено |

| Включение мониторинга поведения | Включено |

| Сканирование всех скачанных файлов и вложений | Включено |

| Мониторинг файлов и программ на компьютере | Включено |

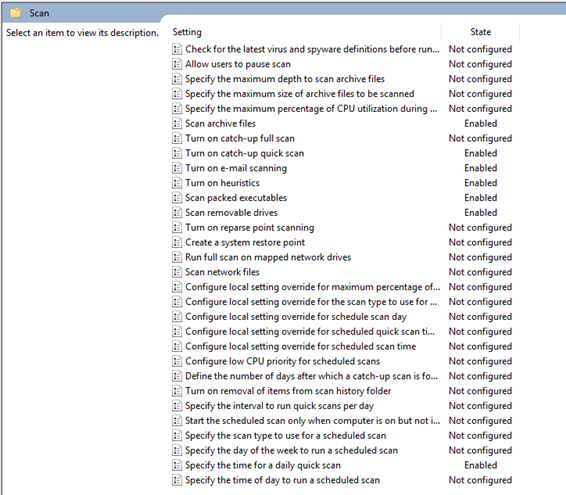

Расположение политики: \Windows Components\Microsoft Defender Antivirus\Scan

Эти параметры настраивают периодическое сканирование конечной точки. Мы рекомендуем выполнять еженедельную быструю проверку с разрешением производительности.

| Политика | Параметр |

|---|---|

| Проверьте наличие последних вирусов и шпионских программ безопасности перед выполнением запланированной проверки. | Включено |

Расположение политики: \Компоненты Windows\Microsoft Defender Антивирусная программа\Microsoft Defender Exploit Guard\Attack Surface Reduction

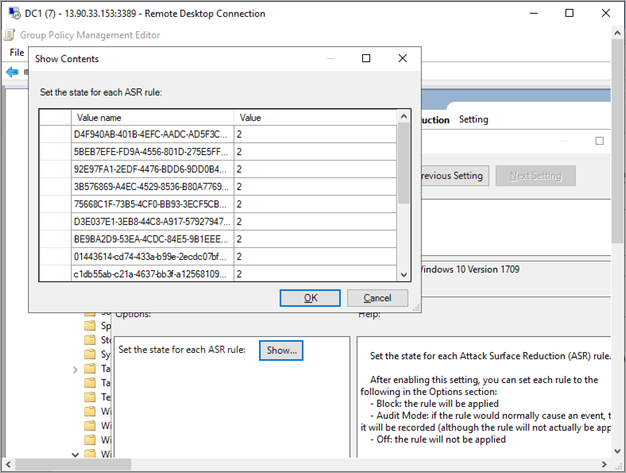

Получите текущий список графических идентификаторов правил уменьшения направлений атак из раздела Развертывание правил сокращения направлений атак Шаг 3. Реализация правил ASR. Дополнительные сведения о правилах см. в справочнике по правилам сокращения направлений атак.

Откройте политику Настройка уменьшения направлений атак .

Щелкните Включено.

Нажмите кнопку Показать .

Добавьте каждый GUID в поле Имя значения со значением 2.

При этом каждый из них будет настроен только для аудита.

| Политика | Расположение | Параметр |

|---|---|---|

| Настройка управляемого доступа к папкам | \Windows Components\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard\Контролируемый доступ к папкам | Включено, режим аудита |

Запуск теста обнаружения для проверки подключения

После подключения устройства можно выполнить тест обнаружения, чтобы убедиться, что устройство правильно подключено к службе. Дополнительные сведения см. в статье Запуск теста обнаружения на недавно подключенном Microsoft Defender для конечной точки устройстве.

Отключение устройств с помощью групповая политика

По соображениям безопасности срок действия пакета, используемого для отключенных устройств, истекает через 30 дней после даты загрузки. Пакеты отключения с истекшим сроком действия, отправленные на устройство, будут отклонены. При скачивании пакета offboarding вы получите уведомление о дате истечения срока действия пакетов, и он также будет включен в имя пакета.

Примечание.

Политики подключения и отключения не должны развертываться на одном устройстве одновременно, в противном случае это приведет к непредсказуемым конфликтам.

Получите пакет offboarding на портале Microsoft Defender:

В области навигации выберите Параметры Конечные>>точкиУправление устройствами>Отключение.

Выберите операционную систему.

В поле Метод развертывания выберите Групповая политика.

Щелкните Скачать пакет и сохраните файл .zip.

Извлеките содержимое файла .zip в общее расположение только для чтения, к которому устройство может получить доступ. У вас должен быть файл с именем WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Откройте консоль управления групповая политика (GPMC), щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите команду Изменить.

В Редактор управления групповая политика выберите Конфигурация компьютера,Параметры и Параметры панели управления.

Щелкните правой кнопкой мыши пункт Запланированные задачи, наведите указатель мыши на пункт Создать, а затем выберите команду Немедленная задача.

В открывавшемся окне Задача перейдите на вкладку Общие в разделе Параметры безопасности и выберите Изменить пользователя или группу, введите SYSTEM, затем выберите Проверить имена и ОК. NT AUTHORITY\SYSTEM отображается как учетная запись пользователя, от имени которую будет выполнять задача.

Выберите Выполнить независимо от того, вошел ли пользователь в систему или нет, и проверка поле Запустить с самыми высокими привилегиями проверка.

В поле Имя введите соответствующее имя запланированной задачи (например, Развертывание Defender для конечной точки).

Перейдите на вкладку Действия и выберите Создать.... Убедитесь, что в поле Действие выбран пункт Запустить программу. Введите UNC-путь, используя полное доменное имя файлового сервера (FQDN) общего файла WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd .

Нажмите кнопку ОК и закройте все открытые окна GPMC.

Важно!

Отключение приводит к тому, что устройство перестает отправлять данные датчика на портал, но данные с устройства, включая ссылки на все оповещения, которые у него были, будут храниться до 6 месяцев.

Мониторинг конфигурации устройства

При использовании групповая политика нет возможности отслеживать развертывание политик на устройствах. Мониторинг можно выполнять непосредственно на портале или с помощью различных средств развертывания.

Мониторинг устройств с помощью портала

- Перейдите на портал Microsoft Defender.

- Щелкните Инвентаризация устройств.

- Убедитесь, что отображаются устройства.

Примечание.

Отображение устройств в списке Устройств может занять несколько дней. Это включает в себя время, необходимое для распространения политик на устройстве, время, необходимое для входа пользователя в систему, а также время, необходимое для запуска отчетов конечной точки.

Настройка политик антивирусной программы Defender

Create новую групповая политика или группировать эти параметры с другими политиками. Это зависит от среды клиента и от того, как он хотел бы развернуть службу, ориентируясь на различные подразделения .

После выбора групповой политики или создания новой отредактируйте ее.

Перейдите враздел Политики>конфигурации> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft Defender Антивирусная>защита в режиме реального времени.

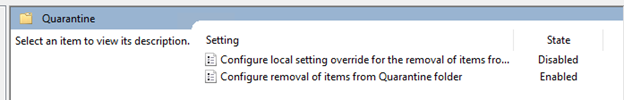

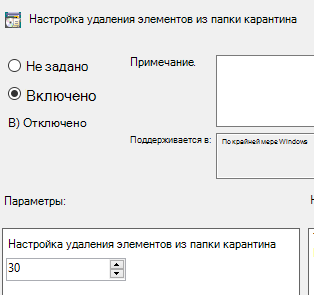

В папке Карантин настройте удаление элементов из папки Карантин.

В папке Scan (Сканирование) настройте параметры сканирования.

Мониторинг всех файлов в режиме реального времени

Перейдите враздел Политики>конфигурации> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft Defender Антивирусная>защита в режиме реального времени.

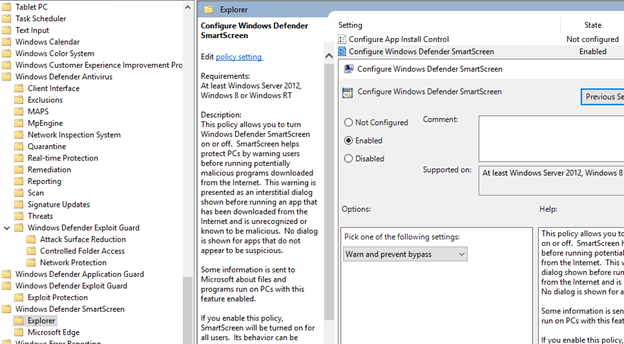

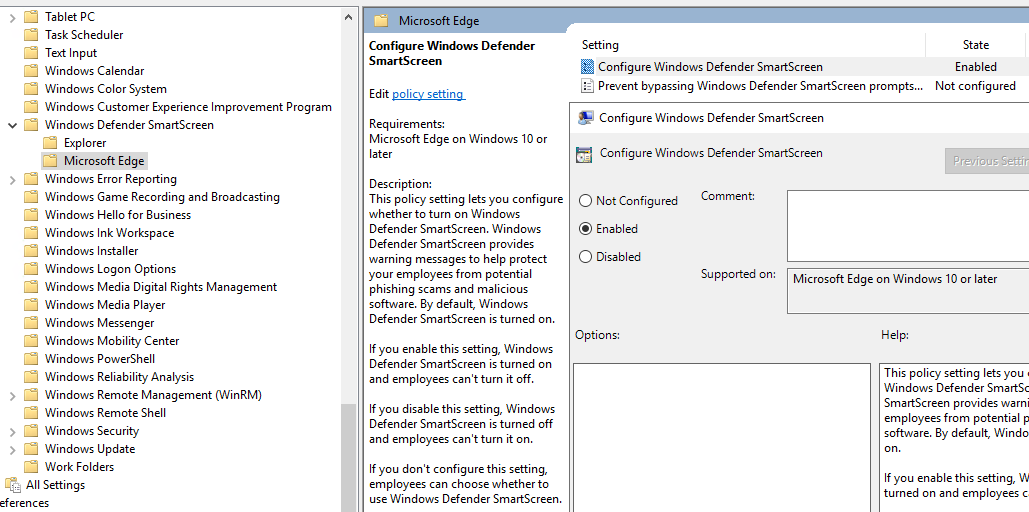

Настройка параметров SmartScreen Защитник Windows

Перейдите в разделПолитики>конфигурации> компьютераАдминистративные шаблоны>Компоненты> Windows Защитник Windows SmartScreen>Обозреватель.

Перейдите в разделПолитики>конфигурации> компьютераАдминистративные шаблоны>Компоненты> Windows Защитник Windows SmartScreen>Microsoft Edge.

Настройка потенциально нежелательных приложений

Перейдите в разделПолитики>конфигурации> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft Defender Антивирусная программа.

Настройка Cloud Deliver Protection и автоматическая отправка примеров

Перейдите в разделПолитики>конфигурации> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft Defender Антивирусная программа>MAPS.

Примечание.

Параметр Отправить все примеры обеспечит наибольший анализ двоичных файлов, скриптов и документов, что повышает уровень безопасности. Параметр Отправить безопасные примеры ограничивает тип анализируемых двоичных файлов, скриптов и документов и снижает состояние безопасности.

Дополнительные сведения см. в разделах Включение облачной защиты в Microsoft Defender Антивирусная программа и Защита от облака и примеры отправки в Microsoft Defender Антивирусная программа.

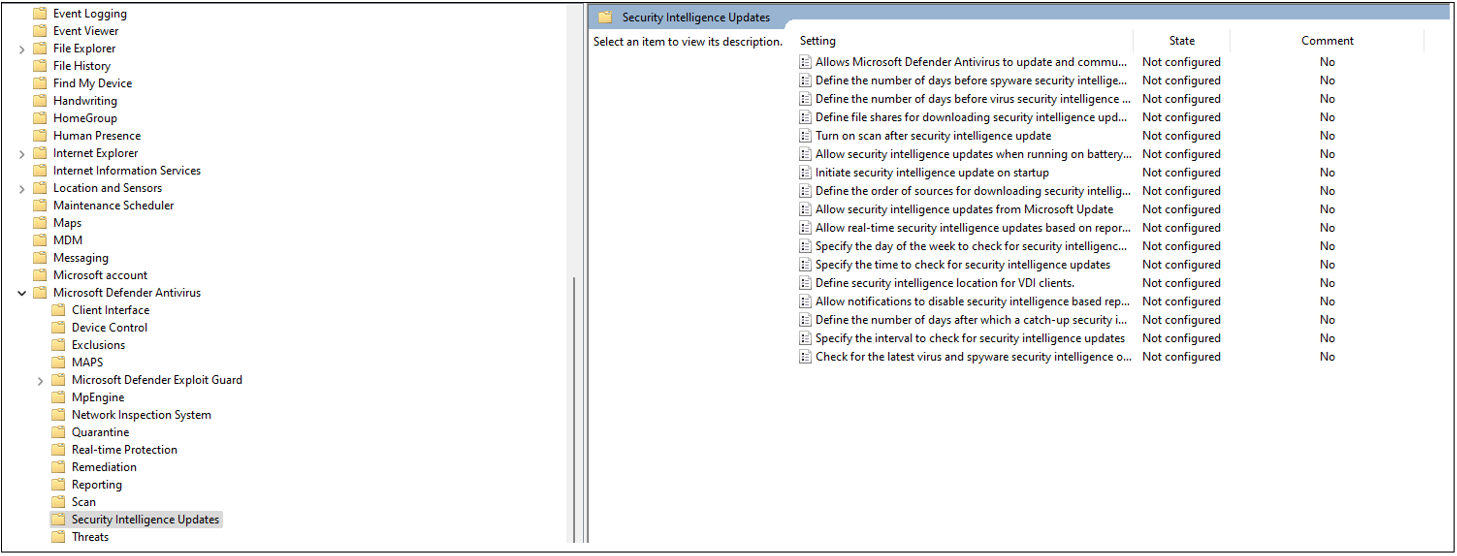

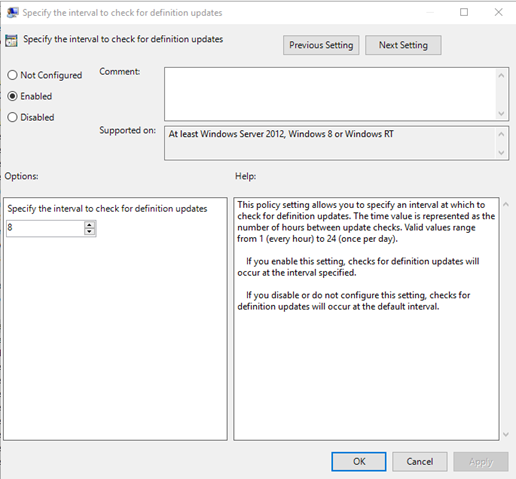

Проверка обновления подписи

Перейдите в разделПолитики>конфигурации> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft Defender Антивирусная>аналитика безопасности Обновления.

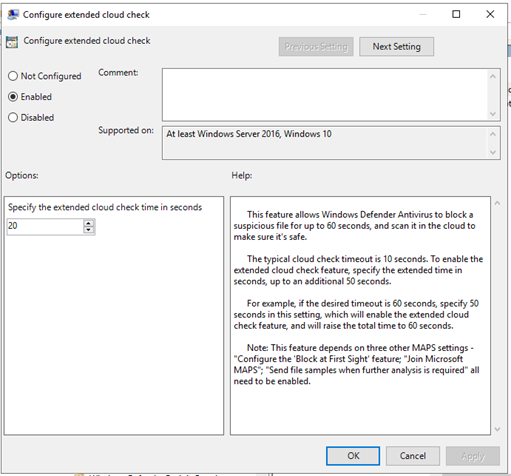

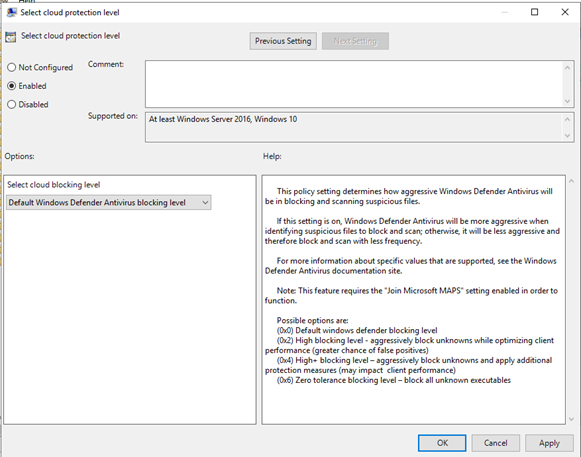

Настройка времени ожидания и уровня защиты облачной доставки

Перейдите в разделПолитики>конфигурации> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft Defender Антивирусная программа>MpEngine. При настройке политики уровня защиты облака для политики блокировки по умолчанию Microsoft Defender антивирусная политика отключит эту политику. Это то, что требуется для установки уровня защиты windows по умолчанию.

Статьи по теме

- Подключение устройств с Windows с помощью Microsoft Endpoint Configuration Manager

- Подключение устройств с Windows с помощью средств управления мобильными устройствами

- Подключение устройств с Windows с помощью локального сценария

- Подключение временных устройств инфраструктуры виртуальных рабочих столов (VDI)

- Запуск теста обнаружения на недавно подключенных устройствах Microsoft Defender для конечной точки

- Устранение неполадок подключения Microsoft Defender для конечных точек

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.