Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Amazon Web Services — это поставщик IaaS, который позволяет вашей организации размещать и управлять всеми рабочими нагрузками в облаке. Наряду с преимуществами использования инфраструктуры в облаке, наиболее важные ресурсы вашей организации могут подвергаться угрозам. Доступные ресурсы включают экземпляры хранилища с потенциально конфиденциальной информацией, вычислительные ресурсы, которые управляют некоторыми из наиболее важных приложений, портов и виртуальных частных сетей, которые обеспечивают доступ к вашей организации.

Подключение AWS к Defender for Cloud Apps помогает защитить ресурсы и обнаружить потенциальные угрозы, отслеживая действия администратора и входа, уведомляя о возможных атаках методом подбора, вредоносном использовании привилегированной учетной записи пользователя, необычном удалении виртуальных машин и общедоступных контейнерах хранилища.

Основные угрозы

- Злоупотребление облачными ресурсами

- Скомпрометированные учетные записи и внутренние угрозы

- Утечка данных

- Неправильная настройка ресурсов и недостаточное управление доступом

Как Defender for Cloud Apps помогает защитить среду

- Обнаружение облачных угроз, скомпрометированных учетных записей и вредоносных участников программы предварительной оценки

- Ограничение раскрытия общих данных и обеспечение соблюдения политик совместной работы

- Использование журнала аудита действий для криминалистических исследований

Управление AWS с помощью встроенных политик и шаблонов политик

Вы можете использовать следующие встроенные шаблоны политик для обнаружения потенциальных угроз и уведомления о ней:

| Тип | Имя |

|---|---|

| Шаблон политики действий | сбои при входе в консоль Администратор Изменения конфигурации CloudTrail Изменения конфигурации экземпляра EC2 Изменения политики IAM Вход с опасного IP-адреса Изменения списка управления доступом к сети (ACL) Изменения сетевого шлюза Действие контейнера S3 Изменения конфигурации группы безопасности Изменения виртуальной частной сети |

| Встроенная политика обнаружения аномалий |

Действия с анонимных IP-адресов. Действия из редкой страны Действия с подозрительных IP-адресов Неосуществимое перемещение Действие, выполненное прерванным пользователем (требуется Microsoft Entra ID в качестве поставщика удостоверений) Многократные неудачные попытки входа. Необычные административные действия Необычные действия удаления нескольких хранилищ (предварительная версия) Многократные действия по удалению виртуальных машин. Необычные действия по созданию нескольких виртуальных машин (предварительная версия) Необычный регион для облачного ресурса (предварительная версия) |

| Шаблон политики файлов | Контейнер S3 является общедоступным |

Дополнительные сведения о создании политик см. в разделе Создание политики.

Автоматизация элементов управления

Помимо мониторинга потенциальных угроз, вы можете применить и автоматизировать следующие действия по управлению AWS для устранения обнаруженных угроз:

| Тип | Действие |

|---|---|

| Управление пользователями | — уведомление пользователя об оповещении (через Microsoft Entra ID) — требовать от пользователя повторного входа (через Microsoft Entra ID). — Приостановить пользователя (через Microsoft Entra ID) |

| Управление данными | — Сделать контейнер S3 частным — Удаление участника совместной работы для контейнера S3 |

Дополнительные сведения об устранении угроз из приложений см. в разделе Управление подключенными приложениями.

Защита AWS в режиме реального времени

Ознакомьтесь с нашими рекомендациями по блокировке и защите загрузки конфиденциальных данных на неуправляемые или рискованные устройства.

Подключение Amazon Web Services к Microsoft Defender for Cloud Apps

В этом разделе содержатся инструкции по подключению существующей учетной записи Amazon Web Services (AWS) к Microsoft Defender for Cloud Apps с помощью API соединителя. Сведения о том, как Defender for Cloud Apps защищает AWS, см. в статье Защита AWS.

Вы можете подключить аудит AWS Security к Defender for Cloud Apps подключениям, чтобы получить представление об использовании приложений AWS и контролировать их.

Шаг 1. Настройка аудита Amazon Web Services

Вход в консоль Amazon Web Services

Добавьте нового пользователя для Defender for Cloud Apps и предоставьте ему программный доступ.

Выберите Создать политику и введите имя новой политики.

Перейдите на вкладку JSON и вставьте следующий скрипт:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Выберите Скачать .csv , чтобы сохранить копию учетных данных нового пользователя. Они понадобятся вам позже.

Примечание.

После подключения AWS вы будете получать события за семь дней до подключения. Если вы только что включили CloudTrail, вы получаете события с момента включения CloudTrail.

Подключение аудита Amazon Web Services к Defender for Cloud Apps

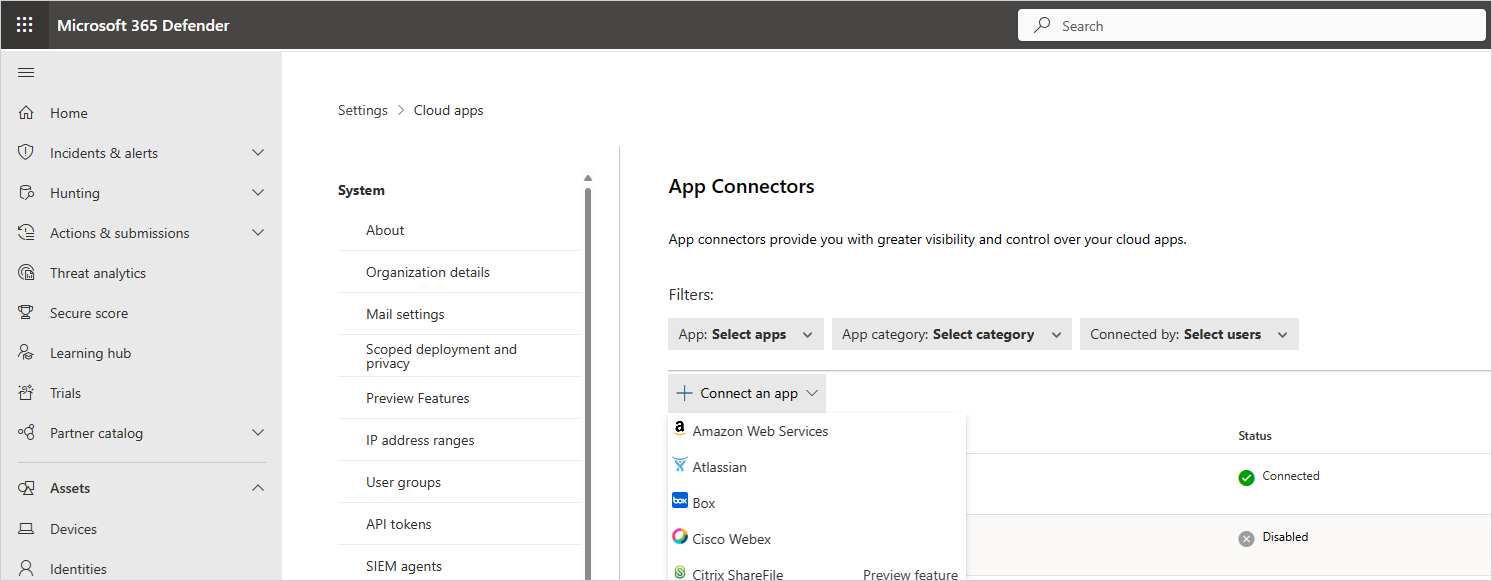

На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения. В разделе Подключенные приложения выберите Соединители приложений.

На странице Соединители приложений , чтобы предоставить учетные данные соединителя AWS, выполните одно из следующих действий.

Для нового соединителя

Выберите +Подключить приложение, а затем Amazon Web Services.

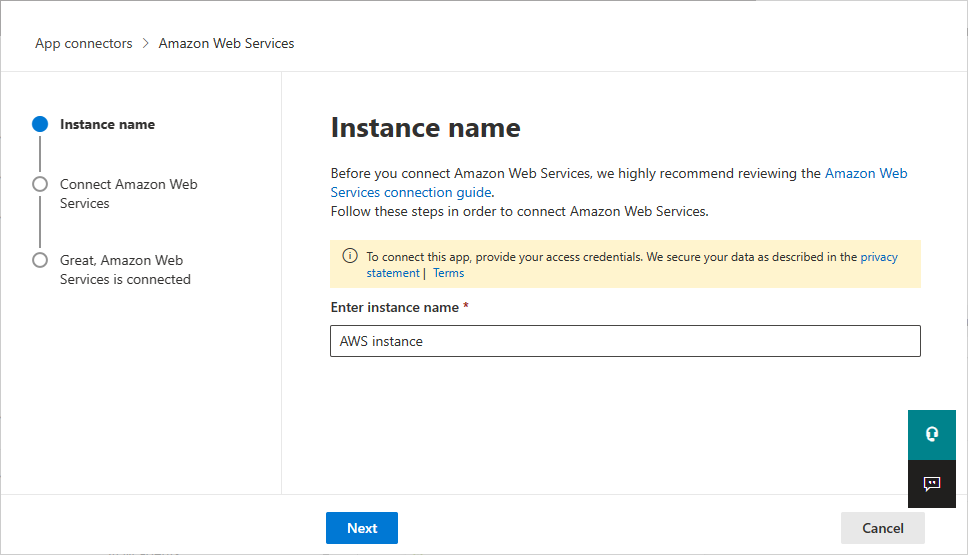

В следующем окне укажите имя соединителя и нажмите кнопку Далее.

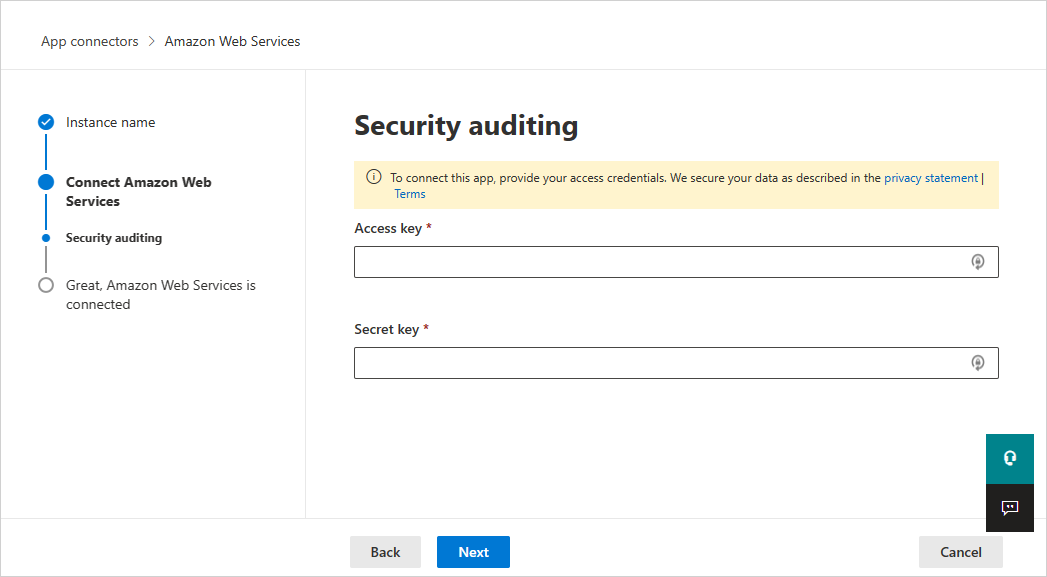

На странице Connect Amazon Web Services выберите Аудит безопасности, а затем нажмите кнопку Далее.

На странице Аудит безопасности вставьте ключ доступа и секретный ключ из файла .csv в соответствующие поля и нажмите кнопку Далее.

Для существующего соединителя

В списке соединителей в строке, в которой отображается соединитель AWS, выберите Изменить параметры.

На страницах Имя экземпляра и Подключение Amazon Web Services нажмите кнопку Далее. На странице Аудит безопасности вставьте ключ доступа и секретный ключ из файла .csv в соответствующие поля и нажмите кнопку Далее.

На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения. В разделе Подключенные приложения выберите Соединители приложений. Убедитесь, что подключенный соединитель приложений имеет состояние Подключено.