Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Важно!

Уведомление об устаревании: агенты SIEM Microsoft Defender for Cloud Apps

В рамках текущего процесса конвергенции для рабочих нагрузок Microsoft Defender агенты SIEM Microsoft Defender for Cloud Apps будут устареть с ноября 2025 г.

Существующие Microsoft Defender for Cloud Apps агенты SIEM будут продолжать работать как есть до этого времени. По состоянию на 19 июня 2025 г. новые агенты SIEM не могут быть настроены, но интеграция с агентом Microsoft Sentinel (предварительная версия) будет поддерживаться и по-прежнему может быть добавлена.

Рекомендуется перейти на API- интерфейсы, поддерживающие управление действиями и оповещениями из нескольких рабочих нагрузок. Эти API-интерфейсы повышают уровень мониторинга и управления безопасностью и предоставляют дополнительные возможности с использованием данных из нескольких рабочих нагрузок Microsoft Defender.

Чтобы обеспечить непрерывность и доступ к данным, доступным в настоящее время через Microsoft Defender for Cloud Apps агентов SIEM, рекомендуется перейти на следующие поддерживаемые API:

- Оповещения и действия см. в разделе API потоковой передачи Microsoft Defender XDR.

- Сведения о событиях Защита Microsoft Entra ID входа см. в таблице IdentityLogonEvents в схеме расширенной охоты.

- Api оповещений системы безопасности Microsoft Graph см. в статье Список alerts_v2

- Сведения о Microsoft Defender for Cloud Apps данных оповещений в API инцидентов Microsoft Defender XDR см. в разделе API инцидентов Microsoft Defender XDR и тип ресурса инцидентов.

Вы можете интегрировать Microsoft Defender for Cloud Apps с универсальным сервером SIEM, чтобы обеспечить централизованный мониторинг оповещений и действий из подключенных приложений. Так как новые действия и события поддерживаются подключенными приложениями, видимость их затем развертывается в Microsoft Defender for Cloud Apps. Интеграция со службой SIEM позволяет лучше защищать облачные приложения, поддерживая при этом обычный рабочий процесс безопасности, автоматизив процедуры безопасности и сопоставляя облачные и локальные события. Агент SIEM Microsoft Defender for Cloud Apps работает на сервере и извлекает оповещения и действия из Microsoft Defender for Cloud Apps и передает их на сервер SIEM.

При первой интеграции SIEM с Defender for Cloud Apps действия и оповещения за последние два дня будут пересылаться в SIEM, а затем все действия и оповещения (в зависимости от выбранного фильтра). Если отключить эту функцию на длительный период времени, повторно включите, перенаправляются последние два дня оповещений и действий, а затем все оповещения и действия.

К дополнительным решениям интеграции относятся:

- Microsoft Sentinel — масштабируемая облачная система SIEM и SOAR для интеграции с собственными возможностями. Сведения об интеграции с Microsoft Sentinel см. в статье Интеграция с Microsoft Sentinel.

- API Графа безопасности Майкрософт — служба-посредник (или брокер), которая предоставляет единый программный интерфейс для подключения нескольких поставщиков безопасности. Дополнительные сведения см. в статье Интеграция решений безопасности с помощью API безопасности Microsoft Graph.

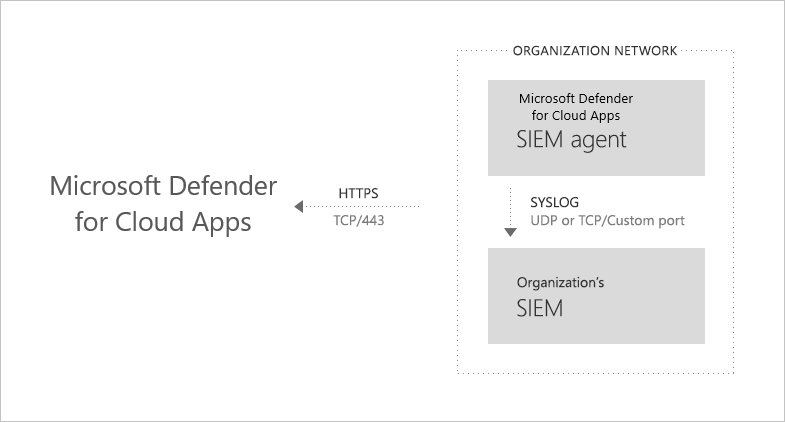

Универсальная архитектура интеграции SIEM

Агент SIEM развертывается в сети организации. При развертывании и настройке он извлекает типы данных, настроенные (оповещения и действия), с помощью Defender for Cloud Apps API RESTful. Затем трафик отправляется через зашифрованный канал HTTPS через порт 443.

После того как агент SIEM извлекает данные из Defender for Cloud Apps, он отправляет сообщения системного журнала в локальный SIEM. Defender for Cloud Apps использует конфигурации сети, указанные во время установки (TCP или UDP с пользовательским портом).

Поддерживаемые SIEM

Defender for Cloud Apps в настоящее время поддерживает Micro Focus ArcSight и универсальный CEF.

Интеграция

Интеграция с SIEM выполняется в три этапа:

- Настройте его в Defender for Cloud Apps.

- Скачайте JAR-файл и запустите его на сервере.

- Убедитесь, что агент SIEM работает.

Предварительные условия

- Стандартный сервер Windows или Linux (может быть виртуальной машиной).

- ОС: Windows или Linux

- ЦП: 2

- Место на диске: 20 ГБ

- ОЗУ: 2 ГБ

- Сервер должен работать под управлением Java 8. Более ранние версии не поддерживаются.

- Безопасность транспортного уровня (TLS) 1.2 и более поздних версий. Более ранние версии не поддерживаются.

- Настройка брандмауэра, как описано в разделе Требования к сети

Интеграция с SIEM

Шаг 1. Настройка в Defender for Cloud Apps

На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения.

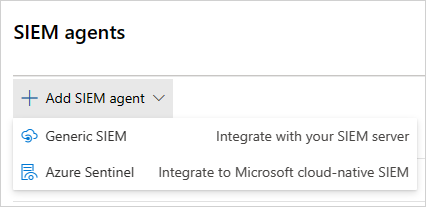

В разделе Система выберите агенты SIEM. Выберите Добавить агент SIEM, а затем выберите Универсальный SIEM.

В мастере выберите Запустить мастер.

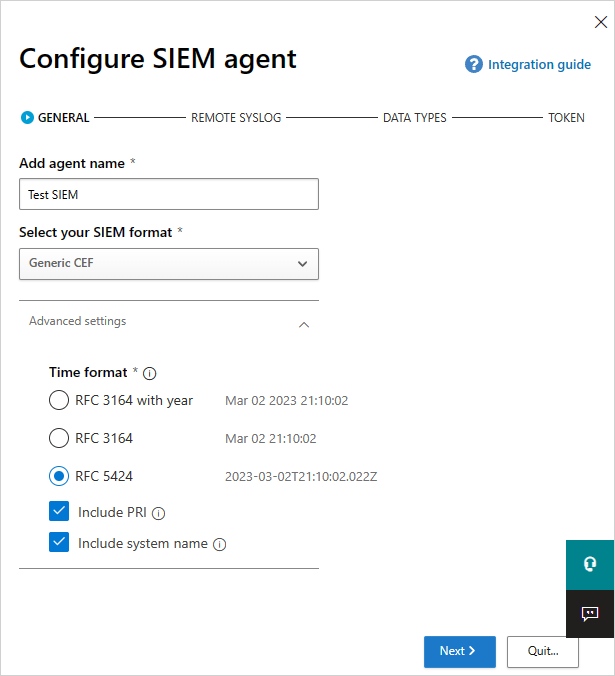

В мастере введите имя и выберите формат SIEM и задайте дополнительные параметры , относящиеся к этому формату. Нажмите кнопку Далее.

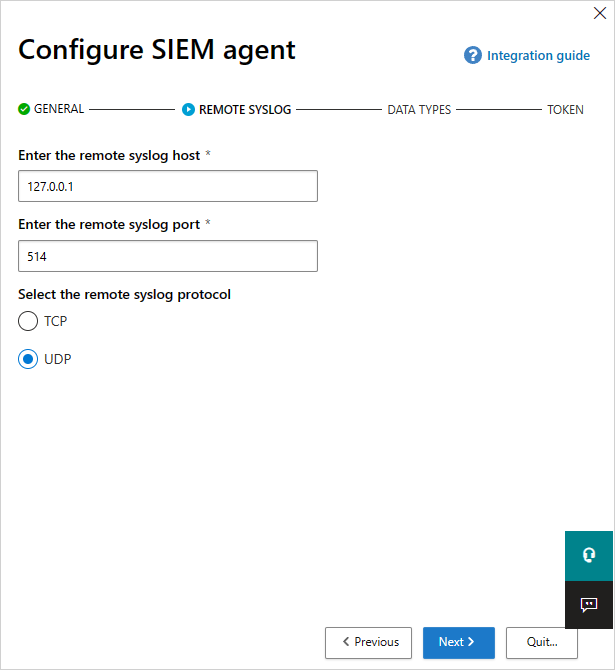

Введите IP-адрес или имя узла удаленного системного журнала и номер порта системного журнала. Выберите TCP или UDP в качестве протокола удаленного системного журнала. Вы можете поработать с администратором безопасности, чтобы получить эти сведения, если у вас их нет. Нажмите кнопку Далее.

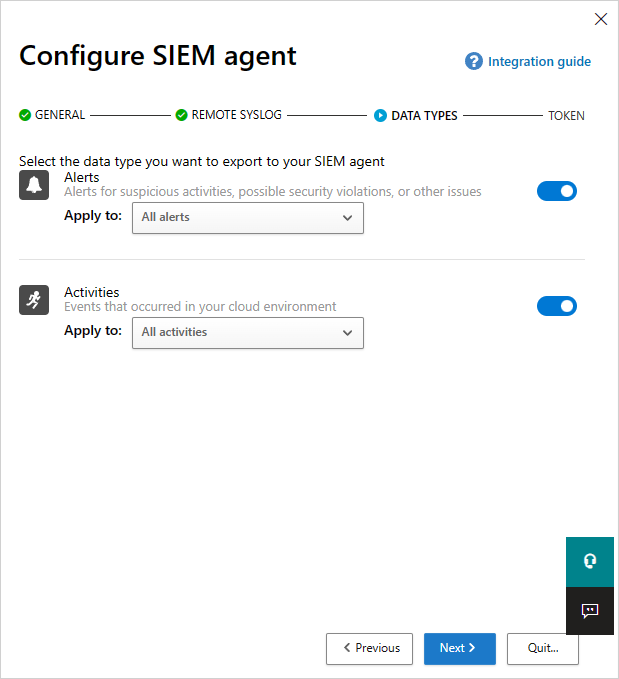

Выберите типы данных, которые нужно экспортировать на сервер SIEM для оповещений и действий. Используйте ползунок, чтобы включить и отключить их. По умолчанию выбрано все. С помощью раскрывающегося списка Применить можно задать фильтры для отправки на сервер SIEM только определенных оповещений и действий. Выберите Изменить и просмотреть результаты, чтобы проверка, что фильтр работает должным образом. Нажмите кнопку Далее.

Скопируйте маркер и сохраните его для последующего использования. Нажмите кнопку Готово и оставьте мастер. Назад на страницу SIEM, чтобы увидеть агент SIEM, добавленный в таблицу. Он показывает, что он создан , пока не будет подключен позже.

Примечание.

Любой созданный маркер привязан к администратору, который его создал. Это означает, что если пользователь-администратор удален из Defender for Cloud Apps, маркер больше не будет действителен. Универсальный маркер SIEM предоставляет разрешения только для чтения только для необходимых ресурсов. Другие разрешения не предоставляются частью этого маркера.

Шаг 2. Скачайте JAR-файл и запустите его на сервере

После принятия условий лицензионного соглашения на программное обеспечение в Центре загрузки Майкрософт скачайте файл .zip и распакуйте его.

Запустите извлеченный файл на сервере:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Примечание.

- Имя файла может отличаться в зависимости от версии агента SIEM.

- Параметры в квадратных скобках [ ] являются необязательными и должны использоваться только при необходимости.

- Мы рекомендуем запустить JAR-файл во время запуска сервера.

- Windows. Запустите от имени запланированной задачи и убедитесь, что вы настроили задачу Выполнение независимо от того, вошел пользователь в систему или нет , и снимите флажок Остановить задачу, если она выполняется дольше .

- Linux: добавьте команду run с & в файл rc.local. Пример:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Если используются следующие переменные:

- DIRNAME — это путь к каталогу, который вы хотите использовать для журналов отладки локального агента.

- ADDRESS[:P ORT] — это адрес прокси-сервера и порт, которые сервер использует для подключения к Интернету.

- TOKEN — это токен агента SIEM, скопированный на предыдущем шаге.

Вы можете ввести -h в любое время, чтобы получить справку.

Примеры журналов действий

Ниже приведены примеры журналов действий, отправляемых в SIEM:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Ниже приведен пример файла журнала оповещений:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Примеры оповещений Defender for Cloud Apps в формате CEF

| Применимо к | Имя поля CEF | Описание |

|---|---|---|

| Действия и оповещения | start | Метка времени действия или оповещения |

| Действия и оповещения | end | Метка времени действия или оповещения |

| Действия и оповещения | rt | Метка времени действия или оповещения |

| Действия и оповещения | MSG | Описание действия или оповещения, как показано на портале |

| Действия и оповещения | suser | Пользователь субъекта действий или оповещений |

| Действия и оповещения | destinationServiceName | Приложение для создания действий или оповещений, например Microsoft 365, Sharepoint, Box. |

| Действия и оповещения | метка CS<X> | Каждая метка имеет разное значение, но сама метка объясняет это, например targetObjects. |

| Действия и оповещения | cs<X> | Сведения, соответствующие метки (целевой пользователь действия или оповещения в соответствии с примером метки). |

| Действия | EVENT_CATEGORY_* | Высокоуровневая категория действия |

| Действия | <ДЕЙСТВИЕ> | Тип действия, отображаемый на портале |

| Действия | externalId | Идентификатор события |

| Действия | dvc | IP-адрес клиентского устройства |

| Действия | requestClientApplication | Агент пользователя клиентского устройства |

| Оповещения | <Тип оповещения> | Например, "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| Оповещения | <имя> | Совпадаемое имя политики |

| Оповещения | externalId | Идентификатор оповещения |

| Оповещения | src | IPv4-адрес клиентского устройства |

| Оповещения | c6a1 | IPv6-адрес клиентского устройства |

Шаг 3. Проверка работы агента SIEM

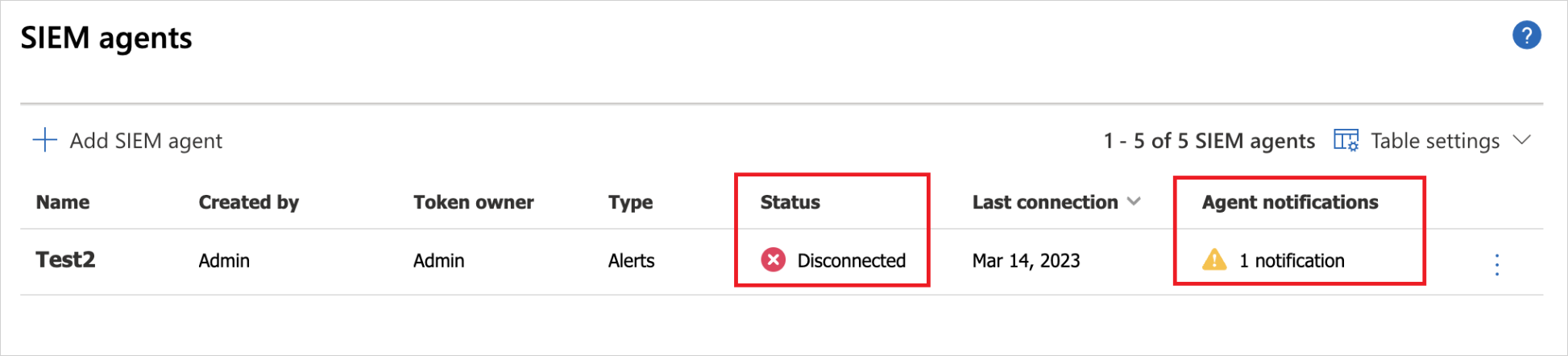

Убедитесь, что состояние агента SIEM на портале не является ошибкой подключения или отключено , а уведомления агента отсутствуют. Если подключение не работает более двух часов, состояние изменяется на Ошибка подключения. Если подключение не работает более 12 часов, состояние меняется на Отключено.

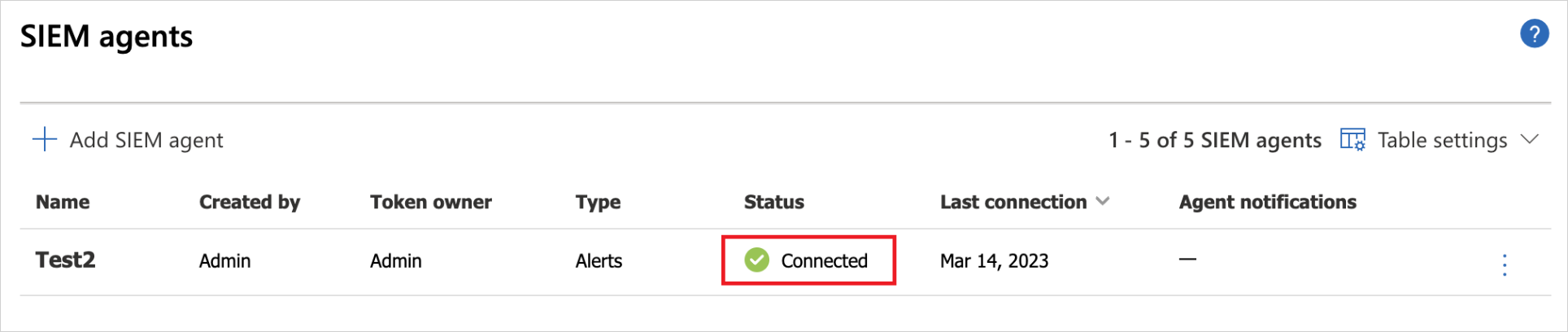

Вместо этого состояние должно быть подключено, как показано ниже:

Убедитесь, что на сервере Syslog/SIEM отображаются действия и оповещения, поступающие с Defender for Cloud Apps.

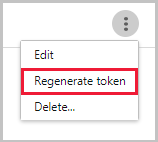

Повторное создание маркера

Если вы потеряете маркер, вы всегда можете повторно создать его, выбрав три точки в конце строки для агента SIEM в таблице. Выберите Повторно создать токен , чтобы получить новый маркер.

Изменение агента SIEM

Чтобы изменить агент SIEM, выберите три точки в конце строки для агента SIEM в таблице и нажмите кнопку Изменить. При редактировании агента SIEM не нужно повторно запускать .jar файл, он обновляется автоматически.

Удаление агента SIEM

Чтобы удалить агент SIEM, выберите три точки в конце строки для агента SIEM в таблице и нажмите кнопку Удалить.

Дальнейшие действия

Если у вас возникнут какие-либо проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, отправьте запрос в службу поддержки.