Подключение с помощью Microsoft Intune

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Эта статья служит примером метода подключения.

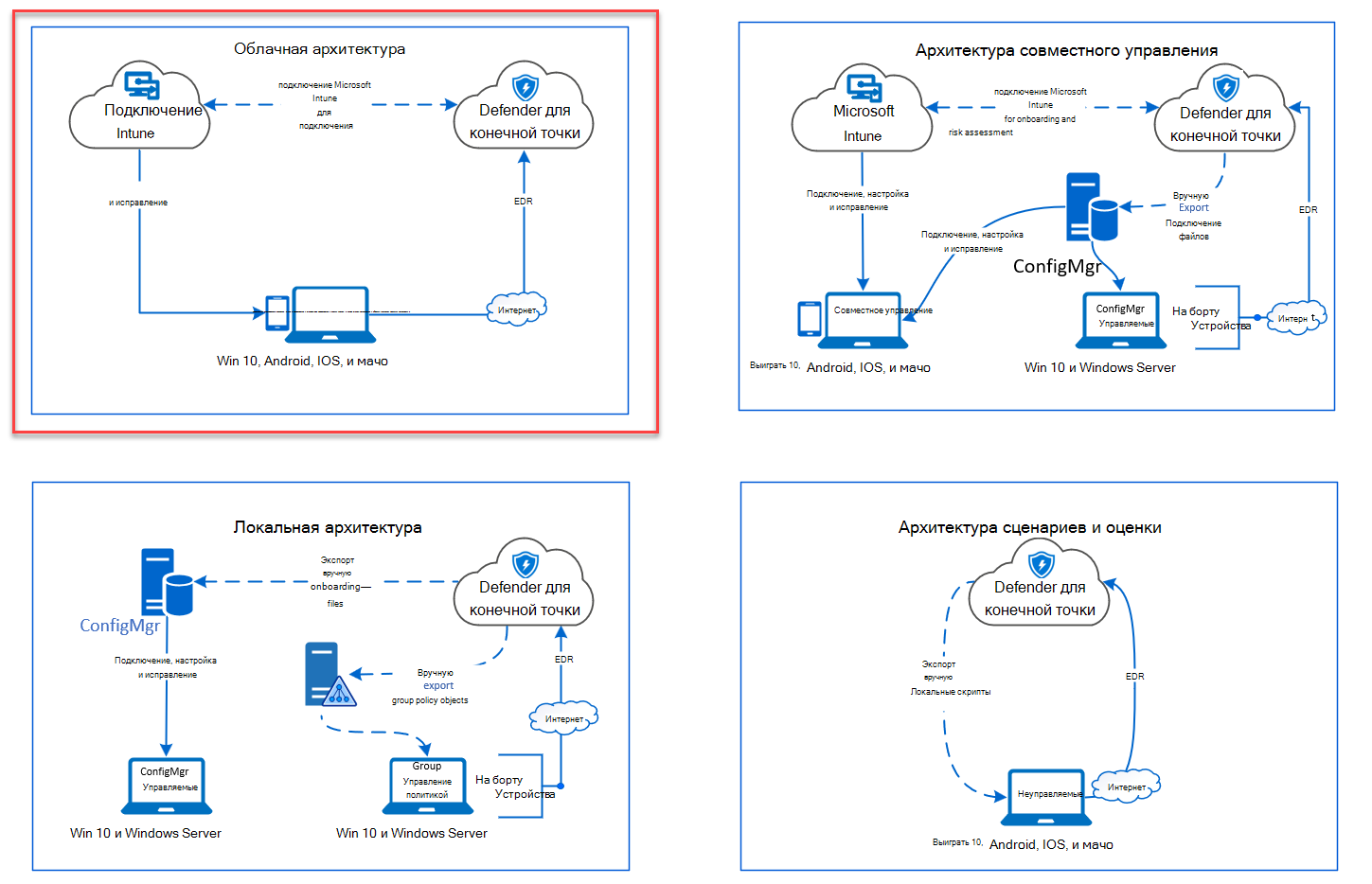

В статье Планирование было предоставлено несколько методов подключения устройств к службе. В этой статье рассматривается облачная архитектура.

Хотя Defender для конечной точки поддерживает подключение различных конечных точек и средств, в этой статье они не рассматриваются. Сведения об общем подключении с помощью других поддерживаемых средств и методов развертывания см. в статье Общие сведения о подключении.

Семейство продуктов Microsoft Intune — это платформа решений, которая объединяет несколько служб. Он включает Microsoft Intune и Microsoft Configuration Manager.

В этой статье содержатся инструкции для пользователей в следующих разделах:

- Шаг 1. Подключение устройств к службе путем создания группы в Microsoft Intune для назначения конфигураций в

- Шаг 2. Настройка возможностей Defender для конечной точки с помощью Microsoft Intune

В этом руководстве по адаптации описаны следующие основные действия, которые необходимо выполнить при использовании Microsoft Intune:

-

Определение целевых устройств или пользователей

- Создание группы Microsoft Entra (пользователь или устройство)

-

Создание профиля конфигурации

- В Microsoft Intune мы поможем вам создать отдельную политику для каждой возможности.

Ресурсы

Ниже приведены ссылки, необходимые для остальной части процесса.

Дополнительные сведения о Microsoft Intune см. в статье Microsoft Intune безопасно управляет удостоверениями, приложениями и устройствами.

Шаг 1. Подключение устройств путем создания группы в Intune для назначения конфигураций

Определение целевых устройств или пользователей

В этом разделе мы создадим тестовую группу для назначения конфигураций.

Примечание.

Intune использует группы Microsoft Entra для управления устройствами и пользователями. Как администратор Intune вы можете настраивать группы в соответствии с потребностями вашей организации.

Дополнительные сведения см. в статье Добавление групп для организации пользователей и устройств.

Создание группы

Откройте Центр администрирования Microsoft Intune.

Откройте Раздел Группы > Новая группа.

Введите сведения и создайте новую группу.

Добавьте тестового пользователя или устройство.

В области Группы > Все группы откройте новую группу.

Выберите Участники > Добавить участников.

Найдите тестового пользователя или устройство и выберите его.

Теперь у вашей группы тестирования есть участник для тестирования.

Шаг 2. Create политик конфигурации для настройки возможностей Microsoft Defender для конечной точки

В следующем разделе описано, как создать несколько политик конфигурации.

Во-первых, это политика конфигурации для выбора групп пользователей или устройств, подключенных к Defender для конечной точки:

Затем создайте несколько различных типов политик безопасности конечных точек:

Обнаружение и нейтрализация атак на конечные точки

Откройте Центр администрирования Intune.

Перейдите в раздел Обнаружение и реагирование на конечную точку безопасности > конечных точек. Выберите политику Create.

В разделе Платформа выберите Windows 10, Windows 11 и Windows Server, Профиль — обнаружение конечных точек и Create ответа>.

Введите имя и описание, а затем нажмите кнопку Далее.

Выберите необходимые параметры, а затем нажмите кнопку Далее.

Примечание.

В этом случае это автоматическое заполнение, так как Defender для конечной точки уже интегрирован с Intune. Дополнительные сведения об интеграции см. в статье Включение Microsoft Defender для конечной точки в Intune.

На следующем рисунке показан пример того, что вы увидите, когда Microsoft Defender для конечной точки не интегрирован с Intune:

При необходимости добавьте область теги, а затем нажмите кнопку Далее.

Добавьте тестовую группу, щелкнув Выбрать группы для включения и выберите свою группу, а затем нажмите кнопку Далее.

Просмотрите и примите, а затем выберите Create.

Вы можете просмотреть завершенную политику.

Защита нового поколения

Откройте Центр администрирования Intune.

Перейдите в раздел Защита конечных > точек Антивирусная > Create Политика.

Выберите Платформа — Windows 10 и Более поздние версии — Windows и профиль — Microsoft Defender антивирусная > Create.

Введите имя и описание, а затем нажмите кнопку Далее.

На странице Параметры конфигурации задайте конфигурации, необходимые для Microsoft Defender антивирусной программы (облачная защита, исключения, защита Real-Time и исправление).

При необходимости добавьте область теги, а затем нажмите кнопку Далее.

Выберите группы для включения, назначьте группу тестов, а затем нажмите кнопку Далее.

Просмотрите и создайте, а затем выберите Create.

Вы увидите созданную политику конфигурации.

Сокращение направлений атаки — правила сокращения направлений атак

Откройте Центр администрирования Intune.

Перейдите в раздел Сокращение зоны атак с безопасностью > конечных точек.

Нажмите Создать политику.

Выберите Платформа — Windows 10 и Более поздние версии — Профиль — правила > сокращения направлений атак Create.

Введите имя и описание, а затем нажмите кнопку Далее.

На странице Параметры конфигурации задайте конфигурации, необходимые для правил сокращения направлений атаки, а затем нажмите кнопку Далее.

Примечание.

Мы настроим все правила сокращения направлений атак на аудит.

Дополнительные сведения см. в статье Правила сокращения направлений атак.

Добавьте теги области при необходимости, а затем нажмите кнопку Далее.

Выберите группы для включения и назначения тестовой группе, а затем нажмите кнопку Далее.

Просмотрите сведения и выберите Create.

Просмотрите политику.

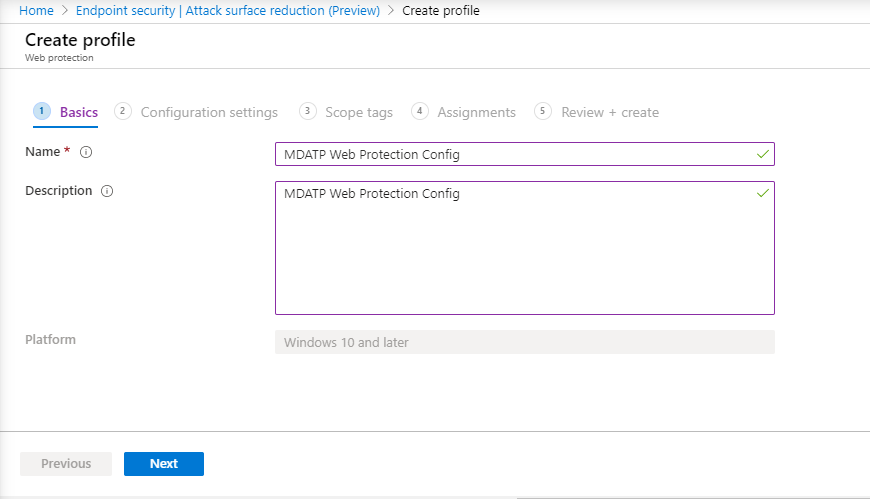

Сокращение направлений атак — веб-защита

Откройте Центр администрирования Intune.

Перейдите в раздел Сокращение зоны атак с безопасностью > конечных точек.

Нажмите Создать политику.

Выберите Windows 10 и Более поздние версии — защита веб-Create>.

Введите имя и описание, а затем нажмите кнопку Далее.

На странице Параметры конфигурации задайте конфигурации, необходимые для веб-защиты, а затем нажмите кнопку Далее.

Примечание.

Мы настраиваем веб-защиту на блокировку.

Дополнительные сведения см. в разделе Web Protection.

Добавьте теги области по мере необходимости > Далее.

Выберите Назначить тестовой группе > Далее.

Выберите Проверить и Create > Create.

Просмотрите политику.

Проверка параметров конфигурации

Подтверждение применения политик

После назначения политики конфигурации требуется некоторое время для применения.

Сведения о времени см. в разделе сведения о конфигурации Intune.

Чтобы убедиться, что политика конфигурации применена к тестовом устройству, выполните следующую процедуру для каждой политики конфигурации.

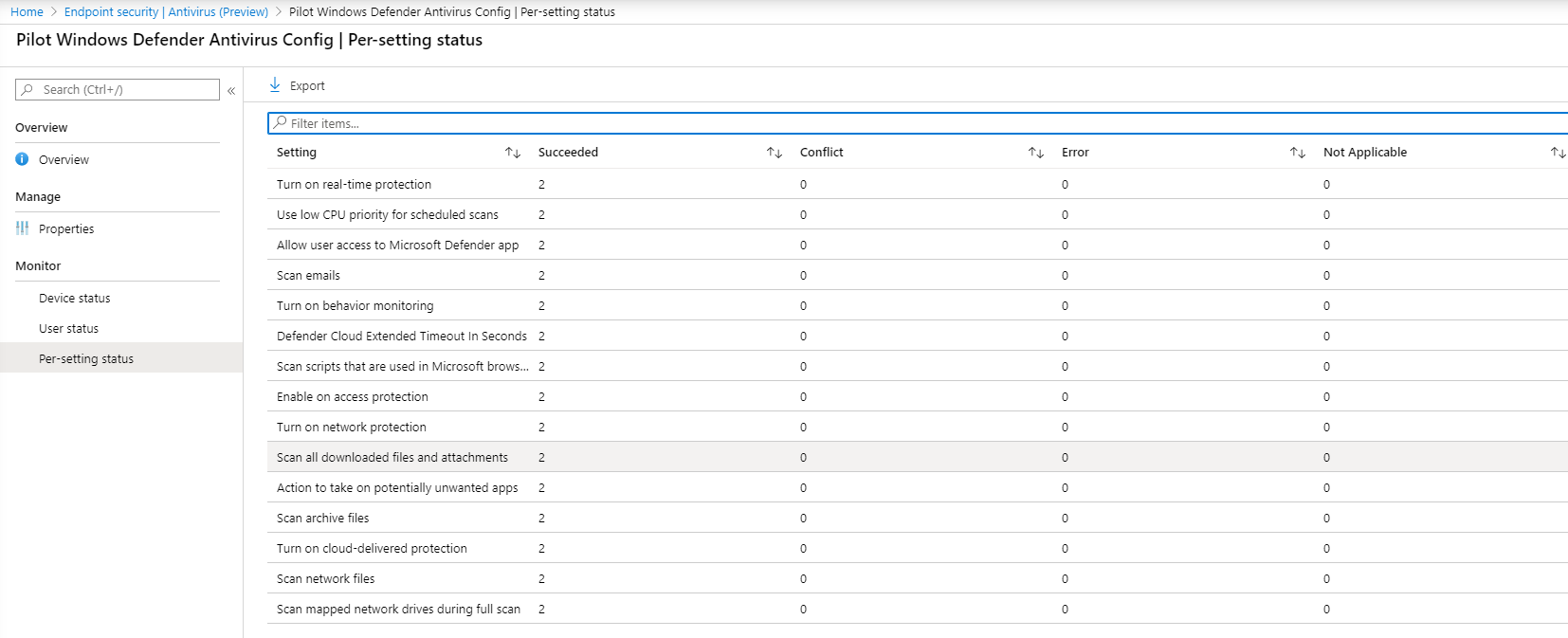

Откройте Центр администрирования Intune и перейдите к соответствующей политике, как показано в предыдущем разделе. В следующем примере показаны параметры защиты следующего поколения.

Выберите Политику конфигурации , чтобы просмотреть состояние политики.

Выберите Состояние устройства , чтобы просмотреть состояние.

Выберите Состояние пользователя , чтобы просмотреть состояние.

Выберите Состояние параметра , чтобы просмотреть состояние.

Совет

Это представление очень полезно для определения параметров, конфликтующих с другой политикой.

Подтверждение обнаружения и ответа конечной точки

Перед применением конфигурации не следует запускать службу Defender для Endpoint Protection.

После применения конфигурации необходимо запустить службу Defender для Endpoint Protection.

После запуска служб на устройстве устройство отображается на портале Microsoft Defender.

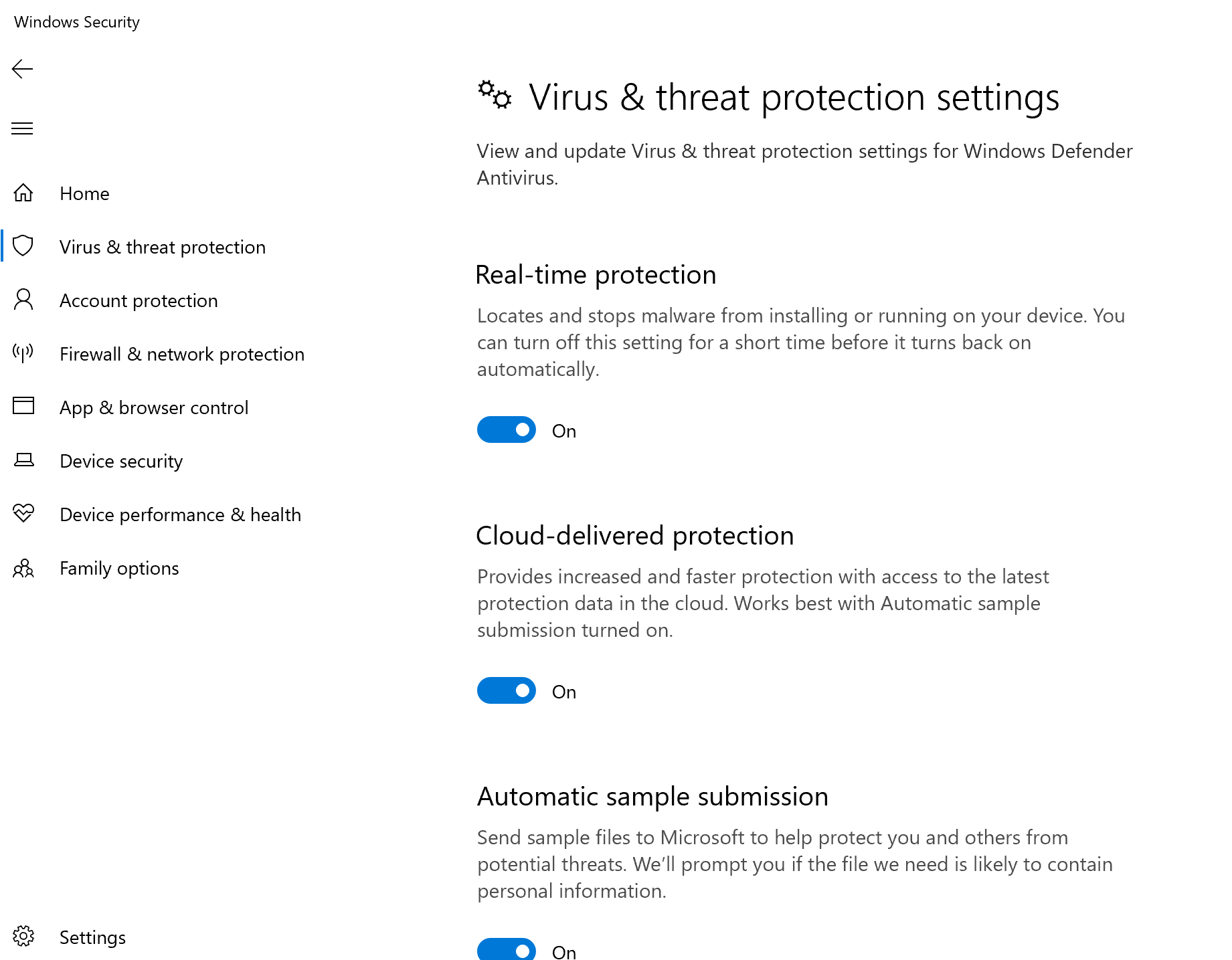

Подтверждение защиты следующего поколения

Перед применением политики на тестовом устройстве необходимо вручную управлять параметрами, как показано на следующем рисунке:

После применения политики вы не сможете вручную управлять параметрами.

Примечание.

На следующем рисунке включение облачной защиты и включение защиты в режиме реального времени отображаются как управляемые.

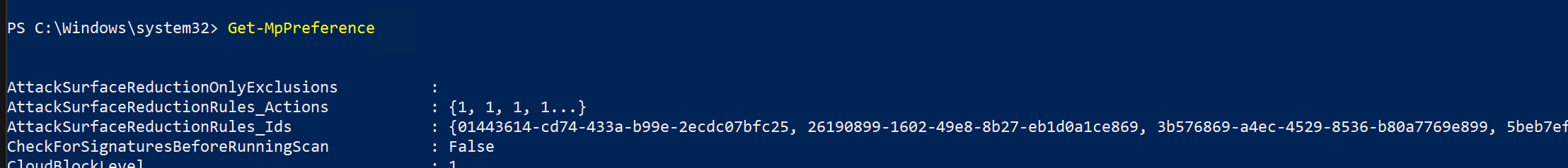

Подтвердите сокращение направлений атаки — правила сокращения направлений атаки

Перед применением политики на тестовом устройстве откройте окно PowerShell и введите

Get-MpPreference.Вы должны увидеть следующие строки без содержимого:

AttackSurfaceReductionOnlyExclusions:

AttackSurfaceReductionRules_Actions:

AttackSurfaceReductionRules_Ids:

После применения политики на тестовом устройстве откройте Windows PowerShell и введите

Get-MpPreference.Вы должны увидеть следующие строки с содержимым, как показано на следующем рисунке:

Подтверждение сокращения направлений атак — защита от интернета

На тестовом устройстве откройте Windows PowerShell и введите

(Get-MpPreference).EnableNetworkProtection.Это должно ответить 0, как показано на следующем рисунке:

После применения политики откройте Windows PowerShell и введите

(Get-MpPreference).EnableNetworkProtection.Вы увидите ответ с 1, как показано на следующем рисунке:

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.