Подключение к Microsoft Defender для конечной точки

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Управление уязвимостями в Microsoft Defender

- Microsoft Defender XDR

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Используемое средство развертывания влияет на подключение конечных точек к службе.

Чтобы начать подключение устройств, выполните следующие действия:

- Перейдите в раздел Выбор метода развертывания.

- Выберите операционную систему для устройств, которые вы хотите подключить.

- Выберите инструмент, который вы планируете использовать.

- Следуйте инструкциям в разделе Подключение устройств.

В этом видео представлен краткий обзор процесса подключения, а также различных средств и методов.

Подход на основе круга — это метод определения набора конечных точек для подключения и проверки соответствия определенным критериям перед развертыванием службы на большом наборе устройств. Вы можете определить критерии выхода для каждого кольца и убедиться, что они удовлетворены, прежде чем переходить к следующему кольцу. Внедрение кольцевого развертывания помогает сократить потенциальные проблемы, которые могут возникнуть при развертывании службы.

В этой таблице приведен примеры кругов развертывания, которые можно использовать:

| Круг развертывания | Описание |

|---|---|

| Оценка | Круг 1. Определите 50 устройств для подключения к службе для тестирования. |

| Пилотный проект | Круг 2. Определение и подключение следующих 50–100 конечных точек в рабочей среде. Microsoft Defender для конечной точки поддерживает различные конечные точки, которые можно подключить к службе. Дополнительные сведения см. в разделе Выбор метода развертывания. |

| Полное развертывание | Круг 3. Развертывание службы в остальной среде с большим шагом. Дополнительные сведения см. в статье Начало работы с развертыванием Microsoft Defender для конечной точки. |

Пример набора условий выхода для каждого кольца может включать:

- Устройства отображаются в списке инвентаризации устройств

- Оповещения отображаются на панели мониторинга

- Запустить проверку обнаружения

- Выполнение имитации атаки на устройство

Для Windows и (или) Windows Server вы выбираете несколько компьютеров для тестирования заранее (до вторника исправления) с помощью программы проверки обновлений для системы безопасности (SUVP).

Дополнительные сведения см. в разделе:

- Что такое программа проверки обновлений для системы безопасности

- Программа проверки обновлений программного обеспечения и создание Центр Майкрософт по защите от вредоносных программ — интерактивная временная шкала TwC, часть 4

С macOS и Linux вы можете взять несколько систем и запустить в бета-канале.

Примечание

В идеале по крайней мере один администратор безопасности и один разработчик, чтобы вы могли найти проблемы совместимости, производительности и надежности, прежде чем сборка переходит в текущий канал.

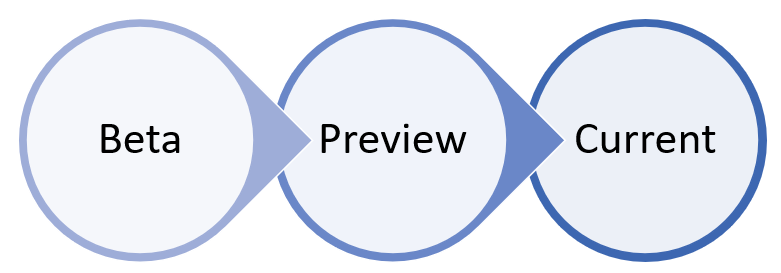

Выбор канала определяет тип и частоту обновлений, предлагаемых вашему устройству. Устройства в бета-версии — это первые устройства, которые получают обновления и новые функции, а затем — предварительная версия и, наконец, текущий.

Для предварительного просмотра новых функций и предоставления ранних отзывов рекомендуется настроить некоторые устройства в организации для использования бета-версии или предварительной версии.

Предупреждение

Переключение канала после начальной установки требует переустановки продукта. Чтобы переключить канал продукта, удалите существующий пакет, повторно настройте устройство для использования нового канала и выполните действия, описанные в этом документе, чтобы установить пакет из нового расположения.

Чтобы предоставить некоторые рекомендации по развертываниям, в этом разделе мы поможем вам использовать два средства развертывания для подключения конечных точек.

В примерах развертываний используются следующие средства:

Дополнительные сведения и рекомендации проверка pdf-файл или Visio, чтобы просмотреть различные пути развертывания Defender для конечной точки.

Примеры развертываний помогут вам настроить некоторые возможности Defender для конечной точки, но более подробные сведения о настройке возможностей Defender для конечной точки вы найдете на следующем шаге.

После подключения конечных точек перейдите к следующему шагу, где вы настроите различные возможности, такие как обнаружение и реагирование на конечные точки, защита следующего поколения и сокращение направлений атак.

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.