Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описывается создание групповой управляемой учетной записи службы (gMSA) для использования в качестве записи DSA Defender для удостоверений.

Дополнительные сведения см. в статье Учетные записи службы каталогов для Microsoft Defender для удостоверений.

Примечание.

В средах с несколькими лесами и несколькими доменами датчики, которые должны использовать gMSA, должны иметь учетные записи компьютеров, доверенные доменом, где была создана gMSA. Рекомендуется создать универсальную группу в каждом домене, содержащую учетные записи компьютеров всех датчиков, чтобы все датчики могли получать пароли gMSA и выполнять междоменные проверки подлинности. Мы также рекомендуем создать gMSA с уникальным именем для каждого леса или домена.

Предварительные требования. Предоставление разрешений на получение пароля учетной записи gMSA

Прежде чем создавать учетную запись gMSA, рассмотрите, как назначить разрешения на получение пароля учетной записи.

При использовании записи gMSA датчик должен получить пароль gMSA из Active Directory. Это можно сделать, назначив каждому из датчиков или используя группу.

Если вы не планируете устанавливать датчик на каких-либо серверах AD FS или AD CS в одном лесу, можно использовать встроенную группу безопасности контроллеров домена.

В лесу с несколькими доменами при использовании одной учетной записи DSA рекомендуется создать универсальную группу и добавить каждый из контроллеров домена и серверы AD FS/AD CS в универсальную группу.

Если добавить учетную запись компьютера в универсальную группу после того, как компьютер получил свой билет Kerberos, он не сможет получить пароль gMSA, пока не получит новый билет Kerberos. Билет Kerberos содержит список групп, в которые входит сущность при его выдаче.

В таких сценариях выполните одно из следующих действий.

Дождитесь выдачи нового билета Kerberos. Билеты Kerberos обычно действительны в течение 10 часов.

Перезагрузите сервер. При перезагрузке сервера запрашивается новый билет Kerberos с новым членством в группе.

Очистите существующие билеты Kerberos. Это заставляет контроллер домена запрашивать новый билет Kerberos.

Чтобы очистить билеты, в командной строке администратора на контроллере домена выполните следующую команду:

klist purge -li 0x3e7

Создание учетной записи gMSA

В этом разделе описывается создание определенной группы, которая может получить пароль учетной записи, создать учетную запись gMSA, а затем проверить готовность учетной записи к использованию.

Примечание.

Если вы никогда не использовали учетные записи gMSA ранее, может потребоваться создать новый корневой ключ для служба группового распространения ключей (Майкрософт) (KdsSvc) в Active Directory. Этот шаг требуется только один раз для каждого леса.

Чтобы создать новый корневой ключ для немедленного использования, выполните следующую команду:

Add-KdsRootKey -EffectiveImmediately

Обновите следующий код значениями переменных для среды. Затем выполните команды PowerShell от имени администратора:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Предоставление необходимых разрешений DSA

DSA требуются разрешения только на чтение для всех объектов в Active Directory, включая контейнер удаленных объектов.

Разрешения только для чтения в контейнере Удаленные объекты позволяют Defender для удостоверений обнаруживать удаление пользователей из Active Directory.

Используйте следующий пример кода, чтобы предоставить необходимые разрешения на чтение в контейнере Удаленные объекты независимо от того, используете ли вы учетную запись gMSA.

Совет

Если DSA, которому требуется предоставить разрешения, является учетной записью групповой управляемой службы (gMSA), сначала необходимо создать группу безопасности, добавить gMSA в качестве участника и добавить разрешения в эту группу. Дополнительные сведения см. в разделе Настройка учетной записи службы каталогов для Defender для удостоверений с помощью gMSA.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Дополнительные сведения см. в разделе Изменение разрешений для контейнера удаленных объектов.

Убедитесь, что учетная запись gMSA имеет необходимые права.

Служба датчика Defender для удостоверений, датчик Расширенной защиты от угроз Azure, работает как LocalService и выполняет олицетворение учетной записи DSA. Олицетворение завершится ошибкой, если настроена политика входа в качестве службы , но разрешение не предоставлено учетной записи gMSA. В таких случаях вы увидите следующую проблему работоспособности: учетные данные пользователей служб каталогов неверны.

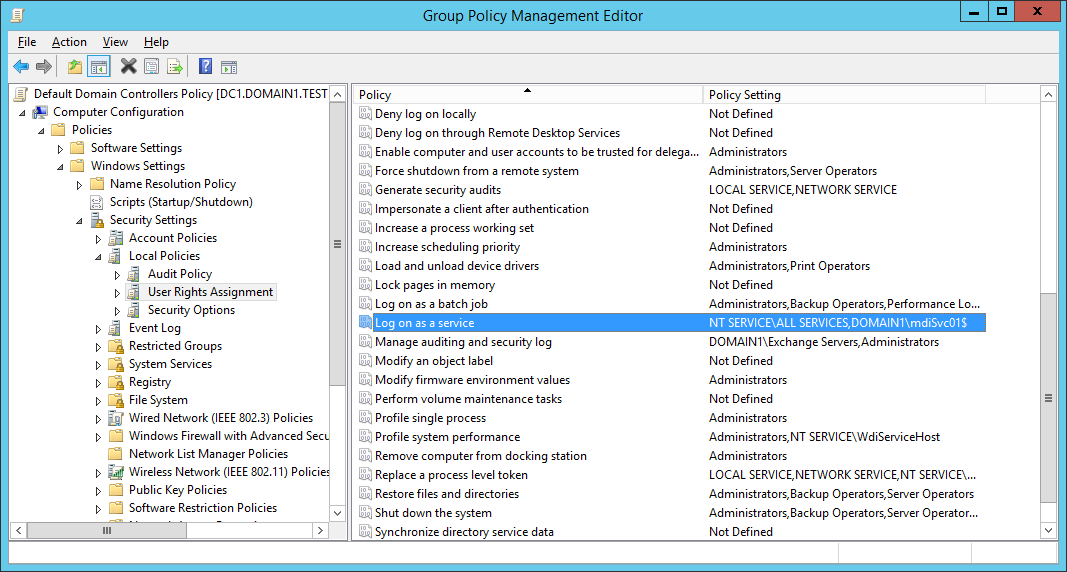

Если вы видите это оповещение, рекомендуем проверить, настроена ли политика входа в качестве службы . Если необходимо настроить политику входа в качестве службы, сделайте это либо в параметре групповая политика, либо в локальной политике безопасности.

Чтобы проверка локальную политику, запустите

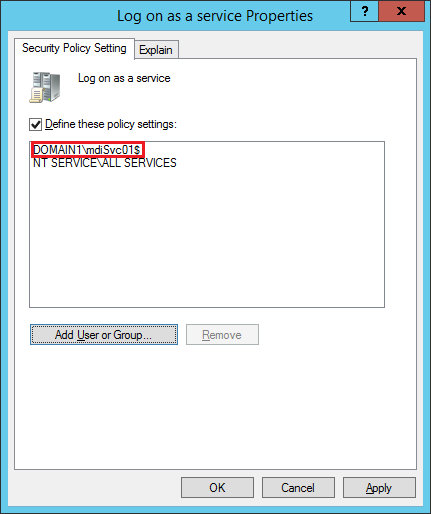

secpol.mscи выберите Локальные политики. В разделе Назначение прав пользователя перейдите к параметру политики Вход в качестве службы . Например:

Если политика включена, добавьте учетную запись gMSA в список учетных записей, которые могут входить в систему как услуга.

Чтобы проверка, настроен ли параметр в групповая политика: Запустите

rsop.mscи посмотрите, выбрана ли политика Конфигурация компьютера —> Параметры Windows —> Параметры безопасности —> Локальные политики —> Назначение прав пользователя —> Вход в качестве службы. Например:Если параметр настроен, добавьте учетную запись gMSA в список учетных записей, которые могут выполнять вход в качестве службы в Редактор управления групповая политика.

Примечание.

Если вы используете Редактор управления групповая политика для настройки параметра Вход в качестве службы, убедитесь, что вы добавили nt Service\All Services и созданную учетную запись gMSA.

Настройка учетной записи службы каталогов в Microsoft Defender XDR

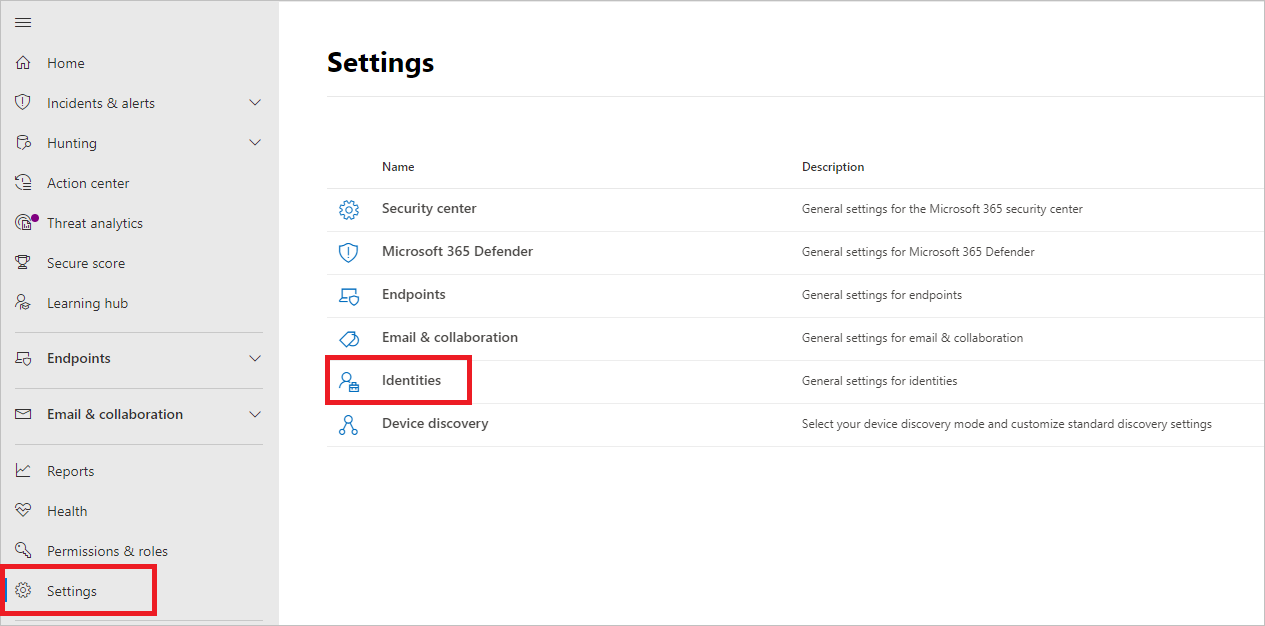

Чтобы подключить датчики к доменам Active Directory, необходимо настроить учетные записи службы каталогов в Microsoft Defender XDR.

В Microsoft Defender XDR перейдите в раздел Параметры > Удостоверения. Например:

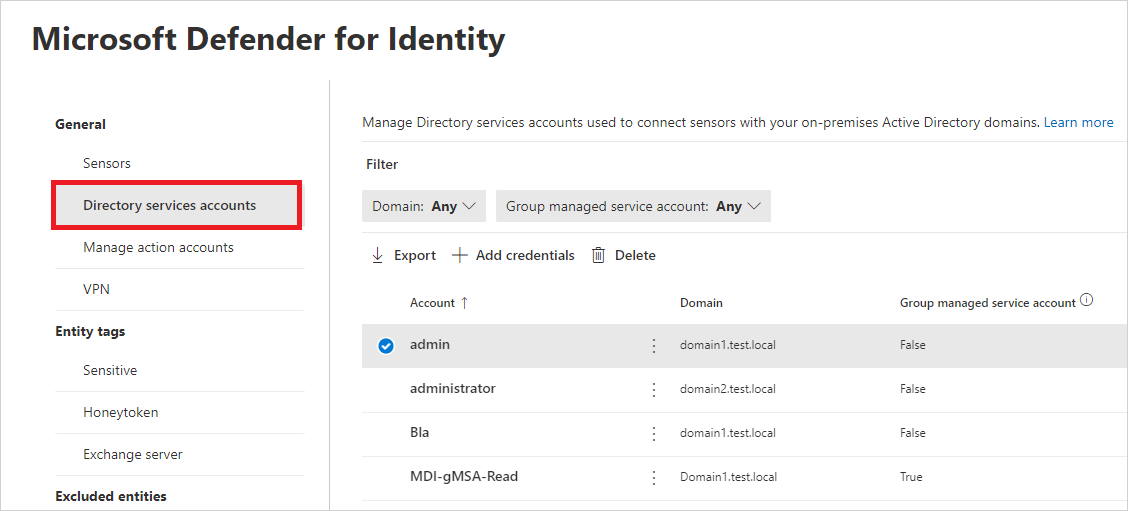

Выберите Учетные записи службы каталогов. Вы увидите, какие учетные записи связаны с доменами. Например:

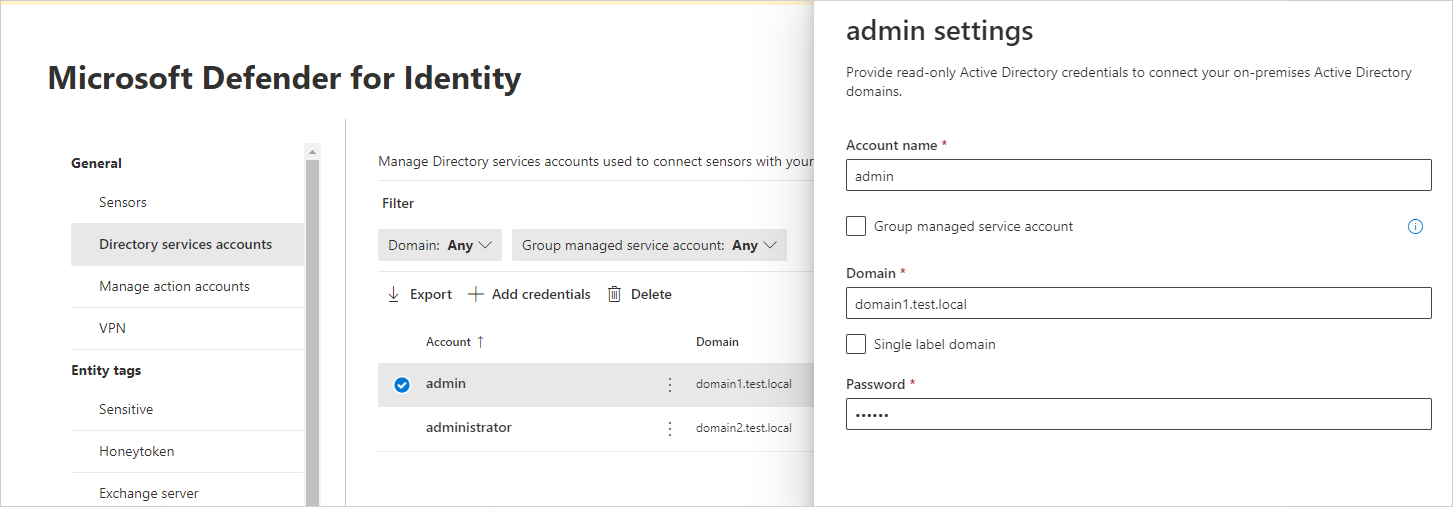

Чтобы добавить учетные данные учетной записи службы каталогов, выберите Добавить учетные данные и введите имя учетной записи, домен и пароль для созданной ранее учетной записи. Вы также можете выбрать, является ли это учетной записью групповой управляемой службы (gMSA) и относится ли она к домену с одной меткой. Например:

Поле Comments Имя учетной записи (обязательно) Введите имя пользователя AD, доступное только для чтения. Например: DefenderForIdentityUser.

— Необходимо использовать стандартного пользователя AD или учетную запись gMSA.

- Не используйте формат имени участника-пользователя для имени пользователя.

— При использовании gMSA строка пользователя должна заканчиваться$знаком . Пример:mdisvc$

ЗАМЕТКА: Рекомендуется избегать использования учетных записей, назначенных определенным пользователям.Пароль (требуется для стандартных учетных записей пользователей AD) Только для учетных записей пользователей AD создайте надежный пароль для пользователя, доступного только для чтения. Пример: PePR!BZ&}Y54UpC3aB.Групповая управляемая учетная запись службы (требуется для учетных записей gMSA) Только для учетных записей gMSA выберите Группировать управляемую учетную запись службы. Домен (обязательно) Введите домен пользователя, доступного только для чтения. Например, contoso.com.

Важно ввести полное полное доменное имя домена, в котором находится пользователь. Например, если учетная запись пользователя находится в домене corp.contoso.com, необходимо ввестиcorp.contoso.comнеcontoso.com.

Дополнительные сведения см. в разделе Поддержка майкрософт доменов с одной меткой.Выберите Сохранить.

(Необязательно) Если выбрать учетную запись, откроется область сведений с параметрами для нее. Например:

Примечание.

Эту же процедуру можно использовать для изменения пароля для стандартных учетных записей пользователей Active Directory. Для учетных записей gMSA не задан пароль.

Устранение неполадок

Дополнительные сведения см. в разделе Датчик не удалось получить учетные данные gMSA.