Рекомендации по развертыванию обучения имитации атаки и часто задаваемые вопросы

Совет

Знаете ли вы, что можете бесплатно опробовать функции XDR в Microsoft Defender для Office 365 плана 2? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Сведения о том, кто может зарегистрироваться и условия пробной версии , см. здесь.

Обучение моделированию атак позволяет microsoft 365 E5 или Microsoft Defender для организаций плана 2 Office 365 измерять риски социальной инженерии и управлять ими, позволяя создавать фишинговые имитации на основе реальных безвредных полезных данных фишинга и управлять ими. Обучение с гиперцелями, предоставляемая в партнерстве с terranova security, помогает улучшить знания и изменить поведение сотрудников.

Дополнительные сведения о начале работы с обучением имитации атак см. в статье Начало работы с обучением симуляции атак.

В то время как процесс создания и планирования моделирования предназначен для свободного и беспокойного взаимодействия, моделирование в масштабе предприятия требует планирования. Эта статья поможет решить конкретные проблемы, которые мы видим, когда наши клиенты выполняют симуляцию в своих собственных средах.

Проблемы с взаимодействием с конечными пользователями

URL-адреса имитации фишинга, заблокированные Google Safe Browsing

Служба репутации URL-адресов может идентифицировать один или несколько URL-адресов, используемых обучением имитации атак, как небезопасные. Безопасный просмотр Google в Google Chrome блокирует некоторые имитированные фишинговые URL-адреса с обманным сайтом вперед сообщение. Хотя мы работаем со многими поставщиками репутации URL-адресов, чтобы всегда разрешать наши симуляционные URL-адреса, у нас не всегда есть полный охват.

Эта проблема не влияет на Microsoft Edge.

На этапе планирования обязательно проверьте доступность URL-адреса в поддерживаемых веб-браузерах, прежде чем использовать URL-адрес в фишинговой кампании. Если URL-адреса заблокированы Google Safe Browsing, следуйте этим рекомендациям Google, чтобы разрешить доступ к URL-адресам.

Список URL-адресов, которые в настоящее время используются в обучении имитации атак, см. в статье Начало работы с обучением по имитации атак.

Имитация фишинга и URL-адреса администраторов, заблокированные решениями прокси сети и драйверами фильтрации

URL-адреса имитации фишинга и URL-адреса администраторов могут блокироваться или удаляться промежуточными устройствами безопасности или фильтрами. Например:

- Брандмауэры

- Решения брандмауэра веб-приложений (WAF)

- Сторонние драйверы фильтров (например, фильтры в режиме ядра)

Хотя мы видели, что на этом уровне было заблокировано несколько клиентов, это происходит. При возникновении проблем рассмотрите возможность настройки следующих URL-адресов для обхода проверки устройствами безопасности или фильтрами по мере необходимости:

- Имитированные URL-адреса фишинга, как описано в разделе Начало работы с обучением симуляции атак.

- https://security.microsoft.com/attacksimulator

- https://security.microsoft.com/attacksimulationreport

- https://security.microsoft.com/trainingassignments

Симуляция сообщений, доставляемых не всем целевым пользователям

Возможно, число пользователей, которые фактически получают сообщения электронной почты имитации, меньше, чем число пользователей, на которых была направлена имитация. Следующие типы пользователей исключаются в рамках целевой проверки:

- Недопустимые адреса электронной почты получателей.

- Гостевые пользователи.

- Пользователи, которые больше не активны в Идентификаторе Microsoft Entra.

Если вы используете группы рассылки или группы безопасности с поддержкой почты для целевых пользователей, вы можете использовать командлет Get-DistributionGroupMember в Exchange Online PowerShell для просмотра и проверки членов группы рассылки.

Учебные курсы, неожиданно назначенные или не назначенные пользователям

Пороговое значение обучения в обучающих кампаниях не позволяет пользователям назначать одни и те же учебные курсы в течение определенного интервала (по умолчанию 90 дней). Дополнительные сведения см. в разделе Установка порогового значения для обучения.

Если вы создали имитацию или автоматизацию моделирования со значением назначения обучения Назначить обучение для меня (рекомендуется), мы назначаем обучение на основе предыдущих результатов моделирования и обучения пользователя. Чтобы назначить обучение на основе определенных критериев, выберите Выбрать учебные курсы и модули самостоятельно.

Что происходит, когда пользователь отвечает на сообщение имитации или пересылает его?

Если пользователь отвечает или пересылает сообщение имитации в другой почтовый ящик, оно обрабатывается как обычное сообщение электронной почты (включая детонацию с помощью безопасных ссылок или безопасных вложений). В отчете Имитация показано, было ли отправлено или переадресовлено сообщение имитации. Каждый URL-адрес в сообщении симуляции привязан к отдельному пользователю, поэтому детонации безопасных ссылок определяются пользователем как щелчки.

Если вы используете выделенный почтовый ящик операций безопасности (SecOps), обязательно определите его как SecOps в расширенной политике доставки , чтобы сообщения доставлялись без фильтра.

Как ошеломить доставку сообщений симуляции?

- Симуляции предлагают доставку с учетом региона.

- Для автоматизации моделирования есть страница расписания моделирования , где можно рандомизировать доставку и настроить другие сведения о доставке.

В любом случае важно использовать различные полезные данные, чтобы избежать обсуждения и идентификации пользователей.

Почему Outlook блокирует изображения в сообщениях имитации?

По умолчанию Outlook настроен для блокировки автоматической загрузки изображений в сообщениях из Интернета. Хотя вы можете настроить Outlook для автоматической загрузки изображений, мы не рекомендуем его использовать из-за последствий для безопасности (потенциальная автоматическая загрузка вредоносного кода или веб-ошибок, также известных как веб-маяки или пиксели отслеживания).

Я вижу события щелчков или компрометации от пользователей, которые настаивают, что они не нажимали ссылку в сообщении имитации

Сторонние службы фильтрации могут быть виноваты. Для любых систем фильтрации сторонних производителей необходимо разрешить или исключить следующие элементы:

- Все URL-адреса обучения имитации атак и соответствующие домены. В настоящее время мы не отправляем сообщения имитации из статического списка IP-адресов.

- Любые другие домены, используемые в пользовательских полезных данных.

Можно ли добавить внешний тег или советы по безопасности в сообщения имитации?

Пользовательские полезные данные могут добавлять внешний тег в сообщения. Дополнительные сведения см. в разделе Шаг 5 статьи Создание полезных данных.

Нет встроенных параметров для добавления советов по безопасности в полезные данные, но на странице Настройка полезных данных мастера настройки полезных данных можно использовать следующие методы:

Используйте существующее сообщение электронной почты, содержащее подсказку по безопасности в качестве шаблона. Сохраните сообщение в формате HTML и скопируйте сведения.

Используйте следующий пример кода для подсказки по безопасности первого контакта:

<table class="MsoNormalTable" border="0" cellspacing="0" cellpadding="0" align="left" width="100%" style="width:100.0%;mso-cellspacing:0in;mso-yfti-tbllook:1184; mso-table-lspace:2.25pt;mso-table-rspace:2.25pt;mso-table-anchor-vertical: paragraph;mso-table-anchor-horizontal:column;mso-table-left:left;mso-padding-alt: 0in 0in 0in 0in"> <tbody><tr style="mso-yfti-irow:0;mso-yfti-firstrow:yes;mso-yfti-lastrow:yes"> <td style="background:#A6A6A6;padding:5.25pt 1.5pt 5.25pt 1.5pt"></td> <td width="100%" style="width:100.0%;background:#EAEAEA;padding:5.25pt 3.75pt 5.25pt 11.25pt" cellpadding="7px 5px 7px 15px" color="#212121"> <div> <p class="MsoNormal" style="mso-element:frame;mso-element-frame-hspace:2.25pt; mso-element-wrap:around;mso-element-anchor-vertical:paragraph;mso-element-anchor-horizontal: column;mso-height-rule:exactly"><span style="font-size:9.0pt;font-family: wf_segoe-ui_normal;mso-fareast-font-family:"Times New Roman";mso-bidi-font-family: Aptos;color:#212121;mso-ligatures:none">You don't often get email from this sender <a rel="noopener" href="https://aka.ms/LearnAboutSenderIdentification" tabindex="-1" target="_blank">Learn why this is important</a></span></p> </div> </td> <td width="75" style="width:56.25pt;background:#EAEAEA;padding:5.25pt 3.75pt 5.25pt 3.75pt; align:left" cellpadding="7px 5px 7px 5px" color="#212121"></td> </tr> </tbody></table> <div> <p class="MsoNormal"><span lang="DA" style="font-size:12.0pt;font-family:"Georgia",serif; color:black;mso-ansi-language:DA">Insert payload content here,</span></p> </div>

Можно ли назначать обучающие модули без симуляции для пользователей?

Да. Дополнительные сведения см. в разделе Обучающие кампании в обучении имитации атак.

Как узнать о симуляции сообщений, которые не были доставлены?

Вкладка Пользователи для имитации фильтруется по доставке сообщений имитации: сбой доставки.

Если вы являетесь владельцем домена отправителя, отчет о невыставленных имитациях возвращается в отчете о недоставке (также известном как сообщение о недоставке или отказе). Дополнительные сведения о кодах в отчете о недоставке см. в статье Отчеты о недоставке по электронной почте и ошибки SMTP в Exchange Online.

Проблемы с отчетами по обучению имитации атак

Совет

Запись данных имитации начинается через несколько минут после запуска имитации и после того, как пользователи начнут взаимодействовать с сообщениями имитации. Фиксированное время начала отсутствует. События по-прежнему фиксируются после завершения моделирования.

Различия в данных о действиях пользователей из отчетов об обучении имитации атак и других отчетов

Для создания отчетов об активности пользователей, связанной с симуляционными сообщениями, рекомендуется использовать встроенные отчеты об имитации. Отчеты из других источников (например, Расширенная охота) могут быть не точными.

URL-адреса имитации не помещаются в оболочку с помощью безопасных ссылок и считаются незавернутыми ссылками. Не все щелчки по незакраченным ссылкам проходят через безопасные ссылки, поэтому действия пользователей, связанные с симуляцией сообщений, могут не записываться в журналы UrlClickEvents.

Отчеты об обучении имитации атак не содержат никаких сведений о действиях

Обучение симуляции атак включает в себя подробные практические аналитические сведения, которые позволяют информировать вас о ходе подготовки сотрудников к угрозам. Если отчеты об обучении имитации атак не заполнены данными, убедитесь, что ведение журнала аудита в вашей организации включено (по умолчанию оно включено).

Ведение журнала аудита требуется для обучения имитации атак, чтобы события можно было записывать, записывать и считывать. Отключение ведения журнала аудита имеет следующие последствия для обучения симуляции атак:

- Данные отчетов доступны не во всех отчетах. Отчеты кажутся пустыми.

- Учебные задания блокируются, так как данные недоступны.

Чтобы убедиться, что ведение журнала аудита включено или включить его, см. статью Включение и отключение аудита.

Совет

Пустые сведения о действиях также вызваны отсутствием лицензий E5, назначенных пользователям. Убедитесь, что активному пользователю назначена по крайней мере одна лицензия E5, чтобы убедиться, что события отчетов записываются и записываются.

Выполняется аудит действий пользователей и действий администратора. В API действий управления найдите значения AuditLogRecordType 85, 88 и 218.

Некоторые сведения об аудите также могут быть доступны в таблице CloudAppEvents в Расширенной охоте XDR в Microsoft Defender через портал Defender или API потоковой передачи.

Отчеты о проблемах с локальными почтовыми ящиками

Обучение имитации атак поддерживает локальные почтовые ящики, но с ограниченной функциональностью создания отчетов:

- Данные о том, считывают ли пользователи, перенаправляли или удаляют симуляционное сообщение электронной почты, недоступны для локальных почтовых ящиков.

- Количество пользователей, которые сообщили об имитации электронной почты, недоступно для локальных почтовых ящиков.

Совет

Помимо симуляционных сообщений, отправляемых через конвейер транспорта и прямого внедрения в Microsoft 365, возможности обучения, автоматизации и управления содержимым одинаковы для локальных почтовых ящиков.

Отчеты об имитации обновляются не сразу

Подробные отчеты об имитации не обновляются сразу после запуска кампании. Не переживай; это поведение ожидается.

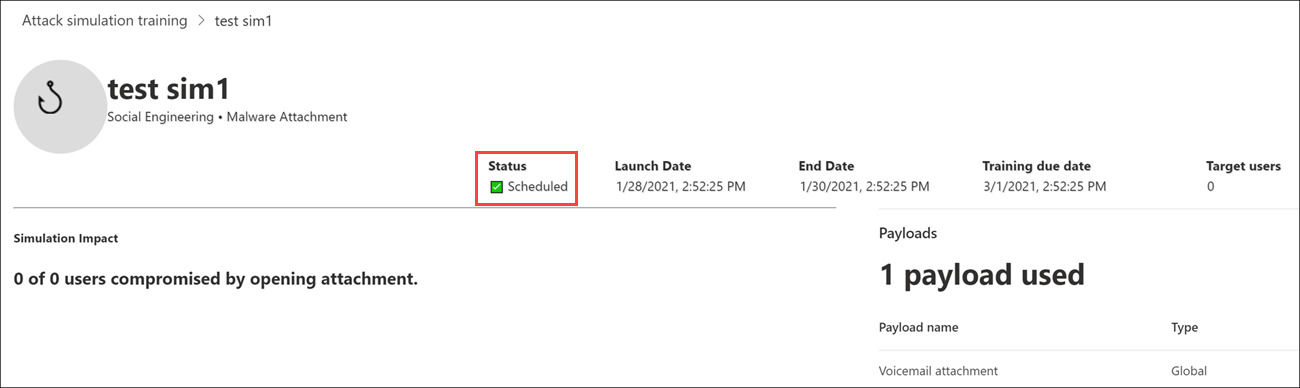

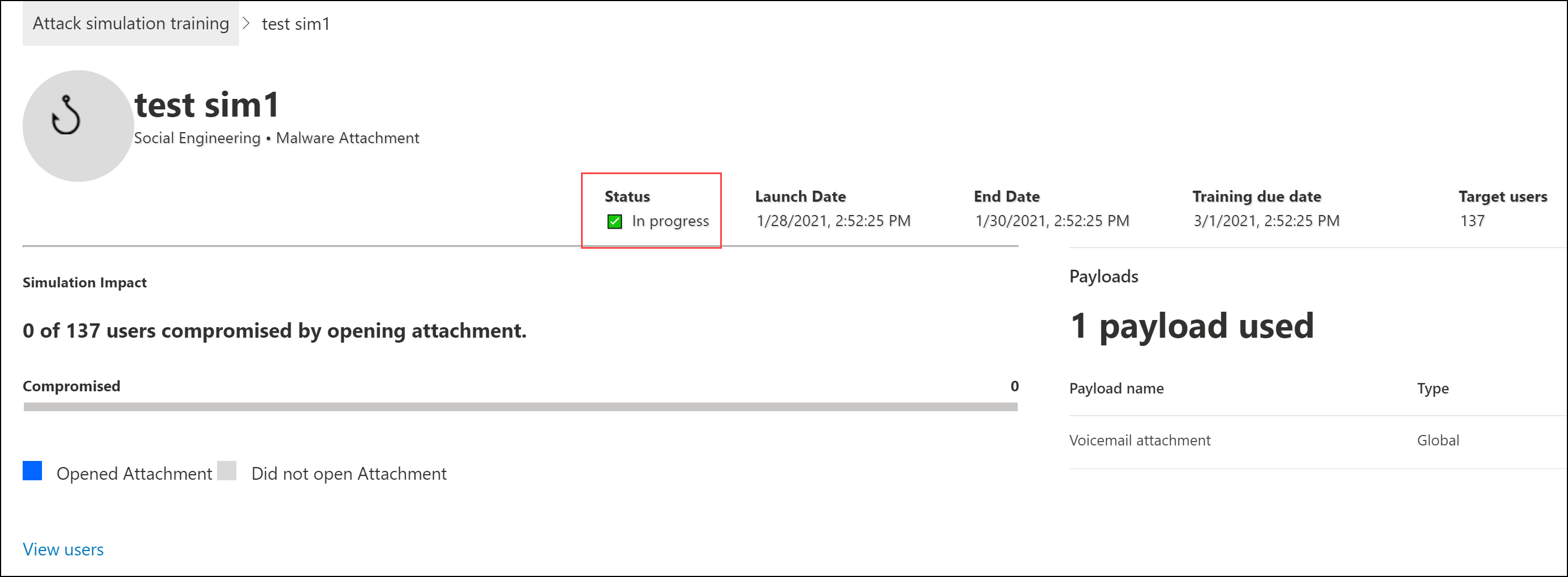

У каждой кампании имитации есть жизненный цикл. При первом создании имитация находится в запланированном состоянии. При запуске имитации она переходит в состояние Выполняется . По завершении имитация переходит в состояние Завершено .

В то время как имитация находится в запланированном состоянии, отчеты по моделированию в основном пусты. На этом этапе подсистема моделирования разрешает адреса электронной почты целевого пользователя, расширяет группы рассылки, удаляет гостевых пользователей из списка и т. д.:

После того как имитация перейдет на стадию Выполняется , информация начинает поступать в отчеты:

Обновление отдельных отчетов об имитации может занять до 30 минут после перехода в состояние Выполняется . Данные отчета продолжают создаваться до тех пор, пока имитация не достигнет состояния Завершено . Обновления отчетов происходят со следующими интервалами:

- Каждые 10 минут в течение первых 60 минут.

- Каждые 15 минут после 60 минут до двух дней.

- Каждые 30 минут после двух дней до семи дней.

- Каждые 60 минут через семь дней.

Мини-приложения на странице Обзор предоставляют быстрый снимок состояния безопасности на основе имитации вашей организации с течением времени. Так как эти мини-приложения отражают общее состояние безопасности и путь с течением времени, они обновляются после завершения каждой кампании моделирования.

Примечание.

Для извлечения данных можно использовать параметр Экспорт на различных страницах отчетов.

Сообщения, сообщаемые пользователями как фишинговые, не отображаются в отчетах об имитации

Отчеты об имитации в обучении симулятора атак содержат подробные сведения об активности пользователей. Например:

- Пользователи, щелкнувшие ссылку в сообщении.

- Пользователи, которые отказались от своих учетных данных.

- Пользователи, которые сообщили сообщение как фишинговое.

Если сообщения, о которых пользователи сообщили как о фишинге, не фиксируются в отчетах об имитации атак, возможно, существует правило потока обработки почты Exchange (также известное как правило транспорта), которое блокирует доставку сообщений в Корпорацию Майкрософт. Убедитесь, что правила потока обработки почты не блокируют доставку на следующие адреса электронной почты:

junk@office365.microsoft.comabuse@messaging.microsoft.comphish@office365.microsoft.comnot_junk@office365.microsoft.com

Пользователям назначается обучение после отправки имитированного сообщения

Если пользователям назначено обучение после отправки сообщения о фишинговом имитации сообщения, проверьте, использует ли ваша организация почтовый ящик отчетов для получения сообщений, сообщаемых пользователем по адресу https://security.microsoft.com/securitysettings/userSubmission. Почтовый ящик отчетов должен быть настроен для пропуска многих проверок безопасности, как описано в разделе Предварительные требования к почтовому ящику отчетов.

Если вы не настроите необходимые исключения для настраиваемого почтового ящика отчетов, сообщения могут быть детонированы с помощью безопасных ссылок или защиты безопасных вложений, что приводит к назначению обучения.

Другие часто задаваемые вопросы

Вопрос. Какой рекомендуемый метод для целевых пользователей для кампаний моделирования?

О. Для целевых пользователей доступно несколько вариантов:

- Включите всех пользователей (в настоящее время доступны организациям с менее чем 40 000 пользователей).

- Выберите определенных пользователей.

- Выберите пользователей из CSV-файла (один адрес электронной почты на строку).

- Нацеливание на основе групп Microsoft Entra.

Мы обнаружили, что кампании, в которых целевые пользователи определяются группами Microsoft Entra, проще управлять.

Вопрос. Сколько учебных модулей существует?

В настоящее время на странице Учебные модули есть 94 встроенных обучения.

Вопрос. Существуют ли какие-либо ограничения в выборе пользователей при импорте из CSV-файла или добавлении пользователей?

О. Ограничение для импорта получателей из CSV-файла или добавления отдельных получателей в имитацию составляет 40 000.

Получателем может быть отдельный пользователь или группа. Группа может содержать сотни или тысячи получателей. Верхний предел числа пользователей составляет 400 000 пользователей, но мы рекомендуем ограничить 200 000 пользователей для каждой имитации для достижения максимальной производительности.

Управление большим CSV-файлом или добавление нескольких отдельных получателей может быть трудоемким. Использование групп Microsoft Entra упрощает общее управление имитацией.

Совет

В настоящее время общие почтовые ящики не поддерживаются в обучении симуляции атак. Моделирование должно быть ориентировано на почтовые ящики пользователей или группы, содержащие почтовые ящики пользователей.

Группы рассылки расширяются, а список пользователей создается во время сохранения имитации или автоматизации моделирования.

Вопрос. Существуют ли ограничения на количество симуляций, которые могут быть развернуты в течение определенного интервала времени?

О. Нет, хотя при запуске большого количества параллельных симуляций может возникнуть медленная скорость. Скорость сообщений (включая частоту сообщений имитации) ограничивается ограничениями скорости сообщений службы.

Вопрос. Предоставляет ли корпорация Майкрософт полезные данные на других языках?

О. В настоящее время существует более 40 локализованных полезных данных, доступных на более чем 29 языках: английский, испанский, немецкий, японский, французский, португальский, голландский, итальянский, шведский, китайский (упрощенное письмо), норвежский букмол, польский, русский, финский, корейский, турецкий, венгерский, иврит, тайский, арабский, вьетнамский, словацкий, греческий, индонезийский, румынский, словенский, хорватский, каталанский и другие. Мы определили, что прямой или машинный перевод существующих полезных данных на другие языки приводит к неточностям и снижению релевантности.

При этом вы можете создать собственные полезные данные на выбранном языке с помощью пользовательского интерфейса разработки полезных данных. Мы также настоятельно рекомендуем собирать существующие полезные данные, которые использовались для целевых пользователей в определенном географическом регионе. Другими словами, позвольте злоумышленникам локализовать содержимое за вас.

Вопрос. Сколько учебных видео доступно?

О. В настоящее время в библиотеке содержимого доступно более 85 учебных модулей.

Вопрос. Как перейти на другие языки для моего портала администрирования и обучения?

О. В Microsoft 365 или Office 365 языковая конфигурация является конкретной и централизованной для каждой учетной записи пользователя. Инструкции по изменению языковых параметров см. в статье Изменение языка интерфейса и часового пояса в Microsoft 365 для бизнеса.

Для синхронизации между всеми службами может потребоваться до 30 минут.

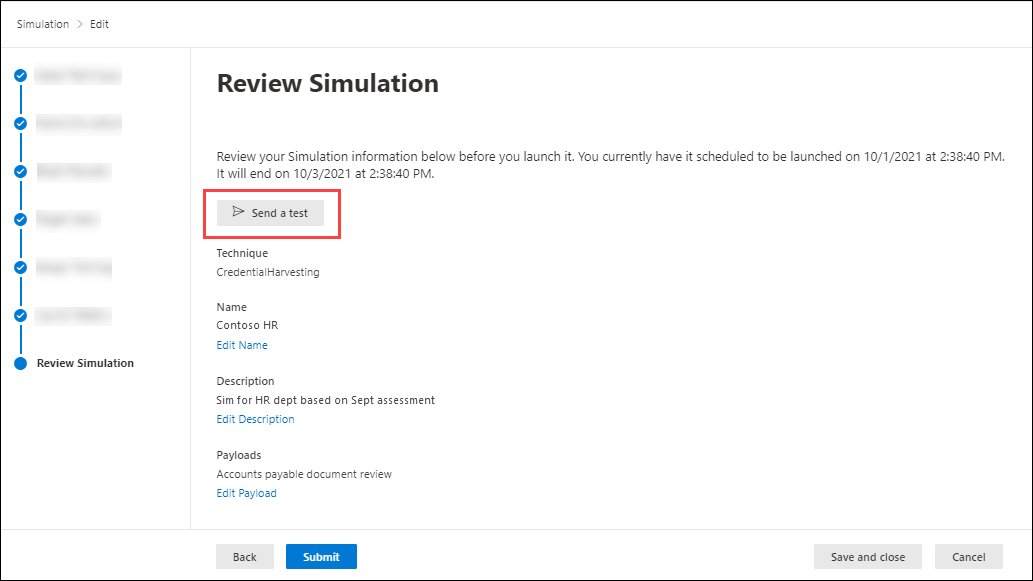

Вопрос. Можно ли запустить тестовую симуляцию, чтобы понять, как она выглядит до запуска полноценной кампании?

Ответ. Да, вы можете! На последней странице Проверка имитации в мастере создания симуляции выберите Отправить тест. Этот параметр отправляет пример сообщения имитации фишинга пользователю, вошедшего в систему. После проверки фишингового сообщения в папке "Входящие" можно отправить имитацию.

Совет

Вы также можете использовать команду Отправить тест на странице Полезные данные . Но если вы когда-нибудь используете выбранные полезные данные в имитации, в статистических отчетах появится тестовое сообщение. Вы можете экспортировать результаты или использовать API Microsoft Graph для фильтрации результатов.

Вопрос. Можно ли ориентироваться на пользователей, принадлежащих к другому клиенту, в рамках той же кампании моделирования?

О: Нет. В настоящее время моделирование между клиентами не поддерживается. Убедитесь, что все целевые пользователи находятся в одном клиенте. Все межтенантные пользователи или гостевые пользователи исключаются из кампании моделирования.

Вопрос. Как работает доставка с учетом региона?

О. Доставка с учетом региона использует атрибут часового пояса почтового ящика целевого пользователя, чтобы определить, когда доставить сообщение. Может быть разница во времени в ± один час доставки электронной почты в зависимости от часового пояса пользователя. Рассмотрим, например, описанный ниже сценарий.

- В 7:00 в часовом поясе Тихоокеанского региона (UTC-8) администратор создает и планирует начать кампанию в 9:00 в тот же день.

- Пользователь А находится в восточном часовом поясе (UTC-5).

- Пользователь UserB также находится в тихоокеанском часовом поясе.

В 9:00 в тот же день сообщение имитации отправляется в UserB. При доставке с учетом региона сообщение не отправляется в UserA в тот же день, так как 9:00 по тихоокеанскому времени — 12:00 по восточному времени. Вместо этого сообщение отправляется в UserA в 9:00 по восточному времени на следующий день.

Таким образом, при первоначальном запуске кампании с включенной доставкой с учетом региона может показаться, что сообщение имитации было отправлено только пользователям в определенном часовом поясе. Но, по мере того как проходит время и все больше пользователей попадают в область, целевые пользователи увеличиваются.

Если вы не используете доставку с учетом региона, кампания начинается в зависимости от часового пояса пользователя, который ее настраивает.

Вопрос. Собирает или хранит ли корпорация Майкрософт какие-либо сведения, которые пользователи вводит на странице входа Credential Harvest, используемые в методе моделирования Credential Harvest?

О: Нет. Все сведения, введенные на странице входа в сбор учетных данных, удаляются автоматически. Записывается только щелчок для записи события компрометации. Корпорация Майкрософт не собирает, не регистрирует и не сохраняет сведения, которые пользователи вводит на этом шаге.

Вопрос. Как долго хранятся сведения об имитации? Можно ли удалить данные моделирования?

О. См. следующую таблицу:

| Тип данных | Хранение |

|---|---|

| Метаданные имитации | 18 месяцев, если симуляция не будет удалена администратором раньше. |

| Автоматизация моделирования | 18 месяцев, если только администратор не удалит автоматизацию моделирования раньше. |

| Автоматизация полезных данных | 18 месяцев, если администратор не удаляет автоматизацию полезных данных раньше. |

| Действия пользователя в метаданных имитации | 18 месяцев, если симуляция не будет удалена администратором раньше. |

| Глобальные полезные данные | Сохраняется, если не удалена корпорацией Майкрософт. |

| Полезные данные клиента | 18 месяцев, если только архивные полезные данные не будут удалены администратором раньше. |

| Действия пользователя в метаданных обучения | 18 месяцев, если симуляция не будет удалена администратором раньше. |

| Рекомендуемые полезные данные MDO | 6 месяцев. |

| Глобальные уведомления конечных пользователей | Сохраняется, если не удалена корпорацией Майкрософт. |

| Уведомления конечных пользователей клиента | 18 месяцев, если администратор не удаляет уведомление раньше. |

| Глобальные страницы входа | Сохраняется, если не удалена корпорацией Майкрософт. |

| Страницы входа клиента | 18 месяцев, если только страница входа не удалена администратором раньше. |

| Глобальные целевые страницы | Сохраняется, если не удалена корпорацией Майкрософт |

| Целевые страницы клиента | 18 месяцев, если целевая страница не будет удалена раньше администратором. |

Если весь клиент удаляется, данные обучения имитации атак удаляются через 90 дней.

Дополнительные сведения см. в статье Сведения о хранении данных для Microsoft Defender для Office 365.

Вопрос. Можно ли создавать и просматривать симуляции, а также управлять ими с помощью API?

Ответ: Да. Сценарии чтения и записи поддерживаются с помощью API Microsoft Graph:

-

AttackSimulation.Read.All:- Чтение метаданных имитации

- Чтение действий пользователей

- Чтение обучающих данных

- Чтение повторных правонарушителей

-

AttackSimulation.ReadWrite.All: выполните симуляции, используя указанные полезные данные, уведомления и страницы входа.

Дополнительные сведения см. в статье Обзор симуляции списка и API отчетов для обучения имитации атак в Рамках Microsoft Defender для Office 365.

Вопрос. Можно ли удалить пользовательские полезные данные?

Ответ: Да. Сначала нужно заархивировать полезные данные, а затем удалить архивированные полезные данные. Инструкции см. в статье Архив полезных данных.

Вопрос. Можно ли изменить встроенные полезные данные?

О. Не напрямую. Вы можете скопировать полезные данные, а затем изменить копию. Инструкции см. в разделе Копирование полезных данных.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по