Управление инцидентами и оповещениями из Microsoft Defender для Office 365 в Microsoft Defender XDR

Совет

Знаете ли вы, что можете бесплатно опробовать функции в Microsoft Defender XDR для Office 365 плана 2? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Узнайте, кто может зарегистрироваться и использовать условия пробной версии на пробной Microsoft Defender для Office 365.

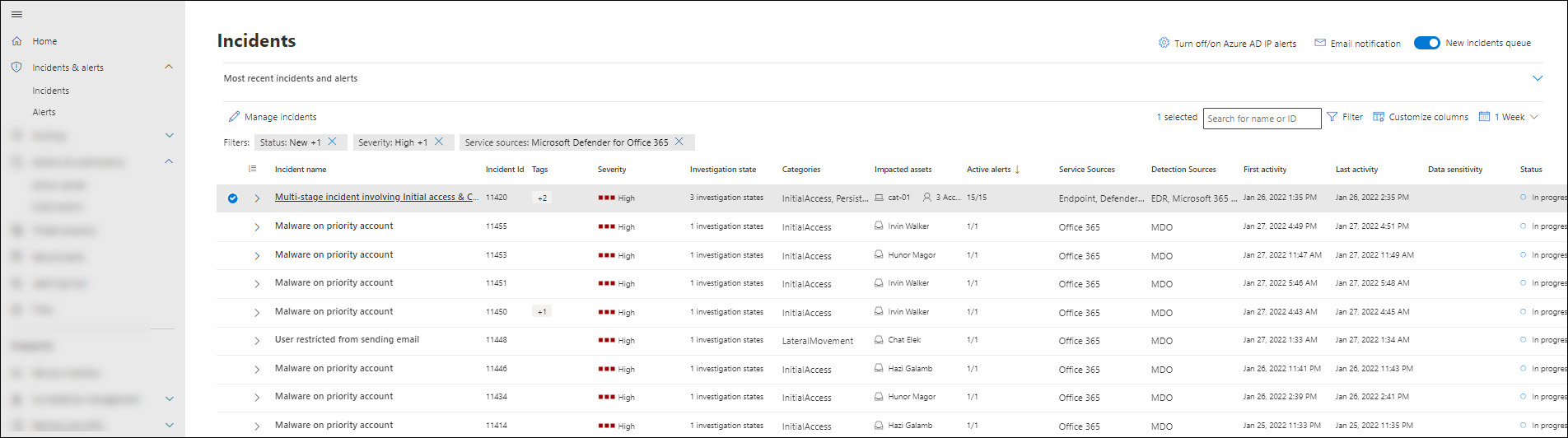

Инцидент в Microsoft Defender XDR — это коллекция коррелированных оповещений и связанных данных, которые определяют полную историю атаки. Defender для Office 365 оповещения, автоматическое исследование и реагирование (AIR) и результаты расследований изначально интегрируются и сопоставляются на странице Инциденты в Microsoft Defender XDR по адресу https://security.microsoft.com/incidents. Мы называем эту страницу очередью инцидентов .

Оповещения создаются, когда вредоносные или подозрительные действия влияют на сущность (например, электронную почту, пользователей или почтовые ящики). Оповещения предоставляют ценные сведения о выполняющейся или завершенной атаке. Однако продолжающаяся атака может повлиять на несколько сущностей, что приводит к получению нескольких оповещений из разных источников. Некоторые встроенные оповещения автоматически активируют сборники схем AIR. Эти сборники схем выполняют ряд действий по изучению других затронутых сущностей или подозрительных действий.

Просмотрите это короткое видео об управлении оповещениями Microsoft Defender для Office 365 в Microsoft Defender XDR.

Defender для Office 365 оповещения, исследования и их данные сопоставляются автоматически. Когда связь определена, система создает инцидент, чтобы группы безопасности были заметны для всей атаки.

Мы настоятельно рекомендуем командам SecOps управлять инцидентами и оповещениями от Defender для Office 365 в очереди инцидентов по адресу https://security.microsoft.com/incidents. Этот подход имеет следующие преимущества:

Несколько вариантов управления:

- Определение приоритетов

- Фильтрация

- Классификация

- Управление тегами

Вы можете принимать инциденты непосредственно из очереди или назначать их кому-то. Примечания и журнал комментариев помогают отслеживать ход выполнения.

Если атака затрагивает другие рабочие нагрузки, защищенные Microsoft Defender*, связанные оповещения, расследования и их данные также связаны с тем же инцидентом.

*Microsoft Defender для конечной точки, Microsoft Defender для удостоверений и Microsoft Defender for Cloud Apps.

Сложная логика корреляции не требуется, так как она предоставляется системой.

Если логика корреляции не полностью соответствует вашим потребностям, можно добавить оповещения в существующие инциденты или создать новые инциденты.

Связанные Defender для Office 365 оповещения, расследования AIR и ожидающие действия из расследований автоматически добавляются к инцидентам.

Если исследование AIR не обнаруживает угрозы, система автоматически разрешает связанные оповещения. Если все оповещения в инциденте устранены, состояние инцидента также изменяется на Устранено.

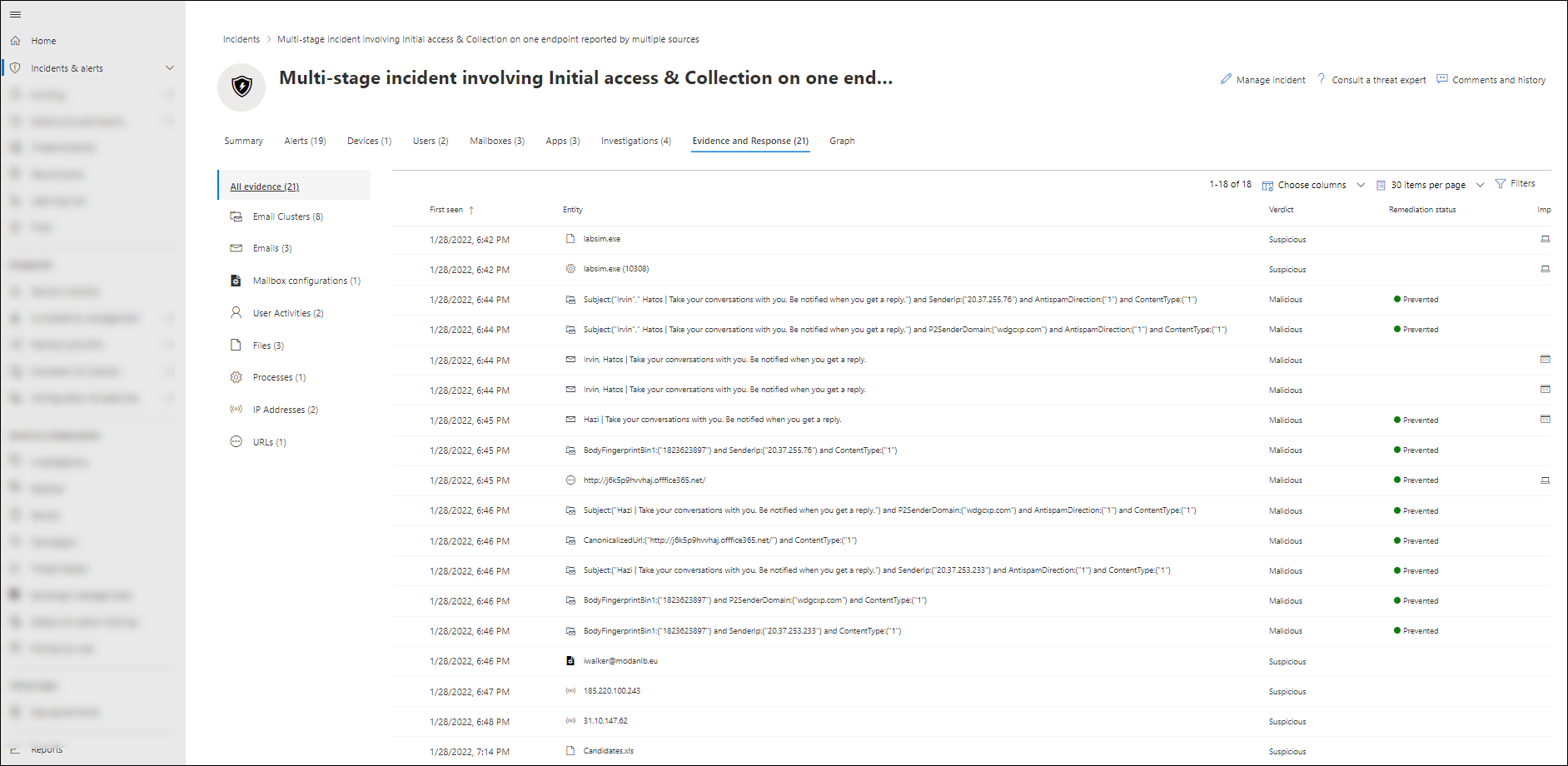

Связанные действия по подтверждению и реагированию автоматически агрегируются на вкладке Доказательства и ответ инцидента.

Члены группы безопасности могут принимать меры реагирования непосредственно из инцидентов. Например, они могут обратимо удалять сообщения электронной почты в почтовых ящиках или удалять подозрительные правила папки "Входящие" из почтовых ящиков.

Рекомендуемые действия по электронной почте создаются только в том случае, если последним местом доставки вредоносного сообщения является облачный почтовый ящик.

Ожидающие действия электронной почты обновляются на основе последнего расположения доставки. Если сообщение электронной почты уже было исправлено вручную, состояние отражает это.

Рекомендуемые действия создаются только для кластеров электронной почты и электронной почты, которые считаются наиболее критическими угрозами:

- Вредоносная программа

- Фишинг с высокой вероятностью

- Вредоносные URL-адреса

- Вредоносные файлы

Примечание.

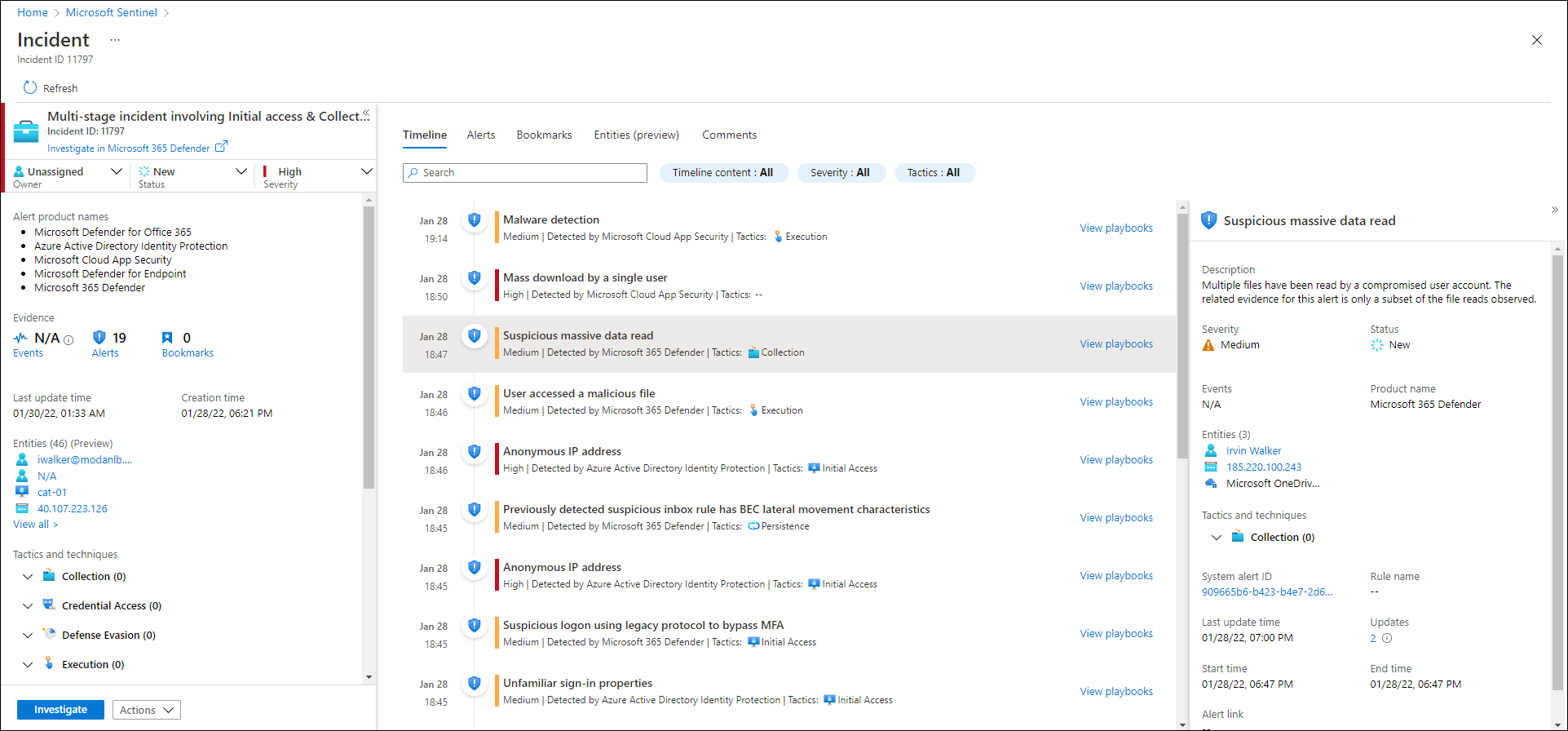

Инциденты представляют не только статические события. Они также представляют собой истории атак, которые происходят с течением времени. По мере развития атаки новые Defender для Office 365 оповещения, исследования AIR и их данные постоянно добавляются к существующему инциденту.

Управление инцидентами на странице Инциденты на портале Microsoft Defender по адресу https://security.microsoft.com/incidents:

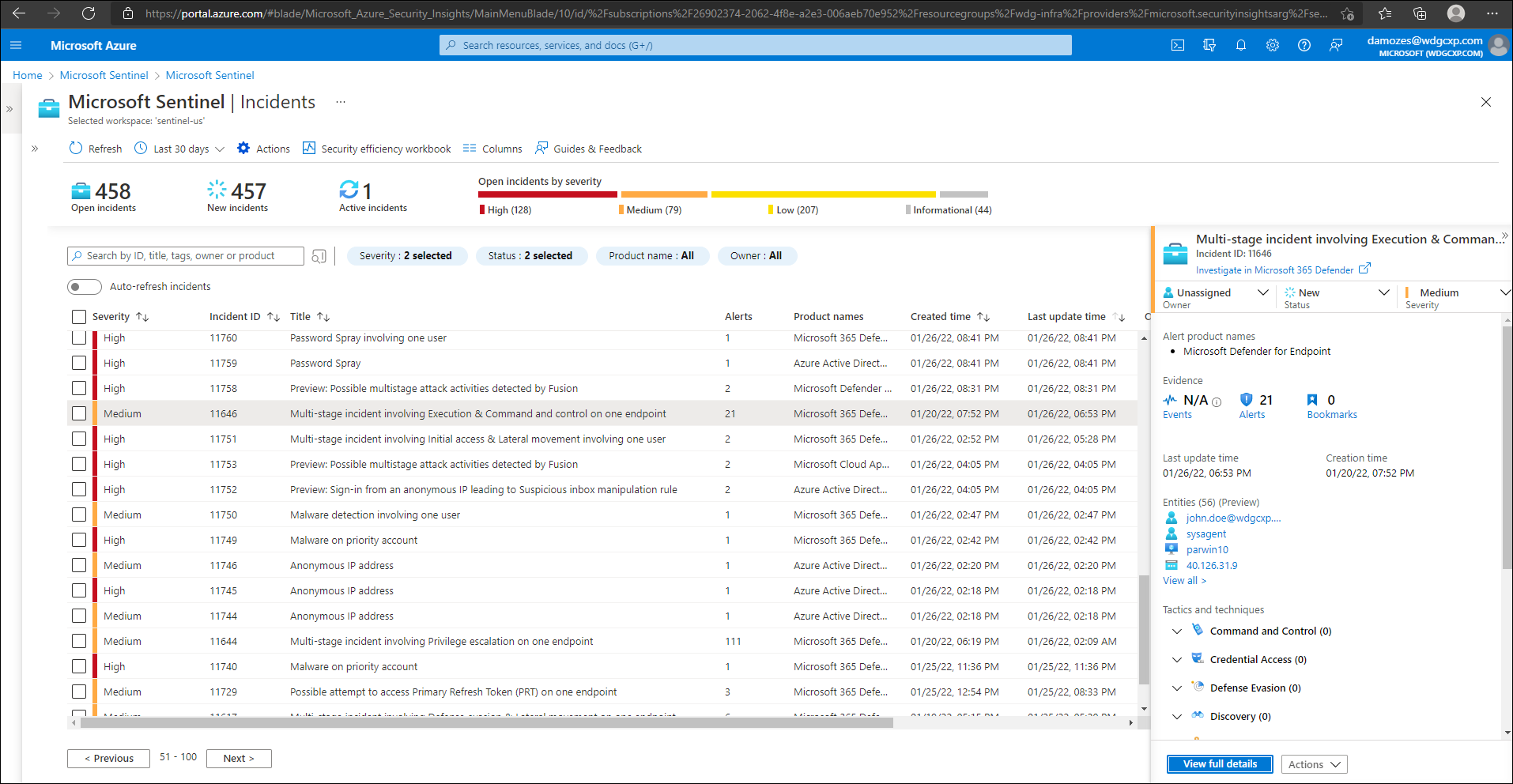

Управление инцидентами на странице Инциденты в Microsoft Sentinel по адресу https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

Действия по реагированию

Группы безопасности могут выполнять различные действия по реагированию на электронную почту с помощью средств Defender для Office 365:

Вы можете удалить сообщения, но вы также можете выполнить следующие действия по электронной почте:

- Перемещение в папку "Входящие"

- Переместить в нежелательную папку

- Перемещение в папку "Удаленные"

- Обратимое удаление

- Необратимое удаление.

Эти действия можно выполнить из следующих расположений:

- Вкладка "Доказательства и ответ " с подробными сведениями об инциденте на странице Инциденты по адресу https://security.microsoft.com/incidents (рекомендуется).

- Угроза Обозреватель в https://security.microsoft.com/threatexplorer.

- Единый центр уведомлений по адресу https://security.microsoft.com/action-center/pending.

Вы можете запустить сборник схем AIR вручную для любого сообщения электронной почты с помощью действия "Активировать исследование" в Обозреватель угроз.

Вы можете сообщать о ложноположительных или ложноотрицательных обнаружениях непосредственно в корпорацию Майкрософт с помощью Обозреватель угроз или отправки администратором.

Вы можете заблокировать незамеченные вредоносные файлы, URL-адреса или отправителей с помощью списка разрешенных и заблокированных клиентов.

Действия в Defender для Office 365 легко интегрируются в охоту, а журнал действий отображается на вкладке Журнал в едином центре уведомлений по адресу https://security.microsoft.com/action-center/history.

Наиболее эффективный способ принятия мер — использовать встроенную интеграцию с инцидентами в Microsoft Defender XDR. Вы можете утвердить действия, рекомендованные AIR в Defender для Office 365 на вкладке Доказательства и ответ инцидента в Microsoft Defender XDR. Этот метод действия tacking рекомендуется по следующим причинам:

- Вы расследуете полную историю атаки.

- Вы получаете преимущества от встроенной корреляции с другими рабочими нагрузками: Microsoft Defender для конечной точки, Microsoft Defender для удостоверений и Microsoft Defender for Cloud Apps.

- Вы выполняете действия по электронной почте из одного места.

Вы принимаете меры по электронной почте на основе результатов ручного исследования или охоты. Обозреватель угроз позволяет членам группы безопасности принимать меры для любых сообщений электронной почты, которые могут по-прежнему существовать в облачных почтовых ящиках. Они могут принимать меры для сообщений внутри организации, которые были отправлены между пользователями в вашей организации. Данные Обозреватель угроз доступны за последние 30 дней.

Просмотрите это короткое видео, чтобы узнать, как Microsoft Defender XDR объединяет оповещения из различных источников обнаружения, таких как Defender для Office 365, в инциденты.