Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Аналитика угроз Microsoft Defender (Defender TI) — это платформа, которая упрощает рассмотрение, реагирование на инциденты, охоту на угрозы, управление уязвимостями и рабочие процессы аналитики угроз при анализе инфраструктуры угроз и сборе аналитики угроз. Поскольку организации безопасности выполняют постоянно растущее количество аналитических данных и оповещений в своей среде, важно наличие платформы аналитики для анализа угроз, которая позволяет точно и своевременно оценивать оповещения.

Аналитики тратят значительное количество времени на обнаружение, сбор и анализ данных вместо того, чтобы сосредоточиться на том, что на самом деле помогает их организации защититься— получать аналитические сведения об субъектах с помощью анализа и корреляции. Часто эти аналитики должны перейти в несколько репозиториев, чтобы получить критически важные наборы данных, необходимые для оценки подозрительного домена, узла или IP-адреса. Данные DNS, информация WHOIS, вредоносные программы и SSL-сертификаты обеспечивают важный контекст для индикаторов компрометации (IOCs), но эти репозитории широко распространены и не всегда имеют общую структуру данных.

Благодаря такому широкому распространению репозиториев аналитикам трудно убедиться, что у них есть все необходимые данные для правильной и своевременной оценки подозрительной инфраструктуры. Взаимодействие с этими наборами данных также может быть громоздким, и переключение между этими репозиториями занимает много времени и истощает ресурсы групп операций безопасности, которым постоянно необходимо переопределять свои усилия по реагированию.

Аналитики аналитики угроз пытаются сбалансировать широкий спектр приема аналитики угроз с анализом того, какая аналитика угроз представляет наибольшие угрозы для их организации и /или отрасли. В той же широте аналитики уязвимостей борются, сопоставляя свои запасы активов с информацией об распространенных уязвимостях и уязвимостях (CVE), чтобы приоритизировать исследование и исправление наиболее критических уязвимостей, связанных с их организацией.

Корпорация Майкрософт переосмыслеет рабочий процесс аналитика путем разработки DEFENDER TI, которая объединяет и обогащает критически важные источники данных и отображает их в инновационном, простом в использовании интерфейсе, где пользователи могут сопоставлять индикаторы компрометации (IOCs) со связанными статьями, профилями субъектов и уязвимостями. Defender TI также позволяет аналитикам сотрудничать с другими пользователями, лицензированными Defender TI, в своем клиенте при проведении расследований.

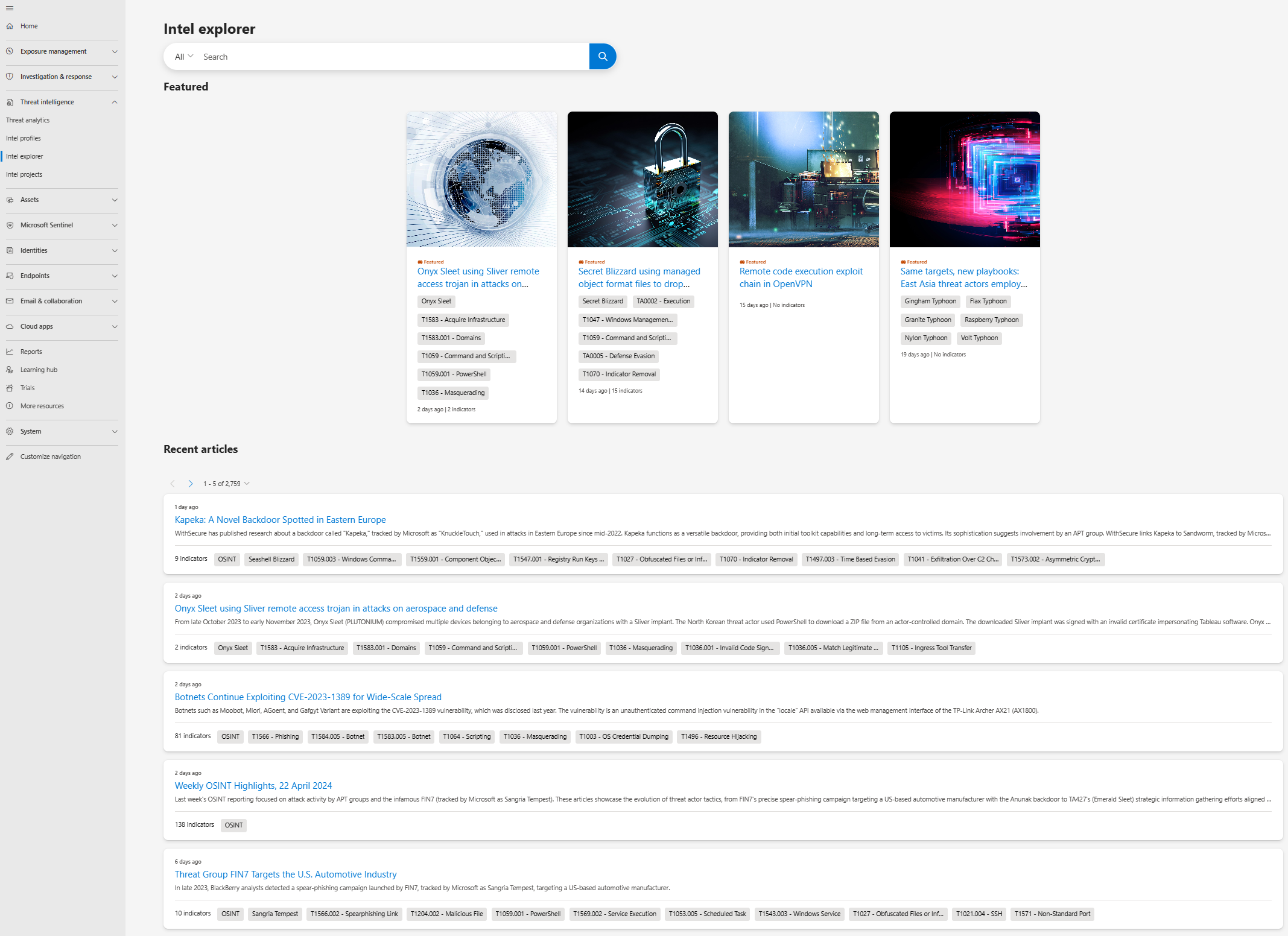

Ниже приведен снимок экрана: страница Обозревателя Intel в Defender TI на портале Microsoft Defender. Аналитики могут быстро сканировать новые популярные статьи и выполнить ключевое слово, индикатор или поиск идентификатора CVE, чтобы начать сбор, рассмотрение, реагирование на инциденты и охоту.

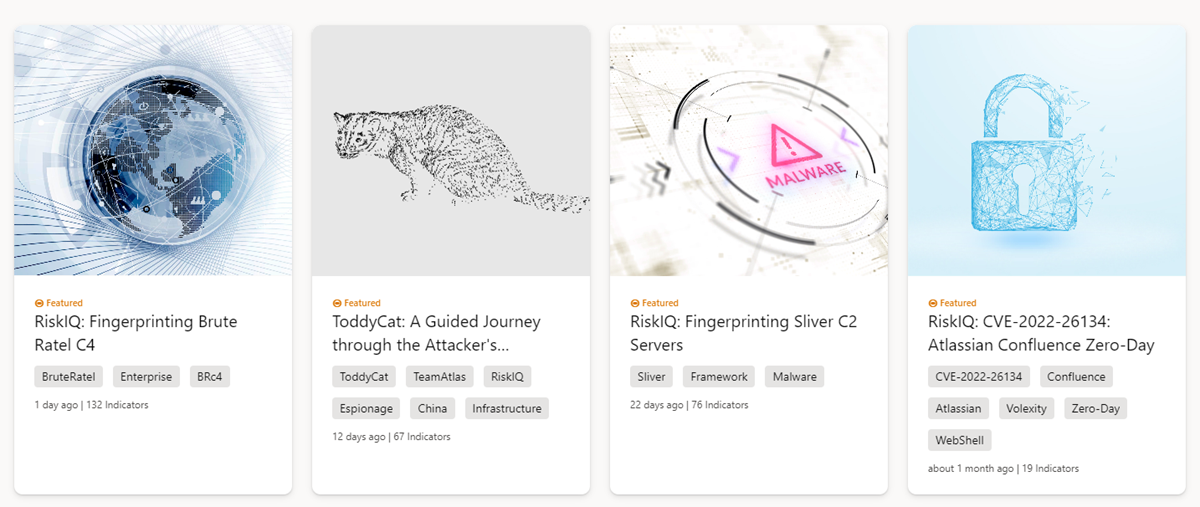

Статьи о Defender TI

Статьи — это повествование, в которых содержатся сведения об субъектах угроз, инструментах, атаках и уязвимостях. Статьи ПО Defender не являются записями блога об аналитике угроз; хотя эти статьи обобщают различные угрозы, они также ссылаются на практический контент и ключевые операции ввода-вывода, чтобы помочь пользователям принять меры. Наличие этой технической информации в сводках по угрозам позволяет пользователям постоянно отслеживать субъектов угроз, инструменты, атаки и уязвимости по мере их изменения.

Рекомендуемые статьи

В разделе Избранные статьи на странице Intel Explorer (прямо под строкой поиска) отображаются баннеры с заслуживающим внимания содержимым Майкрософт:

Избранные статьи также отображаются в мини-приложении Рекомендуемые статьи аналитики угроз на домашней странице портала Defender:

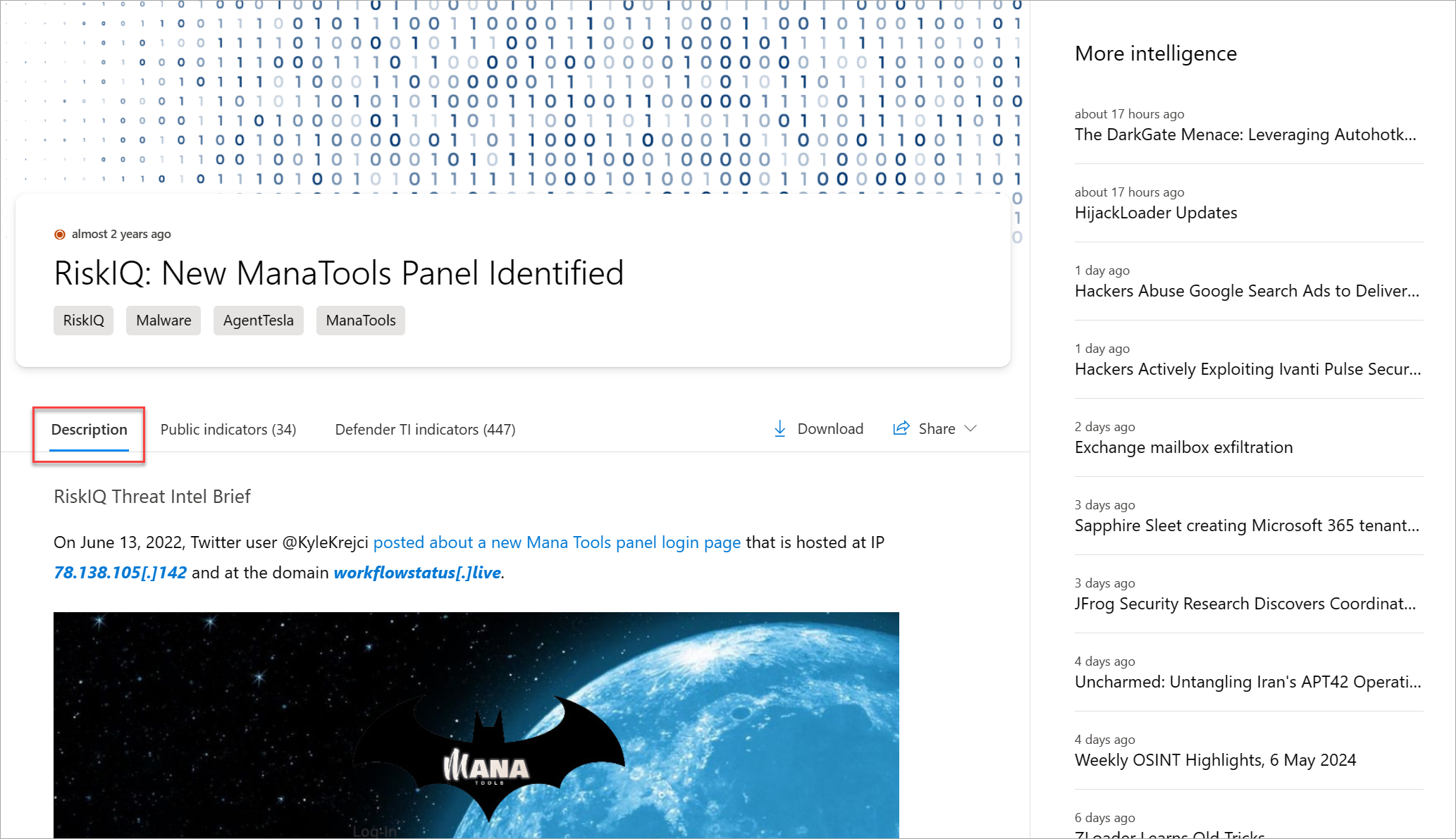

При выборе баннера рекомендуемой статьи загружается полное содержимое статьи. Моментальный снимок статьи позволяет быстро понять эту статью. Выноска индикаторов показывает, сколько общедоступных индикаторов и индикаторов DEFENDER TI связано со статьей.

Статьи

Все статьи (включая избранные статьи) перечислены в разделе Последние статьи в соответствии с датой их публикации, с последней из них сверху.

В разделе Описание статьи содержатся сведения о профилированном субъекте атаки или угрозы. Содержимое может быть коротким(например, бюллетени с открытым исходным кодом (OSINT) или длинным (для длинных отчетов, особенно если корпорация Майкрософт дополняет отчет собственным анализом). Более длинные описания могут содержать изображения, ссылки на базовое содержимое, ссылки на поиск в DEFENDER TI, фрагменты кода злоумышленника и правила брандмауэра для блокировки атаки.

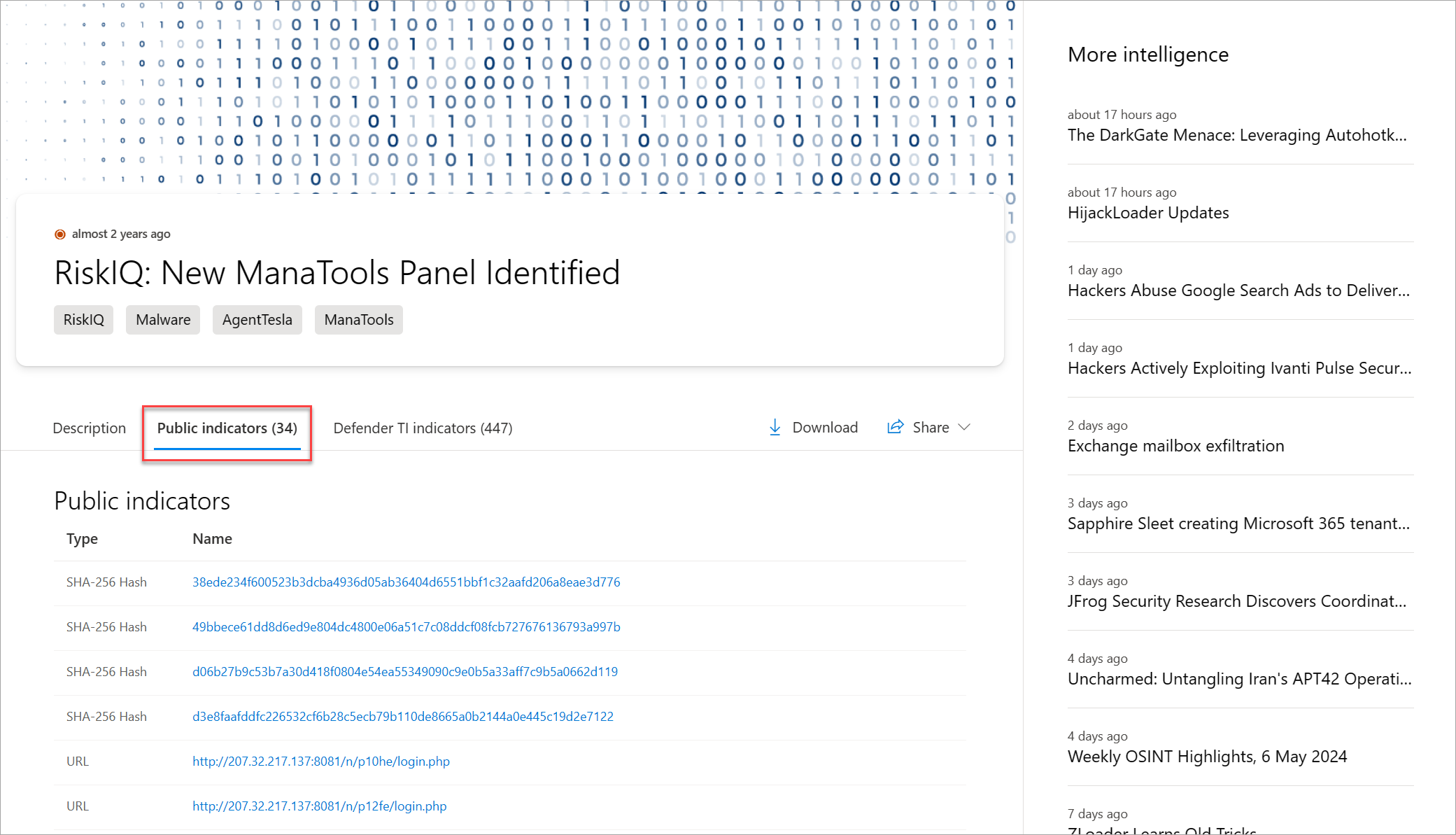

В разделе Общедоступные индикаторы перечислены известные индикаторы, связанные со статьей. Ссылки в этих индикаторах позволяют получить соответствующие данные ПО Defender TI или внешние источники.

В разделе Индикаторы DEFENDER TI рассматриваются индикаторы, которые собственная исследовательская группа Defender TI находит в статьях. Ссылки в этих индикаторах также позволяют получить соответствующие данные ПО Defender TI или внешние источники.

Эти ссылки также ведут к соответствующим данным Defender TI или соответствующему внешнему источнику.

Статьи об уязвимостях

Defender TI предлагает поиск идентификатора CVE, чтобы помочь вам определить критически важную информацию о CVE. Поиск идентификатора CVE приводит к статьям об уязвимостях.

Каждая статья об уязвимостях содержит:

- Описание CVE

- Список затронутых компонентов

- Специализированные процедуры и стратегии устранения рисков

- Связанные статьи об аналитике

- Ссылки в глубоких и темных веб-чатах

- Другие ключевые наблюдения

Эти статьи содержат более глубокий контекст и практические аналитические сведения о каждой CVE, позволяя пользователям быстрее понять и устранить эти уязвимости.

Статьи об уязвимостях также содержат оценку приоритета и индикатор серьезности в Defender TI . Оценка приоритета DEFENDER TI — это уникальный алгоритм, отражающий приоритет CVE на основе оценки общей системы оценки уязвимостей (CVSS), эксплойтов, болтовства и связывания с вредоносными программами. Он оценивает повторность этих компонентов, чтобы вы могли понять, какие cvEs следует исправить в первую очередь.

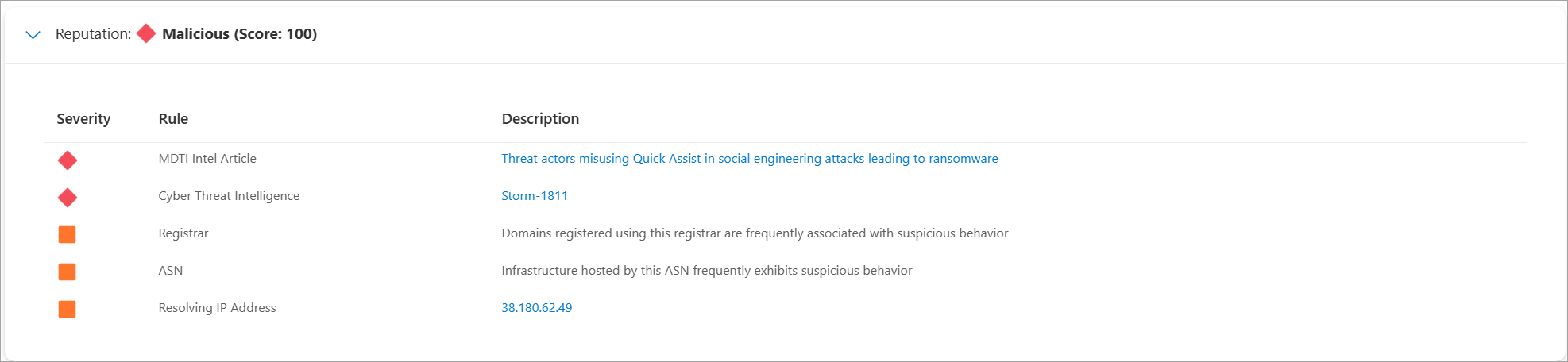

Оценка репутации

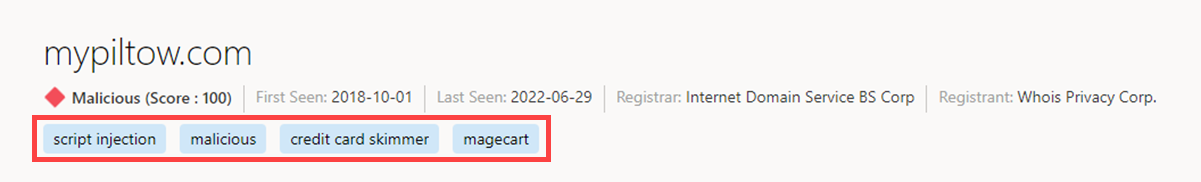

Данные о репутации IP-адресов важны для понимания надежности вашей собственной области атак, а также полезны при оценке неизвестных узлов, доменов или IP-адресов, которые появляются в исследованиях. Defender TI предоставляет собственные оценки репутации для любого узла, домена или IP-адреса. Независимо от того, проверяется ли репутация известной или неизвестной сущности, эти оценки помогают быстро понять все обнаруженные связи с вредоносной или подозрительной инфраструктурой.

Defender TI предоставляет быструю информацию о действиях этих сущностей, таких как метки времени первого и последнего вида, номер автономной системы (ASN), страна или регион, связанная инфраструктура, а также список правил, влияющих на оценку репутации, если применимо.

Дополнительные сведения о оценке репутации

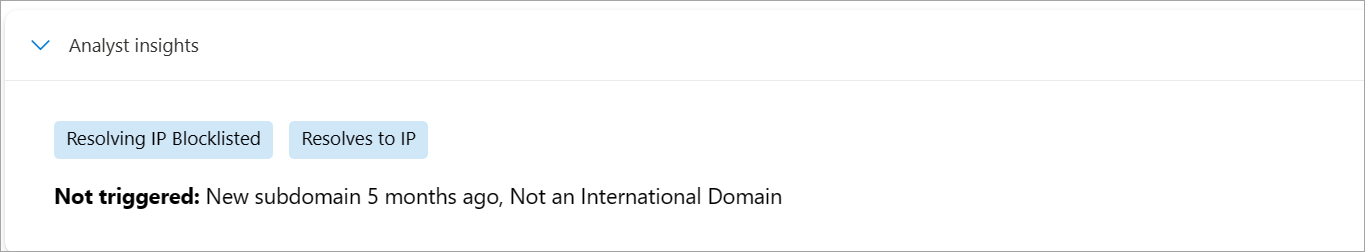

Аналитические сведения

Аналитика преобразует обширный набор данных Майкрософт в несколько наблюдений, которые упрощают исследование и делают его более доступным для аналитиков всех уровней.

Аналитика — это небольшие факты или наблюдения за доменом или IP-адресом. Они предоставляют вам возможность оценить запрошенный индикатор и улучшить вашу способность определять, является ли индикатор, который вы исследуете, является вредоносным, подозрительным или безвредным.

Дополнительные сведения об аналитике аналитики

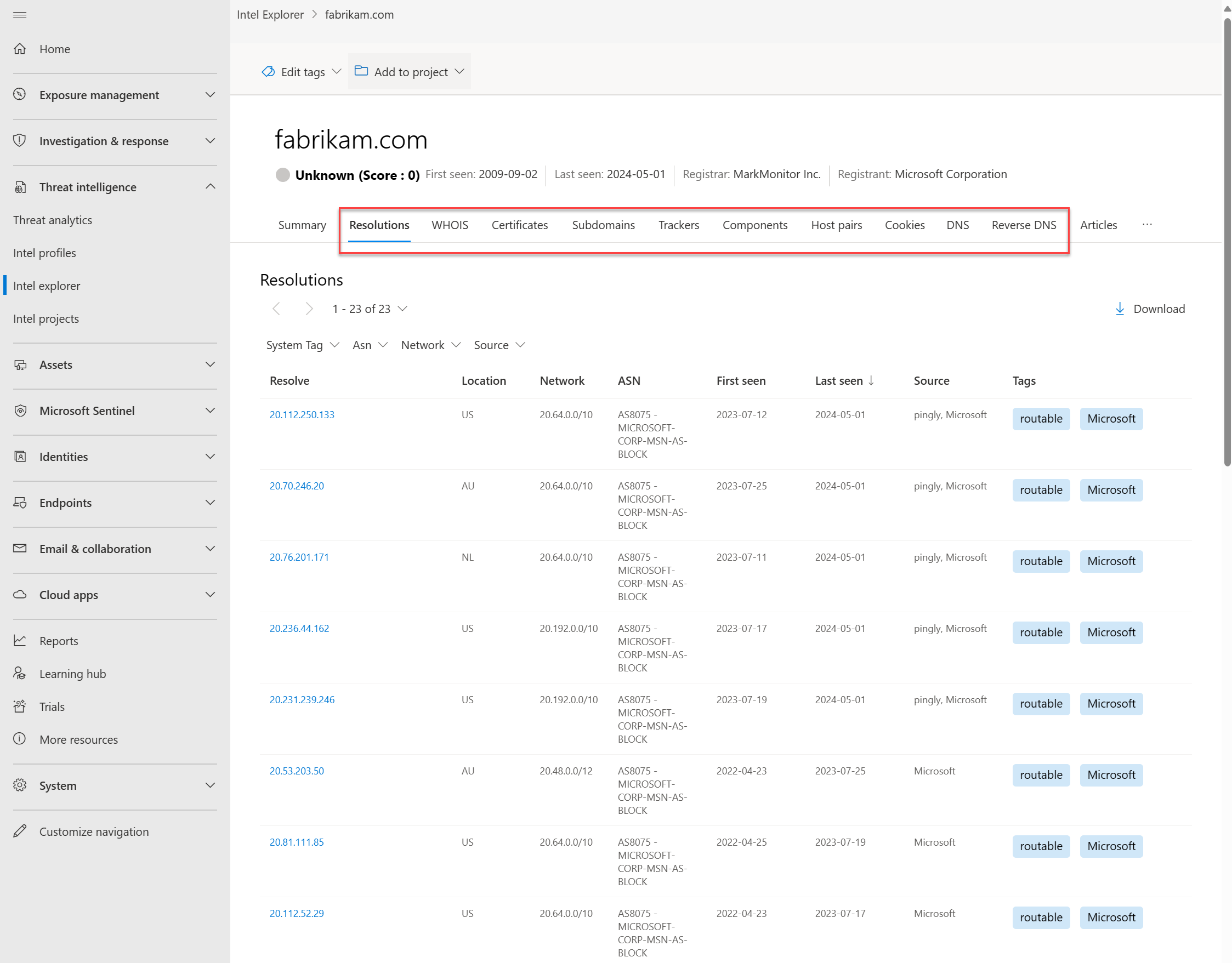

Множества данных

Корпорация Майкрософт центрирует множество наборов данных в Defender TI, что упрощает для сообщества и клиентов Майкрософт проведение анализа инфраструктуры. Корпорация Майкрософт уделяет основное внимание предоставлению максимально возможного объема данных об инфраструктуре Интернета для поддержки различных вариантов использования безопасности.

Корпорация Майкрософт собирает, анализирует и индексирует данные в Интернете с помощью пассивных датчиков системы доменных имен (DNS), сканирования портов, детонации URL-адресов и файлов и других источников, чтобы помочь пользователям в обнаружении угроз, определении приоритетов инцидентов и определении инфраструктуры, связанной с группами субъектов угроз. Поиск по URL-адресу может использоваться для автоматического запуска детонации, если на момент запроса отсутствуют доступные данные детонации для URL-адреса. Данные, собранные из таких детонаций, используются для заполнения результатов для любого последующего поиска этого URL-адреса от вас или других пользователей Defender TI.

Поддерживаемые наборы данных в Интернете:

- Решения

- WHOIS

- SSL-сертификаты

- Поддомены

- DNS

- Обратный DNS

- Анализ детонации

- Производные наборы данных, собранные из модели DOM из детонированных URL-адресов, в том числе:

- Трекеров

- Компоненты

- Пары узлов

- Файлы cookie

Компоненты и средства отслеживания также отслеживаются из правил обнаружения, которые активируются на основе ответов баннера от сканирования портов или сведений о SSL-сертификате. Многие из этих наборов данных имеют различные методы сортировки, фильтрации и скачивания данных, что упрощает доступ к информации, которая может быть связана с определенным типом индикатора или временем в журнале.

Дополнительные сведения:

Tags

Теги TI Defender предоставляют быструю информацию о индикаторе, полученном системой или созданном другими пользователями. Теги помогают аналитикам навести связи между текущими инцидентами, исследованиями и их историческим контекстом для улучшения анализа.

Defender TI предлагает два типа тегов: системные и настраиваемые теги.

Дополнительные сведения об использовании тегов

Projects

Defender TI позволяет пользователям разрабатывать несколько типов проектов для организации индикаторов интереса и индикаторов компрометации в ходе исследования. Проекты содержат список всех связанных индикаторов и подробный журнал, в котором хранятся имена, описания и участники совместной работы.

Если вы выполняете поиск по IP-адресу, домену или узлу в Defender TI и если этот индикатор указан в проекте, к которому у вас есть доступ, ссылка на проект отображается на странице проектов Intel на вкладках Сводка и Данные . Оттуда вы можете перейти к сведениям о проекте, чтобы получить дополнительные сведения о индикаторе, прежде чем просматривать другие наборы данных для получения дополнительных сведений. Таким образом, вы можете избежать повторного создания колесика исследования, которое, возможно, уже начал один из пользователей клиента Defender TI. Если кто-то добавит вас в качестве участника совместной работы в проект, вы также можете добавить в это исследование, добавив новые операции ввода-вывода.

Дополнительные сведения об использовании проектов

Место расположения данных, доступность и конфиденциальность

Defender TI содержит как глобальные данные, так и данные о клиентах. Базовые данные Интернета — это глобальные данные Microsoft. Метки, применяемые клиентами, считаются данными клиентов. Все данные клиента хранятся в выбранном регионе.

В целях безопасности корпорация Майкрософт собирает IP-адреса пользователей при входе. Эти данные хранятся до 30 дней, но могут храниться дольше, если это необходимо для расследования потенциального мошеннического или злонамеренного использования продукта.

В сценарии уменьшения доступности в регионе клиенты не должны видеть простоя, так как В TI Defender используются технологии, которые реплицируют данные в регионы резервного копирования.

Defender TI обрабатывает данные клиентов. По умолчанию данные клиентов реплицируются в парный регион.