Планирование управления удостоверениями клиентов и доступом

Область применения:  клиенты рабочей силы внешние

клиенты рабочей силы внешние клиенты (дополнительные сведения)

клиенты (дополнительные сведения)

Внешняя идентификация Microsoft Entra — это настраиваемое расширяемое решение для добавления удостоверения клиента и управления доступом (CIAM) в приложение. Так как он основан на платформе Microsoft Entra, вы получаете выгоду от согласованности в интеграции приложений, управлении клиентами и операциях в рабочих и клиентских сценариях. При проектировании конфигурации важно понимать компоненты внешнего клиента и функции Microsoft Entra, доступные для сценариев клиента.

В этой статье представлена общая платформа для интеграции приложения и настройки внешнего идентификатора. Он описывает возможности, доступные во внешнем клиенте, и описывает важные рекомендации по планированию для каждого шага интеграции.

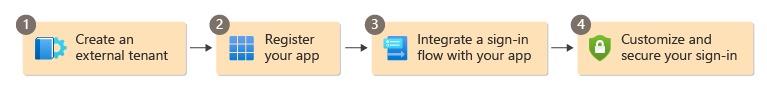

Добавление безопасного входа в приложение и настройка управления удостоверениями клиентов и доступом включает четыре основных шага.

В этой статье описаны все эти шаги и описаны важные рекомендации по планированию. В следующей таблице выберите шаг для получения подробных сведений и рекомендаций по планированию или перейдите непосредственно к руководствам.

| Шаг | Практическое руководство |

|---|---|

| Шаг 1. Создание внешнего клиента | • Создание внешнего клиента • Или запуск бесплатной пробной версии |

| Шаг 2. Регистрация приложения | • Регистрация приложения |

| Шаг 3. Интеграция потока входа с приложением | • Создание потока пользователя • Добавление приложения в поток пользователя |

| Шаг 4. Настройка и защита входа | • Настройка фирменной символики • Добавление поставщиков удостоверений• Сбор атрибутов во время регистрации • Добавление атрибутов в токен • Добавление многофакторной проверки подлинности (MFA) |

Шаг 1. Создание внешнего клиента

Внешний клиент — это первый ресурс, который необходимо создать, чтобы приступить к работе с Внешняя идентификация Microsoft Entra. Внешний клиент находится в месте регистрации приложения. Он также содержит каталог, в котором вы управляете удостоверениями клиентов и доступом, отдельно от вашего клиента рабочей силы.

При создании внешнего клиента можно задать правильное географическое расположение и доменное имя. Если вы используете Azure AD B2C, новая модель рабочей силы и внешнего клиента не влияет на существующие клиенты Azure AD B2C.

Учетные записи пользователей во внешнем клиенте

Каталог во внешнем клиенте содержит учетные записи администратора и пользователя клиента. Вы можете создавать учетные записи администратора для внешнего клиента и управлять ими. Учетные записи клиентов обычно создаются с помощью самостоятельной регистрации, но вы можете создавать локальные учетные записи клиента и управлять ими.

Учетные записи клиентов имеют набор разрешений по умолчанию. Клиенты ограничены доступом к информации о других пользователях во внешнем клиенте. По умолчанию клиенты не могут получить доступ к информации о других пользователях, группах или устройствах.

Создание внешнего клиента

Создайте внешний клиент в Центре администрирования Microsoft Entra.

Если у вас еще нет клиента Microsoft Entra и вы хотите попробовать внешний идентификатор, рекомендуется использовать интерфейс начала работы для запуска бесплатной пробной версии.

Если вы используете Visual Studio Code, вы также можете использовать расширение Внешняя идентификация Microsoft Entra для Visual Studio Code для создания внешнего клиента непосредственно в Visual Studio Code (дополнительные сведения).

Шаг 2. Регистрация приложения

Прежде чем приложения смогут взаимодействовать с внешним идентификатором, необходимо зарегистрировать их во внешнем клиенте. Идентификатор Microsoft Entra выполняет управление удостоверениями и доступом только для зарегистрированных приложений. Регистрация приложения устанавливает отношение доверия и позволяет интегрировать приложение с внешним идентификатором.

Затем, чтобы завершить связь доверия между идентификатором Microsoft Entra и приложением, вы обновляете исходный код приложения со значениями, назначенными во время регистрации приложения, например идентификатор приложения (клиента), поддомен каталога (клиента) и секрет клиента.

Мы предоставляем примеры кода и подробные руководства по интеграции для нескольких типов приложений и языков. В зависимости от типа приложения, которое вы хотите зарегистрировать, вы можете найти рекомендации на странице " Примеры" по типу приложения и языку.

Регистрация приложения

Найдите рекомендации, относящиеся к приложению, которое вы хотите зарегистрировать на странице " Примеры" по типу приложения и языку.

Если у нас нет руководства, относящееся к вашей платформе или языку, ознакомьтесь с общими инструкциями по регистрации приложения во внешнем клиенте.

Шаг 3. Интеграция потока входа с приложением

После настройки внешнего клиента и регистрации приложения создайте поток регистрации и входа. Затем интегрируйте приложение с потоком пользователя, чтобы любой пользователь, который обращается к нему, прошел через интерфейс регистрации и входа, разработанный вами.

Чтобы интегрировать приложение с потоком пользователя, добавьте приложение в свойства потока пользователя и обновите код приложения с помощью сведений о клиенте и конечной точке авторизации.

Поток проверки подлинности

Когда клиент пытается войти в приложение, приложение отправляет запрос авторизации в конечную точку, указанную при сопоставлении приложения с потоком пользователя. Поток пользователя определяет и управляет интерфейсом входа клиента.

Если пользователь впервые входит в систему, он отображается при регистрации. Они вводят сведения на основе встроенных или пользовательских атрибутов пользователей, которые вы выбрали для сбора.

После завершения регистрации идентификатор Microsoft Entra создает маркер и перенаправляет клиента в приложение. Учетная запись клиента создается для клиента в каталоге.

Поток пользователей регистрации и входа

При планировании регистрации и входа определите ваши требования:

Количество потоков пользователей. Каждое приложение может иметь только один поток регистрации и входа. Если у вас несколько приложений, для всех них можно использовать один поток пользователя. Кроме того, если требуется другой интерфейс для каждого приложения, можно создать несколько потоков пользователей. Максимальное число — 10 потоков пользователей на внешний клиент.

Настройки фирменной символики и языка компании. Хотя мы описываем настройку фирменной символики и языковых настроек компании позже на шаге 4, их можно настроить в любое время либо до, либо после интеграции приложения с потоком пользователя. Если вы настраиваете фирменную символику компании перед созданием потока пользователя, страницы входа отражают эту фирменную символику. В противном случае страницы входа отражают символику по умолчанию, нейтральную фирменную символику.

Атрибуты для сбора. В параметрах потока пользователя можно выбрать из набора встроенных пользовательских атрибутов, которые вы хотите собирать от клиентов. Клиент вводит сведения на странице регистрации и сохраняется с его профилем в каталоге. Если вы хотите собрать дополнительные сведения, можно определить настраиваемые атрибуты и добавить их в поток пользователя.

Условия предоставления согласия. Пользовательские атрибуты пользователя можно использовать для запроса пользователей принять условия. Например, можно добавить флажки в форму регистрации и включить ссылки на условия использования и политики конфиденциальности.

Требования к утверждениям токена. Если приложению требуются определенные атрибуты пользователя, их можно включить в маркер, отправленный приложению.

Поставщики удостоверений социальных сетей. Вы можете настроить поставщиков удостоверений социальных удостоверений Google и Facebook , а затем добавить их в поток пользователя в качестве параметров входа.

Интеграция потока пользователя с приложением

Если вы хотите собирать сведения от клиентов за пределами встроенных пользовательских атрибутов, определите настраиваемые атрибуты, чтобы они были доступны при настройке потока пользователя.

Создайте поток пользователей регистрации и входа для клиентов.

Добавьте приложение в поток пользователя.

Шаг 4. Настройка и защита входа

При планировании настройки фирменной символики компании, настройки языка и пользовательских расширений следует учитывать следующие моменты:

Фирменная символика компании. После создания внешнего клиента вы можете настроить внешний вид веб-приложений для пользователей, которые войдите или зарегистрироваться, чтобы персонализировать взаимодействие с конечным пользователем. В идентификаторе Microsoft Entra фирменной символики Майкрософт по умолчанию отображаются на страницах входа перед настройкой параметров. Эта фирменная символика представляет глобальный внешний вид и чувствует, что применяется ко всем входам в клиент. Узнайте больше о настройке внешнего вида входа.

Расширение утверждений маркера проверки подлинности. Внешний идентификатор предназначен для гибкости. Вы можете использовать настраиваемое расширение проверки подлинности для добавления утверждений из внешних систем в маркер приложения непосредственно перед выдачой маркера приложению. Узнайте больше о добавлении собственной бизнес-логики с помощью пользовательских расширений проверки подлинности.

Многофакторная проверка подлинности (MFA) Вы также можете включить безопасность доступа к приложениям, применяя MFA, который добавляет критически важный второй уровень безопасности для входа пользователей, требуя проверки через одноразовый секретный код электронной почты. Дополнительные сведения о доступных методах проверки подлинности MFA.

Собственная проверка подлинности. Встроенная проверка подлинности позволяет размещать пользовательский интерфейс в клиентском приложении вместо делегирования проверки подлинности браузерам. Узнайте больше о собственной проверке подлинности во внешнем идентификаторе.

Безопасность и управление. Узнайте о функциях безопасности и управления, доступных во внешнем клиенте, таких как Защита идентификации Microsoft Entra.

Настройка и защита входа

- Настройка фирменной символики

- Добавление поставщиков удостоверений

- Сбор атрибутов во время регистрации

- Добавление атрибутов в маркер

- Добавление многофакторной проверки подлинности

- Использование личного домена URL-адреса

Дальнейшие действия

- Запустите бесплатную пробную версию или создайте внешний клиент.

- Найдите примеры и рекомендации по интеграции приложения.

- См. также центр разработчиков Внешняя идентификация Microsoft Entra для последних версий содержимого и ресурсов разработчика.