Федерация с поставщиками удостоверений SAML/WS-Fed

Область применения:  клиенты рабочей силы внешние

клиенты рабочей силы внешние клиенты (дополнительные сведения)

клиенты (дополнительные сведения)

Примечание.

Прямая федерация в Внешняя идентификация Microsoft Entra теперь называется федерацией поставщика удостоверений SAML/WS-Fed (IdP).

В статье описывается, как настроить федерацию с любой организацией, поставщик удостоверений которой поддерживает протокол SAML 2.0 или WS-Fed. При настройке федерации с поставщиком удостоверений партнера новые гостевые пользователи из этого домена могут использовать собственную учетную запись организации, управляемую поставщиком удостоверений, для входа в клиент Microsoft Entra и начать совместную работу с вами. Для гостевого пользователя нет необходимости создавать отдельную учетную запись Microsoft Entra.

Внимание

- Теперь можно настроить федерацию SAML/WS-Fed IdP с проверенными доменами Microsoft Entra ID. Проверенный домен должен находиться в отдельном клиенте, где вы настраиваете федерацию. После настройки вы можете убедиться, что пользователи войдите с помощью федеративного поставщика удостоверений вместо идентификатора Microsoft Entra, настроив заказ активации приглашения в параметрах доступа между клиентами для входящего взаимодействия B2B.

- Мы больше не поддерживаем список разрешенных поставщиков удостоверений для новых федераций с поставщиком удостоверений SAML/WS-Fed. При настройке новой внешней федерации ознакомьтесь с разделом Шаг 1. Определение необходимости обновления текстовых записей DNS для партнера.

- В запросе SAML, отправленном идентификатором Microsoft Entra для внешних федераций, URL-адрес издателя — это клиентная конечная точка. Для всех новых федераций рекомендуется, чтобы все наши партнеры установили аудиторию поставщика удостоверений на основе SAML или WS-Fed как конечную точку клиента. Ознакомьтесь с обязательными атрибутами и разделами утверждений SAML 2.0 и WS-Fed . Все существующие федерации, настроенные с глобальной конечной точкой, будут продолжать работать, но новые федерации перестанут работать, если внешний поставщик удостоверений ожидает URL-адрес глобального издателя сертификата в запросе SAML.

- Мы удалили ограничение одного домена. Теперь можно связать несколько доменов с отдельной конфигурацией федерации.

- Мы удалили ограничение, которое требовало, чтобы домен URL-адреса проверки подлинности соответствовал целевому домену или был получен от разрешенного поставщика удостоверений. Дополнительные сведения см. в разделе Шаг 1. Определение необходимости обновления текстовых записей DNS для партнера.

Условия проверки подлинности гостевого пользователя с помощью федерации с поставщиком удостоверений (IdP) SAML/WS-Fed

После настройки федерации с поставщиком удостоверений SAML/WS-Fed организации:

Если домен, с которым вы федеративный, не является проверенным доменом Microsoft Entra ID, все новые приглашенные гостевые пользователи будут проходить проверку подлинности с помощью этого поставщика удостоверений SAML/WS-Fed.

Если домен проверен идентификатором Microsoft Entra, необходимо также настроить параметры заказа активации (предварительная версия) в параметрах доступа между клиентами для совместной работы B2B, чтобы определить приоритет активации с федеративной поставщиком удостоверений. Затем все приглашенные гостевые пользователи будут проходить проверку подлинности с помощью этого поставщика удостоверений SAML/WS-Fed.

Важно отметить, что настройка федерации не меняет метод проверки подлинности для гостевых пользователей, которые уже активировали отправленное вами приглашение. Далее приводятся некоторые примеры.

- Гостевые пользователи уже активировали приглашения от вас, а затем настроили федерацию с поставщиком удостоверений SAML/WS-Fed. Эти гостевые пользователи продолжают использовать тот же метод проверки подлинности, который они использовали перед настройкой федерации.

- Вы настроили федерацию с поставщиком удостоверений SAML/WS-Fed и приглашать гостевых пользователей, а затем партнерская организация позже перейдет на идентификатор Microsoft Entra ID. Гостевые пользователи, которые уже активировали приглашения, продолжают использовать федеративный поставщик удостоверений SAML/WS-Fed, если политика федерации в клиенте существует.

- Вы удаляете федерацию с поставщиком удостоверений SAML/WS-Fed организации. Все гостевые пользователи, использующие поставщик удостоверений SAML/WS-Fed, не могут войти в систему.

В любом из этих сценариев можно обновить метод проверки подлинности гостевого пользователя, переустановив состояние активации.

Федерация с поставщиком удостоверений (IdP) SAML/WS-Fed привязана к пространствам имен домена, например contoso.com и fabrikam.com. При установке конфигурации федерации с AD FS или сторонними поставщиками удостоверений организации связывают одно или несколько пространств имен домена с такими поставщиками удостоверений.

Взаимодействие с конечным пользователем

С помощью федерации поставщика удостоверений SAML/WS-Fed гостевые пользователи войдите в клиент Microsoft Entra с помощью собственной учетной записи организации. Когда они получают доступ к общим ресурсам и запрашивают вход, пользователи перенаправляются на свой идентификатор поставщика удостоверений. После успешного входа пользователи возвращаются в идентификатор Microsoft Entra для доступа к ресурсам. Если срок действия сеанса Microsoft Entra истекает или становится недействительным, а федеративный поставщик удостоверений включен единый вход, пользователь может использовать единый вход. Если сеанс федеративного пользователя действителен, пользователю не будет предложено войти снова. В противном случае пользователь перенаправляется на идентификатор поставщика удостоверений для входа.

Конечные точки входа

Гостевые пользователи федерации samL/WS-Fed IdP теперь могут войти в мультитенантные или сторонние приложения Майкрософт с помощью общей конечной точки (другими словами, URL-адрес общего приложения, который не включает контекст клиента). В процессе входа гостевой пользователь выбирает Параметры входа, а затем Вход в организацию. Далее пользователь вводит имя организации и возобновляет вход с помощью собственных учетных данных.

Гостевые пользователи федерации с поставщиком удостоверений (IdP) SAML/WS-Fed могут также использовать конечные точки приложений, содержащие сведения об арендаторе, например:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Вы также можете предоставить гостевым пользователям прямую ссылку на приложение или ресурс, если эта ссылка включает сведения об арендаторе, например https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>.

Часто задаваемые вопросы

Можно ли настроить федерацию поставщика удостоверений SAML/WS-Fed с проверенными доменами Microsoft Entra ID?

Да, теперь можно настроить федерацию поставщика удостоверений SAML/WS-Fed с другими проверенными доменами Идентификатора Microsoft Entra. К ним относятся проверенные домены, в которых клиент прошел переход администратора. Если домен, с которым вы федеративны, проверен идентификаторОм Microsoft Entra, необходимо также настроить параметры заказа активации (предварительная версия) в параметрах доступа между клиентами для совместной работы B2B, чтобы убедиться, что при приглашении пользователей в систему они активируют приглашения с помощью федеративного поставщика удостоверений вместо идентификатора Microsoft Entra ID.

В настоящее время параметры заказа активации не поддерживаются в облаках. Если домен, с которым вы федеративный, является идентификаторОм Microsoft Entra, проверенным в другом облаке Майкрософт, активация Microsoft Entra всегда имеет приоритет.

Можно ли настроить федерацию поставщика удостоверений SAML/WS-Fed с доменом, для которого существует неуправляемый (проверенный по электронной почте) клиент?

Да, вы можете настроить федерацию ПОСТАВЩИКА удостоверений SAML/WS-Fed с доменами, которые не проверены DNS в идентификаторе Microsoft Entra ID, включая неуправляемые (проверенные по электронной почте или "вирусные") клиенты Microsoft Entra. Такие клиенты создаются, когда пользователь активирует приглашение B2B или выполняет самостоятельную регистрацию для идентификатора Microsoft Entra с помощью домена, который в настоящее время не существует.

Сколько связей федерации можно создать?

В настоящее время поддерживается не более 1 000 отношений федерации. Это ограничение охватывает как внутренние , так и федерации с поставщиком удостоверений (IdP) SAML/WS-Fed.

Можно ли настроить федерацию с несколькими доменами из одного клиента?

Да, теперь мы поддерживаем федерацию ПОСТАВЩИКА удостоверений SAML/WS-Fed с несколькими доменами из одного клиента.

Нужно ли обновлять сертификат подписи после истечения срока действия?

Если указать URL-адрес метаданных в параметрах поставщика удостоверений, идентификатор Microsoft Entra автоматически обновляет сертификат подписи после истечения срока действия. Однако если сертификат поворачивается по какой-либо причине до истечения срока действия или если вы не предоставляете URL-адрес метаданных, идентификатор Microsoft Entra ID не может продлить его. В этом случае необходимо вручную обновить сертификат подписи.

Если включена федерация поставщика удостоверений SAML/WS-Fed и однократная проверка подлинности секретного кода электронной почты, какой метод имеет приоритет?

При установке федерации с поставщиком удостоверений (IdP) SAML/WS-Fed с партнерской организацией она считается более приоритетной для новых гостевых пользователей из этой организации по сравнению с проверкой подлинности по электронной почте с помощью одноразового секретного кода. Если гостевой пользователь активировал приглашение с помощью однократной проверки подлинности секретного кода перед настройкой федерации поставщика удостоверений SAML/WS-Fed, они продолжают использовать однократную проверку подлинности секретного кода.

Возникают ли проблемы при входе SAML/WS-Fed IdP из-за частично синхронизированной аренды?

Нет, в этом сценарии следует использовать возможность отправки одноразового секретного кода по электронной почте. "Частично синхронизированный арендатор" относится к клиенту Microsoft Entra партнера, где локальные удостоверения пользователей не полностью синхронизированы с облаком. Гость, удостоверение которого еще не существует в облаке, но пытается активировать приглашение B2B, не сможет войти. Для входа он может воспользоваться возможностью применения одноразового секретного кода. Функция федерации поставщика удостоверений SAML/WS-Fed обращается к сценариям, где у гостя есть собственная учетная запись организации, управляемой поставщиком удостоверений, но у организации нет присутствия Microsoft Entra вообще.

После настройки федерации поставщика удостоверений SAML/WS-Fed с организацией каждый гость должен отправляться и активировать отдельное приглашение?

При приглашении новых гостей вам по-прежнему нужно отправить приглашения или предоставить прямые ссылки, чтобы гости могли выполнить действия по активации. Для существующих гостей вам не обязательно нужно отправлять новые приглашения. Существующие гости будут продолжать использовать метод проверки подлинности, используемый до настройки федерации. Если вы хотите, чтобы эти гости начали использовать федерацию для проверки подлинности, можно сбросить состояние активации. Затем при следующем доступе к приложению или использованию ссылки в приглашении они повторяют процесс активации и начинают использовать федерацию в качестве метода проверки подлинности.

Существует ли способ отправить подписанный запрос поставщику удостоверений SAML?

В настоящее время функция федерации Microsoft Entra SAML/WS-Fed не поддерживает отправку подписанного маркера проверки подлинности поставщику удостоверений SAML.

Какие разрешения необходимы для настройки поставщика удостоверений SAML/Ws-Fed?

Для настройки поставщика удостоверений SAML/Ws-Fed необходимо быть по крайней мере администратором внешнего поставщика удостоверений.

Устраняет ли федерация необходимость создания гостевой учетной записи в моем каталоге для пользователя совместной работы B2B?

№ Гостевая учетная запись создается для пользователя службы совместной работы B2B в каталоге независимо от используемого метода проверки подлинности или федерации. Этот объект пользователя позволяет предоставлять доступ к приложениям, назначать роли и определять членство в группах безопасности.

Шаг 1. Определение необходимости обновления текстовых записей DNS для партнера

В зависимости от используемого IdP партнеру может потребоваться обновить свои записи DNS, чтобы включить федерацию с вами. Чтобы определить, требуются ли обновления записей DNS, выполните следующие действия.

Примечание.

Мы больше не поддерживаем список разрешенных поставщиков удостоверений для новых федераций с поставщиком удостоверений SAML/WS-Fed.

Проверьте URL-адрес пассивной проверки подлинности поставщика удостоверений партнера, чтобы узнать, соответствует ли домен целевому домену или узлу в пределах целевого домена. Иными словами, при настройке федерации для

fabrikam.com:- Если конечная точка пассивной проверки подлинности —

https://fabrikam.comилиhttps://sts.fabrikam.com/adfs(узел в том же домене), изменения DNS не требуются. - Если конечная точка пассивной проверки подлинности или

https://fabrikamconglomerate.com/adfshttps://fabrikam.com.uk/adfsдомен не соответствует домену fabrikam.com, поэтому партнеру необходимо добавить текстовую запись для URL-адреса проверки подлинности в конфигурацию DNS.

- Если конечная точка пассивной проверки подлинности —

Если требуются изменения записей DNS в предыдущем шаге, попросите партнера добавить текстовую запись в записи DNS своего домена, как показано в следующем примере.

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Шаг 2. Настройка поставщика удостоверений партнерской организации

Далее партнерской организации следует настроить поставщик удостоверений с необходимыми утверждениями и отношениями доверия с проверяющей стороной.

Примечание.

Чтобы продемонстрировать настройку поставщика удостоверений для федерации SaML/WS-Fed, воспользуемся в качестве примера службой федерации Active Directory (AD FS). Примеры настройки AD FS в качестве поставщика удостоверений SAML 2.0 или WS-Fed при подготовке к федерации см. в статье Настройка федерации с поставщиком удостоверений (IdP) SAML/WS-Fed с AD FS.

Конфигурация SAML 2.0

Microsoft Entra B2B можно настроить для федерации с поставщиками удостоверений, которые используют протокол SAML с определенными требованиями, перечисленными в этом разделе. Дополнительные сведения о настройке доверия между поставщиком удостоверений SAML и идентификатором Microsoft Entra см. в разделе "Использование поставщика удостоверений SAML 2.0" для единого входа.

Примечание.

Теперь можно настроить федерацию SAML/WS-Fed IdP с другими проверенными доменами Идентификатора Microsoft Entra. Дополнительные сведения см. в разделе Часто задаваемые вопросы.

Обязательные атрибуты и утверждения SAML 2.0

В следующих таблицах приведены требования к конкретным атрибутам и утверждениям, которые должны быть настроены у стороннего поставщика удостоверений. Чтобы настроить федерацию, в ответе SAML 2.0 от поставщика удостоверений должны быть получены указанные ниже атрибуты. Их можно настроить путем связывания с XML-файлом службы токенов безопасности в сети или ввести вручную.

Примечание.

Убедитесь, что значение соответствует облаку, для которого настраивается внешняя федерация.

Обязательные атрибуты для ответа SAML 2.0 от IdP:

| Атрибут | Значение |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Аудитория | https://login.microsoftonline.com/<tenant ID>/ (Рекомендуется) Замените <tenant ID> идентификатором клиента Microsoft Entra, на который вы настраиваете федерацию.В запросе SAML, отправленном идентификатором Microsoft Entra для внешних федераций, URL-адрес издателя — это клиентная конечная точка (например, https://login.microsoftonline.com/<tenant ID>/). Для всех новых федераций рекомендуется, чтобы все наши партнеры установили аудиторию поставщика удостоверений на основе SAML или WS-Fed как конечную точку клиента. Все существующие федерации, настроенные с глобальной конечной точкой (например, urn:federation:MicrosoftOnline), будут продолжать работать, но новые федерации перестают работать, если внешний поставщик удостоверений ожидает URL-адрес глобального издателя в запросе SAML, отправленном идентификатором Microsoft Entra ID. |

| Издатель | URI издателя IdP партнера, например http://www.example.com/exk10l6w90DHM0yi... |

Обязательные утверждения для токена SAML 2.0, выданного IdP:

| Имя атрибута | Значение |

|---|---|

| NameID Format | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

Конфигурация WS-Fed

Microsoft Entra B2B можно настроить для федерации с поставщиками удостоверений, использующих протокол WS-Fed. В этом разделе рассматриваются требования. В настоящее время два поставщика WS-Fed были проверены для совместимости с идентификатором Microsoft Entra, включая AD FS и Shibboleth. Дополнительные сведения о создании доверия проверяющей стороны между поставщиком, соответствующим WS-Fed, с идентификатором Microsoft Entra, см. в статье "Документ интеграции STS с использованием протоколов WS", доступный в документации по совместимости поставщика удостоверений Майкрософт.

Примечание.

Теперь можно настроить федерацию SAML/WS-Fed IdP с другими проверенными доменами Идентификатора Microsoft Entra. Дополнительные сведения см. в разделе Часто задаваемые вопросы.

Обязательные атрибуты и утверждения WS-Fed

В следующих таблицах приведены требования к конкретным атрибутам и утверждениям, которые должны быть настроены у стороннего поставщика удостоверений WS-Fed. Чтобы настроить федерацию, в сообщении WS-Fed от поставщика удостоверений должны быть получены указанные ниже атрибуты. Их можно настроить путем связывания с XML-файлом службы токенов безопасности в сети или ввести вручную.

Примечание.

Убедитесь, что значение соответствует облаку, для которого настраивается внешняя федерация.

Обязательные атрибуты в сообщении WS-Fed от поставщика удостоверений:

| Атрибут | Значение |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Аудитория | https://login.microsoftonline.com/<tenant ID>/ (Рекомендуется) Замените <tenant ID> идентификатором клиента Microsoft Entra, на который вы настраиваете федерацию.В запросе SAML, отправленном идентификатором Microsoft Entra для внешних федераций, URL-адрес издателя — это клиентная конечная точка (например, https://login.microsoftonline.com/<tenant ID>/). Для всех новых федераций рекомендуется, чтобы все наши партнеры установили аудиторию поставщика удостоверений на основе SAML или WS-Fed как конечную точку клиента. Все существующие федерации, настроенные с глобальной конечной точкой (например, urn:federation:MicrosoftOnline), будут продолжать работать, но новые федерации перестают работать, если внешний поставщик удостоверений ожидает URL-адрес глобального издателя в запросе SAML, отправленном идентификатором Microsoft Entra ID. |

| Издатель | URI издателя IdP партнера, например http://www.example.com/exk10l6w90DHM0yi... |

Обязательные утверждения для токена WS-Fed, выданного IdP:

| Атрибут | Значение |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Шаг 3. Настройка федерации поставщика удостоверений SAML/WS-Fed в идентификаторе Microsoft Entra

Затем настройте федерацию с поставщиком удостоверений, настроенным на шаге 1 в идентификаторе Microsoft Entra. Вы можете использовать центр администрирования Microsoft Entra или API Microsoft Graph. Для вступления в силу политики федерации может потребоваться 5–10 минут. Не пытайтесь активировать приглашение для домена федерации в течение этого времени. Ниже приведены обязательные атрибуты.

- URI издателя поставщика удостоверений партнера

- Конечная точка пассивной проверки подлинности IdP партнера (поддерживается только протокол HTTPS)

- Сертификат

Настройка федерации в Центре администрирования Microsoft Entra

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Войдите в Центр администрирования Microsoft Entra как минимум администратор внешнего поставщика удостоверений.

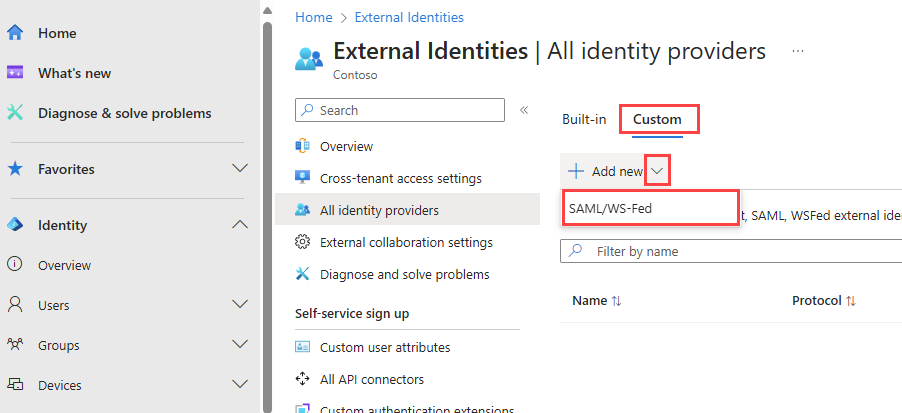

Перейдите к списку внешних>удостоверений>всех поставщиков удостоверений.

Выберите вкладку "Настраиваемый" и нажмите кнопку "Добавить новый>SAML/WS-Fed".

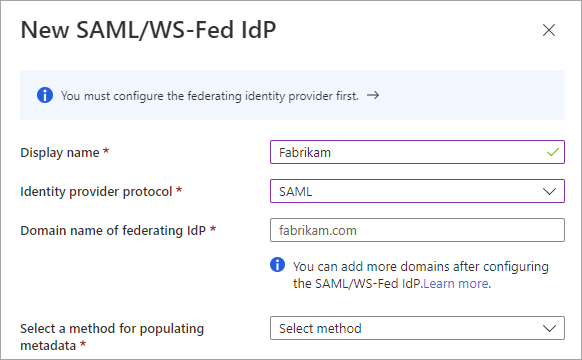

На странице Новый поставщик удостоверений SAML/WS-Fed введите следующее:

- Отображаемое имя — Введите имя, которое поможет определить поставщика удостоверений партнера.

- Протокол поставщика удостоверений — Выберите SAML или WS-Fed.

- Доменное имя федеративного поставщика удостоверений — Введите целевое доменное имя поставщика удостоверений партнера для федерации. Во время этой начальной конфигурации введите только одно доменное имя. Вы можете добавить дополнительные домены позже.

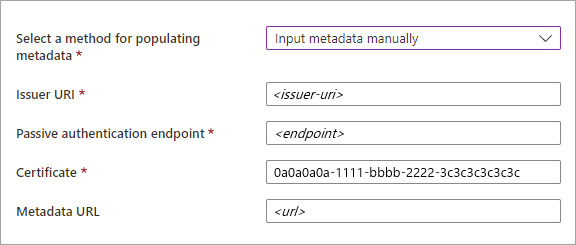

Выбор метода для заполнения метаданных. Если у вас есть файл, содержащий метаданные, вы можете автоматически заполнить поля, выбрав файл метаданных синтаксического анализа и просмотр файла. Кроме того, можно вручную выбрать метаданные ввода и ввести следующие сведения:

- URI издателя поставщика поставщика удостоверений SAML партнера или идентификатор сущности WS-Fed партнера.

- Конечная точка пассивной проверки подлинности поставщика удостоверений SAML партнера или конечная точка пассивного запроса поставщика удостоверений WS-Fed партнера.

- Сертификат — Идентификатор сертификата для подписи.

- URL-адрес метаданных — Расположение метаданных поставщика удостоверений для автоматического продления сертификата для подписи.

Примечание.

URL-адрес метаданных необязателен, но мы настоятельно рекомендуем его указать. Если указать URL-адрес метаданных, идентификатор Microsoft Entra может автоматически продлить сертификат подписи после истечения срока его действия. Если сертификат поворачивается по какой-либо причине до истечения срока действия или если url-адрес метаданных не указан, идентификатор Microsoft Entra не сможет продлить его. В этом случае вам потребуется обновить сертификат для подписи вручную.

Выберите Сохранить. Поставщик удостоверений добавляется в список поставщиков удостоверений SAML/WS-Fed.

(Необязательно) Чтобы добавить дополнительные доменные имена в этот федеративный поставщик удостоверений, выполните указанные ниже действия.

Настройка федерации с помощью API Microsoft Graph

С помощью типа ресурса samlOrWsFedExternalDomainFederation API Microsoft Graph можно настроить федерацию с поставщиком удостоверений, поддерживающим протокол SAML или WS-Fed.

Шаг 4. Настройка заказа активации для проверенных доменов Идентификатора Microsoft Entra

Если домен проверен идентификатором Microsoft Entra, настройте параметры заказа активации в параметрах доступа между клиентами для входящего взаимодействия B2B. Переместите поставщиков удостоверений SAML/WS-Fed в верхнюю часть списка поставщиков удостоверений основных поставщиков удостоверений, чтобы определить приоритет активации с федеративной поставщиком удостоверений.

Примечание.

Параметры Центра администрирования Microsoft Entra для настраиваемой функции активации в настоящее время развертываются для клиентов. Пока параметры не будут доступны в Центре администрирования, вы можете настроить заказ активации приглашения с помощью REST API Microsoft Graph (бета-версия). См . пример 2. Обновление конфигурации активации приглашения по умолчанию в справочной документации по Microsoft Graph.

Шаг 5. Проверка федерации поставщика удостоверений SAML/WS-Fed в идентификаторе Microsoft Entra

Теперь протестируйте настройку федерации, пригласив нового гостевого пользователя для совместной работы B2B. Дополнительные сведения см. в разделе "Добавление пользователей совместной работы Microsoft Entra B2B" в Центре администрирования Microsoft Entra.

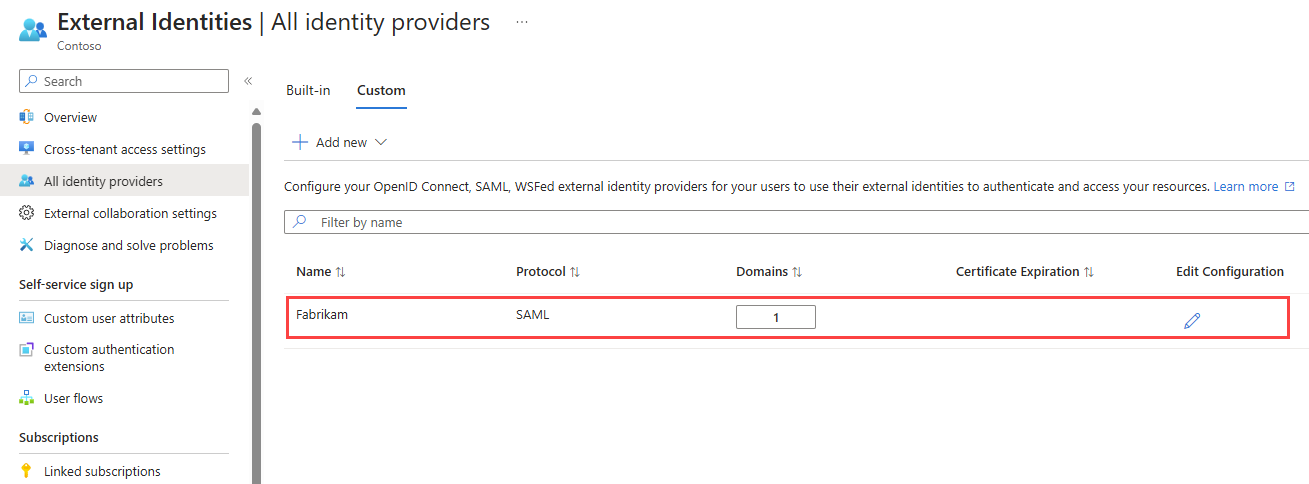

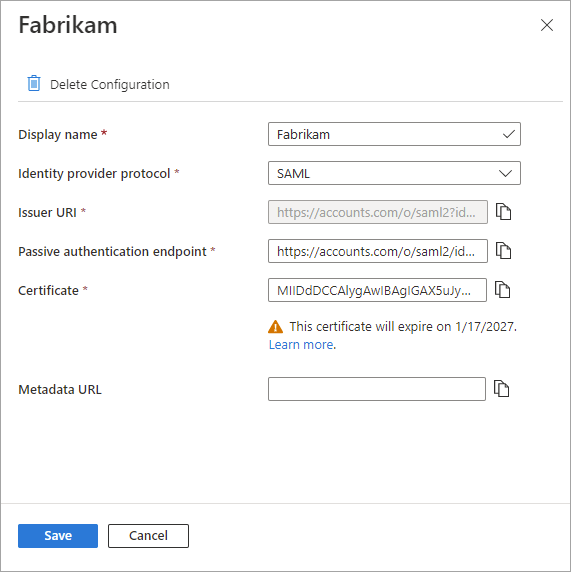

Обновление сведений о сертификате или конфигурации

На странице Все поставщики удостоверений можно просмотреть список настроенных поставщиков удостоверений SAML/WS-Fed и даты окончания срока действия их сертификатов. В этом списке можно обновить сертификаты и изменить другие сведения о конфигурации.

Войдите в Центр администрирования Microsoft Entra как минимум администратор внешнего поставщика удостоверений.

Перейдите к списку внешних>удостоверений>всех поставщиков удостоверений.

Выберите вкладку "Пользовательский ".

Прокрутите страницу до поставщика удостоверений в списке или используйте поле поиска.

Чтобы обновить сертификат или изменить сведения о конфигурации:

- В столбце Конфигурация для поставщика удостоверений выберите ссылку Изменить.

- На странице конфигурации измените любые из следующих сведений:

- Отображаемое имя — Отображаемое имя для организации партнера.

- Протокол поставщика удостоверений — Выберите SAML или WS-Fed.

- Конечная точка пассивной проверки подлинности —Конечная точка пассивного запрашивающего поставщика удостоверений партнера.

- Сертификат — Идентификатор сертификата для подписи. Чтобы продлить его, введите новый идентификатор сертификата.

- URL-адрес метаданных — URL-адрес, содержащий метаданные партнера, используемый для автоматического продления сертификата для подписи.

- Выберите Сохранить.

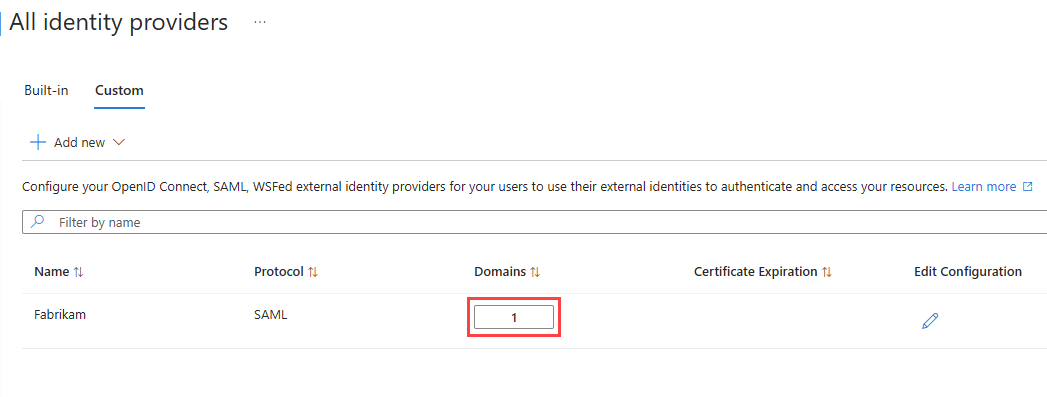

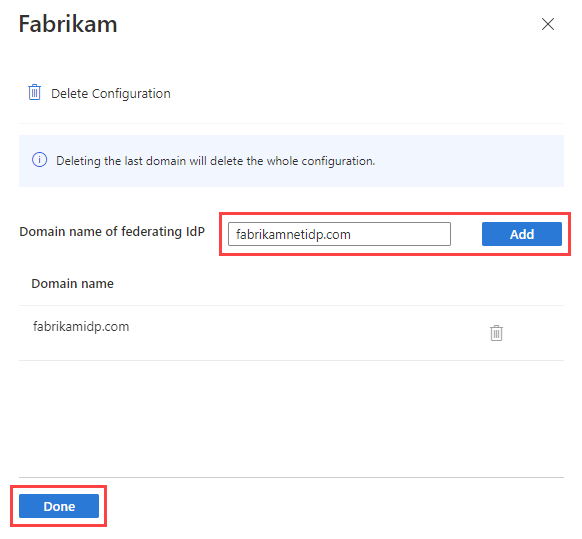

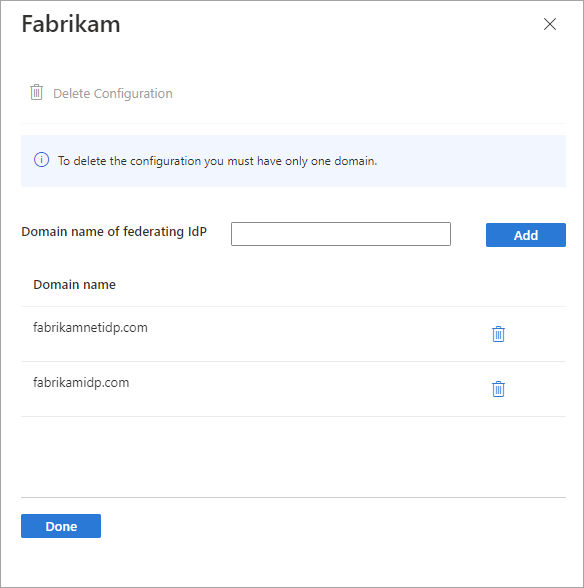

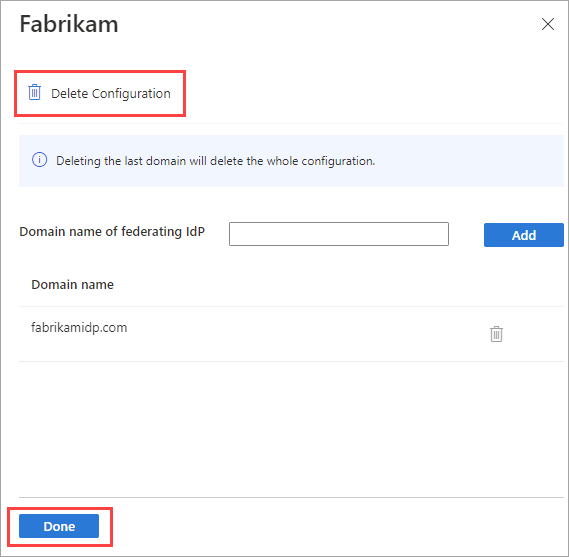

Чтобы изменить домены, связанные с партнером, выберите ссылку в столбце "Домены ". В области сведений о домене:

- Чтобы добавить домен, введите доменное имя рядом с доменным именем федеративного поставщика удостоверений и нажмите кнопку "Добавить". Повторите для каждого домена, который требуется добавить.

- Чтобы удалить домен, щелкните значок удаления рядом с доменом.

- По завершении нажмите кнопку Готово.

Примечание.

Чтобы удалить федерацию с партнером, удалите все, кроме одного из доменов, и выполните действия, описанные в следующем разделе.

Как удалить федерацию?

Настройку федерации можно удалить. Если вы делаете, гостевые пользователи федерации, которые уже активировали свои приглашения, больше не могут войти. Но вы можете снова предоставить им доступ к ресурсам, переустановив их состояние активации. Чтобы удалить конфигурацию поставщика удостоверений в Центре администрирования Microsoft Entra, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra как минимум администратор внешнего поставщика удостоверений.

Перейдите к списку внешних>удостоверений>всех поставщиков удостоверений.

Выберите вкладку "Пользовательская ", а затем прокрутите страницу поставщика удостоверений в списке или используйте поле поиска.

Щелкните ссылку в столбце Домены, чтобы просмотреть сведения о домене поставщика удостоверений.

Удалите все домены, кроме одного из доменов в списке доменных имен .

Выберите " Удалить конфигурацию" и нажмите кнопку "Готово".

Нажмите OK, чтобы подтвердить удаление.

Вы также можете удалить федерацию с помощью типа ресурса SamlOrWsFedExternalDomainFederation API Microsoft Graph.

Следующие шаги

Узнайте больше о процессе активации приглашения, когда внешние пользователи входят с различными поставщиками удостоверений.