Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения:  рабочие арендаторы,

рабочие арендаторы,  внешние арендаторы (узнать больше)

внешние арендаторы (узнать больше)

Организации Microsoft Entra могут использовать настройки кросс-тенантного доступа внешнего идентификатора для управления совместной работой с другими организациями Microsoft Entra и облаками Microsoft Azure через B2B-совместную работу и B2B прямое подключение. Параметры доступа между клиентами обеспечивают детальный контроль над входящим и исходящим доступом, что позволяет доверять многофакторной проверке подлинности (MFA) и утверждениям устройств из других организаций.

В этой статье рассматриваются параметры доступа между клиентами для управления совместной работой B2B и прямым подключением B2B к внешним организациям Microsoft Entra, включая в облаках Майкрософт. Другие настройки доступны для совместной работы B2B с удостоверениями, не связанными с Microsoft Entra (например, социальные удостоверения или внешние учетные записи, не управляемые ИТ). Эти параметры внешней совместной работы позволяют ограничить доступ гостевых пользователей, выбрать пользователей, которые могут приглашать гостей, а также разрешать или блокировать определенные домены.

Количество организаций, которые можно добавить в параметрах доступа между клиентами, не ограничено.

Управление внешним доступом с помощью параметров входящего и исходящего трафика

Параметры кросс-клиентского доступа внешних идентификаций управляют тем, как вы сотрудничаете с другими организациями Microsoft Entra. Эти параметры определяют уровень входящего доступа пользователей во внешних организациях Microsoft Entra для ваших ресурсов, а также уровень исходящего доступа пользователей к внешним организациям.

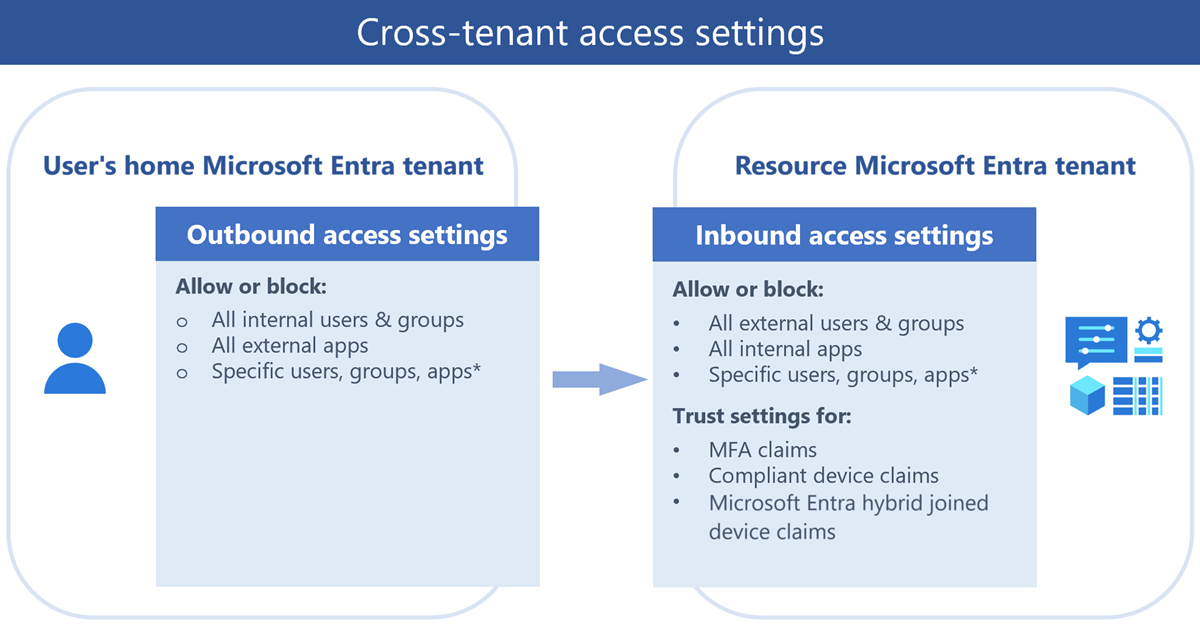

На следующей диаграмме показаны настройки межарендаторского входящего и исходящего доступа. Клиент Microsoft Entra — это клиент , содержащий общие ресурсы. Для совместной работы B2B клиент ресурсов — это приглашенный клиент (например, корпоративный клиент, где требуется пригласить внешних пользователей). Домашний клиент Microsoft Entra пользователя — это клиент , на котором управляют внешние пользователи.

По умолчанию служба совместной работы B2B с другими организациями Microsoft Entra включена, а прямой подключение B2B блокируется. Но следующие параметры администрирования позволяют управлять многими аспектами этих функций.

Параметры исходящего доступа управляют тем, могут ли пользователи получать доступ к ресурсам во внешней организации. Эти параметры можно применить ко всем пользователям или только к отдельным пользователям, группам и приложениям.

Параметры входящего доступа определяют, могут ли пользователи из внешних организаций Microsoft Entra получать доступ к ресурсам в вашей организации. Эти параметры можно применить ко всем пользователям или только к отдельным пользователям, группам и приложениям.

Параметры доверия (входящий трафик) определяют, доверяют ли политики условного доступа многофакторную проверку подлинности (MFA), соответствующее устройству, и утверждения гибридного устройства Microsoft Entra из внешней организации, если их пользователи уже выполнили эти требования в своих домашних клиентах. Например, когда вы настраиваете параметры доверия, чтобы доверять MFA, ваши политики MFA все равно применяются к внешним пользователям. Однако пользователям, которые уже прошли MFA в своих домашних арендаторах, не нужно снова проходить MFA в вашем арендаторе.

Параметры по умолчанию

Параметры доступа между клиентами по умолчанию применяются ко всем организациям Microsoft Entra, внешним к клиенту, за исключением организаций, для которых настраиваются пользовательские параметры. Вы можете изменить параметры по умолчанию, но по умолчанию для служб совместной работы B2B и прямого соединения B2B используются следующие параметры:

Совместная работа B2B: все внутренние пользователи могут использовать службу совместной работы B2B по умолчанию. Этот параметр означает, что ваши пользователи могут отправить внешним гостям приглашение для доступа к вашим ресурсам, а также могут быть приглашены в качестве гостей во внешние организации. Утверждения MFA и устройства из других организаций Microsoft Entra не являются доверенными.

Прямое соединение B2B: отношения доверия для прямого соединения B2B не настраиваются по умолчанию. Идентификатор Microsoft Entra блокирует все возможности входящего и исходящего подключения B2B для всех внешних клиентов Microsoft Entra.

Параметры организации: в параметры организации по умолчанию не будут добавляться организации. Поэтому все внешние организации Microsoft Entra включены для совместной работы B2B с вашей организацией.

Синхронизация между клиентами: пользователи из других клиентов не синхронизируются с клиентом с синхронизацией между клиентами.

Эти параметры по умолчанию применяются к совместной работе B2B с другими клиентами Microsoft Entra в том же облаке Microsoft Azure. В сценариях взаимодействия между облаками параметры по умолчанию работают немного иначе. См. раздел Параметры облака Майкрософт далее в этой статье.

Параметры организации

Вы можете настроить параметры организации, добавив организацию и изменив параметры входящего и исходящего трафика для такой организации. Параметры организации имеют приоритет над параметрами по умолчанию.

Совместная работа B2B: Используйте настройки доступа между арендаторами для управления входящим и исходящим доступом B2B и для ограничения доступа к определённым пользователям, группам и приложениям. Вы можете задать конфигурацию по умолчанию, которая применяется ко всем внешним организациям, и по мере необходимости создавать индивидуальные параметры для конкретных организаций. Используя параметры доступа между клиентами, можно также доверять многофакторным (MFA) и утверждениям устройств (совместимым утверждениям и гибридным утверждениям Microsoft Entra) из других организаций Microsoft Entra.

Совет

Рекомендуется исключать внешних пользователей из политики регистрации MFA защиты идентификационной информации Microsoft Entra, если вы собираетесь доверять MFA для внешних пользователей. При наличии обеих политик внешние пользователи не смогут удовлетворять требованиям для доступа.

Прямое подключение B2B: используйте параметры организации для настройки отношений взаимного доверия с другой организацией Microsoft Entra. В вашей организации и во внешней организации необходимо включить взаимное прямое соединение B2B, настроив параметры входящего и исходящего доступа между арендаторами.

Вы можете использовать настройки внешней совместной работы для ограничения того, кто может приглашать внешних пользователей, разрешать или блокировать конкретные домены B2B, а также устанавливать ограничения на доступ гостевых пользователей к вашей директории.

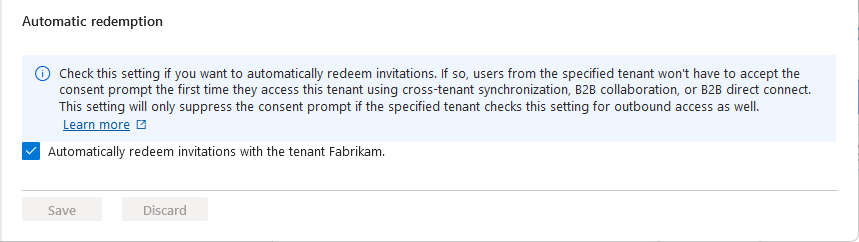

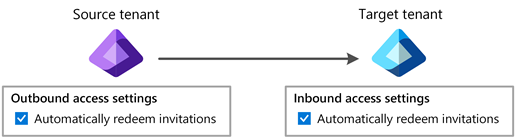

Настройка автоматического погашения

Параметр автоматического активации — это параметр входящего и исходящего доверия организации для автоматического активации приглашений, поэтому пользователям не нужно принимать запрос согласия при первом доступе к ресурсу или целевому клиенту. Этот параметр является флажоком со следующим именем:

- Автоматическая активизация приглашений с арендатором<>

Сравнение параметров для различных сценариев

Параметр автоматического активации применяется к синхронизации между клиентами, совместной работе B2B и прямому подключению B2B в следующих ситуациях:

- Когда пользователи создаются в целевом клиенте с помощью межтенантной синхронизации.

- При добавлении пользователей в клиент ресурсов с помощью совместной работы B2B.

- Когда пользователи получают доступ к ресурсам в клиенте ресурсов с помощью прямого подключения B2B.

В следующей таблице показано, как этот параметр сравнивается при включении этих сценариев:

| Товар | Синхронизация клиентов | служба совместной работы Azure AD B2B; | Прямое соединение B2B |

|---|---|---|---|

| Настройка автоматического погашения | Обязательное поле | Необязательно | Необязательно |

| Пользователи получают сообщение электронной почты о приглашении на совместную работу B2B | нет | нет | Н/П |

| Пользователи должны принять запрос согласия | нет | нет | нет |

| Пользователи получают уведомление о совместной работе B2B | нет | Да | Н/П |

Этот параметр не влияет на процедуры согласия в приложениях. Для получения дополнительной информации см. статью Опыт работы с согласием для приложений в Microsoft Entra ID. Этот параметр поддерживается для организаций в разных облачных средах Майкрософт, таких как коммерческая среда Azure и Azure для государственных организаций, но в настоящее время находится в предварительной версии. Дополнительные сведения см. в разделе "Настройка синхронизации между клиентами".

Когда отключается запрос согласия?

Параметр автоматического активации будет отключать запрос согласия и сообщение электронной почты приглашения, только если этот параметр выбран и домашним/исходным клиентом (исходящим), и целевым/ресурсным клиентом (входящим).

В следующей таблице показано поведение запроса согласия для пользователей источника арендатора при установке параметра автоматического подтверждения для различных комбинаций параметров доступа между арендаторами.

| Домашний/исходный арендатор | Основной/целевой клиент | Поведение запроса на согласие для пользователей исходного клиента |

|---|---|---|

| Исходящий | Входящий | |

|

|

|

Подавлены |

|

|

|

Не подавляется |

|

|

|

Не подавляется |

|

|

|

Не подавляется |

| Входящий | Исходящий | |

|

|

|

Не подавляется |

|

|

|

Не подавляется |

|

|

|

Не подавляется |

|

|

|

Не подавляется |

Сведения о настройке этого параметра с помощью Microsoft Graph см. в API Update crossTenantAccessPolicyConfigurationPartner . Сведения о создании собственного опыта адаптации см. в разделе Диспетчер приглашений для совместной работы B2B.

Дополнительные сведения см. в статье "Настройка синхронизации между клиентами", настройка параметров доступа между клиентами для совместной работы B2B и настройка параметров доступа между клиентами для прямого подключения B2B.

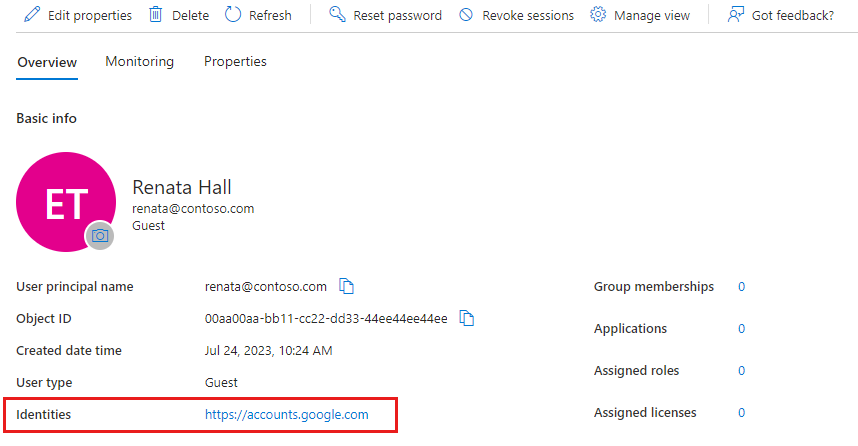

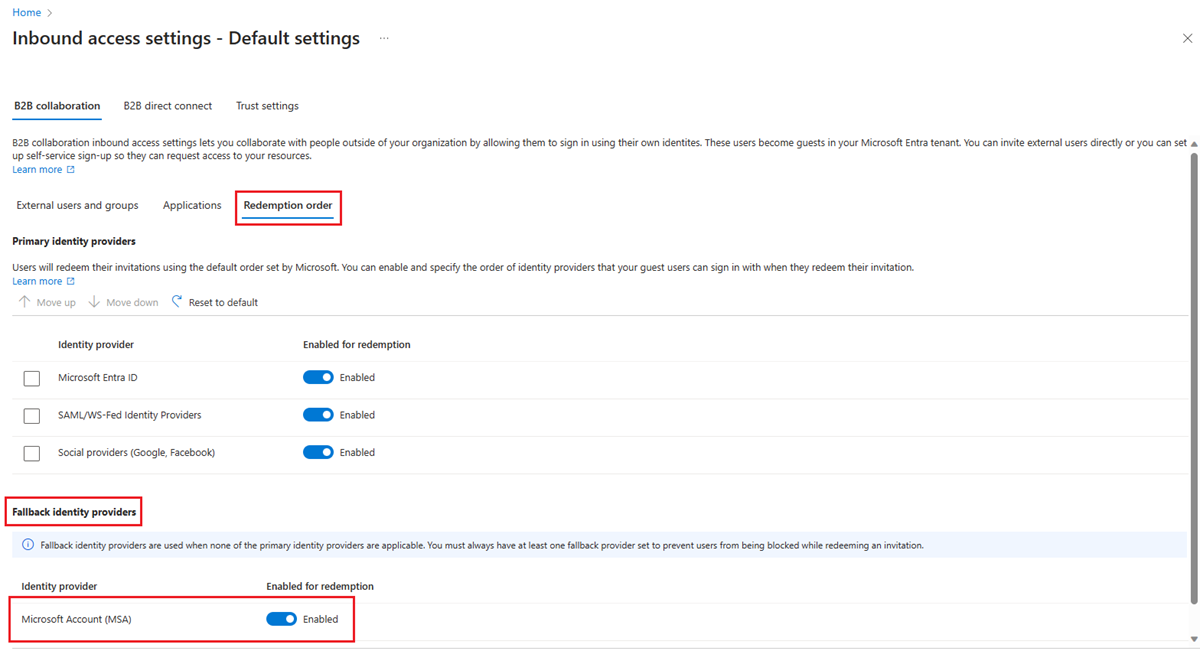

Настраиваемое погашение

С помощью настраиваемой авторизации можно настроить порядок поставщиков идентификации, с которыми могут войти гостевые пользователи, когда они принимают ваше приглашение. Вы можете включить функцию и указать порядок выкупа на вкладке «Порядок выкупа».

Когда гостевой пользователь выбирает ссылку "Принять приглашение" в электронном письме приглашения, Microsoft Entra ID автоматически погашает приглашение в соответствии с порядком активации по умолчанию. При изменении заказа поставщика удостоверений на новой вкладке "Заказ активации" новый заказ переопределяет порядок активации по умолчанию.

Основные поставщики удостоверений и резервные поставщики удостоверений находятся на вкладке "Заказ активации".

Основными поставщиками удостоверений являются те, которые имеют федерации с другими источниками проверки подлинности. Резервные поставщики удостоверений — это те, которые используются, если пользователь не подходит для основного поставщика удостоверений.

Функции резервного поставщика удостоверений могут выполнять учетная запись Microsoft (MSA), одноразовый код для электронной почты или оба варианта. Вы не можете отключить оба резервных поставщика удостоверений, но вы можете отключить все основные поставщики удостоверений и использовать только резервные поставщики удостоверений для вариантов активации.

При использовании этой функции рассмотрите следующие известные ограничения:

Если пользователь Идентификатора Microsoft Entra ID, имеющий существующий сеанс единого входа (SSO), выполняет проверку подлинности с помощью секретного кода электронной почты (OTP), он должен выбрать другую учетную запись и повторно отправить имя пользователя, чтобы активировать поток OTP. В противном случае пользователь получает ошибку, указывающую, что учетная запись не существует в клиенте ресурса.

Если у пользователя есть одинаковый адрес электронной почты как в идентификаторе Microsoft Entra ID, так и в учетных записях Майкрософт, пользователю будет предложено выбрать один из вариантов использования идентификатора Microsoft Entra или учетной записи Майкрософт даже после того, как администратор отключает учетную запись Майкрософт в качестве метода активации. Выбор учетной записи Майкрософт в качестве варианта активации разрешен, даже если метод отключен.

Прямая федерация для проверенных доменов Microsoft Entra ID

Федерация поставщика удостоверений SAML/WS-Fed (прямая федерация) теперь поддерживается для проверенных доменов Идентификатора Microsoft Entra. Эта функция позволяет установить прямую федерацию с внешним удостоверяющим поставщиком для домена, проверенного в другом клиенте Microsoft Entra.

Примечание.

Убедитесь, что домен не проверен в том же клиенте, в котором вы пытаетесь настроить конфигурацию федерации Direct. После настройки прямой федерации можно настроить предпочтения активации арендатора и переместить поставщика удостоверений SAML/WS-Fed через Microsoft Entra ID с помощью новых настраиваемых параметров доступа для взаимодействия между арендаторами.

Когда гостевой пользователь активирует приглашение, он видит традиционный экран согласия и перенаправляется на страницу Мои приложения. В клиенте ресурсов профиль для этого прямого пользователя федерации показывает, что приглашение успешно активировано, с внешней федерацией, указанной в качестве издателя.

Запретить пользователям B2B активировать приглашение с помощью учетных записей Майкрософт

Теперь вы можете запретить гостевым пользователям B2B использовать учетные записи Майкрософт для активации приглашений. Вместо этого они используют одноразовый секретный код, отправленный в свою электронную почту в качестве резервного поставщика удостоверений. Они не могут использовать существующую учетную запись Майкрософт для активации приглашений, а также не запрашивают создать новую. Эту функцию можно включить в параметрах заказа на погашение, отключив учетные записи Microsoft в параметрах резервного поставщика удостоверения личности.

У вас всегда должен быть хотя бы один резервный поставщик удостоверений. Таким образом, если вы решите отключить учетные записи Майкрософт, необходимо включить параметр однократного секретного кода электронной почты. Существующие гостевые пользователи, которые уже вошли с использованием учетных записей Microsoft, будут продолжать это делать и в будущем. Чтобы применить к ним новые параметры, необходимо сбросить статус активации.

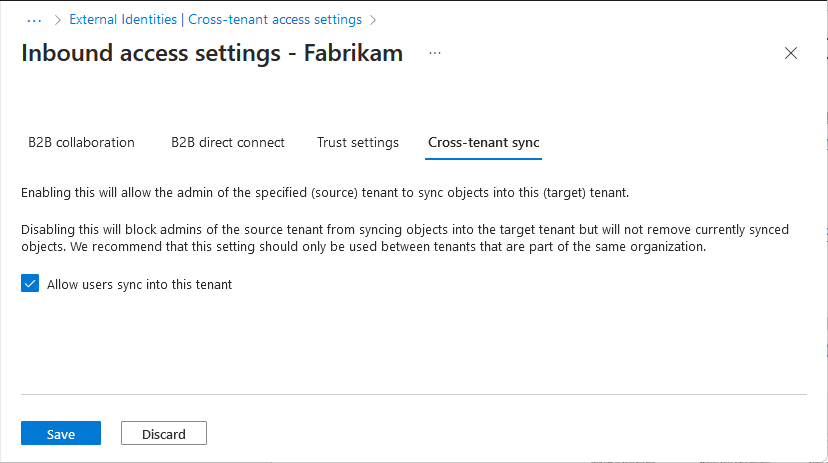

Параметр синхронизации между клиентами

Параметр синхронизации между клиентами — это только входящий параметр организации, позволяющий администратору исходного клиента синхронизировать пользователей с целевым клиентом. Этот параметр — флажок с именем Allow users sync into this tenant, который указан в целевом клиенте. Этот параметр не влияет на приглашения B2B, созданные с помощью других процессов, таких как ручное приглашение или управление правами Microsoft Entra.

Сведения о настройке этого параметра с помощью Microsoft Graph см. в API Update crossTenantIdentitySyncPolicyPartner . Дополнительные сведения см. в разделе "Настройка синхронизации между клиентами".

Ограничения арендатора

С помощью параметров ограничений арендатора можно управлять типами внешних учетных записей, которые пользователи могут использовать на управляемых устройствах, включая:

- Учетные записи пользователей, созданные в неизвестных клиентах.

- Учетные записи, которые внешние организации предоставили пользователям, чтобы они могли получить доступ к ресурсам этой организации.

Мы рекомендуем настроить ограничения клиента, чтобы запретить эти типы внешних учетных записей и использовать совместную работу B2B. Совместная работа B2B обеспечивает следующие возможности:

- Используйте условный доступ и принудительно выполните многофакторную проверку подлинности для пользователей совместной работы B2B.

- Управление входящим и исходящим доступом.

- Завершите сеансы и аннулируйте учетные данные, если изменяется статус занятости пользователя B2B-сотрудничества или происходит утечка их данных.

- Используйте журналы входа для просмотра сведений о пользователе совместной работы B2B.

Ограничения клиента не зависят от других параметров доступа между клиентами, поэтому все параметры входящего, исходящего трафика или доверия, которые вы настраиваете, не влияют на ограничения клиента. Дополнительные сведения о настройке ограничений клиента см. в статье Настройка ограничений клиента версии 2.

Параметры облака Майкрософт

Параметры облака Майкрософт позволяют совместно работать с организациями из разных облаков Microsoft Azure. С помощью параметров облака Майкрософт можно установить взаимную совместную работу B2B между следующими облаками:

- Коммерческое облако Microsoft Azure и Microsoft Azure для государственных организаций, включая облака Office GCC-High и DoD

- Коммерческое облако Microsoft Azure и Microsoft Azure, управляемые 21Vianet (работает 21Vianet)

Примечание.

Прямое подключение B2B не поддерживается для совместной работы с клиентами Microsoft Entra в другом облаке Майкрософт.

Дополнительные сведения см. в статье о настройке параметров облака Майкрософт для совместной работы B2B.

Важные замечания

Внимание

Изменение параметров входящего или исходящего трафика по умолчанию для блокировки доступа может заблокировать существующий критически важный для бизнеса доступ к приложениям в организации или партнерских организациях. Обязательно используйте средства, описанные в этой статье, и привлеките заинтересованных лиц бизнеса для определения необходимых возможностей доступа.

Чтобы настроить параметры доступа между клиентами в портал Azure, требуется учетная запись с по крайней мере администратором безопасности или настраиваемой ролью.

Чтобы настроить параметры доверия или применить параметры доступа к определенным пользователям, группам или приложениям, требуется лицензия Microsoft Entra ID P1. Для арендатора, которого вы настраиваете, требуется лицензия. Для B2B-прямого подключения, где требуется взаимное доверие с другой организацией Microsoft Entra, необходима лицензия Microsoft Entra ID P1 в обоих арендаторах.

Параметры доступа между клиентами используются для управления совместной работой B2B и прямым подключением B2B к другим организациям Microsoft Entra. Для совместной работы B2B с идентичностями, отличными от Microsoft Entra (например, социальных идентичностей или внешних учетных записей, не управляемых ИТ), используйте настройки внешней совместной работы. Параметры внешней совместной работы включают параметры совместной работы B2B для ограничения доступа гостевых пользователей, определения пользователей, которые могут приглашать гостей, а также разрешения или блокировки доменов.

Чтобы применить параметры доступа к определенным пользователям, группам или приложениям во внешней организации, перед настройкой параметров необходимо связаться с организацией. Получите идентификаторы объектов пользователей, идентификаторы групп или идентификаторы приложений (идентификаторы клиентских приложений или идентификаторы приложений-ресурсов), чтобы можно было правильно выбрать параметры.

Совет

Вы можете найти идентификаторы приложений для приложений во внешних организациях, проверяя свои журналы входа. См. раздел Выявление входящих и исходящих входов.

Параметры доступа, которые вы настраиваете для пользователей и групп, должны совпадать с параметрами доступа для приложений. Конфликтующие параметры не допускаются, и при попытке их настройки отображаются предупреждающие сообщения.

Пример 1. Если вы заблокировали входящий доступ для всех внешних пользователей и групп, доступ ко всем вашим приложениям также нужно заблокировать.

Пример 2: Если вы разрешаете исходящий доступ для всех пользователей (или определённых пользователей или групп), то не можете блокировать доступ ко всем внешним приложениям; по крайней мере, одному приложению должен быть предоставлен доступ.

Если вы хотите позволить прямое подключение B2B с внешней организацией и ваши политики условного доступа требуют MFA, необходимо настроить параметры доверия для принятия заявлений MFA от внешней организации.

Если по умолчанию вы блокируете доступ ко всем приложениям, пользователи не могут читать сообщения электронной почты, зашифрованные службой Microsoft Rights Management, также известной как шифрование сообщений Office 365 (OME). Чтобы избежать этой проблемы, мы рекомендуем разрешить в параметрах исходящего трафика доступ пользователей к такому идентификатору приложения: 00000012-0000-0000-C000-000000000000. Если вы разрешаете только это приложение, доступ ко всем другим приложениям блокируется по умолчанию.

Если организация требует MFA или условий использования (TOU) по политикам условного доступа, пользователи могут быть заблокированы от регистрации методов MFA или предоставления согласия на TOU. Чтобы избежать этой проблемы, настройте исходящие параметры (домашний клиент) и входящие параметры (клиент ресурса), чтобы пользователи могли получить доступ к идентификатору приложения 0000000c-0000-0000-c000-000000000000 (панель доступа к приложениям Майкрософт) для регистрации MFA и идентификатора приложения d52792f4-ba38-424d-8140-ada5b883f293 (условия использования AAD) для ToU. Настройка исходящих параметров может быть достигнута через Центр администрирования Microsoft Entra, выбрав "Добавить другие приложения" и предоставив идентификатор приложения. Из-за текущего ограничения пользовательского интерфейса необходимо выполнить настройку входящих параметров через API Microsoft Graph.

Пользовательские роли для управления параметрами доступа между клиентами

Вы можете создавать пользовательские роли для управления параметрами доступа между клиентами. Дополнительные сведения о рекомендуемых пользовательских ролях см. здесь.

Защита административных действий с доступом между клиентами

Все действия, изменяющие параметры доступа между клиентами, считаются защищенными действиями и могут быть дополнительно защищены с помощью политик условного доступа. Дополнительные сведения о действиях по настройке см. в разделе "Защищенные действия".

Определить входящие и исходящие входы в систему

Для определения необходимого уровня доступа для пользователей и партнеров до настройки параметров доступа к входящему и исходящему трафику доступно несколько средств. Чтобы не удалить возможности доступа, необходимые вашим пользователям и партнерам, вы можете изучить текущее поведение входа. Этот предварительный шаг помогает предотвратить потерю требуемого доступа для конечных пользователей и партнеров. Но в некоторых случаях такие журналы сохраняются только за последние 30 дней, поэтому мы настоятельно рекомендуем обратиться к заинтересованным лицам бизнеса и подтвердить, что нужный уровень доступа сохранен.

| Инструмент | Способ |

|---|---|

| Скрипт PowerShell для действий входа между клиентами | Чтобы просмотреть действия входа пользователей, связанные с внешними организациями, используйте скрипт PowerShell для входа между клиентами из MSIdentityTools. |

| Скрипт PowerShell для журналов входа | Чтобы определить доступ ваших пользователей к внешним организациям Microsoft Entra, используйте командлет Get-MgAuditLogSignIn. |

| Azure Monitor | Если ваша организация имеет подписку на службу Azure Monitor, используйте рабочую тетрадь действий доступа между арендаторами. |

| Системы управления сведениями о безопасности и событиями (SIEM) | Если ваша организация экспортирует журналы входа в систему управления информационной безопасностью и событиями безопасности (SIEM), вы можете получить нужные сведения из системы SIEM. |

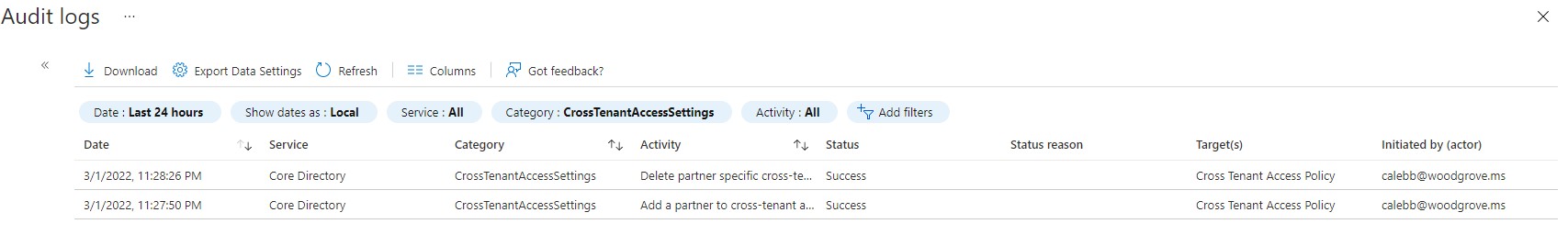

Выявление изменений в параметрах доступа между арендаторами

Журналы аудита Microsoft Entra фиксируют все действия и изменения параметров доступа между арендаторами. Чтобы выполнить аудит изменений в параметрах доступа между арендаторами, используйте категориюCrossTenantAccessSettings для фильтрации всех действий в целях отображения изменений в параметрах доступа между арендаторами.

Следующие шаги

Настройка параметров кросс-арендаторского доступа для B2B-совместной работы

Настройка параметров доступа между клиентами для прямого соединения B2B