Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

После завершения исследования рисков необходимо принять меры, чтобы устранить рискованных пользователей или разблокировать их. Вы можете настроить политики на основе рисков , чтобы включить автоматическое исправление или вручную обновить состояние риска пользователя. Корпорация Майкрософт рекомендует быстро действовать, так как время имеет значение при работе с рисками.

В этой статье приведены несколько вариантов автоматического и ручного устранения рисков и рассматриваются сценарии блокировки пользователей из-за риска пользователей, поэтому вы знаете, как разблокировать их.

Предпосылки

- Лицензия Microsoft Entra ID P2 или Microsoft Entra Suite необходима для полного доступа к функциям защиты идентификаторов Microsoft Entra.

- Подробный список возможностей для каждого уровня лицензий см. в разделе "Что такое защита идентификаторов Microsoft Entra".

- Роль администратора пользователя — это наименее привилегированная роль, необходимая для сброса паролей.

- Роль оператора безопасности является наименее привилегированной ролью, необходимой для закрытия риска пользователей.

- Роль администратора безопасности является наименее привилегированной ролью, необходимой для создания или изменения политик на основе рисков.

- Роль администратора условного доступа является наименее привилегированной ролью, необходимой для создания или изменения политик условного доступа.

Как работает исправление рисков

Все активные обнаружения рисков способствуют вычислению уровня риска пользователя, что указывает на вероятность компрометации учетной записи пользователя. В зависимости от уровня риска и конфигурации клиента может потребоваться исследовать и устранять риск. Вы можете разрешить пользователям самостоятельно управлять своими рисками при входе и пользовательскими рисками, настроив политики на основе рисков. Если пользователи проходят необходимый контроль доступа, например, используют многофакторную аутентификацию или меняют пароль на более безопасный, их риски автоматически устраняются.

Если политика на основе рисков применяется во время входа, когда условия не выполнены, пользователь блокируется. Этот блок возникает, так как пользователь не может выполнить необходимый шаг, поэтому для разблокировки пользователя требуется вмешательство администратора.

Политики на основе рисков настраиваются на основе уровней риска и применяются только в том случае, если уровень риска входа или пользователя соответствует заданному уровню. Некоторые обнаружения могут не вызывать риск для уровня применения политики, поэтому администраторы должны обрабатывать эти ситуации вручную. Администраторы могут определить, что необходимы дополнительные меры, такие как блокировка доступа из расположений или снижение допустимого риска в их политиках.

Самоисправление пользователей

При настройке политик условного доступа на основе рисков корректировка риска пользователей и риска входа может быть осуществлена пользователем самостоятельно. Это самостоятельное исправление позволяет пользователям устранять собственные риски без необходимости обращаться в службу технической поддержки или администратора. Ит-администратору может не потребоваться выполнить какие-либо действия по устранению рисков, но вам нужно знать, как настроить политики, которые позволяют самостоятельно исправить и что ожидать, чтобы увидеть в связанных отчетах. Дополнительные сведения можно найти здесь

- Настройка и включение политик риска

- Опыт самостоятельного устранения с помощью защиты Microsoft Entra ID и условного доступа

- Требовать многофакторную проверку подлинности для всех пользователей

- Реализация синхронизации хэша паролей

Самостоятельное исправление риска входа

Если риск входа пользователя достигает уровня, заданного политикой на основе рисков, пользователю будет предложено выполнить многофакторную проверку подлинности (MFA), чтобы устранить риск входа. Если они успешно проходят проверку многофакторной аутентификации, риск при входе устраняется. Сведения о состоянии риска и деталях риска для пользователя, входов и соответствующих обнаружений рисков обновляются следующим образом:

- Состояние риска: "Риск" —> "Исправлено"

- Сведения о рисках: "-" —> "Пользователь прошел многофакторную проверку подлинности"

Риски входа, которые не устранены, влияют на пользовательский риск, поэтому наличие риск-ориентированных политик позволяет пользователям самостоятельно устранять свою уязвимость при входе, чтобы их пользовательский риск не затрагивался.

Самостоятельное исправление риска пользователей

Если пользователю предлагается использовать самостоятельный сброс пароля (SSPR) для снижения риска для пользователя, пользователю будет предложено обновить пароль, как это показано в статье о Microsoft Entra ID Protection. После обновления пароля риск пользователя исправится. Затем пользователь может перейти к входу с помощью нового пароля. Состояние риска и сведения о рисках для пользователя, входов и соответствующих обнаружений рисков обновляются следующим образом:

- Состояние риска: "Риск" —> "Исправлено"

- Сведения о рисках: "-" —> "Пользователь выполнил защищенный сброс пароля"

Рекомендации по облачным и гибридным пользователям

- Как облачные, так и гибридные пользователи могут выполнить безопасное изменение пароля с помощью SSPR только в том случае, если они могут выполнять MFA. Для пользователей, которые не зарегистрированы, этот параметр недоступен.

- Гибридные пользователи могут завершить изменение пароля с локального или гибридно присоединенного устройства Windows, когда синхронизация хэша паролей и настройка 'Разрешить изменение локального пароля для сброса риска пользователя' включены.

Исправление на основе системы

В некоторых случаях защита идентификации Microsoft Entra также может автоматически снять уровень риска пользователя. Обнаружение рисков и соответствующий рискованный вход больше не считаются угрозой безопасности согласно ID Protection. Это автоматическое вмешательство может произойти, если пользователь предоставляет второй фактор, например многофакторную проверку подлинности (MFA), или если оценка в режиме реального времени и автономной оценки определяет, что вход больше не является рискованным. Это автоматическое исправление снижает шум в мониторинге рисков, чтобы сосредоточиться на вещах, требующих вашего внимания.

- Состояние риска: "Риск" —> "Отклонено"

- Сведения о рисках: "-" —> "Защита идентификаторов Microsoft Entra ID Protection оценена безопасной для входа".

Исправление вручную администратора

В некоторых ситуациях ИТ-администратору требуется вручную устранить риск входа или пользователя. Если у вас нет настроенных политик на основе рисков, если уровень риска не соответствует критериям самостоятельного исправления или если время имеет смысл, может потребоваться выполнить одно из следующих действий:

- Создайте временный пароль для пользователя.

- Потребовать от пользователя сбросить пароль.

- Отклоните риск пользователя.

- Убедитесь, что пользователь скомпрометирован и принимает меры для защиты учетной записи.

- Разблокируйте пользователя.

Вы также можете устранить неполадки в Microsoft Defender для удостоверений.

Создание временного пароля

Создав временный пароль, вы можете немедленно вернуть удостоверение в безопасное состояние. Этот способ требует обращения к затронутым пользователям, так как им нужно знать временный пароль. Так как пароль является временным, при следующем входе пользователю предлагается сменить пароль на новый.

Чтобы создать временный пароль, выполните приведенные действия.

Войдите в центр администрирования Microsoft Entra.

- Чтобы создать временный пароль из сведений о пользователе, вам потребуется роль администратора пользователя .

- Чтобы создать временный пароль из раздела защиты идентификаторов, необходимо иметь роли как оператора безопасности, так и администратора пользователей.

- Для доступа к Защите Идентификаторов требуется роль Оператора Безопасности, а для сброса паролей — роль Администратора Пользователей.

Перейдите к Защита>Защита идентификации>Рискованные пользователи и выберите затронутого пользователя.

- Кроме того, перейдите к разделу "Пользователи>все пользователи" и выберите затронутого пользователя.

Выберите "Сбросить пароль".

Просмотрите сообщение и снова нажмите кнопку "Сбросить пароль ".

Укажите временный пароль пользователю. Пользователь должен изменить пароль при следующем входе.

Состояние риска и сведения о рисках для пользователя, входов и соответствующих обнаружений рисков обновляются следующим образом:

- Состояние риска: "Риск" —> "Исправлено"

- Сведения о рисках: "-" —> "Администратор создал временный пароль для пользователя"

Рекомендации по облачным и гибридным пользователям

Обратите внимание на следующие рекомендации при создании временного пароля для облачных и гибридных пользователей:

- Вы можете создавать пароли для облачных и гибридных пользователей в Центре администрирования Microsoft Entra.

- Вы можете создать пароли для гибридных пользователей из локального каталога, если установлены следующие параметры:

- Включите синхронизацию хэша паролей, включая скрипт PowerShell в разделе синхронизации временных паролей .

- Включите параметр Разрешить изменение локального пароля для сброса риска пользователей в Microsoft Entra ID Protection.

- Включите самостоятельный сброс пароля.

- В Active Directory выберите только параметр Пользователь должен изменить пароль при следующем входе после включения всего, указанного в предыдущих пунктах.

Требовать сброс пароля

Для устранения риска пользователям может потребоваться сброс пароля. Поскольку эти пользователи не получают запроса на изменение пароля согласно политике, основанной на оценке рисков, необходимо связаться с этими пользователями, чтобы обновить их пароль. Способ сброса пароля зависит от типа пользователя:

- Облачные пользователи и гибридные пользователи с устройствами, присоединенными к Microsoft Entra: выполните безопасное изменение пароля после успешного входа MFA. Пользователи уже должны быть зарегистрированы для MFA.

-

Гибридные пользователи с локальными или гибридными устройствами Windows: выполните безопасное изменение пароля с помощью экрана CTRL-Alt-Delete на устройстве Windows.

- Необходимо включить настройку изменение локального пароля для сброса уровня риска пользователя.

- Если настройка Требовать смену пароля при следующем входе в Active Directory включена, пользователю будет предложено изменить пароль при следующем входе в систему. Этот параметр доступен только в том случае, если параметры в разделе Рекомендации для облачных и гибридных пользователей заданы правильно.

Сведения о состоянии риска и подробности рисков для пользователя, входов и соответствующих обнаружений рисков обновляются следующим образом:

- Состояние риска: "Риск" —> "Исправлено"

- Сведения о рисках: "-" —> "Пользователь выполнил безопасное изменение пароля"

Игнорировать риск

Если после расследования вы подтверждаете, что учетная запись входа или пользователя не может быть скомпрометирована, вы можете закрыть риск.

- Войдите в Центр администрирования Microsoft Entra как минимум как оператор по безопасности.

- Перейдите в раздел Защита>Защита личности>Рискованные входы или Рискованные пользователи и выберите рискованное действие.

- Выберите "Закрыть рискованные входы" или "Закрыть риск пользователя".

Так как этот метод не изменяет существующий пароль пользователя, он не возвращает их идентификацию в безопасное состояние. Возможно, вам по-прежнему нужно связаться с пользователем, чтобы сообщить им о риске и посоветовать ему изменить пароль.

Состояние риска и сведения о рисках для пользователя, процессов входа в систему и соответствующих обнаружений рисков обновляются следующим образом:

- Состояние риска: "Риск" —> "Отклонено"

- Сведения о рисках: "-" —> "Администратор отклонил риск для входа" или "Администратор отклонил все риски для пользователя".

Подтверждение компрометации пользователя

Если после расследования вы подтвердите, что вход или пользователь находится под угрозой, вы можете вручную подтвердить, что учетная запись скомпрометирована:

- Выберите событие или пользователя в отчетах о рискованных входах или в отчетах о рискованных пользователях и выберите Подтвердить скомпрометирован.

- Если политика на основе рисков не была активирована, и риск не был самостоятельно устранен с помощью одного из методов, описанных в этой статье, выполните одно или несколько следующих действий:

- Запрос сброса пароля.

- Заблокировать пользователя, если вы подозреваете, что злоумышленник может сбросить пароль или выполнить многофакторную проверку подлинности для пользователя.

- Отмена маркеров обновления.

- Отключите все устройства , которые считаются скомпрометированы.

- При использовании оценки непрерывного доступа отмените все маркеры доступа.

Состояние риска и сведения о рисках для пользователя, входов и соответствующих обнаружений рисков обновляются следующим образом:

- Состояние риска: "Риск" —> "Подтвержденный скомпрометированный"

- Сведения о рисках: "-" —> "Администратор подтвердил, что пользователь скомпрометирован"

Дополнительные сведения о том, что происходит при подтверждении компрометации, см. в статье "Как дать отзыв о рисках".

Разблокировать пользователей

Политики на основе рисков можно использовать для блокировки учетных записей для защиты организации от скомпрометированных учетных записей. Эти сценарии следует исследовать, чтобы определить, как разблокировать пользователя, а затем определить, почему пользователь был заблокирован.

Вход из знакомого местоположения или устройства

Попытки входа часто блокируются как подозрительные, если они выполняются из незнакомого местоположения или с незнакомого устройства. Пользователи могут войти из знакомого расположения или устройства, чтобы попытаться разблокировать вход. Если вход выполнен успешно, защита идентификаторов Майкрософт автоматически исправляет риск входа.

- Состояние риска: "Риск" —> "Отклонено"

- Сведения о рисках: "-" —> "Защита идентификаторов Microsoft Entra ID Protection оценила вход как безопасный".

Исключить пользователя из политики

Если вы считаете, что текущая конфигурация политики входа или риска пользователей вызывает проблемы для конкретных пользователей, вы можете исключить пользователей из политики. Необходимо убедиться, что это безопасно для предоставления доступа к этим пользователям, не применяя к ним эту политику. Дополнительные сведения см. в разделе "Практическое руководство. Настройка и включение политик риска".

Возможно, вам потребуется вручную удалить риск или пользователя, чтобы они могли войти.

Отключение политики

Если вы считаете, что конфигурация политики вызывает проблемы для всех пользователей, вы можете отключить политику. Дополнительные сведения см. в разделе "Практическое руководство. Настройка и включение политик риска".

Возможно, вам потребуется вручную устранить риск или пользователя, чтобы они могли войти в систему до того, как принять меры по политике.

Автоматическая блокировка из-за риска высокой достоверности

Защита идентификаций Microsoft Entra автоматически блокирует входы в систему, которые имеют очень высокую вероятность риска. Этот блок чаще всего возникает при входе, выполняемом с помощью устаревших протоколов проверки подлинности или отображения свойств вредоносной попытки. Если пользователь заблокирован для любого сценария, он получает ошибку проверки подлинности 50053. Журналы входа отображают следующую причину блокировки: "Вход был заблокирован встроенными защитами из-за высокой достоверности риска".

Чтобы разблокировать учетную запись на основе риска входа с высоким уровнем достоверности, у вас есть следующие параметры:

- Добавьте IP-адреса, используемые для входа в параметры надежного расположения: если вход выполняется из известного расположения для вашей компании, можно добавить IP-адрес в доверенный список. Дополнительные сведения см. в разделе "Условный доступ: назначение сети".

- Используйте современный протокол проверки подлинности: если вход выполняется с помощью устаревшего протокола, переключение на современный метод разблокирует попытку.

Разрешить локальный сброс пароля для устранения рисков пользователей

Если в вашей организации есть гибридная среда, вы можете разрешить изменения паролей на локальных серверах для сброса рисков пользователей с помощью синхронизации хэша паролей. Необходимо включить синхронизацию хэша паролей , прежде чем пользователи смогут самостоятельно исправить их в этих сценариях.

- Рискованные гибридные пользователи могут самостоятельно исправиться без вмешательства администратора. При изменении пароля в локальной среде риск пользователя автоматически устраняется в службе защиты идентификаторов Microsoft Entra, сбросив текущее состояние риска пользователя.

- Организации могут заранее развертывать политики риска пользователей, требующие изменения пароля для защиты гибридных пользователей. Этот вариант повышает уровень безопасности организации и упрощает управление безопасностью, обеспечивая оперативное устранение рисков пользователей даже в сложных гибридных средах.

Примечание.

Включение функции локального изменения пароля для устранения риска пользователей является опцией по выбору. Клиенты должны оценить эту функцию, прежде чем включить ее в рабочих средах. Мы рекомендуем клиентам защитить локальный процесс изменения пароля. Например, требуется многофакторная проверка подлинности, прежде чем разрешить пользователям изменять пароль в локальной среде с помощью средства, например Self-Service портала сброса пароля в Microsoft Identity Manager.

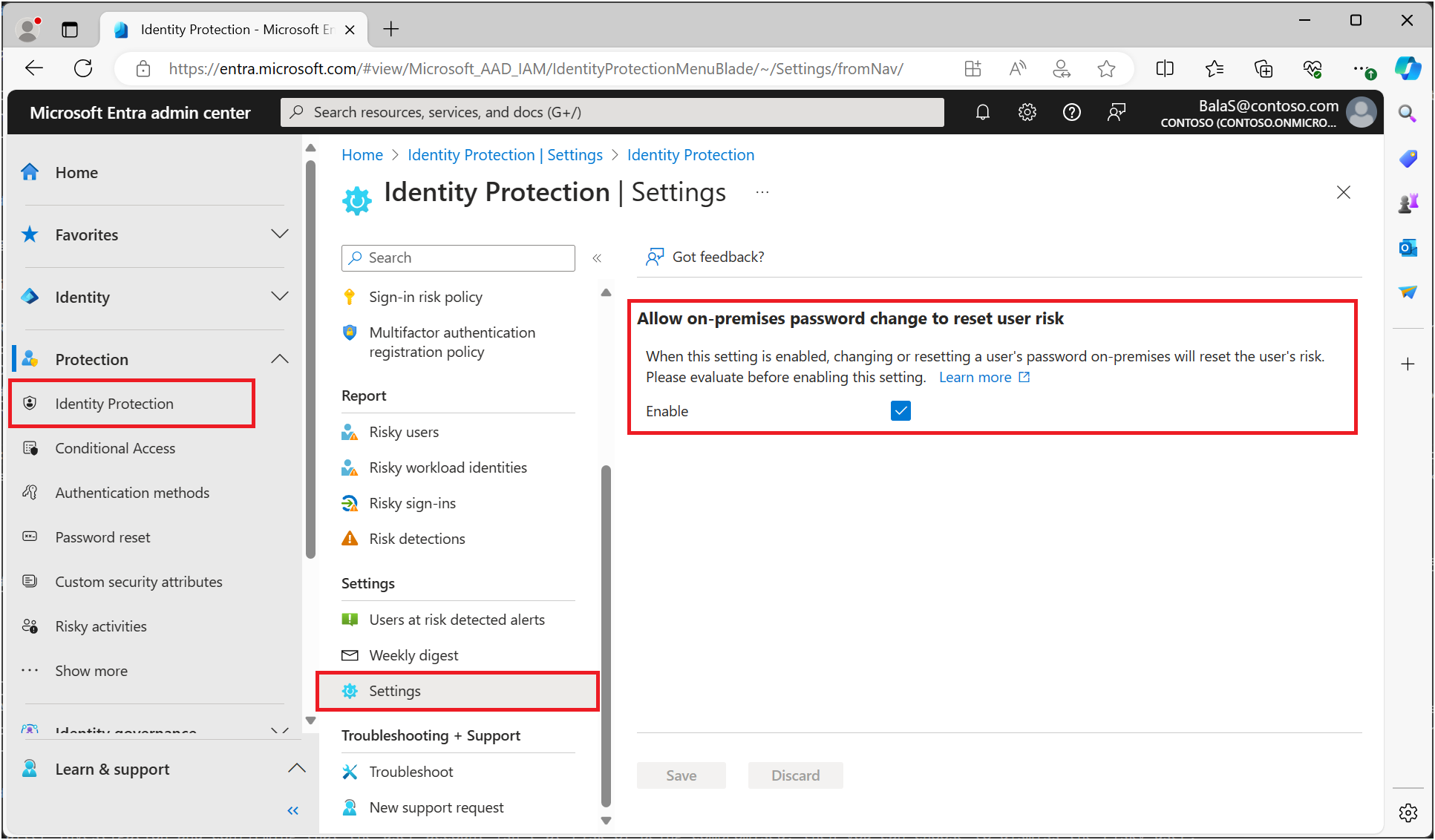

Чтобы настроить этот параметр, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Entra как минимум как оператор по безопасности.

- Перейдите к защите>идентификации>Настройки.

- Установите флажок Разрешить изменение локального пароля для сброса риска пользователя и нажмите кнопку "Сохранить".

Удаленные пользователи

Если пользователь был удален из каталога с риском, этот пользователь по-прежнему отображается в отчете о рисках, даже если учетная запись была удалена. Администраторы не могут исключить риск с пользователей, которые были удалены из каталога. Чтобы убрать удаленных пользователей, откройте обращение в службу поддержки Майкрософт.

Предварительная версия PowerShell

Используя модуль предварительной версии пакета SDK для Microsoft Graph PowerShell, организации могут управлять рисками с помощью PowerShell. Модули предварительного просмотра и пример кода можно найти в репозитории Microsoft Entra GitHub.

Скрипт, Invoke-AzureADIPDismissRiskyUser.ps1 включенный в репозиторий, позволяет организациям уволить всех рискованных пользователей в каталоге.