Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Служба удаленных рабочих столов и прокси приложения Microsoft Entra работают вместе, чтобы повысить производительность работников, которые находятся вне корпоративной сети.

Целевая аудитория для этой статьи:

- Текущие клиенты, использующие прокси для приложений, которые хотят предложить своим конечным пользователям больше приложений, публикуя локальные приложения через службы удалённых рабочих столов.

- Клиенты служб удаленного рабочего стола, которые хотят уменьшить область атаки своего развертывания, используя прокси приложения Microsoft Entra. Этот сценарий предоставляет набор двухфакторной проверки подлинности и элементов управления условным доступом к RDS.

Как прокси-сервер приложения встраивается в стандартное развертывание RDS

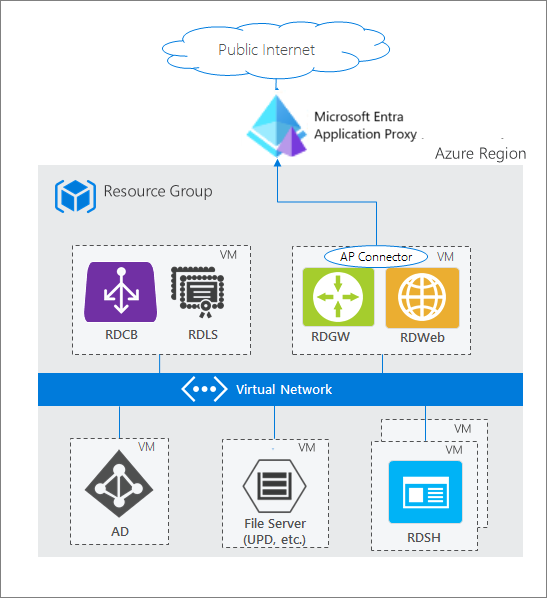

Стандартное развертывание RDS включает различные службы ролей удаленного рабочего стола, работающие на Windows Server. В архитектуре служб удаленных рабочих столов существует несколько вариантов развертывания. В отличие от других вариантов развертывания RDS, развертывание RDS с прокси приложения Microsoft Entra (показано на следующей схеме) имеет постоянное исходящее подключение с сервера, на котором запущена служба соединителя. Другие развертывания оставляют входящие соединения открытыми через балансировщик нагрузки.

В развертывании RDS веб-роль удаленного рабочего стола (RD) и роль шлюза удаленных рабочих столов выполняются на компьютерах, подключенных к Интернету. Эти конечные точки открыты по следующим причинам:

- RD Web предоставляет пользователю общедоступную конечную точку для входа и просмотра различных локальных приложений и рабочих столов, к которым они могут получить доступ. При выборе ресурса подключение протокола удаленного рабочего стола (RDP) создается с помощью собственного приложения в ОС.

- После запуска подключения RDP Шлюз удаленного рабочего стола начинает работу. Шлюз удаленных рабочих столов обрабатывает зашифрованный трафик RDP, поступающий через Интернет, и преобразует его на локальный сервер, к которому подключается пользователь. В этом сценарии шлюз RD получает трафик от прокси приложения Microsoft Entra.

Совет

Дополнительные сведения см. в статье о том, как легко развернуть RDS с помощью Azure Resource Manager и Azure Marketplace.

Требования

- Конечные точки RD Web и RD Gateway должны находиться на одном компьютере и иметь общий корень. RD Веб и RD Шлюз публикуются как одно приложение с проксированием приложений, чтобы можно было использовать единый вход между двумя приложениями.

- Развертывание RDS и включение прокси приложения. Включите прокси приложения и откройте необходимые порты и URL-адреса, а также включите протокол TLS 1.2 на сервере. Сведения о том, какие порты необходимо открыть, и другие детали, просмотрите в руководстве: добавление локального приложения для удаленного доступа через прокси приложения в Microsoft Entra ID.

- Конечные пользователи должны использовать совместимый браузер для подключения к RD Web или RD Web клиенту. Дополнительные сведения см. в разделе "Поддержка конфигураций клиентов".

- При публикации RD Web используйте то же полное доменное имя (FQDN) как для внутреннего, так и для внешнего доступа, если возможно. Если внутренние и внешние полные доменные имена (FQDN) отличаются, отключите преобразование заголовков запросов, чтобы избежать получения недопустимых ссылок клиентом.

- Если вы используете веб-клиент RD, необходимо использовать то же внутреннее и внешнее полное доменное имя. Если внутренние и внешние полные доменные имена отличаются, при подключении к RemoteApp через RD Web клиент возникают ошибки WebSocket.

- Если вы используете веб-сайт RD в Internet Explorer, необходимо включить надстройку RDS ActiveX.

- Если вы используете веб-клиент RD, вам потребуется использовать соединитель прокси приложения версии 1.5.1975 или более поздней версии.

- Для потока предварительной проверки подлинности Microsoft Entra пользователи могут подключаться только к ресурсам, опубликованным для них в области RemoteApp и Рабочие столы. Пользователи не могут подключиться к рабочему столу с помощью панели подключения к удаленному компьютеру .

- Если вы используете Windows Server 2019, необходимо отключить протокол HTTP2. Дополнительные сведения см. в руководстве "Как добавить локальное приложение для удаленного доступа через прикладной прокси в Microsoft Entra ID".

Развертывание совместного сценария RDS и прокси приложения

После настройки прокси приложения RDS и Microsoft Entra для вашей среды выполните действия, чтобы объединить два решения. Эти шаги представляют собой пошаговую инструкцию по публикации двух конечных точек RDS (RD Web и RD Gateway) в качестве приложений, а затем перенаправлению трафика на ваш RDS для передачи через прокси приложения.

Публикация конечной точки узла удаленных рабочих точек

Опубликуйте новое прокси-приложение со значениями.

- Внутренний URL-адрес:

https://<rdhost>.com/, где<rdhost>является общим корнем для RD Web и RD Gateway. - Внешний URL-адрес: это поле автоматически заполняется на основе имени приложения, но его можно изменить. Пользователи переходят по этому URL-адресу при доступе к RDS.

- Метод предварительной проверки подлинности: идентификатор Microsoft Entra.

- Перевод заголовков URL-адресов: Нет.

- Не используйте файл cookie HTTP-Only.

- Внутренний URL-адрес:

Назначьте пользователей к опубликованному приложению RD. Убедитесь, что у всех них есть доступ к RDS.

Оставьте метод единого входа для приложения, так как единый вход Microsoft Entra отключен.

Заметка

Пользователям предлагается пройти проверку подлинности один раз в Microsoft Entra ID и один раз в RD Web, но у них есть единая точка входа в RD Gateway.

Перейдите к Entra ID>регистрациям приложений. Выберите приложение из списка.

В разделе "Управление" выберите "Фирменная символика".

Обновите поле URL домашней страницы , чтобы указать вашу конечную точку RD Web (например,

https://<rdhost>.com/RDWeb).

Направьте трафик RDS к прокси сервера приложения.

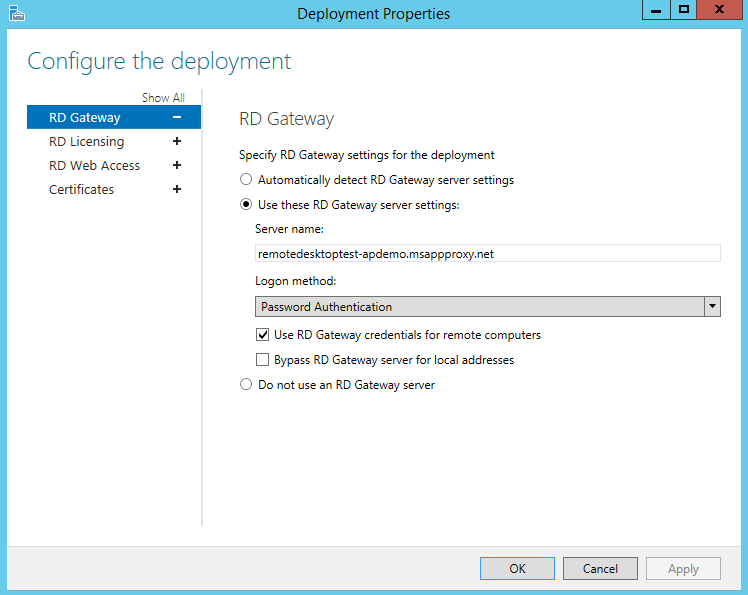

Подключитесь к развертыванию RDS от имени администратора и измените имя сервера RD Gateway, используемого для этого развертывания. Эта конфигурация гарантирует, что подключения проходят через службу прокси приложения Microsoft Entra.

Подключитесь к серверу RDS, на котором выполняется роль RD Connection Broker.

Запустите диспетчер серверов.

Выберите службы удаленных рабочих столов в области слева.

Выберите "Обзор".

В разделе "Обзор развертывания" выберите раскрывающееся меню и выберите пункт "Изменить свойства развертывания".

На вкладке шлюза удаленных рабочих столов измените имя сервера на внешний URL-адрес, заданный для конечной точки узла удаленных рабочих столов в прокси-сервере приложения.

Измените поле метода входа на проверку подлинности паролей.

Выполните эту команду для каждой коллекции. Замените <yourcollectionname> и <proxyfrontendurl> собственными сведениями. Эта команда обеспечивает однократный вход между RD Web и RD Gateway и оптимизирует производительность.

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"Например:

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"Заметка

Команда использует обратный апостроф в `nrequire`.

Чтобы проверить изменение настраиваемых свойств RDP и просмотреть содержимое файла RDP, скачанные из RDWeb для этой коллекции, выполните следующую команду.

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

Теперь, когда удаленный рабочий стол настроен, прокси приложения Microsoft Entra берет на себя функции компонента служб удаленных рабочих столов, обращенного к сети Интернет. Удалите другие общедоступные интернет-конечные точки на машинах RD Web и RD Gateway.

Включение веб-клиента RD

Если вы хотите, чтобы пользователи использовали веб-клиент удаленных рабочих столов, выполните действия, описанные в разделе "Настройка веб-клиента удаленного рабочего стола для пользователей".

Веб-клиент удаленного рабочего стола предоставляет доступ к инфраструктуре удаленного рабочего стола организации. Требуется веб-браузер, совместимый с HTML5, например Microsoft Edge, Google Chrome, Safari или Mozilla Firefox (версии 55.0 и более поздних версий).

Тестирование сценария

Протестируйте сценарий с помощью Internet Explorer на компьютере с Windows 7 или 10.

- Перейдите по внешнему URL-адресу, который вы настроили, или найдите приложение на панели MyApps.

- Аутентификация в Microsoft Entra ID. Используйте учетную запись, назначенную для приложения.

- Аутентификация в RD Web.

- После успешной проверки подлинности RDS можно выбрать нужный рабочий стол или приложение и начать работу.

Поддержка других конфигураций клиента

Конфигурация, описанная в этой статье, предназначена для доступа к RDS через RD Web или веб-клиент удаленных рабочих столов. Однако если вам нужно, вы можете поддерживать другие операционные системы или браузеры. Разница заключается в используемом методе проверки подлинности.

| Метод проверки подлинности | Поддерживаемая конфигурация клиента |

|---|---|

| Предварительная проверка подлинности | Веб-приложение RD— Windows 7/10/11 с помощью надстройки Microsoft Edge Chromium IE mode + RDS ActiveX |

| Предварительная проверка подлинности | Веб-клиент RD— веб-браузер, совместимый с HTML5, например Microsoft Edge, Internet Explorer 11, Google Chrome, Safari или Mozilla Firefox (версии 55.0 и более поздних версий) |

| Сквозной канал | Любая другая операционная система, поддерживающая приложение удаленного рабочего стола Майкрософт |

Заметка

Microsoft Edge Chromium IE режим требуется, если портал "Мои приложения" используется для доступа к приложению удаленного рабочего стола.

Поток предварительной аутентификации предоставляет больше преимуществ безопасности, чем поток сквозной аутентификации. С предварительной проверкой подлинности можно использовать функции проверки подлинности Microsoft Entra, такие как единый вход, условный доступ и двухфакторная проверка подлинности для локальных ресурсов. Кроме того, убедитесь, что только прошедший проверку подлинности трафик достигает вашей сети.

Чтобы использовать сквозную проверку подлинности, существует всего два изменения действий, перечисленных в этой статье:

- На шаге 1 Публикация точки подключения узла удаленных рабочих столов задайте метод предварительной проверки подлинности на сквозной проверки.

- В Перенаправлении трафика RDS на прокси-сервер приложения полностью пропустите шаг 8.