Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

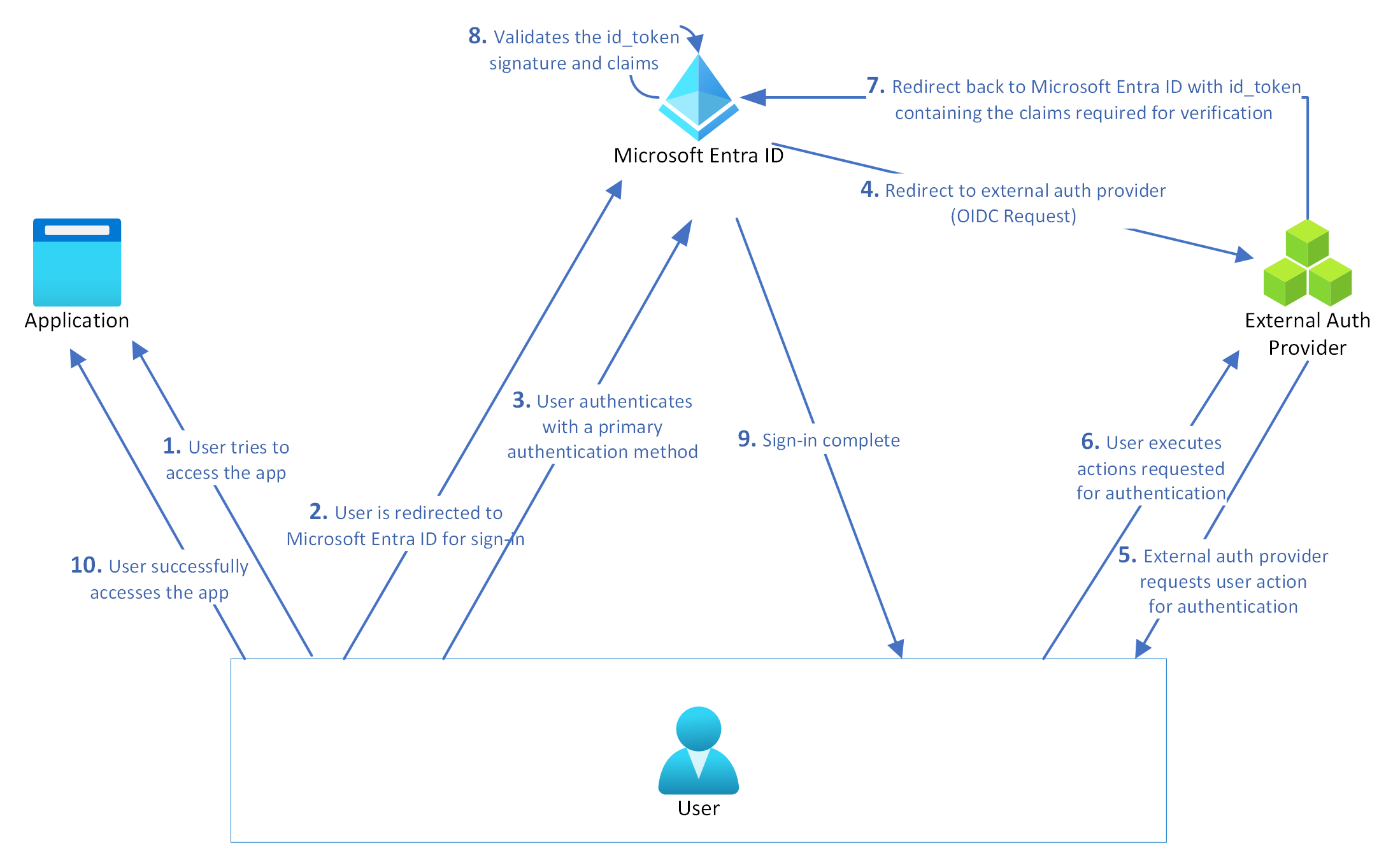

Внешний метод проверки подлинности (EAM) позволяет пользователям выбирать внешнего поставщика для соответствия требованиям многофакторной проверки подлинности (MFA) при входе в идентификатор Microsoft Entra ID. EAM может удовлетворить требования многократной аутентификации (MFA) из политик условного доступа, политик условного доступа Microsoft Entra ID Protection основанных на рисках, активации управления привилегиями пользователей (PIM) и когда само приложение требует MFA.

EAMs отличаются от федерации в том, что удостоверение пользователя создается и управляется в Microsoft Entra ID. В федерации идентификация управляется внешним поставщиком идентификационных данных. Для EAM (Enterprise Asset Management) требуется по крайней мере лицензия Microsoft Entra ID P1.

Необходимые метаданные для настройки EAM

Чтобы создать EAM, вам потребуется следующая информация от внешнего поставщика проверки подлинности:

Идентификатор приложения обычно является мультитенантным приложением от поставщика, которое используется в рамках интеграции. Необходимо предоставить согласие администратора для этого приложения в вашей организации.

Идентификатор клиента — это идентификатор поставщика, используемый в рамках интеграции проверки подлинности для идентификации идентификатора Microsoft Entra ID, запрашивающего проверку подлинности.

URL обнаружения — это точка доступа OpenID Connect (OIDC) для внешнего поставщика аутентификации.

Примечание.

Сведения о настройке регистрации приложения см. в статье "Настройка нового внешнего поставщика проверки подлинности с помощью идентификатора Microsoft Entra ID ".

Внимание

Убедитесь, что свойство kid (Key ID) закодировано в Base64 как в заголовке JWT id_token, так и в наборе веб-ключей JSON (JWKS), полученном из jwks_uri поставщика. Это выравнивание кодирования важно для беспрепятственной проверки подписей токенов в процессе аутентификации. Несоответствие может привести к проблемам с сопоставлением ключей или проверкой подписи.

Управление EAM в Центре администрирования Microsoft Entra

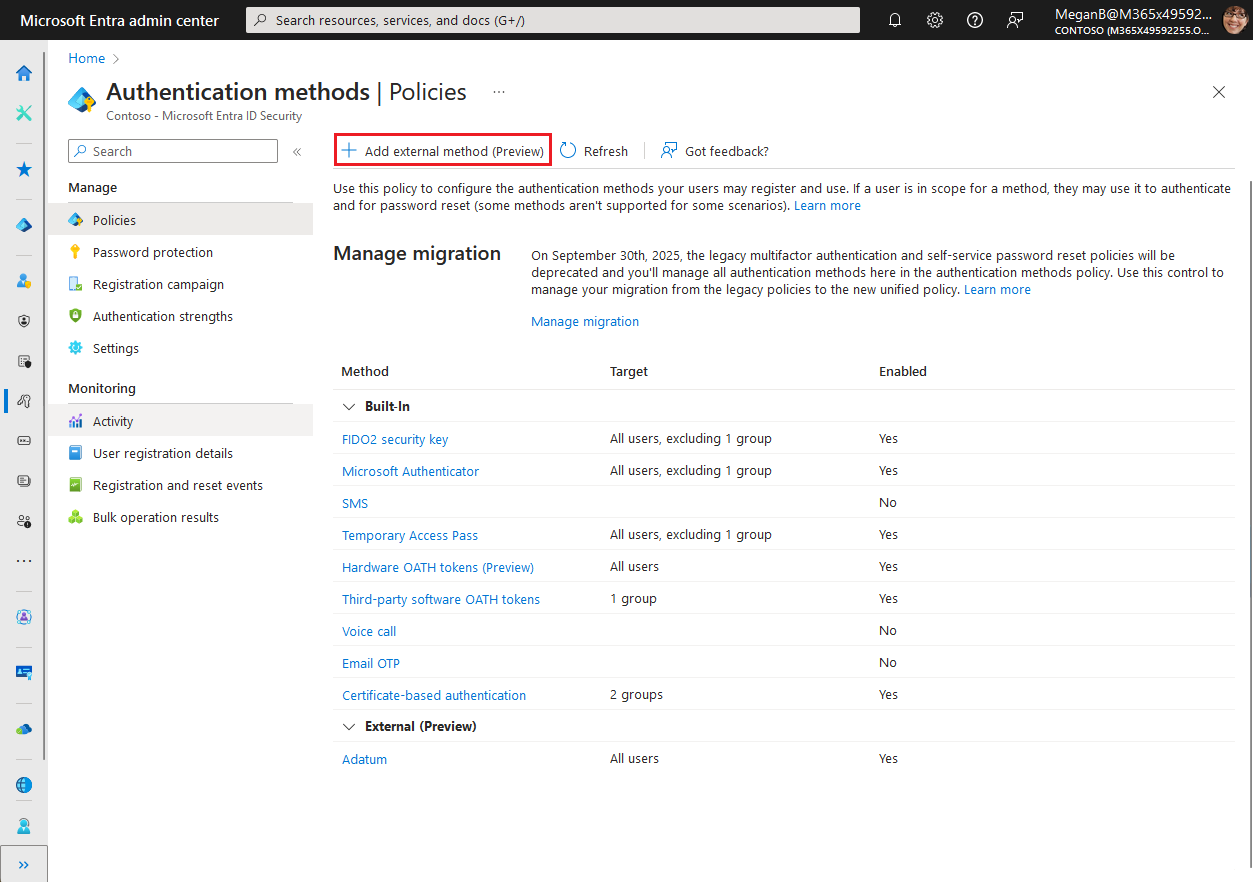

Методы EAM управляются политикой методов аутентификации Microsoft Entra ID, аналогично встроенным методам.

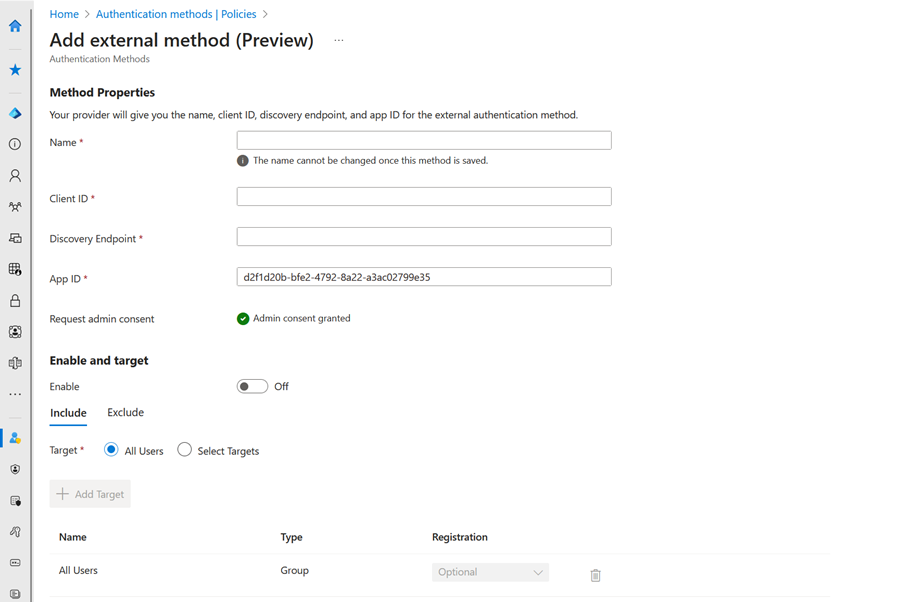

Создание EAM в Центре администрирования

Перед созданием EAM в Центре администрирования убедитесь, что у вас есть метаданные для настройки EAM.

Войдите в Центр администрирования Microsoft Entra как минимум в качестве Администратора привилегированных ролей.

Перейдите к Entra ID>методам проверки подлинности>добавить внешний метод (предварительная версия).

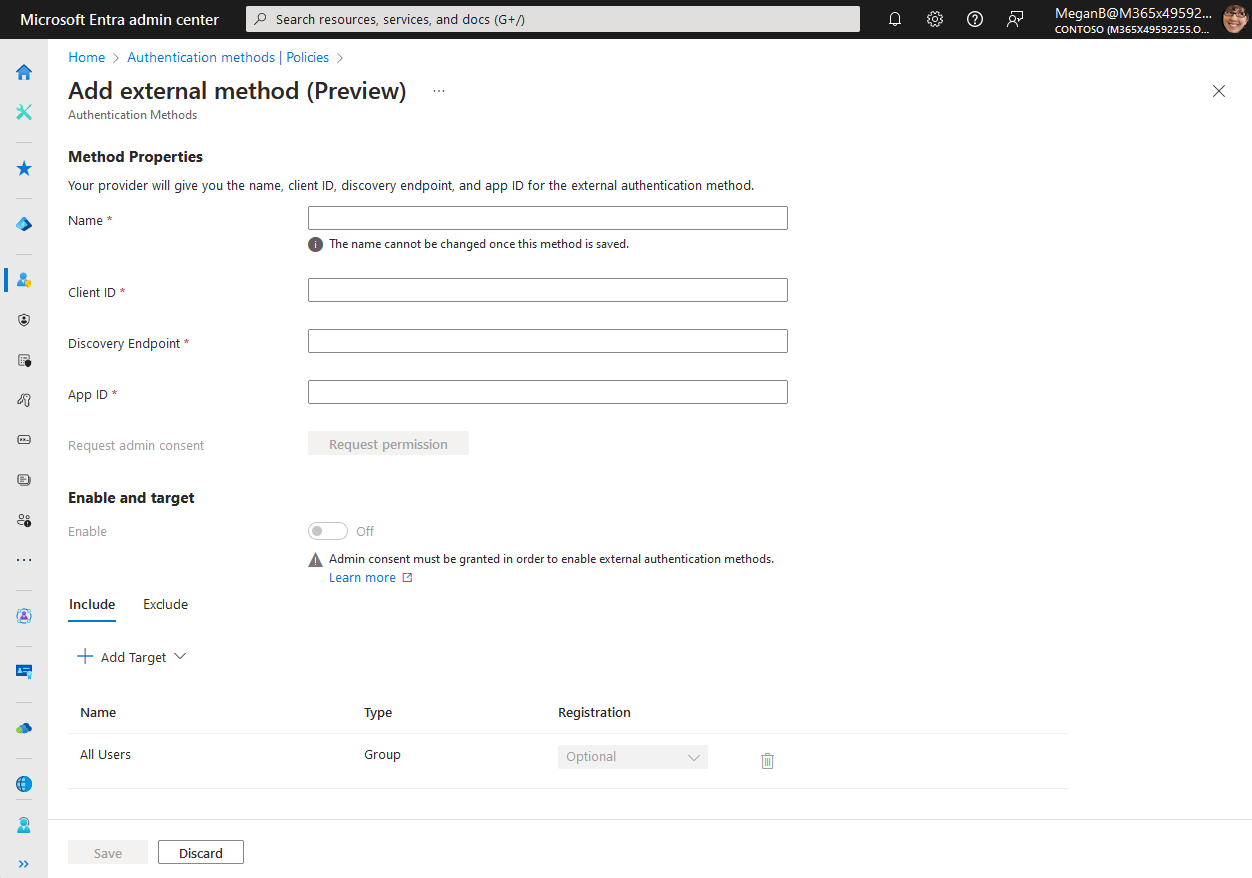

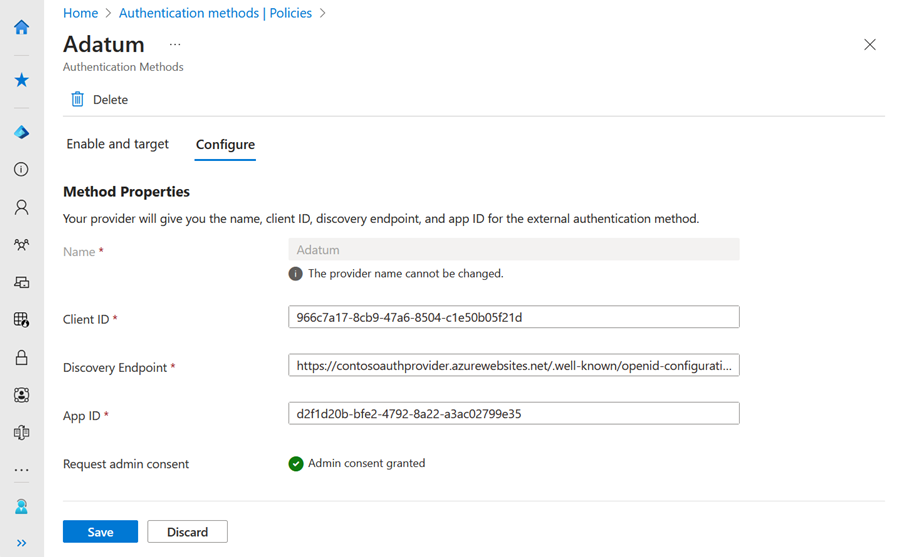

Добавьте свойства метода на основе сведений о конфигурации от поставщика. Например:

- Имя: Adatum

- Идентификатор клиента: 0000111-aaaa-2222-bbbb-3333cccc4444

- Конечная точка обнаружения:

https://adatum.com/.well-known/openid-configuration - Идентификатор приложения: 11112222-bbbb-3333-cccc-4444ddd5555

Внимание

Отображаемое имя — это имя, отображаемое пользователю в списке выбора методов. Его нельзя изменить после создания метода. Отображаемые имена должны быть уникальными.

Для предоставления согласия администратора привилегированных ролей для приложения поставщика требуется по крайней мере роль администратора . Если у вас нет роли, необходимой для предоставления согласия, вы по-прежнему можете сохранить метод проверки подлинности, но его нельзя включить, пока не будет предоставлено согласие.

После ввода значений от поставщика нажмите кнопку, чтобы запросить предоставление приложению согласия администратора, чтобы он смог считывать необходимые сведения от пользователя для правильной проверки подлинности. Вам будет предложено войти с учетной записью с разрешениями администратора и предоставить приложению поставщика необходимые разрешения.

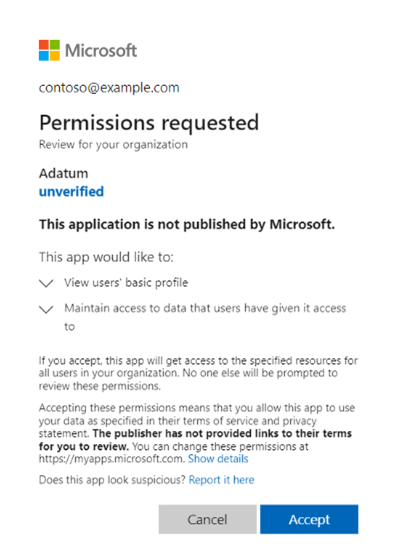

После входа нажмите кнопку "Принять ", чтобы предоставить согласие администратора:

Перед предоставлением согласия вы увидите разрешения, запрашиваемые приложением поставщика. После предоставления согласия администратора и отражения изменений, страница обновляется, чтобы показать, что согласие администратора было предоставлено.

Если у приложения есть разрешения, можно также включить метод перед сохранением. В противном случае необходимо сохранить метод в отключенном состоянии и включить после предоставления приложения согласия.

После включения метода все пользователи в области могут выбрать метод для любых запросов MFA. Если у приложения от поставщика не утверждено согласие, то любой вход с использованием данного метода завершится неудачей.

Если приложение удалено или больше не имеет разрешений, пользователи видят ошибку и при попытке входа возникает сбой. Метод нельзя использовать.

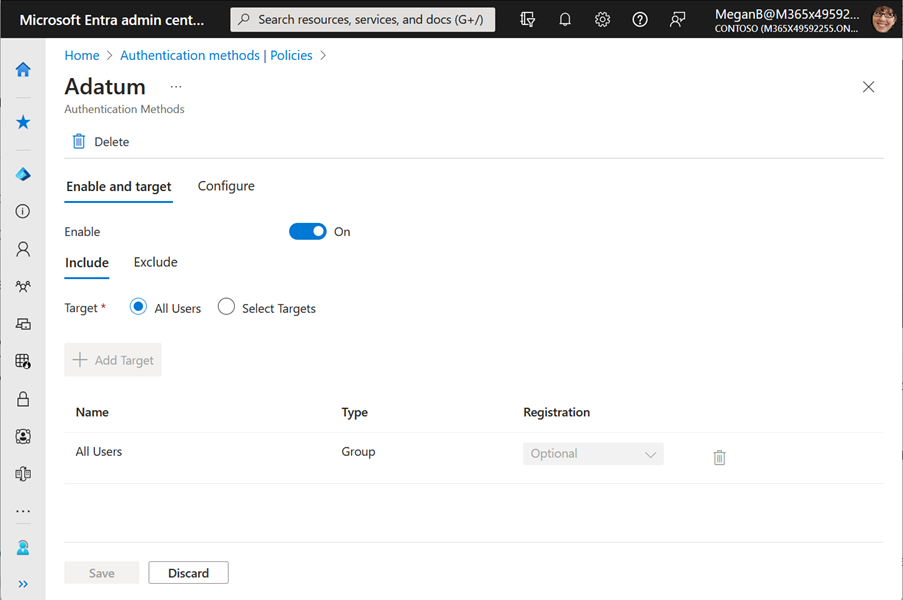

Настройка EAM в Центре администрирования

Чтобы управлять EAM в административном центре Microsoft Entra, откройте политику аутентификации. Выберите имя метода, чтобы открыть параметры конфигурации. Вы можете выбрать, какие пользователи включены и исключены из этого метода.

Удалите EAM в Центре администрирования

Если вы больше не хотите, чтобы пользователи могли использовать EAM, можно либо:

- Установите Включение в Выключено, чтобы сохранить конфигурацию метода.

- Нажмите кнопку "Удалить", чтобы удалить метод

Управление EAM с помощью Microsoft Graph

Чтобы управлять политикой методов проверки подлинности с помощью Microsoft Graph, вам потребуется Policy.ReadWrite.AuthenticationMethod разрешение. Дополнительные сведения см. в разделе Update authenticationMethodsPolicy.

Взаимодействие с пользователем

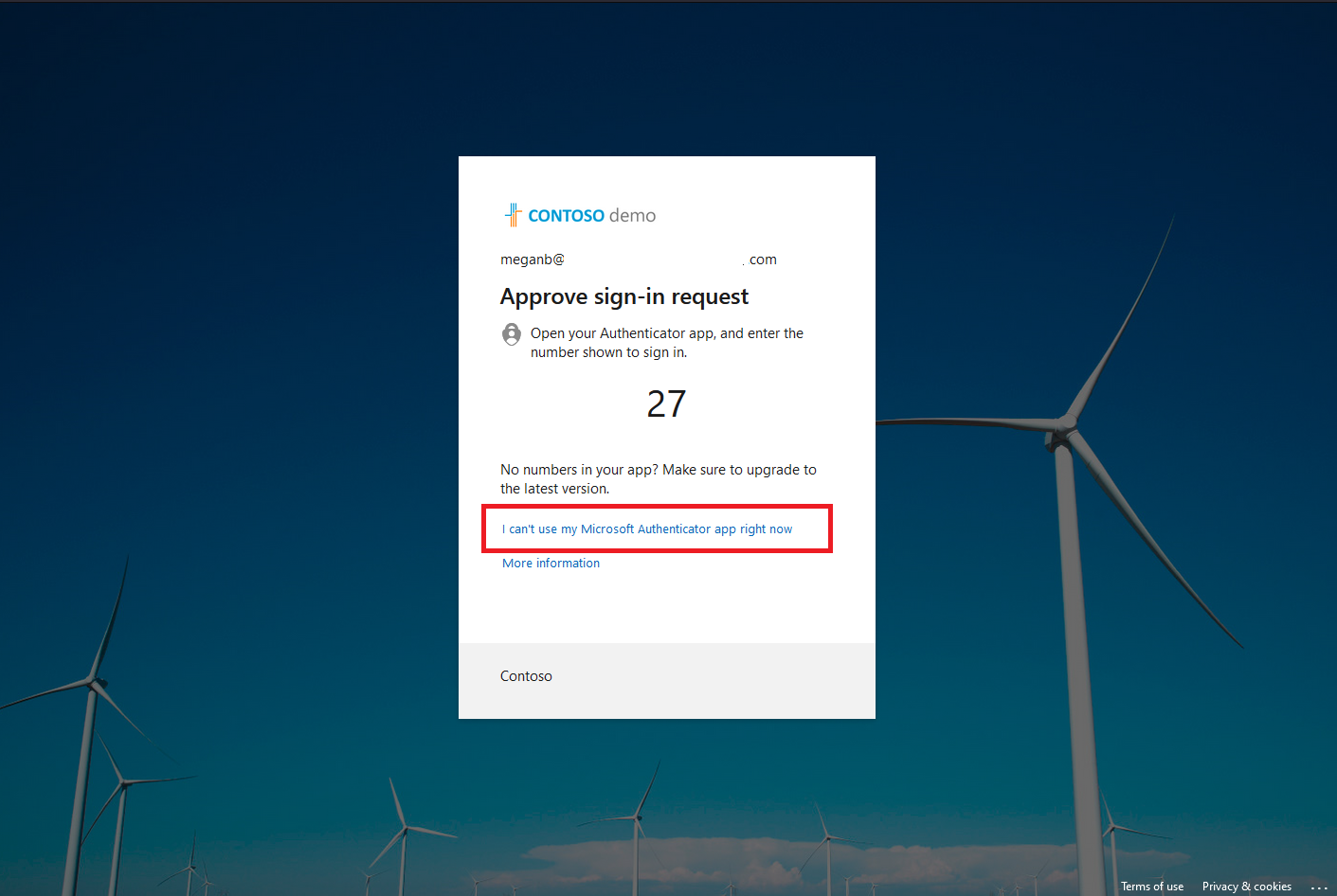

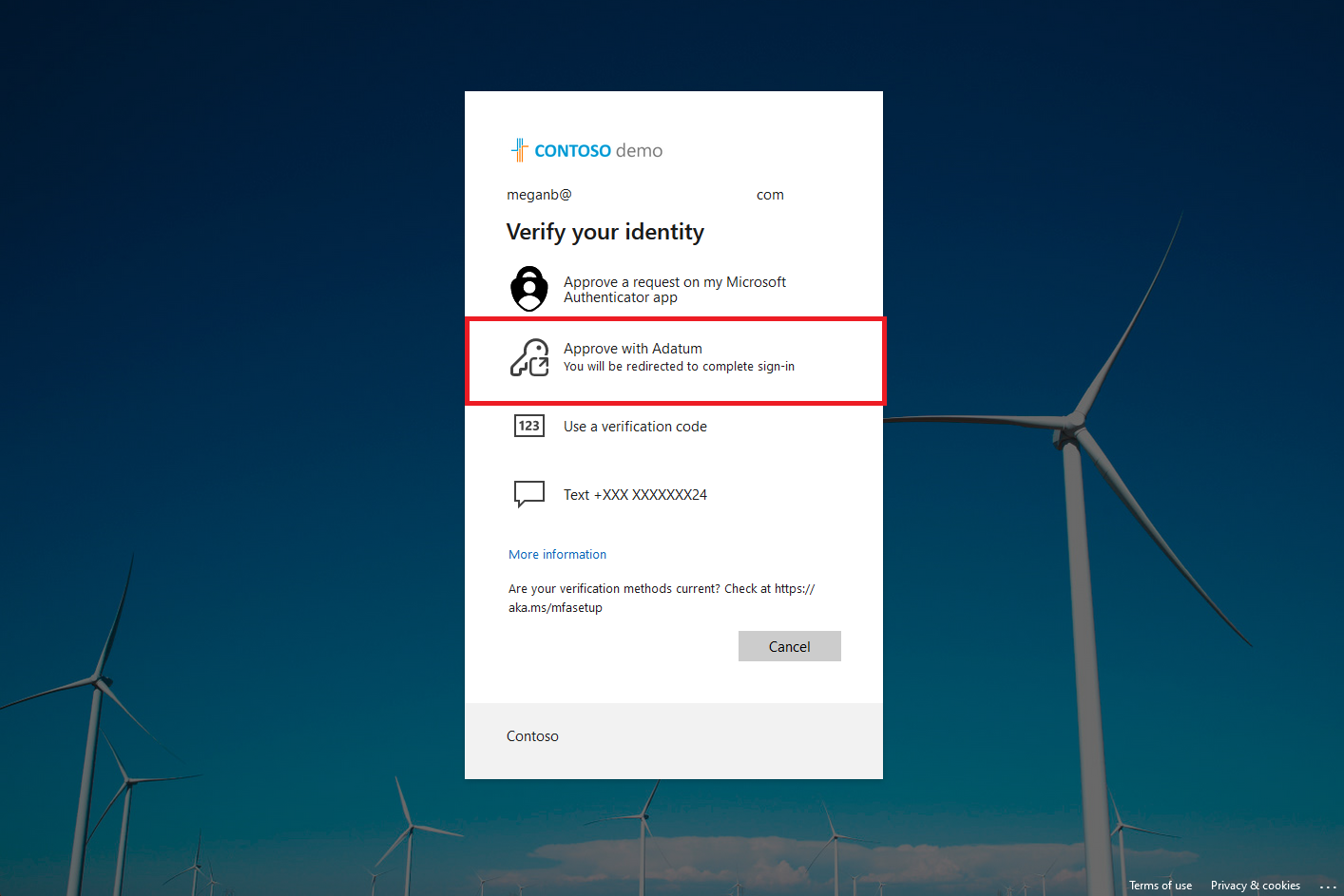

Пользователи, которые активированы для EAM, могут использовать его при входе и многофакторной проверке подлинности.

Если у пользователя есть другие способы входа и включена системная MFA , другие методы отображаются по умолчанию. Пользователь может выбрать другой метод, а затем выбрать EAM. Например, если пользователь включил Authenticator в качестве другого метода, он получает запрос на сопоставление чисел.

Если у пользователя нет других методов, он может просто выбрать EAM. Они перенаправляются внешнему поставщику проверки подлинности для завершения проверки подлинности.

Регистрация метода проверки подлинности для EAMs

В предварительной версии все пользователи в группе включения для EAM считаются способными MFA и могут использовать внешний метод проверки подлинности для удовлетворения MFA. Пользователи, поддерживающие MFA, из-за того, что они являются целевым объектом для EAM, не включаются в отчеты о регистрации метода проверки подлинности.

Примечание.

Мы активно работаем над добавлением возможностей регистрации для EAMs. После добавления регистрации пользователям, которые ранее использовали EAM, необходимо зарегистрировать EAM с идентификатором Entra ID, прежде чем им будет предложено использовать его для удовлетворения MFA.

Использование пользовательского управления EAM и условного доступа одновременно

EAMs и пользовательские элементы управления могут работать параллельно. Корпорация Майкрософт рекомендует администраторам настроить две политики условного доступа:

- Одна политика для обеспечения соблюдения пользовательских настроек управления

- Другая политика с обязательным предоставлением MFA

Включите тестовую группу пользователей для каждой политики, но не оба. Если пользователь включен в обе политики или любая политика с обоими условиями, пользователь должен удовлетворить MFA во время входа. Они также должны удовлетворять настройкам контроля, в результате чего их перенаправляют на внешнего поставщика во второй раз.

Следующие шаги

Дополнительные сведения об управлении методами проверки подлинности см. в разделе "Управление методами проверки подлинности" для идентификатора Microsoft Entra.

Для справки по поставщику EAM см. справочник поставщика внешних методов многофакторной аутентификации Microsoft Entra (предварительная версия).