Настройка сервера Многофакторной идентификации Azure для работы с AD FS 2.0

Эта статья предназначена для организаций, которые федеративны с идентификатором Microsoft Entra ID и хотят защитить ресурсы, которые находятся в локальной среде или в облаке. Вы можете сделать это с помощью сервера Многофакторной идентификации Azure. Его нужно настроить для работы с AD FS, чтобы двухфакторная проверка подлинности запускалась для важных конечных точек.

Эта статья содержит информацию об использовании сервера Многофакторной идентификации Azure с AD FS 2.0. Дополнительные сведения о службах AD FS см. в статье Защита облачных и локальных ресурсов с помощью сервера Многофакторной идентификации Azure со службами федерации Active Directory в Windows Server.

Важно!

В сентябре 2022 года корпорация Майкрософт объявила об отмене использования сервера Многофакторной идентификации Azure. Начиная с 30 сентября 2024 г. развертывания сервера Многофакторной идентификации Azure больше не будут обслуживать многофакторные запросы проверки подлинности, что может привести к сбою проверки подлинности для вашей организации. Чтобы обеспечить непрерывную проверку подлинности и оставаться в поддерживаемом состоянии, организации должны перенести данные проверки подлинности пользователей в облачную службу многофакторной проверки подлинности Microsoft Entra с помощью последней служебной программы миграции, включенной в последнее обновление сервера Многофакторной идентификации Azure. Дополнительные сведения см. в статье "Миграция сервера Многофакторной идентификации Azure".

Сведения о начале работы с облачной многофакторной идентификацией см. в руководстве по обеспечению безопасности событий входа пользователей с помощью многофакторной проверки подлинности Azure.

Если вы используете облачную MFA, см. статью "Защита облачных ресурсов с помощью многофакторной проверки подлинности Azure и AD FS".

Существующие клиенты, которые активировали "Сервер MFA" до 1 июля 2019 г., могут скачивать последнюю версию и последующие обновления, а также генерировать учетные данные для активации как обычно.

Защита AD FS 2.0 с помощью прокси-сервера

Чтобы защитить AD FS 2.0 с помощью прокси-сервера, установите сервер Многофакторной идентификации Azure на прокси-сервере AD FS.

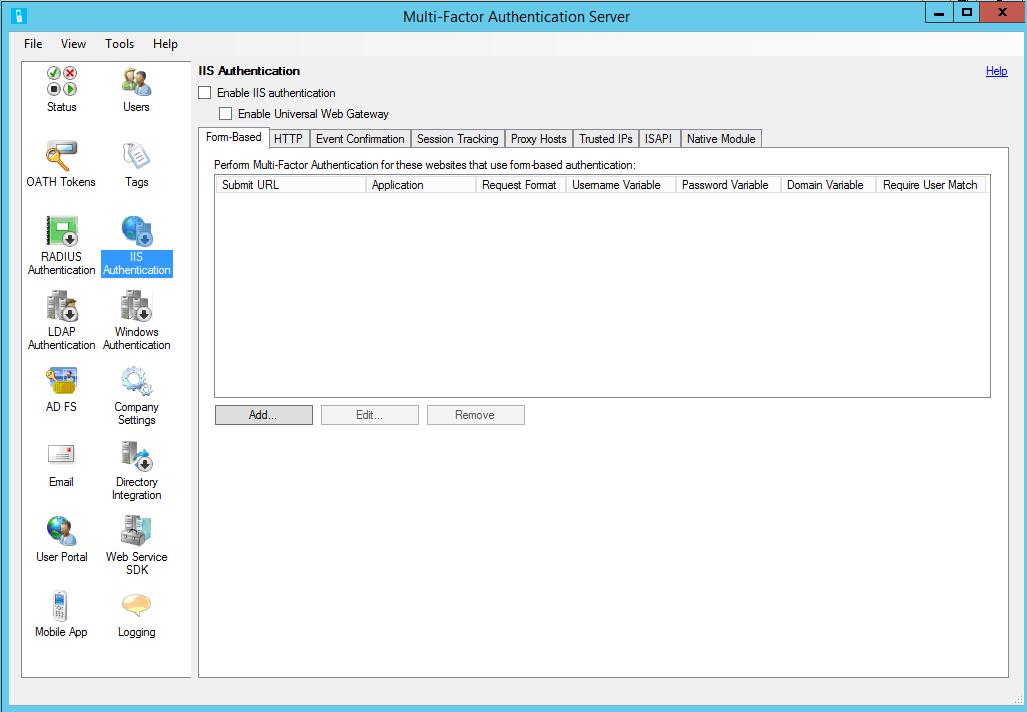

Настройка проверки подлинности IIS

На сервере Многофакторной идентификации Azure щелкните значок Проверка подлинности IIS в меню слева.

Щелкните вкладку На основе форм.

Нажмите кнопку Добавить.

Чтобы автоматически определять такие переменные, как имя пользователя, пароль и домен, введите URL-адрес входа (например,

https://sso.contoso.com/adfs/ls) в диалоговом окне "Автоматическая настройка веб-сайта на основе форм" и нажмите кнопку ОК.Установите флажок "Требовать соответствие пользователей многофакторной проверки подлинности Azure", если все пользователи были или импортированы на сервер и подлежат двухфакторной проверке подлинности. Если значительное количество пользователей еще не импортировано в сервер и (или) будет исключено из двухфакторной проверки, оставьте поле не проверка.

Если переменные страницы не могут быть обнаружены автоматически, нажмите кнопку "Указать вручную... в диалоговом окне "Автоматически настроить веб-сайт на основе форм".

В диалоговом окне "Добавление веб-сайта на основе форм" введите URL-адрес страницы входа в службы федерации Active Directory в поле "URL-адрес для отправки" (например,

https://sso.contoso.com/adfs/ls) и укажите имя приложения (необязательно). Имя приложения отображается в отчетах многофакторной проверки подлинности Azure и может отображаться в сообщениях проверки подлинности SMS или мобильного приложения.В качестве формата запроса укажите POST или GET.

Введите переменную для имени пользователя (ctl00$ContentPlaceHolder1$UsernameTextBox) и переменную для пароля (ctl00$ContentPlaceHolder1$PasswordTextBox). Если на странице входа на основе форм отображается текстовое поле для домена, введите также переменную для домена. Чтобы найти имена полей ввода на странице входа, перейдите на нее в веб-браузере, щелкните страницу правой кнопкой мыши и выберите пункт Просмотр источника.

Установите флажок "Требовать соответствие пользователей многофакторной проверки подлинности Azure", если все пользователи были или импортированы на сервер и подлежат двухфакторной проверке подлинности. Если значительное количество пользователей еще не импортировано в сервер и (или) будет исключено из двухфакторной проверки, оставьте поле не проверка.

Щелкните Дополнительно, чтобы просмотреть дополнительные параметры. Вы можете сделать следующие настройки:

- выбрать специальный файл страницы отказа;

- поместить в кэш успешные проверки подлинности с помощью файлов cookie;

- выбрать способ проверки подлинности основных учетных данных.

Так как прокси-сервер AD FS вряд ли будет присоединен к домену, вы можете использовать LDAP для подключения к контроллеру домена для импорта и предварительной проверки подлинности пользователей. В диалоговом окне "Расширенный веб-сайт на основе форм" щелкните вкладку Основная проверка подлинности и выберите Привязка LDAP в качестве типа предварительной проверки подлинности.

После этого нажмите кнопку ОК, чтобы вернуться к диалоговому окну "Добавление веб-сайта на основе форм".

Чтобы закрыть диалоговое окно, нажмите кнопку ОК .

Когда переменные для URL-адреса и страницы будут введены или обнаружены, данные веб-сайта отобразятся на панели "На основе форм".

Чтобы включить подключаемый модуль IIS на нужном уровне, щелкните вкладку Собственный модуль и выберите сервер, а также веб-сайт, где работает прокси-сервер AD FS (например, "Веб-сайт по умолчанию"), или приложение прокси-сервера AD FS (например, "ls" в разделе "adfs").

Установите флажок Включить проверку подлинности IIS в верхней части экрана.

Проверка подлинности IIS включена.

Настройка интеграции каталогов

Проверка подлинности IIS включена, но чтобы выполнить предварительную проверку подлинности для Active Directory (AD) с помощью протокола LDAP, нужно настроить LDAP-подключение к контроллеру домена.

Щелкните значок Интеграция каталогов.

На вкладке "Параметры" установите переключатель Использовать определенную конфигурацию LDAP.

Выберите Изменить.

В диалоговом окне «Изменение конфигурации LDAP» заполните поля сведениями, нужными для подключения к контроллеру домена AD.

Проверьте LDAP-подключение. Для этого нажмите кнопку Проверка.

Если проверка LDAP-подключения оказалась успешной, нажмите кнопку ОК.

Настройка параметров организации

- Теперь щелкните значок Параметры компании и перейдите на вкладку Разрешение имени пользователя.

- Установите переключатель Для сопоставления имен пользователей использовать атрибут уникального идентификатора LDAP.

- Если пользователи вводят имя пользователя в формате "domain\username", сервер должен быть в состоянии удалить домен от имени пользователя при создании запроса LDAP, который можно выполнить с помощью параметра реестра.

- Откройте редактор реестра и перейдите в раздел HKEY_LOCAL_MACHINE/SOFTWARE/Wow6432Node/Positive Networks/PhoneFactor на 64-разрядном сервере. Если вы используете 32-разрядный сервер, удалите /Wow6432Node из пути. Создайте раздел реестра DWORD под названием "UsernameCxz_stripPrefixDomain" и задайте значение 1. Теперь многофакторная проверка подлинности Azure обеспечивает защиту прокси-сервера AD FS.

Убедитесь, что пользователи импортируются из Active Directory на сервер. Чтобы разрешить пользователям пропускать двухфакторную проверку подлинности из внутренних IP-адресов, ознакомьтесь с доверенными IP-адресами.

AD FS 2.0 без прокси-сервера (напрямую)

Вы можете защитить AD FS, если прокси-сервер AD FS не используется. Установите сервер Многофакторной идентификации Azure на сервере AD FS и настройте его согласно приведенным ниже инструкциям.

На сервере Многофакторной идентификации Azure щелкните значок Проверка подлинности IIS в левом меню.

Перейдите на вкладку HTTP.

Нажмите кнопку Добавить.

В диалоговом окне "Добавление базового URL-адреса" введите URL-адрес веб-сайта AD FS, где выполняется проверка подлинности HTTP (например,

https://sso.domain.com/adfs/ls/auth/integrated) в поле "Базовый URL-адрес". Затем введите имя приложения (необязательно). Имя приложения отображается в отчетах многофакторной проверки подлинности Azure и может отображаться в сообщениях проверки подлинности SMS или мобильного приложения.При необходимости задайте время ожидания простоя и максимальное время сеанса.

Установите флажок "Требовать соответствие пользователей многофакторной проверки подлинности Azure", если все пользователи были или импортированы на сервер и подлежат двухфакторной проверке подлинности. Если значительное количество пользователей еще не импортировано в сервер и (или) будет исключено из двухфакторной проверки, оставьте поле не проверка.

При необходимости установите флажок использования файлов cookie для помещения в кэш.

Щелкните OK.

Чтобы включить подключаемый модуль IIS на нужном уровне, перейдите на вкладку Собственный модуль, а потом выберите сервер и веб-сайт (например, "Веб-сайт по умолчанию") или приложение AD FS (например, "ls" в разделе "adfs").

Установите флажок Включить проверку подлинности IIS в верхней части экрана.

Теперь многофакторная проверка подлинности Azure обеспечивает защиту AD FS.

Убедитесь, что пользователи импортированы из Active Directory на сервер Azure Multi-Factor Authentication. См. следующий раздел, если вы хотите разрешить внутренние IP-адреса, чтобы при входе на веб-сайт из этих расположений не требуется двухфакторная проверка подлинности.

Надежные IP-адреса

Доверенные IP-адреса позволяют пользователям обойти многофакторную проверку подлинности Azure для запросов веб-сайтов, исходящих из определенных IP-адресов или подсетей. Например, из двухфакторной проверки подлинности можно исключить пользователей, которые входят с офисного компьютера. Для этого офисную подсеть нужно внести в список "Надежные IP-адреса".

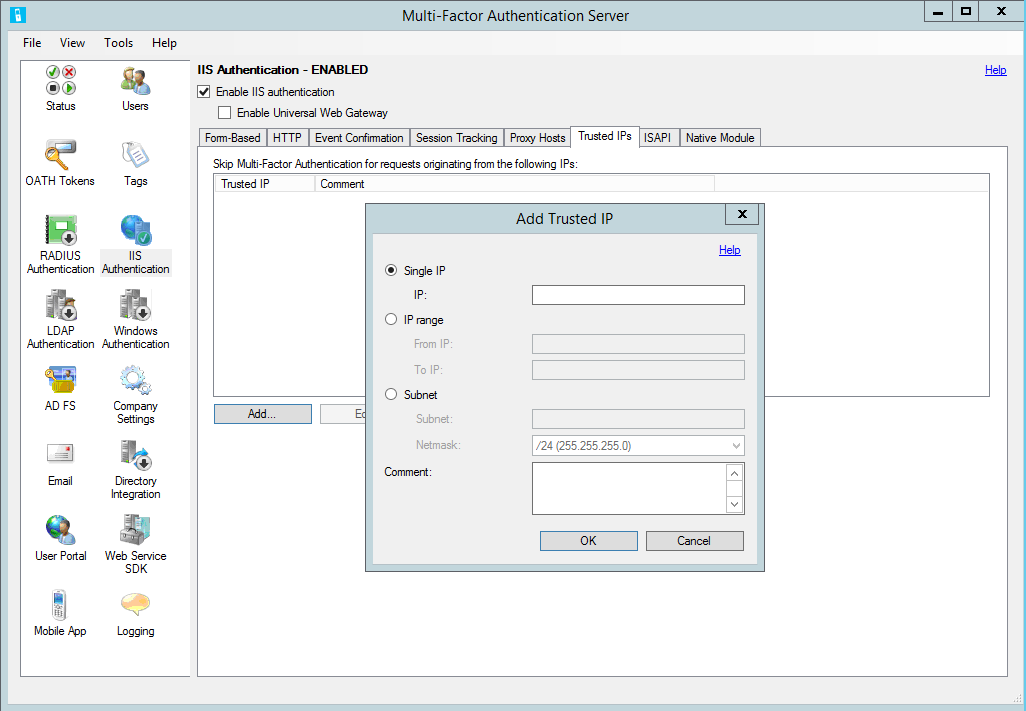

Настройка надежных IP-адресов

- В разделе проверки подлинности IIS перейдите на вкладку Надежные IP-адреса.

- Нажмите кнопку Добавить.

- В диалоговом окне Add Trusted IPs (Добавление надежных IP-адресов) выберите Одиночный IP-адрес, Диапазон IP-адресов или Подсеть с помощью переключателя.

- Укажите IP-адрес, диапазон IP-адресов или подсеть, которые нужно разрешить. Указывая подсеть, выберите соответствующую маску сети и нажмите кнопку ОК.