Настройка сервера Многофакторной идентификации Azure для работы с AD FS на платформе Windows Server

Если вы используете службы федерации Active Directory (AD FS) и хотите защитить облачные или локальные ресурсы, вы можете настроить сервер Многофакторной идентификации Azure для работы с AD FS. Эта конфигурация активирует двухфакторную проверку подлинности для важных конечных точек.

Эта статья содержит информацию об использовании сервера Многофакторной проверки подлинности Azure вместе с AD FS, начиная с сервера Windows Server 2016. Дополнительные сведения см. в статье Защита облачных и локальных ресурсов с помощью сервера Многофакторной идентификации Azure и AD FS 2.0.

Важно!

В сентябре 2022 года корпорация Майкрософт объявила об отмене использования сервера Многофакторной идентификации Azure. Начиная с 30 сентября 2024 г. развертывания сервера Многофакторной идентификации Azure больше не будут обслуживать многофакторные запросы проверки подлинности, что может привести к сбою проверки подлинности для вашей организации. Чтобы обеспечить непрерывную проверку подлинности и оставаться в поддерживаемом состоянии, организации должны перенести данные проверки подлинности пользователей в облачную службу Azure MFA с помощью последней программы миграции, включенной в последнее обновление сервера MFA Azure. Дополнительные сведения см. в статье "Миграция сервера MFA Azure".

Сведения о начале работы с облачной многофакторной идентификацией см. в руководстве по обеспечению безопасности событий входа пользователей с помощью многофакторной проверки подлинности Azure.

Если вы используете облачную MFA, см. статью "Защита облачных ресурсов с помощью многофакторной проверки подлинности Microsoft Entra" и AD FS.

Существующие клиенты, которые активировали "Сервер MFA" до 1 июля 2019 г., могут скачивать последнюю версию и последующие обновления, а также генерировать учетные данные для активации как обычно.

Защита AD FS в Windows Server с помощью сервера Многофакторной идентификации Azure

Для установки сервера Многофакторной идентификации Azure вы можете выбрать один из следующих вариантов.

- Установка сервера Многофакторной идентификации Azure локально на том же сервере, на котором находятся службы AD FS.

- Установите адаптер многофакторной проверки подлинности Azure локально на сервере AD FS, а затем установите сервер Многофакторной идентификации на другом компьютере.

Прежде чем начать, ознакомьтесь с приведенной ниже информацией.

- Вам не нужно устанавливать сервер Многофакторной идентификации Azure на сервере AD FS. Однако необходимо установить многофакторный адаптер проверки подлинности для AD FS в Windows Server 2012 R2 или Windows Server 2016 под управлением AD FS. Вы можете установить сервер на другом компьютере, если адаптер AD FS установлен отдельно на сервере федерации AD FS. Чтобы узнать, как установить адаптер отдельно, см. следующие процедуры.

- Если в вашей организации используется проверка подлинности с помощью текстового сообщения или мобильного приложения, строки, определенные в разделе "Параметры компании", содержат заполнитель <$application_name$> (имя приложения). На сервере MFA версии 7.1 вы можете указать имя приложения, которое заменит этот заполнитель. Если вы используете версию 7.0 или более раннюю, заменить автоматически этот заполнитель при использовании адаптера AD FS не получится. Для таких ранних версий при защите AD FS мы рекомендуем удалить этот заполнитель из соответствующих строк.

- Учетная запись, которую вы используете для входа, должна иметь права на создание групп безопасности в службе Active Directory.

- Мастер установки адаптера с многофакторной проверкой подлинности AD FS создает группу безопасности с именем Телефон Factor Администратор в экземпляре Active Directory. а затем добавляет учетную запись службы AD FS в эту группу. Убедитесь, что в контроллере домена создана группа PhoneFactor Admins и учетная запись службы AD FS является участником этой группы. При необходимости добавьте вручную учетную запись службы AD FS в группу PhoneFactor Admins в контроллере домена.

- Сведения об установке пакета SDK веб-службы с помощью пользовательского портала см. в статье Развертывание пользовательского портала на сервере Многофакторной идентификации Azure.

Установка сервера Многофакторной идентификации Azure локально на сервере, на котором находятся службы AD FS

Скачайте и установите сервер Многофакторной идентификации Azure на сервере AD FS. Сведения об установке см. в статье Приступая к работе с сервером Многофакторной идентификации Azure.

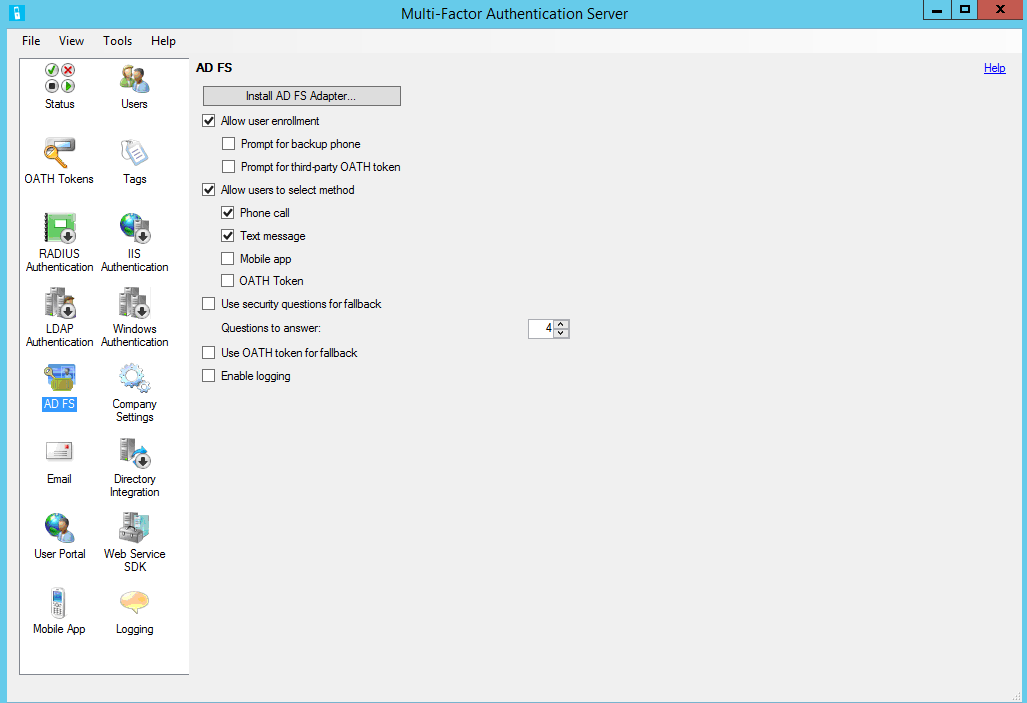

В консоли управления сервером Многофакторной идентификации Azure щелкните значок AD FS. Установите флажки Разрешить регистрацию пользователей и Разрешить пользователям выбирать метод.

Выберите дополнительные параметры, которые вы хотите указать для своей организации.

Щелкните Установить AD FS-адаптер.

Запрос на настройку Active Directory может отобразиться по двум причинам. Компьютер присоединен к домену, а конфигурация Active Directory для защиты связи между адаптером AD FS и службой многофакторной проверки подлинности не завершена. Нажмите кнопку Далее, чтобы автоматически завершить настройку, или установите флажок Пропустить автоматическую настройку Active Directory и настроить параметры вручную. Нажмите кнопку Далее.

Запрос на настройку локальной группы может отобразиться по двум причинам. Компьютер не присоединен к домену, а конфигурация локальной группы для защиты связи между адаптером AD FS и службой многофакторной проверки подлинности не завершена. Нажмите кнопку Далее, чтобы автоматически завершить настройку, или установите флажок Пропустить автоматическую настройку локальной группы и настроить параметры вручную. Нажмите кнопку Далее.

В мастере установки нажмите кнопку Далее. Сервер Многофакторной идентификации Azure создаст группу PhoneFactor Admins и добавит в эту группу учетную запись службы AD FS.

На странице Запуск установщика нажмите кнопку Далее.

В установщике адаптера AD FS многофакторной проверки подлинности нажмите кнопку "Далее".

По завершении установки нажмите кнопку Закрыть .

После установки адаптера необходимо зарегистрировать его в AD FS. Откройте Windows PowerShell и выполните следующую команду:

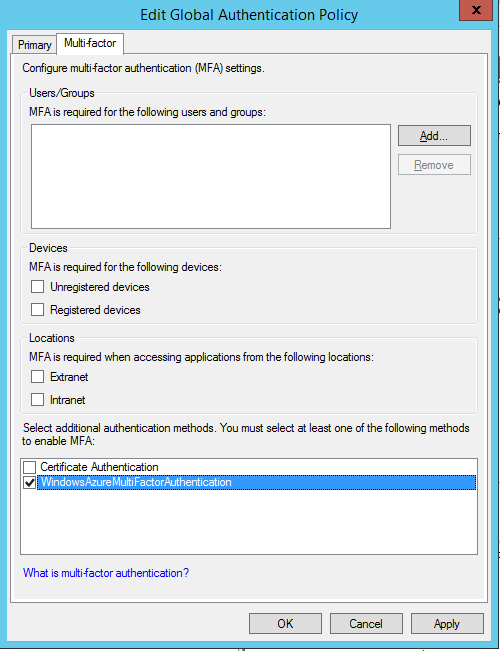

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Чтобы использовать только что зарегистрированный адаптер, измените глобальную политику проверки подлинности в AD FS. В консоли управления AD FS откройте узел Authentication Policies (Политики проверки подлинности). В разделе многофакторной проверки подлинности щелкните ссылку "Изменить" рядом с разделом "Глобальный Параметры". В окне "Изменение глобальной политики проверки подлинности" выберите многофакторную проверку подлинности в качестве дополнительного метода проверки подлинности и нажмите кнопку "ОК". Адаптер регистрируется как WindowsAzureMultiFactorAuthentication. Для завершения регистрации нужно перезапустить службу AD FS.

На этом этапе сервер Многофакторной идентификации уже настроен в качестве дополнительного поставщика проверки подлинности, который можно использовать с AD FS.

Установка изолированного экземпляра адаптера AD FS с помощью пакета SDK веб-службы

- Установите пакет SDK веб-службы на сервере, на котором запущен сервер Многофакторной идентификации.

- Скопируйте следующие файлы из каталога сервера \Program Files\Multi-Factor Authentication Server на сервер, на котором планируется установить адаптер AD FS:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Запустите файл установки MultiFactorAuthenticationAdfsAdapterSetup64.msi.

- В установщике адаптера AD FS многофакторной проверки подлинности нажмите кнопку "Далее ", чтобы начать установку.

- По завершении установки нажмите кнопку Закрыть .

Изменение файла MultiFactorAuthenticationAdfsAdapter.config

Чтобы изменить файл MultiFactorAuthenticationAdfsAdapter.config, выполните следующие действия.

- Задайте для узла UseWebServiceSdk значение true.

- Задайте значение webServiceSdkUrl URL-адрес пакета SDK для многофакторной проверки подлинности. Например, https://contoso.com/<certificatename>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, где <certificatename> — это имя сертификата.

- Измените скрипт Register-MultiFactorAuthenticationAdfsAdapter.ps1. Для этого добавьте

-ConfigurationFilePath <path>в конец командыRegister-AdfsAuthenticationProvider, где <path> — это полный путь к файлу MultiFactorAuthenticationAdfsAdapter.config.

Настройка пакета SDK веб-службы с помощью имени пользователя и пароля

Настройку пакета SDK веб-службы можно выполнить двумя способами. В первом случае используется имя пользователя и пароль, а во втором — сертификат клиента. Выполните следующие действия, чтобы настроить пакет SDK первым способом, или перейдите к инструкции для второго способа.

- Для параметра WebServiceSdkUsername укажите учетную запись, которая является участником группы безопасности PhoneFactor Admins. Используйте формат <домен>\<имя_пользователя>.

- Для параметра WebServiceSdkPassword укажите пароль соответствующей учетной записи. Специальный символ & нельзя использовать в WebServiceSdkPassword.

Настройка пакета SDK веб-службы с помощью сертификата клиента

Если вы не хотите использовать имя пользователя и пароль для настройки пакета SDK веб-службы, выполните следующие действия для настройки с помощью сертификата клиента.

- Получите в центре сертификации сертификат клиента для сервера, на котором запущен пакет SDK веб-службы. Дополнительные сведения см. в статье о получении сертификатов клиента.

- Импортируйте сертификат клиента в хранилище личных сертификатов локального компьютера на сервере, на котором запущен пакет SDK веб-службы. Убедитесь, что открытый сертификат центра сертификации находится в хранилище доверенных корневых сертификатов.

- Экспортируйте открытый и закрытый ключи сертификата клиента в PFX-файл.

- Экспортируйте открытый ключ в формате Base64 в CER-файл.

- Откройте диспетчер серверов и убедитесь, что компонент проверки подлинности с сопоставлением сертификата клиента установлен в папке Web Server (IIS)\Web Server\Security\IIS. Если этот компонент не установлен, добавьте его, щелкнув Добавить роли и компоненты .

- Откройте диспетчер служб IIS и дважды щелкните Редактор конфигураций на веб-сайте, который содержит виртуальный каталог пакета SDK веб-службы. Важно выбрать веб-сайт, а не виртуальный каталог.

- Перейдите в раздел system.webServer/security/authentication/iisClientCertificateMappingAuthentication .

- Присвойте параметру enabled значение true.

- Задайте для параметра oneToOneCertificateMappingsEnabled значение true.

- Нажмите кнопку … рядом с neToOneMappings, а затем щелкните ссылку Добавить.

- Откройте предварительно экспортированный CER-файл в формате Base64. Удалите -----BEGIN CERTIFICATE-----, -----END CERTIFICATE----- и все разрывы строк. Скопируйте получившуюся строку.

- Укажите скопированную строку как значение параметра certificate.

- Присвойте параметру enabled значение true.

- Для параметра userName укажите учетную запись, которая входит в группу безопасности PhoneFactor Admins. Используйте формат <домен>\<имя_пользователя>.

- Укажите пароль для соответствующей учетной записи, а затем закройте редактор конфигураций.

- Щелкните ссылку Применить .

- В виртуальном каталоге пакета SDK веб-службы дважды щелкните Проверка подлинности.

- Убедитесь, что параметры "Олицетворение ASP.NET" и "Обычная проверка подлинности" имеют значение Включено, а все остальные — Отключено.

- В виртуальном каталоге пакета SDK веб-службы дважды щелкните Параметры SSL.

- Чтобы настроить параметр "Сертификаты клиентов" выберите значение Принять, а затем щелкните Применить.

- Скопируйте предварительно экспортированный PFX-файл на сервер, на котором работает адаптер AD FS.

- Импортируйте PFX-файл в хранилище личных сертификатов на локальном компьютере.

- Щелкните правой кнопкой мыши и выберите Управление закрытыми ключами, а затем предоставьте разрешение на чтение учетной записи, используемой для входа в службу AD FS.

- Откройте сертификат клиента и скопируйте отпечаток на вкладке Сведения .

- В файле MultiFactorAuthenticationAdfsAdapter.config для параметра WebServiceSdkCertificateThumbprint укажите строку, скопированную на предыдущем этапе.

Чтобы зарегистрировать адаптер, выполните в PowerShell сценарий \Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1. Адаптер регистрируется как WindowsAzureMultiFactorAuthentication. Для завершения регистрации нужно перезапустить службу AD FS.

Защита ресурсов Microsoft Entra с помощью AD FS

Чтобы защитить облачный ресурс, настройте правило утверждений, чтобы при выполнении пользователем двухфакторной проверки подлинности службы федерации Active Directory выдавали утверждение multipleauthn. Это утверждение передается в идентификатор Microsoft Entra. Для этого следуйте такой процедуре:

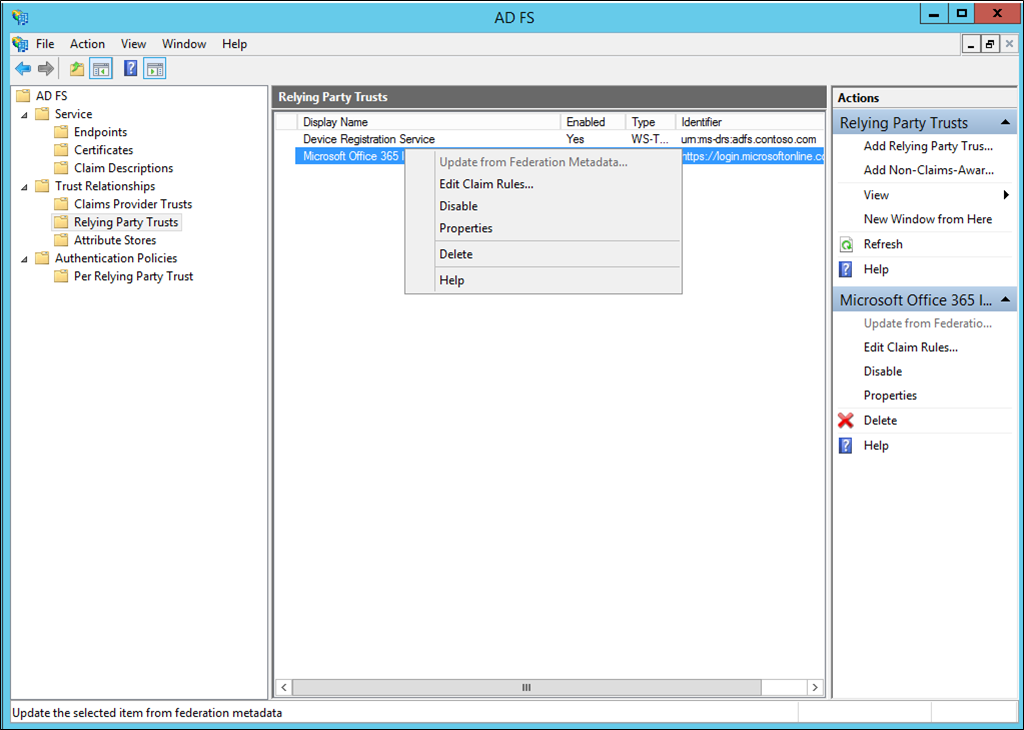

Откройте оснастку управления AD FS.

В левой части выберите Отношения доверия проверяющей стороны.

Щелкните правой кнопкой мыши Microsoft Office 365 Identity Platform (Платформа удостоверений Microsoft Office 365) и выберите Edit Claim Rules (Изменить правила утверждений).

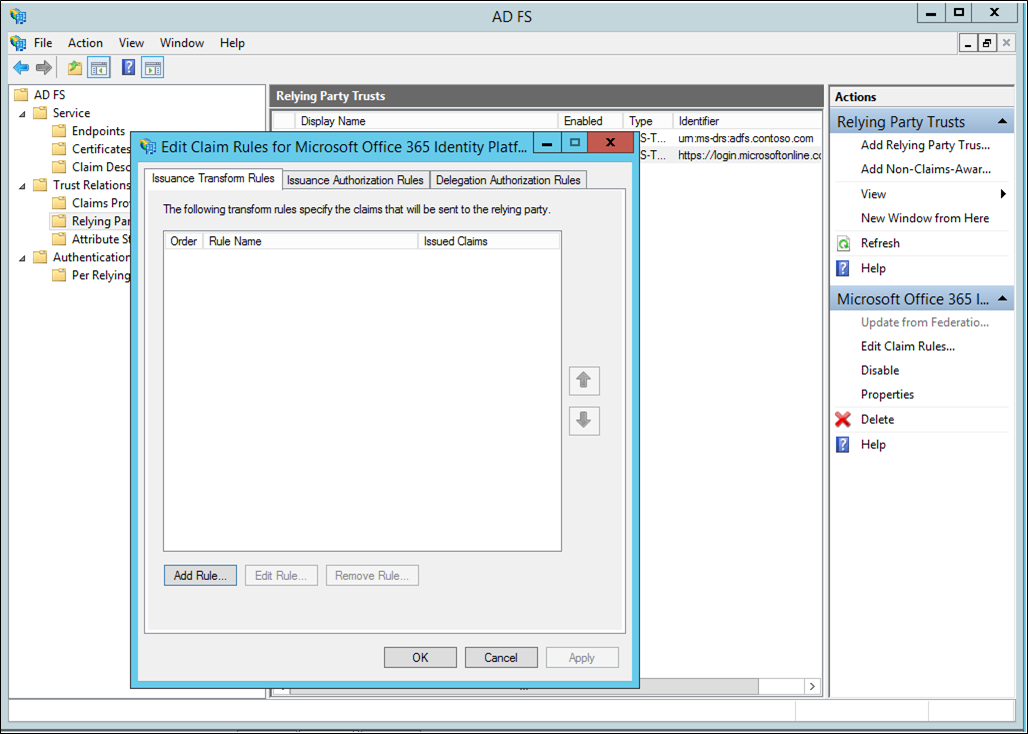

На вкладке "Правила преобразования выдачи" выберите Добавить правило.

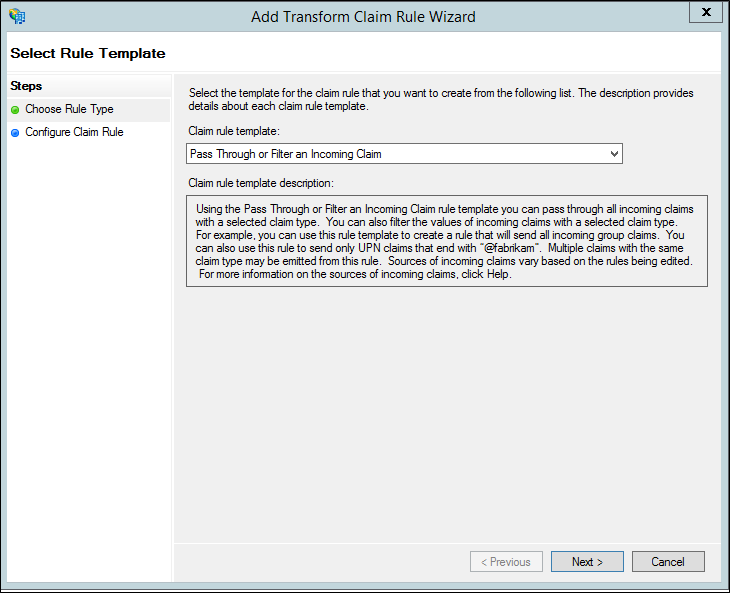

В мастере добавления правила преобразования утверждения выберите Проход через входящее утверждение или его фильтрация в раскрывающемся списке и нажмите кнопку Далее.

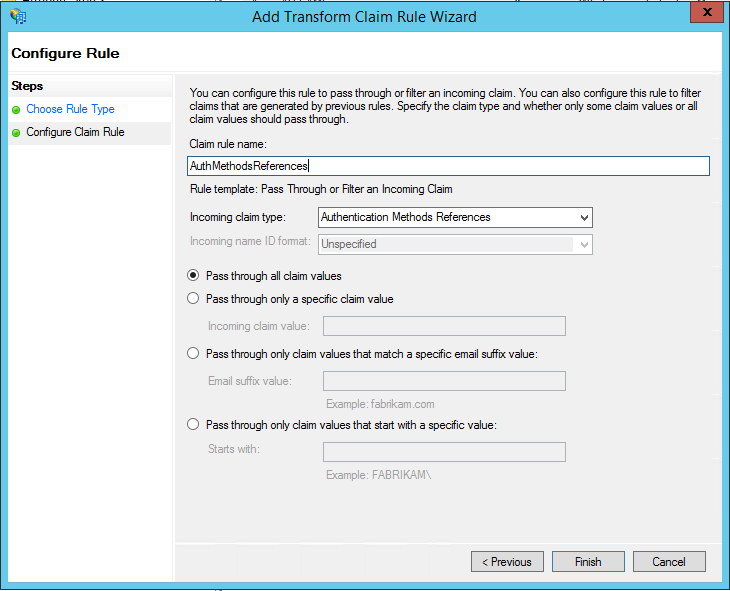

Укажите имя правила.

Выберите Ссылки на методы проверки подлинности в качестве типа входящего утверждения.

Выберите Передавать все значения требования.

Нажмите кнопку Готово. Закройте консоль управления AD FS.

Журналы для устранения неполадок

Чтобы включить дополнительное ведение журнала для устранения неполадок с адаптером AD FS сервера MFA, выполните следующие действия.

- В интерфейсе сервера MFA откройте раздел AD FS и установите флажок Включить ведение журнала.

- На каждом сервере AD FS используйте файл regedit.exe для создания строкового раздела реестра

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPathв каталогеC:\Program Files\Multi-Factor Authentication Server\(или в другом каталоге). Обратите внимание, что обратная косая черта обязательна. - Создайте каталог

C:\Program Files\Multi-Factor Authentication Server\Logs(или другой каталог, указанный на шаге 2). - Предоставьте учетной записи службы AD FS разрешение на изменение каталога хранения журналов.

- Перезагрузите службу AD FS.

- Убедитесь, что в каталоге хранения журналов был создан файл

MultiFactorAuthAdfsAdapter.log.

См. также

Сведения об устранении неполадок см. в часто задаваемых вопросы о многофакторной проверке подлинности Azure

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по