Заметка

Доступ к этой странице требует авторизации. Вы можете попробовать войти в систему или изменить каталог.

Доступ к этой странице требует авторизации. Вы можете попробовать сменить директорию.

Целевые ресурсы (ранее облачные приложения, действия и контекст проверки подлинности) являются ключевыми сигналами в политике условного доступа. Политики условного доступа позволяют администраторам назначать элементы управления определенным приложениям, службам, действиям или контексту проверки подлинности.

- Администраторы могут выбирать из списка приложений или служб, включая встроенные в Microsoft приложения и любые интегрированные приложения Microsoft Entra, такие как галерейные, не галерейные приложения, и приложения, опубликованные с помощью Application Proxy.

- Администраторы могут определить политику на основе действий пользователя , таких как Регистрация сведений о безопасности или регистрация или присоединение устройств, позволяя условному доступу применять элементы управления вокруг этих действий.

- Администраторы могут направлять профили перенаправления трафика из Глобального безопасного доступа для расширенных функций.

- Администраторы могут использовать контекст проверки подлинности для обеспечения дополнительного уровня безопасности в приложениях.

Облачные приложения Майкрософт

Администраторы могут назначать политику условного доступа облачным приложениям Microsoft, если служебный принципал отображается в их арендаторе, за исключением Microsoft Graph. Microsoft Graph работает в качестве универсального ресурса. Используйте Отчеты по аудитории для просмотра базовых служб и нацеливания этих служб в ваших политиках. Некоторые приложения, такие как Office 365 и API управления службами Windows Azure , включают несколько связанных дочерних приложений или служб. При создании новых облачных приложений Майкрософт они отображаются в списке выбора приложений сразу после того, как учетная запись службы создаётся в клиенте.

Office 365

Microsoft 365 предлагает облачные службы повышения производительности и совместной работы, такие как Exchange, SharePoint и Microsoft Teams. Облачные службы Microsoft 365 тесно интегрированы, что позволяет организовать беспроблемное взаимодействие и совместную работу. Эта интеграция может привести к путанице при создании политик, так как некоторые приложения, такие как Microsoft Teams, зависят от других, таких как SharePoint или Exchange.

Группирование приложений Office 365 позволяет одновременно использовать эти службы. Рекомендуем использовать группирование Office 365, вместо нацеливания на отдельные облачные приложения, чтобы избежать проблем с зависимостями служб.

Целевой выбор этой группы приложений помогает избежать проблем, которые могут возникнуть из-за непоследовательных политик и зависимостей. Например, приложение Exchange Online привязано к традиционным данным Exchange Online, таким как почта, календарь и контактная информация. Связанные метаданные могут предоставляться с помощью различных ресурсов, таких как поиск. Чтобы убедиться, что все метаданные защищены должным образом, администраторы должны назначать политики приложению Office 365.

Администраторы могут исключить весь набор Office 365 или определенные облачные приложения Office 365 из политик условного доступа.

Полный список всех служб можно найти в статье "Приложения, включенные в набор приложений условного доступа Office 365".

API управления службами Windows Azure

При нацеливании на приложение API управления службами Windows Azure политика применяется к токенам, выданным для набора служб, тесно связанных с порталом. Эта группировка включает идентификаторы приложений:

- Azure Resource Manager

- Портал Azure, который также охватывает Центр администрирования Microsoft Entra и Центр Microsoft Engage Center

- Azure Data Lake

- API для Application Insights

- API для аналитики логов

Так как политика применяется к порталу управления Azure и API, любые службы или клиенты, зависящие от API Azure, могут быть косвенно затронуты. Рассмотрим пример.

- Azure CLI

- Портал Фабрики данных Azure

- Центры событий Azure

- Azure PowerShell

- Служебная шина Azure

- База данных SQL Azure

- Azure Synapse

- API классической модели развертывания

- Центр администрирования Microsoft 365

- Microsoft IoT Central

- Мультитенантное управление Microsoft Defender

- Управляемый экземпляр SQL

- Портал администрирования для подписок Visual Studio

Caution

Политики условного доступа, связанные с API управления службами Windows Azure , больше не охватывают Azure DevOps.

Note

Приложение API управления службами Windows Azure применяется к Azure PowerShell, которое вызывает API Azure Resource Manager. Он не применяется к Microsoft Graph PowerShell, который вызывает API Microsoft Graph.

Tip

Для Azure для государственных организаций следует ориентироваться на приложение API "Управление облаком Azure для государственных организаций".

Порталы администрирования Microsoft

Если политика условного доступа предназначена для облачного приложения порталов администрирования Microsoft, политика применяется для маркеров, выданных идентификаторам приложений на следующих административных порталах Microsoft:

- Azure portal

- Центр администрирования Exchange

- Центр администрирования Microsoft 365

- Портал Microsoft 365 Defender

- Центр администрирования Microsoft Entra

- Центр администрирования Microsoft Intune

- Портал соответствия требованиям Microsoft Purview

- Центр администрирования Microsoft Teams

Мы постоянно добавляем в список дополнительные административные порталы.

Другие приложения

Администраторы могут добавлять любое зарегистрированное приложение Microsoft Entra в политики условного доступа. Эти приложения могут включать:

- Приложения, опубликованные через прокси приложения Microsoft Entra

- Приложения, добавленные из коллекции

- Пользовательские приложения, не входящие в коллекцию

- Устаревшие приложения, опубликованные с помощью контроллеров доставки приложений и сетей

- Приложения, использующие единый вход на основе пароля

Note

Поскольку политика условного доступа задает требования для доступа к службе, вы не можете применить его к клиентскому (общедоступному или собственному) приложению. Другими словами, политика не устанавливается непосредственно в клиентском (общедоступном или собственном) приложении, но применяется при вызове клиентом службы. Например, набор политик в службе SharePoint применяется ко всем клиентам, вызывающим SharePoint. Политика, заданная для Exchange, применяется к любой попытке доступа к электронной почте из клиента Outlook. Поэтому клиентские (общедоступные или собственные) приложения недоступны для выбора в селекторе приложений, а также параметры Условного доступа недоступны в настройках приложения для клиентского (общедоступного или собственного) приложения, зарегистрированного в вашем арендаторе.

Некоторые приложения вообще не отображаются в средстве выбора. Единственным способом включения этих приложений в политику условного доступа является включение всех ресурсов (ранее "Все облачные приложения") или добавление отсутствующего субъекта-службы с помощью командлета PowerShell New-MgServicePrincipal или с помощью API Microsoft Graph.

Общие сведения об условном доступе для различных типов клиентов

Условный доступ применяется к ресурсам, а не к клиентам, за исключением случаев, когда клиент является конфиденциальным клиентом, запрашивающим маркер идентификатора.

- Общедоступный клиент

- Общедоступные клиенты — это те, которые работают локально на таких устройствах, как Microsoft Outlook на настольных компьютерах или мобильных приложениях, таких как Microsoft Teams.

- Политики условного доступа не применяются к общедоступным клиентам, но основаны на ресурсах, которые они запрашивают.

- Конфиденциальный клиент

- Условный доступ применяется к ресурсам, запрашиваемым клиентом, и самому конфиденциальному клиенту, если он запрашивает маркер идентификатора.

- Например, если Outlook Web запрашивает токен для областей

Mail.ReadиFiles.Read, условный доступ применяет политики для Exchange и SharePoint. Кроме того, если Outlook Web запрашивает токен идентификации, условный доступ применяет политики для Outlook Web.

Чтобы просмотреть журналы входа для этих типов клиентов из Центра администрирования Microsoft Entra:

- Войдите в Центр администрирования Microsoft Entra в качестве не менее чем читателя отчетов.

- Перейдите к Entra ID>Мониторинг и здоровье>Журналы входа.

- Добавьте фильтр для типа учетных данных клиента.

- Настройте фильтр, чтобы просмотреть определенный набор журналов на основе учетных данных клиента, используемых в входе.

Дополнительные сведения см. в статье Общедоступный клиент и конфиденциальные клиентские приложения.

Все ресурсы

Применение политики условного доступа ко всем ресурсам (ранее "Все облачные приложения") без исключения приложений налагает политику на все запросы токенов от веб-сайтов и услуг, включая профили пересылки трафика Global Secure Access. Этот параметр включает в себя программные приложения, которые не могут быть индивидуально нацелены в политике условного доступа, например, Windows Azure Active Directory (00000002-0000-0000-c000-000000000000).

Important

Корпорация Майкрософт рекомендует создать базовую политику многофакторной проверки подлинности, предназначенную для всех пользователей и всех ресурсов (без исключений приложений), как описано в разделе "Требовать многофакторную проверку подлинности для всех пользователей".

Поведение условного доступа, когда политика для всех ресурсов имеет исключение для приложения

Если любое приложение исключается из политики, чтобы не случайно заблокировать доступ пользователей, некоторые области с низкими привилегиями исключены из применения политики. Эти области позволяют вызывать базовые API Graph, например Windows Azure Active Directory (00000002-0000-0000-c000-000000000000) и Microsoft Graph (00000003-0000-0000-c000-000000000000), для доступа к данным профиля пользователя и членства в группах, часто используемых приложениями в рамках проверки подлинности. Например, когда Outlook запрашивает маркер для Exchange, он также запрашивает User.Read область для отображения основных сведений об учетной записи текущего пользователя.

Большинство приложений имеют аналогичную зависимость, поэтому эти области с низкими привилегиями автоматически исключаются при наличии исключения приложений в политике всех ресурсов . Эти исключения с низким уровнем привилегий не позволяют получать доступ к данным за пределами основных профилей пользователей и сведений о группе. Исключенные области перечислены следующим образом, согласие по-прежнему требуется для приложений использовать эти разрешения.

- Встроенные клиенты и одностраничные приложения имеют доступ к следующим сферам с низким уровнем привилегий:

- Azure AD Graph:

email,offline_access,openidprofileUser.Read - Microsoft Graph:

email, ,offline_accessopenidprofile,User.ReadPeople.Read

- Azure AD Graph:

- Конфиденциальные клиенты имеют доступ к следующим областям с низким уровнем привилегий, если они исключены из политики всех ресурсов :

- Azure AD Graph:

email,offline_access,openidprofile,User.Read,User.Read.AllUser.ReadBasic.All - Microsoft Graph:

email,offline_accessopenidprofileUser.ReadUser.Read.AllUser.ReadBasic.AllPeople.ReadPeople.Read.AllGroupMember.Read.AllMember.Read.Hidden

- Azure AD Graph:

Дополнительные сведения об указанных областях см. в справочнике по разрешениям Microsoft Graph и областям и разрешениям на платформе удостоверений Майкрософт.

Защита сведений о каталоге

Если рекомендуемая базовая политика MFA без исключений приложений не может быть настроена из-за бизнес-причин, а политика безопасности вашей организации должна включать области, связанные с каталогами с низкими привилегиями (User.Read, User.Read.All, User.ReadBasic.AllPeople.ReadPeople.Read.AllGroupMember.Read.All), Member.Read.Hiddenсоздайте отдельную политику условного доступа, предназначенную Windows Azure Active Directory для (0000002-00000-0000-c000000000000). Windows Azure Active Directory (также называемый Azure AD Graph) — это ресурс, представляющий данные, хранящиеся в каталоге, например пользователи, группы и приложения. Ресурс Windows Azure Active Directory включается во все ресурсы, но может быть отдельно нацелен в политиках условного доступа, выполнив следующие действия.

- Войдите в Центр администрирования Microsoft Entra в качестве администратора определения атрибутов и администратора назначения атрибутов.

- Перейдите к Entra ID>настраиваемым атрибутам безопасности.

- Создайте новый набор атрибутов и определение атрибутов. Дополнительные сведения см. в разделе "Добавление или отключение определений настраиваемых атрибутов безопасности" в идентификаторе Microsoft Entra.

- Перейдите к Entra ID>Корпоративные приложения.

- Удалите фильтр типа приложения и найдите идентификатор приложения , который начинается с 00000002-0000-0000-c000-0000000000000000000.

- Выберите Windows Azure Active Directory>настраиваемые атрибуты безопасности>Добавить назначение.

- Выберите набор атрибутов и значение атрибута, которое планируется использовать в политике.

- Перейдите к Entra ID>условного доступа>политикам.

- Создайте или измените существующую политику.

- В разделе Целевые ресурсы>Ресурсы (ранее облачные приложения)> под Включить выберите >Выбрать ресурсы>Редактировать фильтр.

- Настройте фильтр, чтобы включить набор атрибутов и определение из более ранних версий.

- Сохранение политики

Note

Настройте эту политику, как описано в приведенном выше руководстве. Любые отклонения при создании политики, как описано (например, определение исключений приложений), может привести к исключению областей, имеющих низкие привилегии, и политика не будет применяться должным образом.

Все интернет-ресурсы с глобальным безопасным доступом

Опция "Все интернет-ресурсы с Глобальным безопасным доступом" позволяет администраторам направлять профиль переадресации трафика интернет-доступа из Microsoft Entra Internet Access.

Эти профили в global Secure Access позволяют администраторам определять и контролировать маршрутизацию трафика через Microsoft Entra Internet Access и Microsoft Entra Private Access. Профили пересылки трафика можно назначать устройствам и удаленным сетям. Пример применения политики условного доступа к этим профилям трафика см. в статье "Применение политик условного доступа к профилю трафика Microsoft 365".

Дополнительные сведения об этих профилях см. в статье "Профили пересылки трафика с защищённым глобальным доступом".

Все ресурсы агента (предварительная версия)

Применение политики условного доступа ко всем ресурсам агента обеспечивает выполнение политики для всех запросов токенов к основным элементам схемы идентификации агента и агентским удостоверениям.

Действия пользователя

Действия пользователей — это задачи, выполняемые пользователем. Условный доступ поддерживает два действия пользователя:

- Регистрация сведений о безопасности. Это действие пользователя позволяет политикам условного доступа применять правила, когда пользователи пытаются зарегистрировать сведения о безопасности. Дополнительные сведения см. в разделе Объединенная регистрация сведений о безопасности.

Note

Если администраторы применяют политику, ориентированную на действия пользователя по регистрации сведений о безопасности, и учетная запись пользователя является гостем из личной учетной записи Майкрософт (MSA), опция "Требовать многофакторную аутентификацию" требует, чтобы пользователь MSA зарегистрировал сведения о безопасности в организации. Если гостевой пользователь находится у другого поставщика, например Google, доступ блокируется.

-

Регистрация или присоединение устройств. Это действие пользователя позволяет администраторам применять политику условного доступа при регистрации или присоединении устройств к идентификатору Microsoft Entra. Это позволяет администраторам настраивать многофакторную проверку подлинности для регистрации или присоединения устройств с более детальной степенью детализации, чем политика на уровне клиента. В этом действии пользователя рассматриваются три основных аспекта:

-

Require multifactor authenticationиRequire auth strengthявляются единственными элементами управления доступом, доступными для этого действия пользователя, и все остальные отключены. Это ограничение предотвращает конфликты с элементами управления доступом, которые зависят от регистрации устройства Microsoft Entra или не применимы к регистрации устройств Microsoft Entra.- Ключи доступа с привязкой к устройству и Windows Hello для бизнеса не поддерживаются, так как для этих сценариев требуется, чтобы устройство уже зарегистрировано.

-

Client apps,Filters for devicesиDevice stateусловия недоступны для этого действия пользователя, так как они зависят от регистрации устройства Microsoft Entra для принудительного применения политик условного доступа.

-

Warning

Если политика условного доступа настроена с действием пользователя "Регистрация или присоединение устройств", задайте в разделе Entra ID>Устройства>Обзор>Параметры устройств значение - Require Multifactor Authentication to register or join devices with Microsoft Entra"Нет". В противном случае политики условного доступа с этим действием пользователя не применяются должным образом. Дополнительные сведения об этом параметре устройства см. в разделе "Настройка параметров устройства".

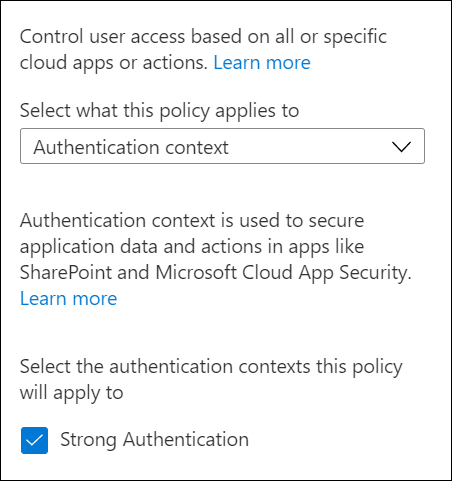

Контекст проверки подлинности

Контекст проверки подлинности защищает данные и действия в приложениях. К этим приложениям относятся пользовательские приложения, бизнес-приложения, SharePoint или приложения, защищенные Microsoft Defender для облачных приложений. Решение также можно использовать вместе с Microsoft Entra Privileged Identity Management (PIM) для обеспечения выполнения политик условного доступа при активации роли.

Например, организация может хранить файлы на сайтах SharePoint, таких как меню обеда или секретный рецепт соуса BBQ. Каждый может получить доступ к сайту меню обеда, но пользователям, обращаюющимся к секретному сайту рецепта соуса BBQ, может потребоваться использовать управляемое устройство и согласиться с конкретными условиями использования. Аналогичным образом, администратору, активировав привилегированную роль через PIM, может потребоваться выполнить многофакторную проверку подлинности или использовать соответствующее устройство.

Аутентификационный контекст работает с пользователями или удостоверениями рабочей нагрузки, но не в рамках той же политики условного доступа.

Настройка контекстов проверки подлинности

Управляйте контекстами аутентификации, перейдя в Entra ID>Условный доступ>Контекст аутентификации.

Выберите новый контекст проверки подлинности , чтобы создать определение контекста проверки подлинности. Организации могут создавать до 99 определений контекста проверки подлинности (c1-c99). Настройте следующие атрибуты:

- Отображаемое имя — это имя, которое используется для идентификации контекста проверки подлинности в идентификаторе Microsoft Entra ID и в приложениях, использующих контексты проверки подлинности. Мы рекомендуем использовать имена, которые можно использовать в ресурсах, например доверенных устройствах, чтобы уменьшить количество необходимых контекстов проверки подлинности. Ограниченный набор уменьшает количество перенаправлений и обеспечивает лучший пользовательский опыт.

- Описание содержит дополнительные сведения о политиках. Эти сведения используются администраторами и теми, кто применяет контексты проверки подлинности к ресурсам.

- Установите флажок "Опубликовать в приложениях" при выборе, рекламирует контекст проверки подлинности для приложений и делает его доступным для назначения. Если этот параметр не выбран, контекст проверки подлинности недоступен для подчиненных ресурсов.

- Идентификатор доступен только для чтения и используется в маркерах и приложениях для определений контекста проверки подлинности для конкретного запроса. Приведено здесь для устранения неполадок и сценариев использования в разработке.

Добавьте в политику условного доступа.

Администраторы могут выбрать опубликованные контексты проверки подлинности в политиках условного доступа, перейдя в Назначения>, затем Облачные приложения или действия и выбрав Контекст проверки подлинности из меню Выбор применения политики.

Удаление контекста проверки подлинности

Перед удалением контекста проверки подлинности убедитесь, что приложения не используют его. В противном случае доступ к данным приложения не защищен. Подтвердите это, проверив журналы входа для случаев применения политик условного доступа на основе контекста аутентификации.

Чтобы удалить контекст проверки подлинности, убедитесь, что она не имеет назначенных политик условного доступа и не публикуется в приложениях. Это предотвращает случайное удаление контекста проверки подлинности, который по-прежнему используется.

Пометка ресурсов контекстами проверки подлинности

Дополнительные сведения об использовании контекстов проверки подлинности см. в следующих статьях.

- Использование меток конфиденциальности для защиты содержимого в Microsoft Teams, группах Microsoft 365 и сайтах SharePoint

- Microsoft Defender для облачных приложений

- Пользовательские приложения

- Управление привилегированными пользователями. Для активации требуется контекст проверки подлинности условного доступа Microsoft Entra

Связанный контент

- Условный доступ: условия— узнайте, как настроить условия для уточнения политик.

- Распространенные политики условного доступа — ознакомьтесь с общими шаблонами политик, чтобы быстро приступить к работе.

- Зависимости клиентского приложения . Узнайте, как зависимости влияют на политики условного доступа.