Условный доступ: фильтрация для приложений

В настоящее время политики условного доступа можно применять ко всем приложениям или отдельным приложениям. Организации с большим количеством приложений могут найти этот процесс трудным для управления в нескольких политиках условного доступа.

Фильтры приложений для условного доступа позволяют организациям помечать учетные записи служб настраиваемыми атрибутами. Затем эти настраиваемые атрибуты добавляются в свои политики условного доступа. Фильтры для приложений оцениваются во время выполнения операции выдачи токенов, и часто возникает вопрос, назначаются ли приложения во время выполнения или на этапе конфигурации.

В этом документе создается настраиваемый набор атрибутов, назначается настраиваемый атрибут безопасности приложению и создается политика условного доступа для защиты приложения.

Пользовательские атрибуты безопасности чувствительны к безопасности и могут управляться только делегированными пользователями. Пользователям, которые управляют этими атрибутами или сообщают о них, должна быть назначена одна или несколько из следующих ролей.

| Имя роли | Описание |

|---|---|

| Администратор назначения атрибутов | Назначьте пользовательские ключи и значения атрибутов безопасности поддерживаемым объектам Microsoft Entra. |

| Читатель назначения атрибутов | Чтение ключей и значений настраиваемых атрибутов безопасности для поддерживаемых объектов Microsoft Entra. |

| Администратор определения атрибутов | Определение настраиваемых атрибутов безопасности и управление ими. |

| Читатель определения атрибутов | Прочитайте определение настраиваемых атрибутов безопасности. |

Назначьте соответствующую роль пользователям, которые управляют или сообщают об этих атрибутах в области каталога. Подробные инструкции см. в статье Назначение ролей Microsoft Entra.

Важно!

По умолчанию у глобального администратора и других ролей администратора нет разрешений на чтение, определение и назначение настраиваемых атрибутов безопасности.

Следуйте инструкциям из статьи, добавьте или деактивируйте настраиваемые атрибуты безопасности в идентификаторе Microsoft Entra, чтобы добавить следующий набор атрибутов и новые атрибуты.

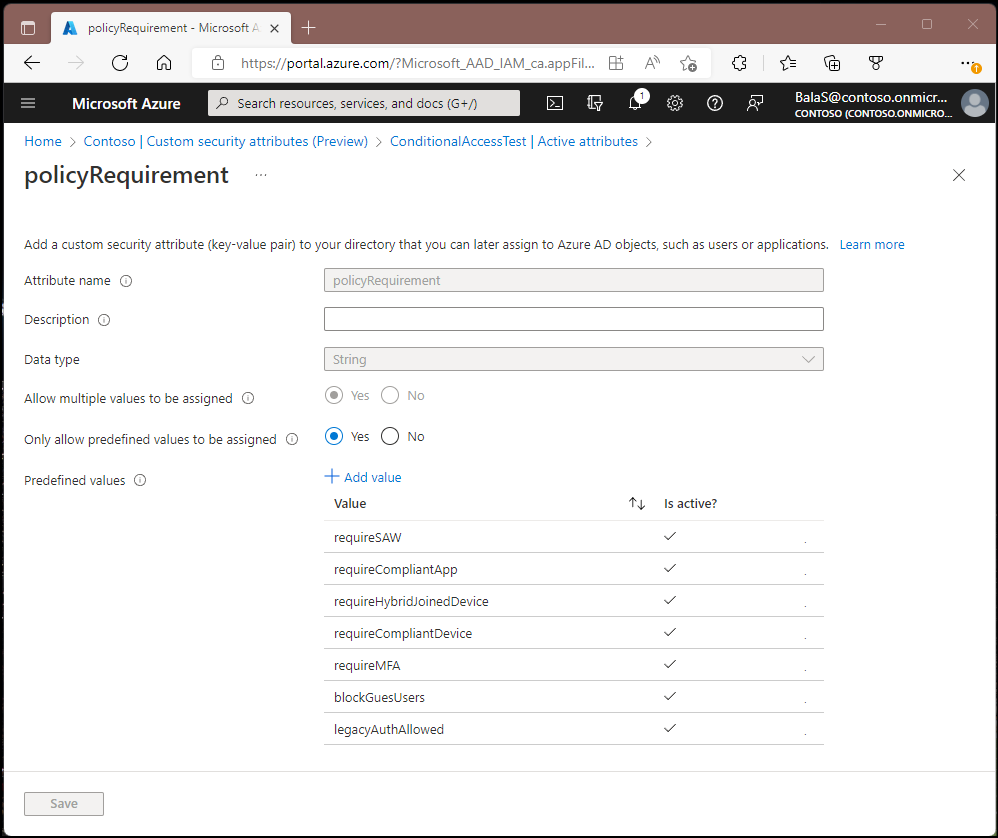

- Создайте набор атрибутов с именем ConditionalAccessTest.

- Создайте новые атрибуты с именем policyRequirement , которые позволяют назначать несколько значений и разрешать назначать только предопределенные значения. Мы добавим следующие предопределенные значения:

- разрешена устаревшая авторизация

- блокировать гостевых пользователей

- requireMFA

- требовать совместимое устройство

- требовать гибридное подключение устройства

- требовать соответствующее приложение

Примечание

Фильтры условного доступа для приложений работают только с пользовательскими атрибутами безопасности типа string. Настраиваемые атрибуты безопасности поддерживают создание логического типа данных, но политика условного доступа поддерживает только строку.

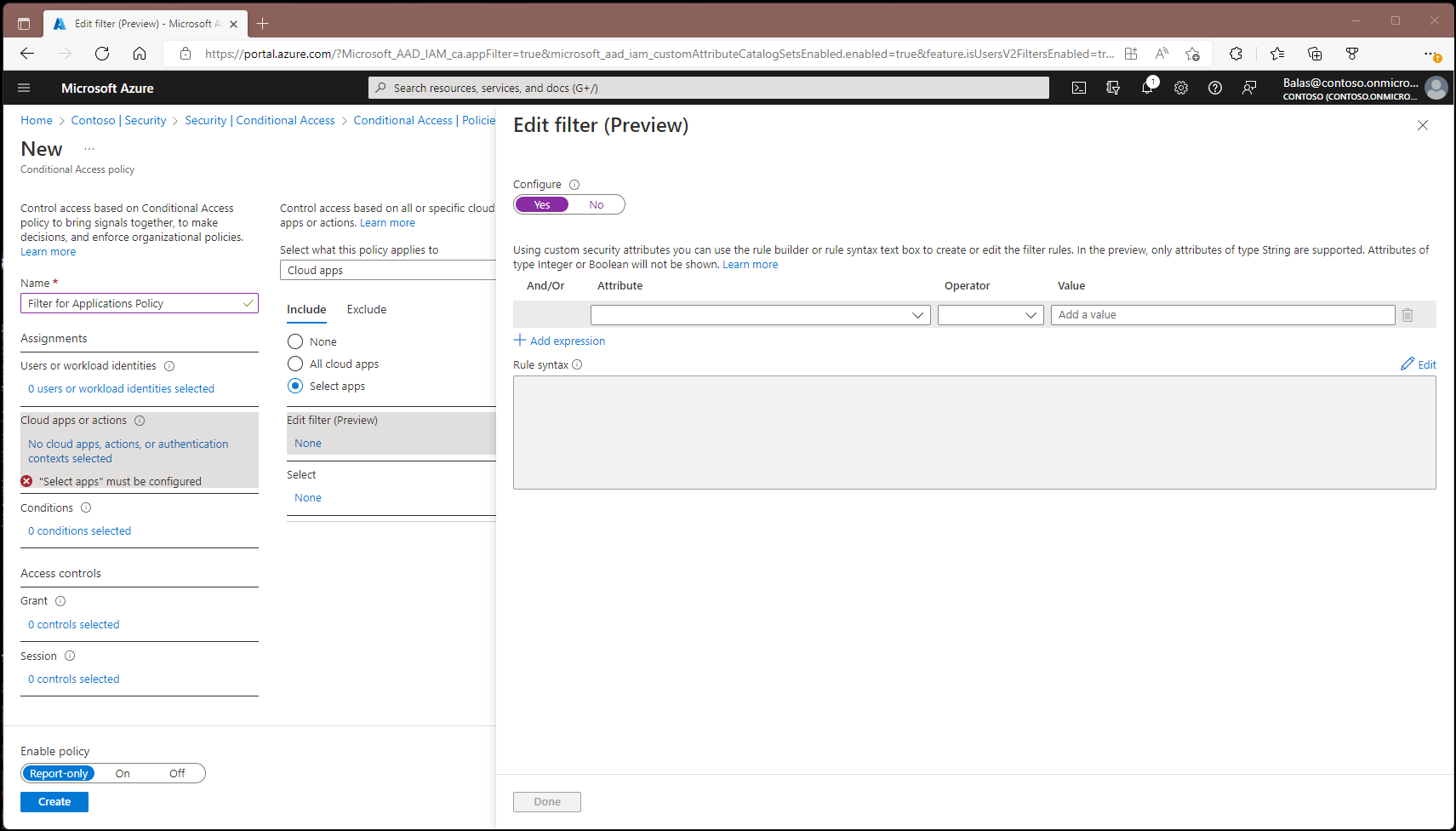

- Войдите в Центр администрирования Microsoft Entra как минимум как Администратор условного доступа и Читатель определений атрибутов.

- Перейдите к Защите>Условному доступу.

- Выберите Новая политика.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

- В разделе "Целевые ресурсы" выберите следующие параметры:

- Выберите то, что эта политика применяется к облачным приложениям.

- Включить Выберите ресурсы.

- Выберите " Изменить фильтр".

- Задайте для параметра Настроить значение Да.

- Выберите атрибут, созданный ранее с именем policyRequirement.

- Задайте для оператора значение Contains.

- Установите параметр Value на requireMFA.

- Нажмите кнопку Готово.

- В разделе Управление доступом>Предоставление разрешения выберите Предоставить доступ, Запрос на многофакторную проверку подлинности, а затем нажмите Выбрать.

- Подтвердите параметры и задайте для параметра Включить политику значение Только отчет.

- Нажмите Создать, чтобы создать и включить политику.

После подтверждения параметров в режиме "только отчет" администратор может перевести переключатель Включить политику из положения Только отчет в положение Вкл.

Если у вас уже есть тестовое приложение, использующее учетную запись службы, этот шаг можно пропустить.

Создайте простое приложение, которое демонстрирует, как задание или служба Windows могут выполняться с идентификатором приложения, а не пользователя. Для создания этого приложения следуйте инструкциям в кратком руководстве по получению токена и вызову API Microsoft Graph, используя учетную запись консольного приложения.

Если у вас нет субъекта-службы, указанного в клиенте, он не может быть целевым. Набор Office 365 является примером одного из таких сервисных принципалов.

- Войдите в Центр администрирования Microsoft Entra как минимум в роли администратора условного доступа и администратора назначения атрибутов.

- Перейдите к Identity>Applications>предприятиям приложения.

- Выберите субъект-службу, к которому нужно применить настраиваемый атрибут безопасности.

- В разделе "Управление настраиваемыми>атрибутами безопасности" выберите "Добавить назначение".

- В разделе "Набор атрибутов" выберите ConditionalAccessTest.

- В разделе "Имя атрибута" выберите policyRequirement.

- В разделе "Назначенные значения" выберите "Добавить значения", выберите requireMFA в списке, а затем нажмите кнопку "Готово".

- Выберите Сохранить.

Войдите как пользователь, к которому будет применяться политика, и проверьте, что MFA требуется при доступе к приложению.

- Блокировка устаревших методов проверки подлинности

- Блокировка внешнего доступа к приложениям

- Требование соответствующих политик защиты устройств или приложений Intune

- Внедрение контроля частоты входа для определенных приложений

- Требование рабочей станции привилегированного доступа для определенных приложений

- Требовать элементы управления сеансами для пользователей с высоким риском и конкретных приложений

Определите эффект, используя режим условного доступа только для отчетов