Добавление, тестирование или удаление защищенных действий в идентификаторе Microsoft Entra

Защищенные действия в идентификаторе Microsoft Entra — это разрешения, которые были назначены полиции условного доступа, которые применяются при попытке пользователя выполнить действие. В этой статье описывается, как добавлять, тестировать или удалять защищенные действия.

Примечание.

Эти действия необходимо выполнить в следующей последовательности, чтобы убедиться, что защищенные действия правильно настроены и применены. Если вы не следуйте этому заказу, может возникнуть непредвиденное поведение, например получение повторяющихся запросов для повторной проверки подлинности.

Необходимые компоненты

Чтобы добавить или удалить защищенные действия, необходимо:

- Лицензия Microsoft Entra ID P1 или P2

- Роль условного доступа Администратор istrator или Администратор istrator безопасности

Шаг 1. Настройка политики условного доступа

Защищенные действия используют контекст проверки подлинности условного доступа, поэтому необходимо настроить контекст проверки подлинности и добавить его в политику условного доступа. Если у вас уже есть политика с контекстом проверки подлинности, перейдите к следующему разделу.

Войдите в центр администрирования Microsoft Entra.

Выберите контекст> проверки подлинности контекста проверки подлинности условного доступа>защиты.>

Выберите новый контекст проверки подлинности, чтобы открыть область контекста проверки подлинности.

Введите имя и описание, а затем нажмите кнопку "Сохранить".

Выберите политику "Создать политики>", чтобы создать новую политику.

Создайте новую политику и выберите контекст проверки подлинности.

Дополнительные сведения см. в разделе "Условный доступ": облачные приложения, действия и контекст проверки подлинности.

Шаг 2. Добавление защищенных действий

Чтобы добавить действия защиты, назначьте политику условного доступа одному или нескольким разрешениям с помощью контекста проверки подлинности условного доступа.

Выберите политики условного доступа>защиты>.

Убедитесь, что состояние политики условного доступа, которую вы планируете использовать с защищенным действием, имеет значение "Вкл.", а не "Отключено" или "Только отчет".

Выберите роли удостоверений>и действия, защищенные администраторами.>

Выберите " Добавить защищенные действия ", чтобы добавить новое защищенное действие.

Если добавлены защищенные действия отключены, убедитесь, что назначена роль условного доступа Администратор istrator или роль Администратор istrator безопасности. Дополнительные сведения см. в разделе "Устранение неполадок защищенных действий".

Выберите настроенный контекст проверки подлинности условного доступа.

Выберите "Выбрать разрешения" и выберите разрешения для защиты с помощью условного доступа.

Выберите Добавить.

После завершения выберите Сохранить.

Новые защищенные действия отображаются в списке защищенных действий

Шаг 3. Тестирование защищенных действий

Когда пользователь выполняет защищенное действие, он должен соответствовать требованиям политики условного доступа. В этом разделе показано, как пользователю предлагается выполнить политику. В этом примере пользователю требуется пройти проверку подлинности с помощью ключа безопасности FIDO, прежде чем они смогут обновить политики условного доступа.

Войдите в Центр администрирования Microsoft Entra в качестве пользователя, который должен удовлетворять политике.

Выберите условный доступ к защите>.

Выберите политику условного доступа, чтобы просмотреть ее.

Изменение политики отключено, так как требования к проверке подлинности не выполнены. В нижней части страницы приведены следующие заметки:

Редактирование защищено дополнительным требованием доступа. Щелкните здесь, чтобы повторно пройти проверку подлинности.

Щелкните здесь, чтобы повторно выполнить проверку подлинности.

Выполните требования к проверке подлинности при перенаправлении браузера на страницу входа Microsoft Entra.

После выполнения требований проверки подлинности политика может быть изменена.

Измените политику и сохраните изменения.

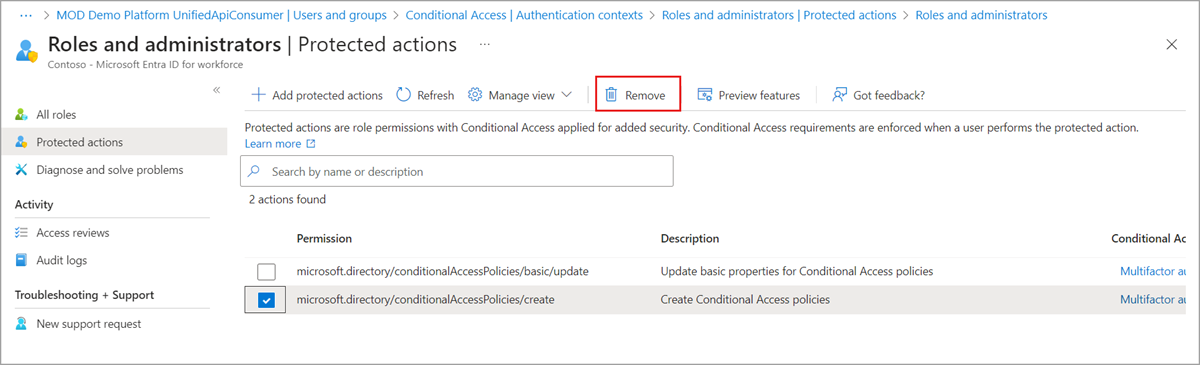

Удаление защищенных действий

Чтобы удалить действия защиты, отмените назначение требований политики условного доступа из разрешения.

Выберите роли удостоверений>и действия, защищенные администраторами.>

Найдите и выберите политику условного доступа разрешения, чтобы отменить назначение.

На панели инструментов нажмите кнопку Удалить.

После удаления защищенного действия разрешение не будет иметь требования условного доступа. Новая политика условного доступа может быть назначена разрешению.

Microsoft Graph

Добавление защищенных действий

Защищенные действия добавляются путем назначения значения контекста проверки подлинности разрешения. Значения контекста проверки подлинности, доступные в клиенте, можно обнаружить, вызвав API authenticationContextClassReference .

Контекст проверки подлинности можно назначить разрешению с помощью бета-точки API unifiedRbacResourceAction :

https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/

В следующем примере показано, как получить идентификатор контекста проверки подлинности, заданный microsoft.directory/conditionalAccessPolicies/delete для разрешения.

GET https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/microsoft.directory-conditionalAccessPolicies-delete-delete?$select=authenticationContextId,isAuthenticationContextSettable

Действия ресурсов с свойством isAuthenticationContextSettable , заданным для true, поддерживают контекст проверки подлинности. Действия ресурсов со значением свойства authenticationContextId — это идентификатор контекста проверки подлинности, назначенный действию.

Чтобы просмотреть isAuthenticationContextSettable и authenticationContextId свойства, их необходимо включить в инструкцию select при выполнении запроса к API действия ресурса.

Устранение неполадок защищенных действий

Симптом. Значения контекста проверки подлинности не могут быть выбраны

При попытке выбрать контекст проверки подлинности условного доступа отсутствуют доступные значения.

Причина

В клиенте не включены значения контекста проверки подлинности условного доступа.

Решение

Включите контекст проверки подлинности для клиента, добавив новый контекст проверки подлинности. Убедитесь, что публикация в приложениях проверка, поэтому выбрано значение. Дополнительные сведения см . в контексте проверки подлинности.

Симптом . Политика не активируется

В некоторых случаях после добавления защищенного действия пользователи могут не запрашиваться должным образом. Например, если политика требует многофакторной проверки подлинности, пользователь может не увидеть запрос на вход.

Причина 1

Пользователь не был назначен политикам условного доступа, используемым для защищенного действия.

Решение 1

Используйте средство условного доступа, чтобы проверка, если пользователю назначена политика. При использовании средства выберите пользователя и контекст проверки подлинности, который использовался с защищенным действием. Выберите "Что если" и убедитесь, что ожидаемая политика указана в политиках, которые будут применять таблицу. Если политика не применяется, проверка условие назначения пользователей политики и добавьте пользователя.

Причина 2

Пользователь ранее выполнил политику. Например, завершенная многофакторная проверка подлинности ранее в одном сеансе.

Решение 2

Проверьте события входа Microsoft Entra, чтобы устранить неполадки. События входа включают сведения о сеансе, включая, если пользователь уже выполнил многофакторную проверку подлинности. При устранении неполадок с журналами входа также полезно проверка странице сведений о политике, чтобы подтвердить запрос контекста проверки подлинности.

Симптом . Политика никогда не удовлетворена

При попытке выполнить требования к политике условного доступа политика никогда не удовлетворяется, и вы продолжаете запрашивать повторную проверку подлинности.

Причина

Политика условного доступа не создана, а состояние политики отключено или доступно только для отчета.

Решение

Создайте политику условного доступа, если она не существует или установите для него значение On.

Если вы не можете получить доступ к странице условного доступа из-за защищенного действия и повторяющихся запросов для повторной проверки подлинности, перейдите по следующей ссылке, чтобы открыть страницу условного доступа.

Симптом. Нет доступа к добавленным защищенным действиям

При входе у вас нет разрешений на добавление или удаление защищенных действий.

Причина

У вас нет разрешения на управление защищенными действиями.

Решение

Убедитесь, что вы назначаете роль условного доступа Администратор istrator или Администратор istrator безопасности.

Симптом. Ошибка, возвращенная с помощью PowerShell для выполнения защищенного действия

При использовании PowerShell для выполнения защищенного действия возвращается ошибка, и нет запроса на выполнение политики условного доступа.

Причина

Microsoft Graph PowerShell поддерживает пошаговую проверку подлинности, которая требуется для разрешения запросов политики. Azure и Azure AD Graph PowerShell не поддерживаются для поэтапной проверки подлинности.

Решение

Убедитесь, что вы используете Microsoft Graph PowerShell.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по