События

9 апр., 15 - 10 апр., 12

Закодируете будущее с помощью ИИ и подключитесь к одноранговым узлам и экспертам Java в JDConf 2025.

ЗарегистрироватьсяЭтот браузер больше не поддерживается.

Выполните обновление до Microsoft Edge, чтобы воспользоваться новейшими функциями, обновлениями для системы безопасности и технической поддержкой.

В этой статье вы узнаете, как интегрировать Pulse Secure Virtual Traffic Manager с идентификатором Microsoft Entra ID. Интеграция Pulse Secure Virtual Traffic Manager с идентификатором Microsoft Entra ID позволяет:

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Чтобы настроить интеграцию Pulse Secure Virtual Traffic Manager с идентификатором Microsoft Entra ID, необходимо добавить Pulse Secure Virtual Traffic Manager из коллекции в список управляемых приложений SaaS.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Подробнее о мастерах Microsoft 365.

Настройте и проверьте Microsoft Entra SSO в Pulse Secure Virtual Traffic Manager с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Диспетчере безопасного виртуального трафика Pulse.

Чтобы выполнить настройку и тестирование одноэтапной аутентификации Microsoft Entra в Pulse Secure Virtual Traffic Manager, выполните следующие действия.

Выполните следующие действия, чтобы активировать Microsoft Entra SSO.

Войдите в Центр администрирования Microsoft Entra с учетной записью не ниже администратора облачных приложений.

Перейдите к приложениям>идентификации>корпоративным>Pulse Secure Virtual Traffic Manager>единому входу.

На странице Выбор метода единого входа выберите SAML.

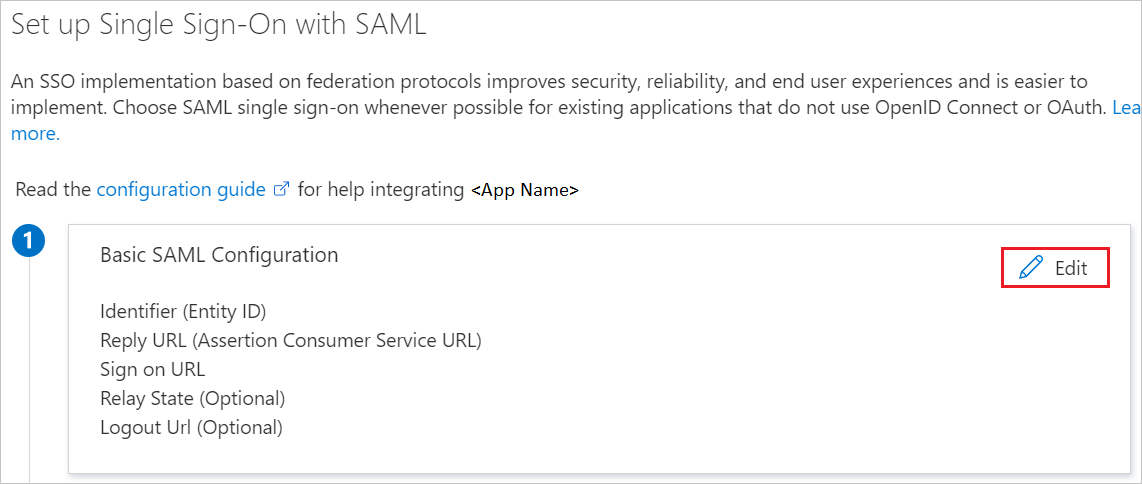

На странице Настройка единого входа с помощью SAML выберите значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

a. В текстовом поле URL-адрес для входа введите URL-адрес в следующем формате: https://<PUBLISHED VIRTUAL SERVER FQDN>/saml/consume

б. В текстовое поле Идентификатор (идентификатор сущности) введите URL-адрес в следующем формате: https://<PUBLISHED VIRTUAL SERVER FQDN>/saml/metadata.

с. В текстовом поле URL-адрес ответа введите URL-адрес в следующем формате: https://<PUBLISHED VIRTUAL SERVER FQDN>/saml/consume.

Примечание

Эти значения не являются реальными. Обновите эти значения с помощью фактического URL-адреса входа, URL-адреса ответа и идентификатора. Чтобы получить эти значения, обратитесь в службу поддержки клиентов Pulse Secure Virtual Traffic Manager. Вы также можете ссылаться на шаблоны, показанные в разделе Базовая конфигурация SAML.

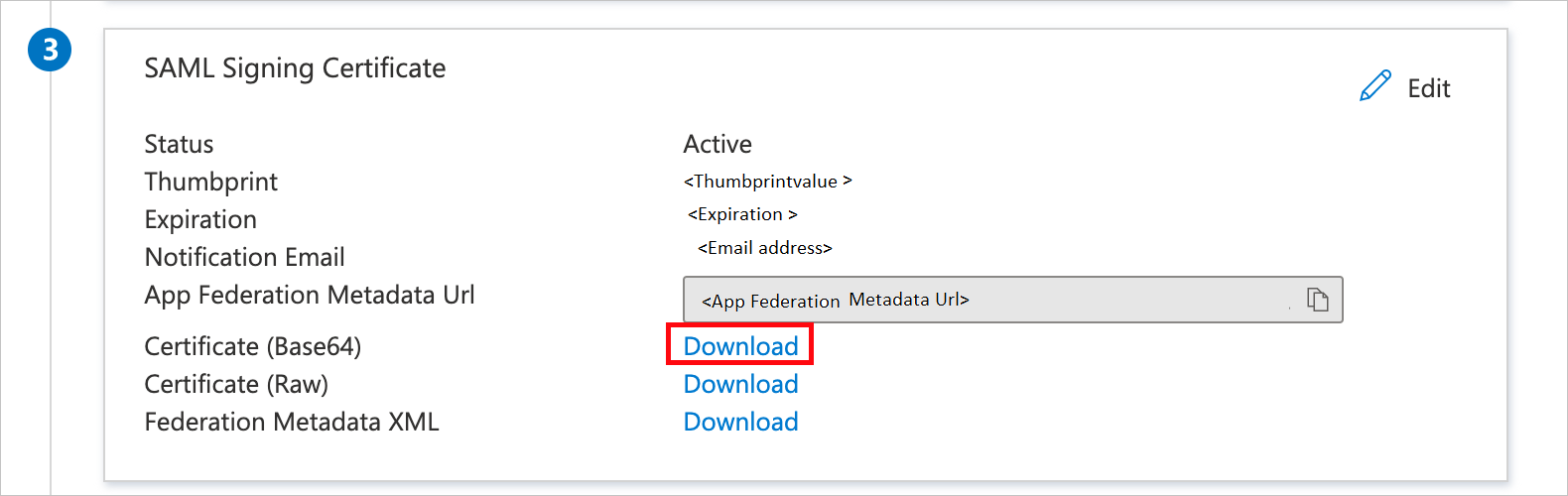

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите Сертификат (Base64) и выберите Скачать, чтобы скачать сертификат и сохранить его на компьютере.

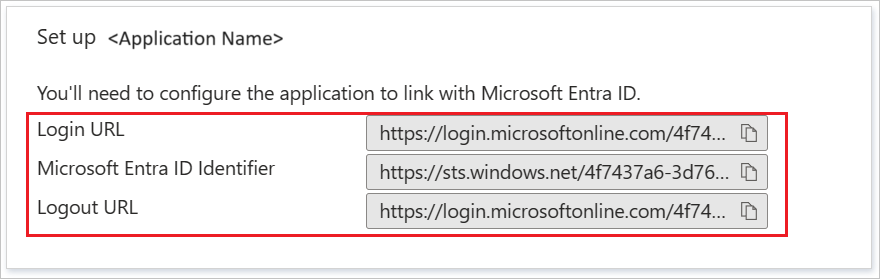

В разделе Настройка диспетчера безопасного виртуального трафика Pulse Secure Virtual Traffic Manager скопируйте соответствующие URL-адреса в соответствии с вашим требованием.

Следуйте инструкциям в руководстве по созданию и назначению учетной записи пользователя быстрого старта, чтобы создать тестовую учетную запись пользователя B.Simon.

В этом разделе описывается конфигурация, необходимая для включения аутентификации Microsoft Entra SAML в Pulse Virtual Traffic Manager. Все изменения конфигурации вносятся в Pulse Virtual Traffic Manager с помощью веб-интерфейса администратора.

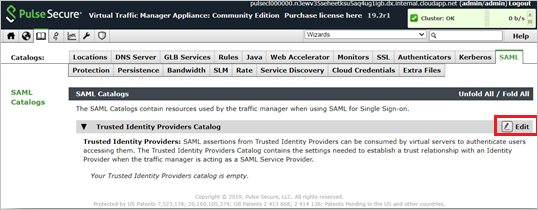

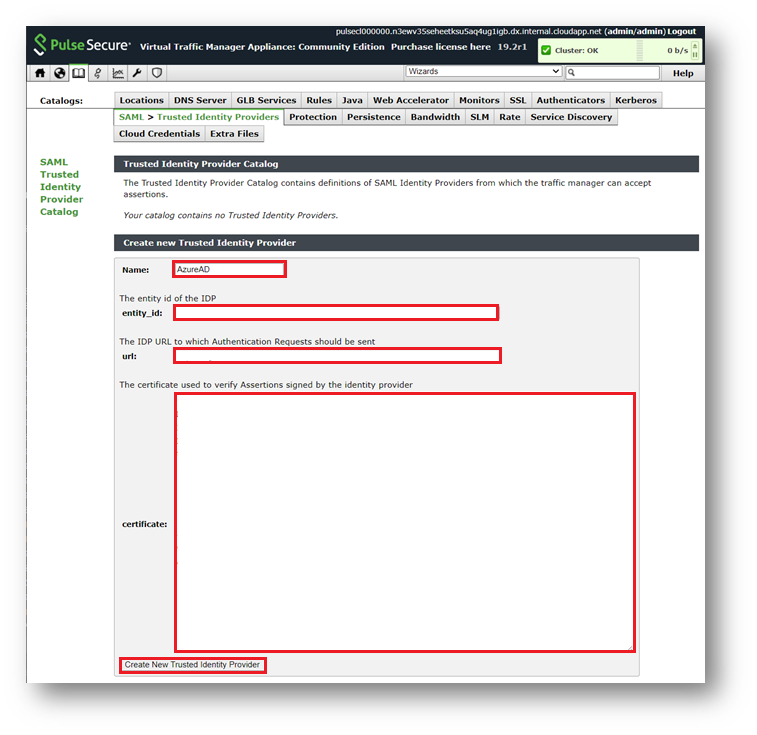

a. Перейдите на страницу пользовательского интерфейса администрирования устройства Виртуальный диспетчер трафика Pulse > Каталог > SAML > Каталог доверенных поставщиков удостоверений и выберите Изменить.

страница каталогов saml

б. Добавьте сведения о новом поставщике доверенных удостоверений SAML, скопируйте сведения из приложения Microsoft Entra Enterprise на странице параметров единого входа, а затем выберите Создать новый доверенный поставщик удостоверений.

В текстовом поле Имя введите имя доверенного поставщика удостоверений.

В текстовом поле Entity_id введите идентификатор Microsoft Entra, скопированное ранее значение.

В текстовом поле URL-адрес введите значение URL-адреса входа, которое вы скопировали ранее.

Откройте скачанный сертификат в Блокнот и вставьте содержимое в текстовое поле сертификата.

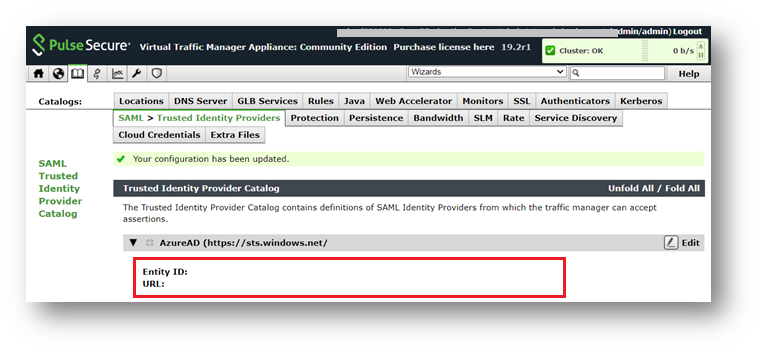

с. Убедитесь, что новый поставщик SAML-удостоверений успешно создан.

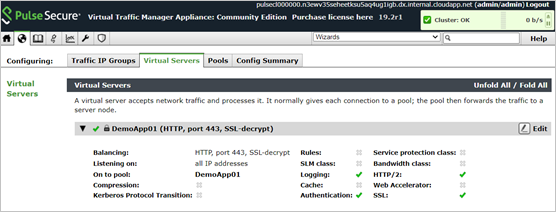

a. Перейдите на страницу Интерфейс администрирования устройства Pulse Virtual Traffic Manager > сервисы > виртуальные серверы и выберите Изменить рядом с ранее созданным виртуальным сервером.

изменение виртуальных серверов

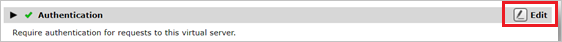

б. В разделе проверки подлинности выберите Изменить.

с. Настройте следующие параметры проверки подлинности для виртуального сервера:

Аутентификация-

параметры проверки подлинности

a. В разделе Тип аутентификациивыберите Поставщика услуг SAML.

б. В auth!verboseустановите значение "Да", чтобы устранить неполадки проверки подлинности, в противном случае оставьте значение по умолчанию "Нет".

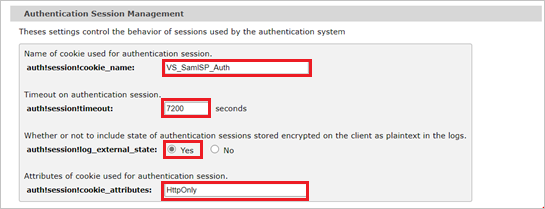

Управление сеансами проверки подлинности —

a. Для Auth!session!cookie_nameоставьте значение по умолчанию VS_SamlSP_Auth.

б. Для auth!session!timeoutоставьте значение по умолчанию "7200".

с. В auth!session!log_external_stateустановите значение "Да", чтобы устранить неполадки проверки подлинности, в противном случае оставьте значение по умолчанию "Нет".

д. В auth!session!cookie_attributesизмените значение HTTPOnly.

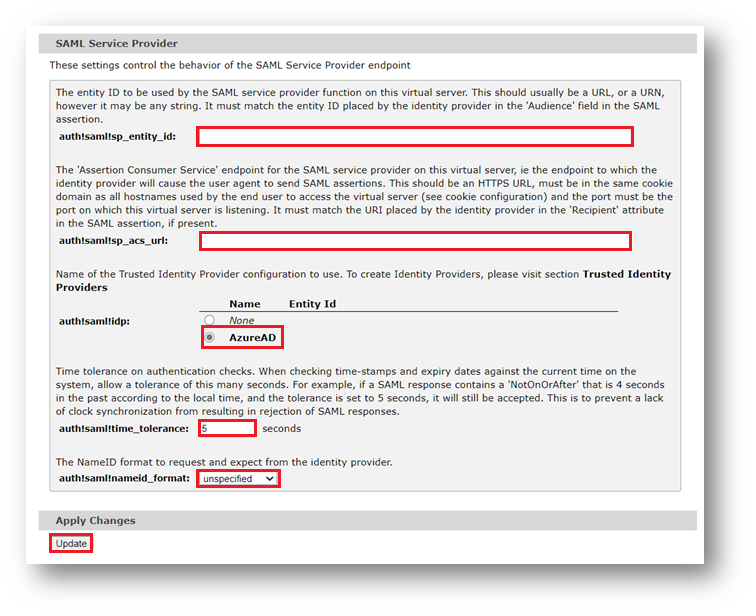

Поставщик служб SAML —

a. В текстовом поле auth!saml!sp_entity_id задайте тот же URL-адрес, используемый в качестве идентификатора конфигурации Единого входа Microsoft Entra (идентификатор сущности). Как и https://pulseweb.labb.info/saml/metadata.

б. В auth!saml!sp_acs_urlзадайте тот же URL-адрес, который используется в качестве URL-адреса для воспроизведения конфигурации единого входа Microsoft Entra (URL-адрес службы потребителей утверждений). Как и https://pulseweb.labb.info/saml/consume.

с. В auth!saml!idpвыберите доверенного поставщика удостоверений, которого вы создали на предыдущем шаге.

д. В auth!saml!time_tolerance оставьте значение по умолчанию "5" секунд.

д) В auth!saml!nameid_format выберите не указанное.

е) Примените изменения, выбрав Обновить внизу страницы.

В этом разделе описано, как создать пользователя Britta Simon в Диспетчере виртуальных трафика Pulse Secure. Обратитесь к группе поддержки Pulse Secure Virtual Traffic Manager, чтобы добавить пользователей на платформу Pulse Secure Virtual Traffic Manager. Перед использованием единого входа необходимо создать и активировать пользователей.

В этом разделе вы проверяете свою конфигурацию единого входа Microsoft Entra, используя следующие опции.

Выберите Тестировать это приложение, этот параметр приводит к перенаправлению по URL-адресу входа в Диспетчер безопасного виртуального трафика Pulse Secure, где можно инициировать процесс входа.

Перейдите непосредственно по URL-адресу авторизации Диспетчера виртуального трафика Pulse Secure и начните процесс входа оттуда.

Вы можете использовать Microsoft My Apps. При выборе плитки Pulse Secure Virtual Traffic Manager в разделе "Мои приложения" этот параметр перенаправляется по URL-адресу для входа в Диспетчер безопасного виртуального трафика Pulse. Дополнительные сведения о моих приложениях см. в разделе Введение в"Мои приложения".

После настройки Диспетчера виртуального трафика Pulse Secure вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансами выходит за рамки условного доступа. Узнайте, как применить управление сеансами с помощью Microsoft Defender для облачных приложений.

События

9 апр., 15 - 10 апр., 12

Закодируете будущее с помощью ИИ и подключитесь к одноранговым узлам и экспертам Java в JDConf 2025.

ЗарегистрироватьсяОбучение

Модуль

Реализация и мониторинг интеграции корпоративных приложений для выполнения единого входа - Training

Развертывание и мониторинг корпоративных приложений в решениях Azure позволяет обеспечить безопасность. Узнайте, каким образом развертывать локальные и облачные приложения для пользователей.

Сертификация

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Продемонстрировать функции идентификатора Microsoft Entra для модернизации решений удостоверений, реализации гибридных решений и реализации управления удостоверениями.