События

9 апр., 15 - 10 апр., 12

Закодируете будущее с помощью ИИ и подключитесь к одноранговым узлам и экспертам Java в JDConf 2025.

ЗарегистрироватьсяЭтот браузер больше не поддерживается.

Выполните обновление до Microsoft Edge, чтобы воспользоваться новейшими функциями, обновлениями для системы безопасности и технической поддержкой.

В этой статье вы узнаете, как интегрировать Stackby с идентификатором Microsoft Entra. Интеграция Stackby с идентификатором Microsoft Entra позволяет:

Чтобы приступить к работе, вам потребуется следующее:

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Чтобы настроить интеграцию Stackby с идентификатором Microsoft Entra, необходимо добавить Stackby из коллекции в список управляемых приложений SaaS.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере настройки можно добавить приложение для арендатора, добавить пользователей/группы в приложение, назначить роли, а также пошагово настроить единую авторизацию (SSO). Подробнее о мастерах Microsoft 365.

Настройте и протестируйте интегрированную аутентификацию Microsoft Entra в Stackby с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Stackby.

Чтобы настроить и проверить единый вход Microsoft Entra в Stackby, выполните следующие действия:

Выполните следующие действия, чтобы активировать Microsoft Entra SSO.

Войдите в Центр администрирования Microsoft Entra с учетной записью не ниже администратора облачных приложений.

Перейдите к приложениям управления идентификацией>>корпоративных приложений>Stackby>единому входу.

На странице Выбор метода единого входа выберите SAML.

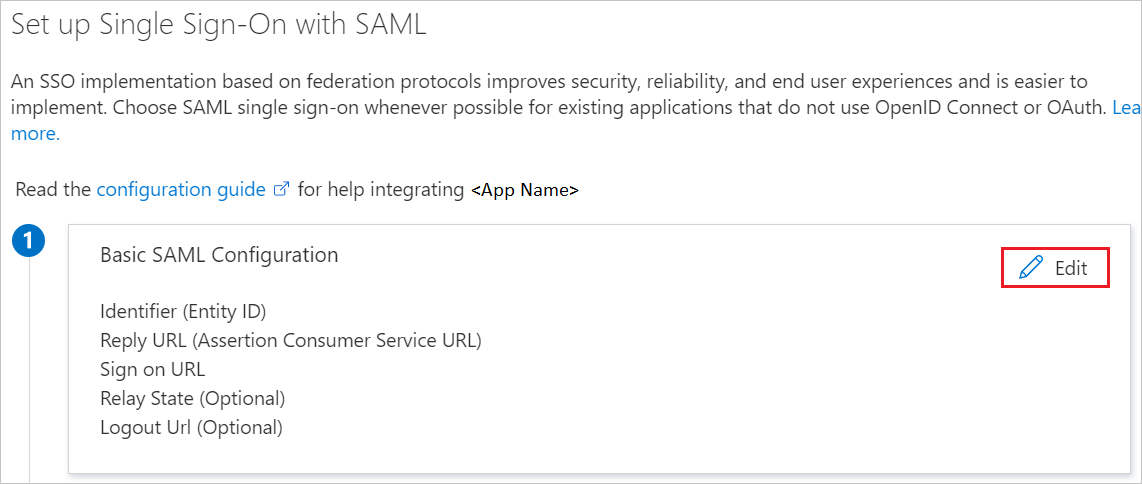

На странице Настройка единого входа с помощью SAML щелкните значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

В разделе Базовая конфигурация SAML приложение предварительно настроено, и необходимые URL-адреса уже заполнены в Azure. Пользователь должен сохранить конфигурацию, нажав кнопку Сохранить.

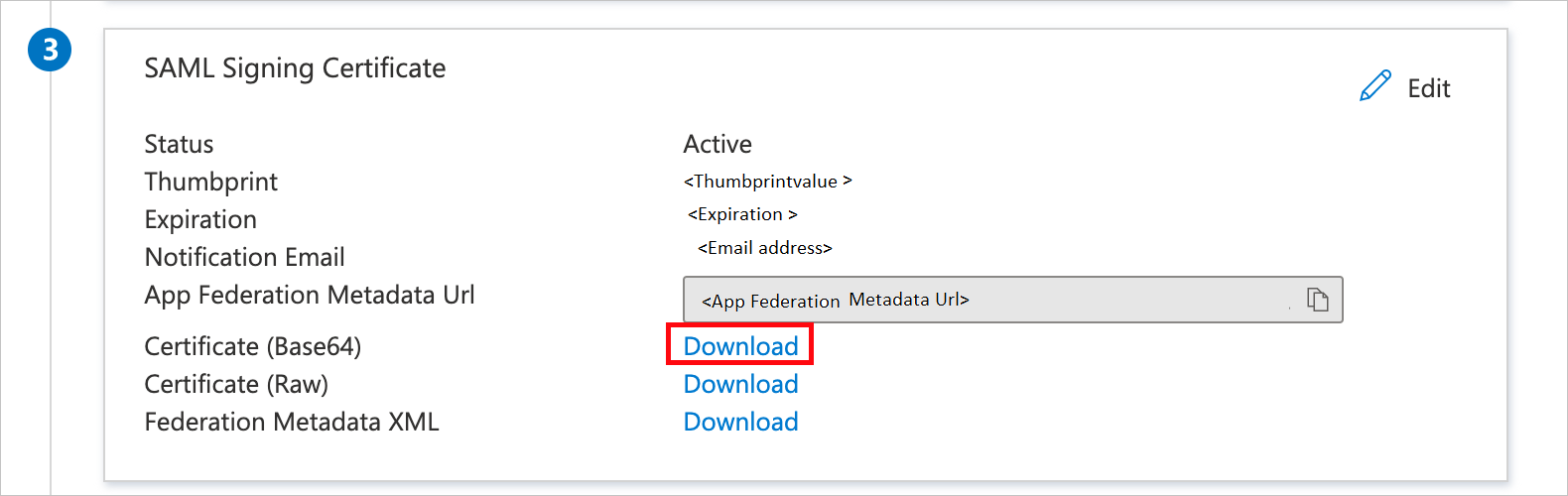

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите Сертификат (Base64) и выберите Скачать, чтобы скачать сертификат и сохранить его на компьютере.

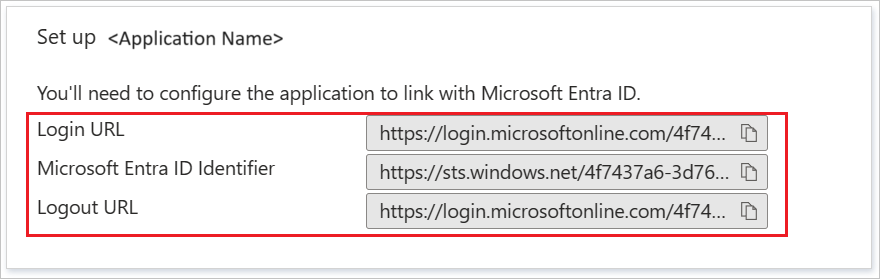

В разделе Настройка Stackby скопируйте соответствующие URL-адреса в соответствии с вашим требованием.

Следуйте инструкциям в руководстве по созданию и назначению учетной записи пользователя быстрого старта, чтобы создать тестовую учетную запись пользователя B.Simon.

Чтобы настроить единый вход на стороне Stackby, необходимо отправить скачанный сертификат (Base64) и соответствующие URL-адреса, скопированные из конфигурации приложения, в службу поддержки Stackby. Чтобы правильно настроить соединение SAML SSO с обеих сторон, они задали этот параметр.

В этом разделе пользователь с именем B.Simon создается в Stackby. Stackby поддерживает предоставление доступа пользователям в режиме реального времени, которое включено по умолчанию. В этом разделе у вас нет никаких задач для выполнения. Если пользователь еще не существует в Stackby, он создается после проверки подлинности.

В этом разделе вы проверяете свою конфигурацию единого входа Microsoft Entra, используя следующие опции.

Щелкните Протестируйте это приложение, и вы автоматически войдете в приложение Stackby, для которого настроили единый вход.

Вы можете использовать Microsoft My Apps. Щелкнув плитку Stackby в разделе "Мои приложения", вы автоматически войдете в приложение Stackby, для которого настроили единый вход. Для получения дополнительной информации см. Microsoft Entra My Apps.

После настройки Stackby вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансами выходит за рамки условного доступа. Узнайте, как применять управление сеансами с помощью Microsoft Cloud App Security.

События

9 апр., 15 - 10 апр., 12

Закодируете будущее с помощью ИИ и подключитесь к одноранговым узлам и экспертам Java в JDConf 2025.

Зарегистрироваться