Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Используйте информацию в этой статье, чтобы узнать терминологию, связанную с рекомендациями Национального института стандартов и технологий (NIST). Кроме того, определены основные понятия технологии доверенного платформенного модуля (TPM) и факторы проверки подлинности.

Терминология

Используйте следующую таблицу, чтобы понять терминологию NIST.

| Термин | Определение |

|---|---|

| Утверждение | Инструкция от средства проверкипроверяющей стороне, которая содержит информацию о подписчике. Утверждение может содержать проверенные атрибуты |

| Проверка подлинности | Процесс проверки удостоверения субъекта |

| Фактор проверки подлинности | То, что вы, знаете или есть. Каждый средство проверки подлинности имеет один или несколько факторов проверки подлинности |

| Проверки подлинности | Что-то, что заявитель обладает и контролирует для проверки подлинности удостоверения заявителя |

| Заявитель | Удостоверение субъекта для проверки с помощью одного или нескольких протоколов проверки подлинности |

| Подтверждение компетенции | Объект или структура данных, которая авторитетно привязывает удостоверение по крайней мере к одному подписчику authenticator , который обладает подписчиком и управляет ими |

| Поставщик служб учетных данных (CSP) | Доверенный объект, который выдает или регистрирует аутентификаторы подписчиков и выдает электронные учетные данные подписчикам |

| Проверяющая сторона | Сущность, основанная на утверждении проверяющего или аутентификаторах и учетных данных заявителя, обычно для предоставления доступа к системе |

| Тема | Человек, организация, устройство, оборудование, сеть, программное обеспечение или служба |

| Подписчик | Сторона, которая получила учетные данные или аутентификатор из CSP |

| Доверенный платформенный модуль (TPM) | Незащищенный модуль, который выполняет криптографические операции, включая создание ключей |

| Проверяющая сторона | Сущность, проверяющая удостоверение заявителя путем проверки владения и контроля проверяющих лиц. |

Технология доверенных платформенных модулей

TPM имеет аппаратные функции, связанные с безопасностью: микросхема TPM или аппаратный TPM — это безопасный криптографический процессор, который помогает создавать, хранить и ограничивать использование криптографических ключей.

Сведения о TPMs и Windows см. в разделе "Доверенный модуль платформы".

Примечание.

Программный доверенный платформенный модуль — это эмулятор, который имитирует функциональные возможности доверенного платформенного модуля.

Факторы проверки подлинности и их преимущества

Факторы проверки подлинности можно сгруппировать в три категории:

Коэффициент проверки подлинности определяется тем, насколько вы уверены, что это только подписчик, знает или имеет. Организация NIST предоставляет ограниченные рекомендации по коэффициенту проверки подлинности. Используйте сведения в следующем разделе, чтобы узнать, как корпорация Майкрософт оценивает сильные стороны.

То, что вам известно

Пароли являются наиболее распространенной известной вещью и представляют самую большую область атаки. Следующие способы устранения рисков повышают уверенность в подписчике. Они эффективны при предотвращении атак паролей, таких как метод подбора, перехват и социальная инженерия:

То, что у вас есть

Сила того, что у вас есть, основана на вероятности того, что подписчик держит его в своем распоряжении, без того, чтобы злоумышленник получил к нему доступ. Например, при защите от внутренних угроз личный мобильный или аппаратный ключ имеют более высокую сходство. Устройство или аппаратный ключ более безопасный, чем настольный компьютер в офисе.

То, что относится непосредственно к вам

При определении требований к тому, что вы являетесь, рассмотрите, насколько легко злоумышленнику получить или спуфинировать что-то подобное биометрии. NIST разрабатывает платформу биометрических данных, однако в настоящее время не принимает биометрические данные в качестве одного фактора. Он должен быть частью многофакторной проверки подлинности (MFA). Эта мера предосторожности обусловлена тем, что биометрические данные не всегда обеспечивают точное соответствие, так как пароли делают. Дополнительные сведения см. в разделе Надежность функции для средств проверки подлинности — биометрия (SOFA-B).

ПЛАТФОРМА SOFA-B для количественной оценки биометрических возможностей:

- Ложное значение скорости совпадения

- Ложное значение частоты сбоя

- Частота ошибок обнаружения атак презентации

- Усилия, необходимые для выполнения атаки

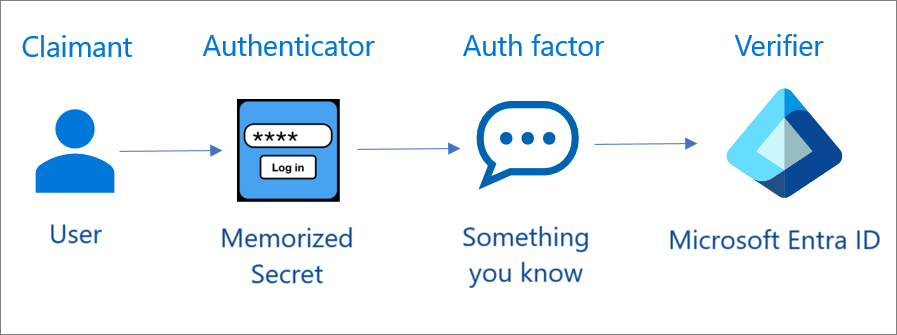

Однофакторная проверка подлинности

Вы можете реализовать однофакторную проверку подлинности с помощью средства проверки подлинности, который проверяет то, что вы знаете или есть. Фактор, который вы являетесь, принимается как проверка подлинности, но она не принимается исключительно в качестве аутентификатора.

Многофакторная проверка подлинности

Вы можете реализовать MFA с помощью средства проверки подлинности MFA или двух однофакторных аутентификаторов. Для проверки подлинности MFA требуется два фактора проверки подлинности для одной транзакции проверки подлинности.

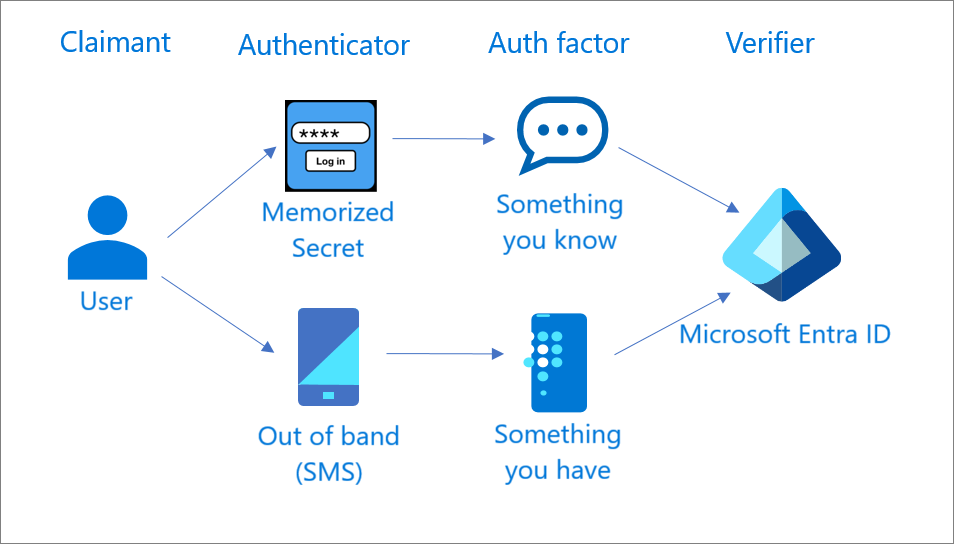

MFA с двумя однофакторными аутентификаторами

Для MFA требуется два фактора проверки подлинности, которые могут быть независимыми. Например:

Запоминание секрета (пароль) и средства проверки подлинности за пределами диапазона (SMS)

Запоминание секрета (пароль) и одноразовый пароль (программно или аппаратно)

Эти методы позволяют использовать два независимых транзакций проверки подлинности с идентификатором Microsoft Entra.

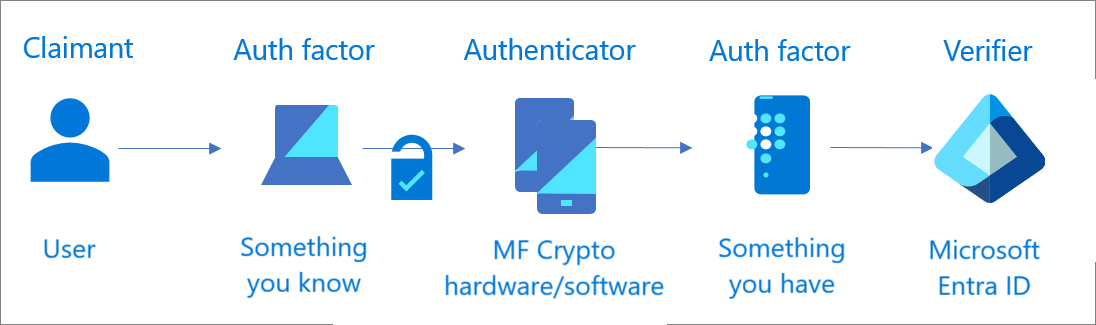

MFA с одним многофакторным аутентификатором

Для многофакторной проверки подлинности требуется один фактор (то, что вы знаете или являются) для разблокировки второго фактора. Этот пользовательский интерфейс проще, чем несколько независимых аутентификаторов.

Одним из примеров является приложение Microsoft Authenticator в режиме без пароля: доступ пользователя к защищенному ресурсу (проверяющей стороне) и получает уведомление о приложении Authenticator. Пользователь предоставляет биометрические данные (что-то, что вы являетесь) или ПИН-код (то, что вы знаете). Этот фактор разблокирует криптографический ключ на телефоне (то, что у вас есть), который проверяет средство проверки.

Следующие шаги

Основные сведения об аутентификации

Типы проверки подлинности NIST

Достижение NIST AAL1 с помощью идентификатора Microsoft Entra

Достижение NIST AAL2 с помощью идентификатора Microsoft Entra

Достижение NIST AAL3 с помощью идентификатора Microsoft Entra