Включение проверки подлинности субъекта-службы для API администрирования только для чтения

Субъект-служба — это метод проверки подлинности, который можно использовать для предоставления приложению Microsoft Entra доступа к содержимому и API Microsoft Fabric.

При создании приложения Microsoft Entra создается объект субъекта-службы. Объект субъекта-службы, также известный как субъект-служба, позволяет идентификатору Microsoft Entra пройти проверку подлинности приложения. После проверки подлинности приложение может получить доступ к ресурсам клиента Microsoft Entra.

Способ

Чтобы включить проверку подлинности субъекта-службы для API только для чтения Power BI, выполните следующие действия.

Создайте приложение Microsoft Entra. Этот шаг можно пропустить, если у вас уже есть приложение Microsoft Entra, которое вы хотите использовать. Запишите идентификатор приложения для последующих шагов.

Внимание

Убедитесь, что используемое приложение не имеет необходимых разрешений администратора для набора Power BI в портал Azure. Узнайте, есть ли у вашего приложения такие разрешения.

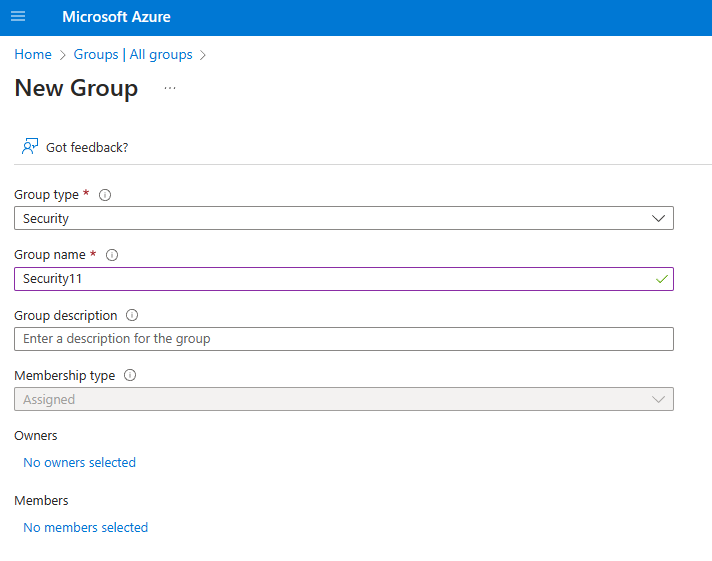

Создайте группу безопасности Microsoft Entra. Дополнительные сведения о создании базовой группы и добавлении участников с помощью Microsoft Entra. Этот шаг можно пропустить, если у вас уже есть группа безопасности Microsoft Entra, с помощью которых вы хотите использовать. Обязательно выберите "Безопасность " в качестве типа группы.

Добавьте идентификатор приложения в качестве члена созданной группы безопасности. Для этого:

- Перейдите к портал Azure > группам идентификаторов Microsoft Entra и > выберите группу безопасности, созданную на шаге 2.

- Выберите Добавить участников.

Внимание

Убедитесь, что у приложения нет необходимых разрешений на согласие администратора для power BI, заданных в портал Azure. Узнайте, есть ли у вашего приложения такие разрешения.

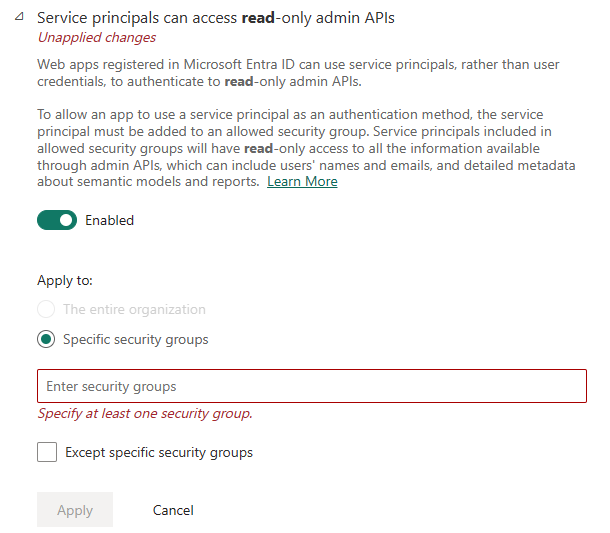

Включите параметры администратора Fabric:

Войдите на портал администрирования Fabric. Чтобы просмотреть страницу параметров клиента, необходимо быть администратором Fabric.

В разделе "Параметры API администрирования" субъекты-службы могут получать доступ к интерфейсам API администрирования только для чтения. Установите переключатель в значение "Включено", а затем нажмите переключатель "Определенные группы безопасности" и добавьте группу безопасности, созданную на шаге 2, в текстовом поле, которое отображается под ним.

Начните использовать API администратора только для чтения. См. список поддерживаемых API ниже.

Внимание

Приложение, использующее проверку подлинности субъекта-службы, которая вызывает API администратора только для чтения, не должно иметь необходимых разрешений администратора для power BI, заданных в портал Azure. Узнайте, есть ли у вашего приложения такие разрешения.

Поддерживаемые API

Проверка подлинности субъекта-службы в настоящее время поддерживается для следующих API администрирования только для чтения.

- GetGroupsAsAdmin с $expand для панелей мониторинга, семантических моделей, отчетов и потоков данных

- GetGroupUsersAsAdmin

- GetDashboardsAsAdmin с плитками $expand

- GetDashboardUsersAsAdmin

- GetAppsAsAdmin

- GetAppUsersAsAdmin

- GetDatasourcesAsAdmin

- GetDatasetToDataflowsLinksAsAdmin

- GetDataflowDatasourcesAsAdmin

- GetDataflowUpstreamDataflowsAsAdmin

- GetCapacitiesAsAdmin

- GetCapacityUsersAsAdmin

- GetActivityLog

- GetModifiedWorkspaces

- WorkspaceGetInfo

- WorkspaceScanStatus

- WorkspaceScanResult

- GetDashboardsInGroupAsAdmin

- GetTilesAsAdmin

- ExportDataflowAsAdmin

- GetDataflowsAsAdmin

- GetDataflowUsersAsAdmin

- GetDataflowsInGroupAsAdmin

- GetDatasetsAsAdmin

- GetDatasetUsersAsAdmin

- GetDatasetsInGroupAsAdmin

- Получение ключей шифрования Power BI

- Получение обновляемого для емкости

- Получение обновлений

- Получение обновляемых компонентов для емкости

- GetImportsAsAdmin

- GetReportsAsAdmin

- GetReportUsersAsAdmin

- GetReportsInGroupAsAdmin

Как проверить, есть ли у приложения необходимые разрешения на согласие администратора

Приложение, использующее проверку подлинности субъекта-службы, которая вызывает API администратора только для чтения, не должно иметь необходимых разрешений администратора для power BI, заданных в портал Azure. Чтобы проверить назначенные разрешения, выполните следующие действия.

- Войдите на портал Azure.

- Выберите идентификатор Microsoft Entra, а затем корпоративные приложения.

- Выберите приложение, которое вы хотите предоставить доступ к Power BI.

- Нажмите кнопку Разрешения. Для приложения не должно быть необходимых разрешений на согласие администратора.

Рекомендации и ограничения

- Субъект-служба может вызывать rest API, но не удается открыть Fabric с учетными данными субъекта-службы.

- Права администратора Fabric необходимы для включения субъекта-службы в параметрах API администрирования на портале администрирования Fabric.