Обзор конфигураций ИИ и LLM в Microsoft Cloud for Sovereignty (предварительная версия)

Важно

Это предварительная версия функции. Эта информация относится к предварительной версии функции, которая может быть существенно изменена до ее выпуска. Майкрософт не предоставляет никаких гарантий, явных или подразумеваемых, относительно приведенных здесь сведений.

Организации государственного сектора могут воспользоваться новейшими инновациями искусственного интеллекта в общедоступном облаке, одновременно управляя своими данными в соответствии с местной политикой и нормативными требованиями с помощью Microsoft Cloud for Sovereignty.

Microsoft Cloud for Sovereignty предлагает подвижность и гибкость, расширенные функции кибербезопасности и доступ к новейшим инновациям, таким как Azure OpenAI, чтобы ускорить цифровую трансформацию и предоставление основных государственных услуг. Он позволяет клиентам создавать и переносить рабочие процессы в Microsoft Cloud, помогая при этом соблюдать многие из их специфических требований законодательства, безопасности и внутренних правил.

Служба Azure OpenAI предоставляет доступ к мощным языковым моделям OpenAI, включая серии моделей GPT-4, GPT-3.5 (ChatGPT), Codex и Embeddings. Эти базовые языковые модели предварительно обучаются на огромных объемах данных для выполнения таких задач, как генерация контента, обобщение, семантический поиск и перевод естественного языка в код. Вы можете использовать службу Azure OpenAI для доступа к предварительно обученным моделям и более быстрого создания приложений с минимальными усилиями с поддержкой искусственного интеллекта, используя при этом Microsoft Cloud for Sovereignty, чтобы обеспечить соблюдение требований безопасности и политик с помощью суверенных средств управления масштаба предприятия и облачной архитектуры.

Преимущества

Вы можете использовать службы Azure OpenAI с вашими данными для следующего:

Повышения производительности сотрудников за счет сокращения времени, необходимого им для поиска важной информации в коллективной базе знаний вашей организации.

Повышения удовлетворенности участников некоммерческой организации за счет упрощения сложного регулирования или требований программы.

Примеры варианта использования

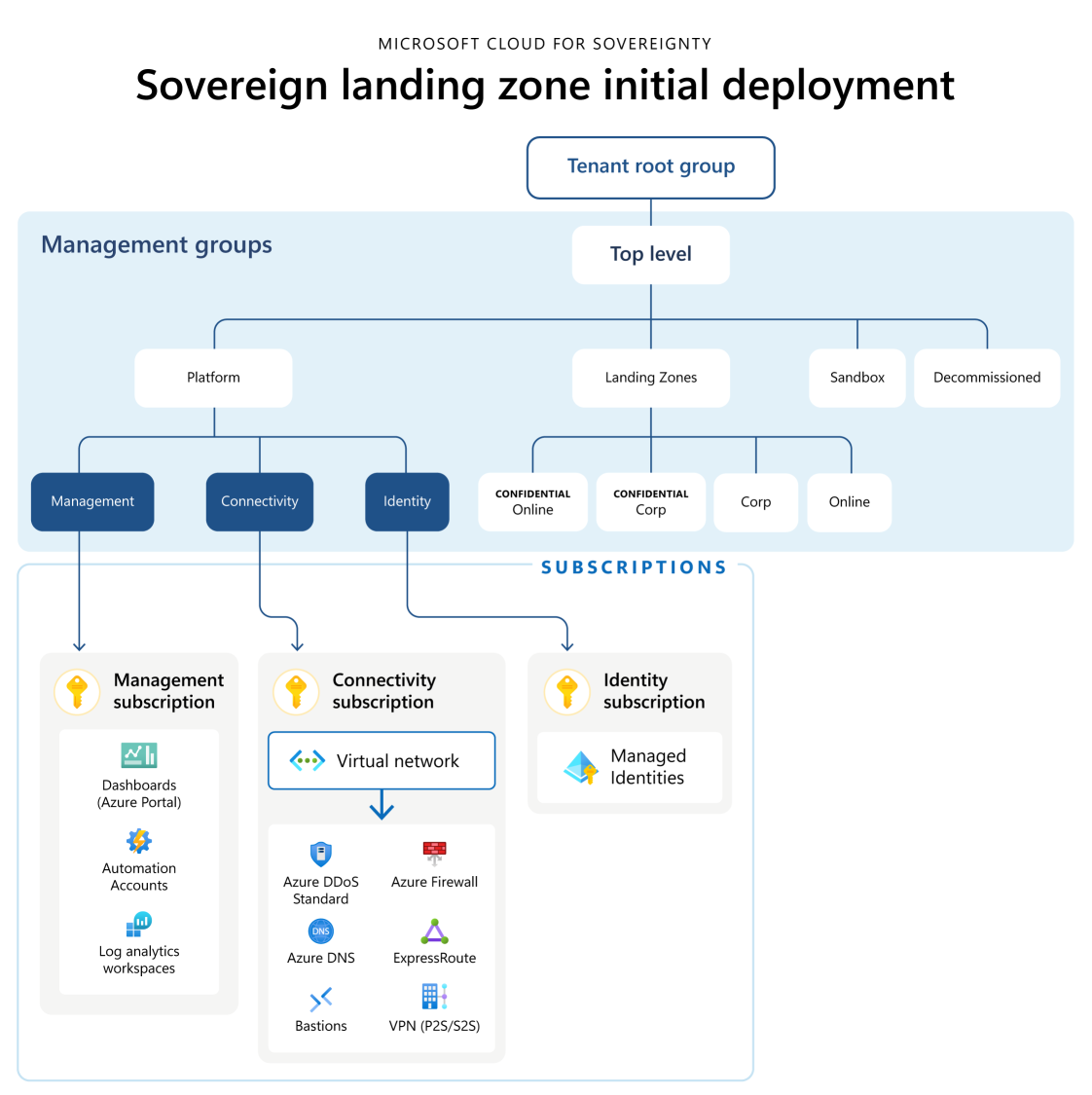

Суверенные варианты использования лучше всего реализовывать на основе суверенной целевой зоны (SLZ). SLZ состоит из иерархии групп управления и общих ресурсов платформы, которые упрощают работу в сети, ведение журналов и идентификацию управляемых служб, как показано. На следующей диаграмме показана эталонная архитектура независимых конфигураций ИИ и LLM.

Корневую группу управления SLZ обычно называют целевой зоной или целевой зоной масштаба предприятия. Отдельные подписки, находящиеся в одной из дочерних групп управления под родительской, обычно называются целевыми зонами приложений или целевыми зонами рабочей нагрузки. Рабочие нагрузки приложений можно развернуть в среде SLZ в одной из четырех целевых зон по умолчанию:

Корп (корпоративная) — неподключенные к Интернету, неконфиденциальные рабочие нагрузки

Интернет — подключенные к Интернету, неконфиденциальные рабочие нагрузки

Конфиденциальная корпоративная — конфиденциальные рабочие нагрузки, не связанные с Интернетом (разрешается использовать только конфиденциальные вычислительные ресурсы)

Конфиденциальная в Интернете — конфиденциальные рабочие нагрузки, связанные с Интернетом (разрешается использовать только конфиденциальные вычислительные ресурсы)

Основное различие между группами управления Корп и Интернет заключается в том, как они обрабатывают общедоступные конечные точки. Среда Интернет позволяет использовать общедоступные конечные точки, а среда Корп — нет. Дополнительные сведения об архитектуре зоны SLZ.

В среде SLZ решения на основе LLM должны развертываться в виде выделенных рабочих нагрузок в отдельных подписках в пределах иерархии групп управления Корп или Интернет.

Среда Корп рекомендуется в качестве безопасного стандартного шаблона для реализации приложений на основе LLM RAG, таких как помощники, предназначенные для использования внутри организации. Вам потребуются подключения на основе ExpressRoute или VPN для доступа к интерфейсным API или пользовательским интерфейсам, которые подключаются к службам Azure AI и предоставляют возможности LLM обратно конечным пользователям или потребителям.

Чтобы предложить общедоступные приложения на основе LLM или RAG, используйте целевые зоны рабочей нагрузки в иерархии групп управления Интернет. Однако вам необходимо получить безопасный доступ ко всем службам, необходимым для реализации, через частные конечные точки в виртуальной сети. Предоставляйте конечным пользователям или потребителям API или интерфейсное веб-приложение только через общедоступную конечную точку.

В этом случае вам следует защитить общедоступную конечную точку с помощью брандмауэра веб-приложений. Вам также следует применить и настроить соответствующие службы DDoS и другие службы безопасности. В зависимости от ваших предпочтений, эта конфигурация может выполняться централизованно в виртуальной сети концентратора или децентрализованно в виртуальной сети рабочей нагрузки.

Если ваш нужно интегрировать данные из конфиденциальных целевых зон с рабочими нагрузками на основе LLM, необходимо выполнить процессы преобразования, которые обрабатывают и хранят данные в таких службах, как службы искусственного интеллекта Azure, например Azure AI Search или Azure OpenAI, в конфиденциальной целевой зоне. Кроме того, эти процессы должны активно фильтровать данные и управлять ими, чтобы предотвратить отправку конфиденциальных данных, которые должны быть зашифрованы при использовании неконфиденциальными службами и рабочими нагрузками. Вам необходимо реализовать эту фильтрацию в пользовательской бизнес-логике в каждом конкретном случае.

Если требуется принимать, преобразовывать и использовать данные рабочими нагрузками на основе LLM, мы рекомендуем развернуть целевую зону данных, выровненную по доменам данных. Целевая зона данных имеет несколько уровней, которые обеспечивают гибкость обслуживания интеграции данных и продуктов данных, которые она содержит.

Вы можете развернуть новую целевую зону данных с помощью стандартного набора служб, которые позволят целевой зоне данных начать прием и анализ данных. Вы можете подключить целевую зону данных к целевой зоне данных LLM и всем другим целевым зонам данных с помощью пиринга между виртуальными сетями. Этот механизм обеспечивает обмен данными через внутреннюю сеть Azure, обеспечивая при этом меньшую задержку и более высокую пропускную способность по сравнению с передачей через концентратор.

Некоторые реализации могут потребовать использования чувствительных или конфиденциальных данных, для которых требуется шифрование, доступное при конфиденциальных вычислениях. В этом сценарии можно запускать решения для обработки данных на основе виртуальных машин в целевых зонах в рамках группы конфиденциального управления. Некоторые службы данных PaaS могут не работать на конфиденциальных виртуальных машинах.