Как работает Брандмауэр Azure

Вы уже знакомы с основными особенностями и возможностями Брандмауэра Azure и Диспетчера брандмауэра Azure. Теперь давайте рассмотрим, как эти технологии работают, чтобы обеспечить безопасность ресурсов Azure. Эти сведения помогают оценить, является ли Брандмауэр Azure правильным инструментом для стратегии безопасности сети Contoso.

Как Брандмауэр Azure защищает виртуальную сеть Azure

Чтобы понять, как Брандмауэр Azure защищает виртуальную сеть, необходимо знать о двух ключевых характеристиках любого развертывания Брандмауэра Azure:

- Экземпляр брандмауэра имеет общедоступный IP-адрес, на который отправляется весь входящий трафик.

- Экземпляр брандмауэра имеет частный IP-адрес, на который отправляется весь исходящий трафик.

То есть весь трафик, входящий и исходящий, проходит через брандмауэр. По умолчанию брандмауэр запрещает доступ всему. Ваша задача — настроить в брандмауэре условия, при соблюдении которых трафик будет пропускаться через брандмауэр. Каждое условие называется правилом, и каждое правило применяет одну или несколько проверок данных. Только трафик, который передает все правила брандмауэра, разрешено проходить через.

Управление сетевым трафиком в Брандмауэре Azure зависит от того, откуда исходит трафик:

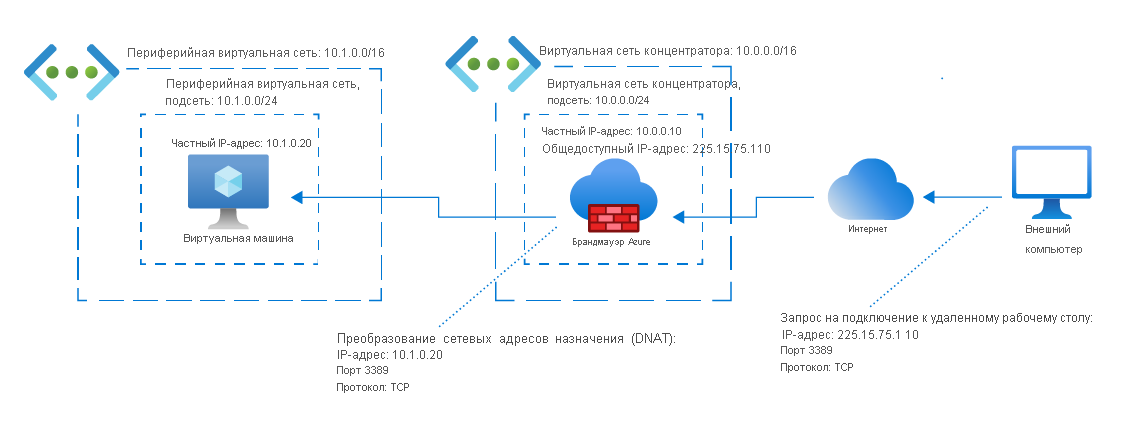

- Для разрешенного входящего трафика Брандмауэр Azure использует преобразование сетевых адресов назначения (DNAT), чтобы преобразовать общедоступный IP-адрес брандмауэра в частный IP-адрес соответствующего целевого ресурса в виртуальной сети.

- Для разрешенного исходящего трафика брандмауэр Azure использует SNAT для преобразования исходного IP-адреса в общедоступный IP-адрес брандмауэра.

Примечание.

Брандмауэр Azure использует SNAT только в том случае, если IP-адрес назначения находится за пределами виртуальной сети. Если IP-адрес назначения связан с частным диапазоном адресов виртуальной сети, брандмауэр Azure не использует SNAT для трафика.

Как Брандмауэр Azure работает с виртуальной сетью

Для эффективной работы Брандмауэра Azure необходимо настроить его как барьер между доверенной сетью, которую нужно защитить, и недоверенной сетью, из которой потенциально исходят угрозы. Чаще всего Брандмауэр Azure развертывается в качестве барьера между виртуальной сетью Azure и Интернетом.

Брандмауэр Azure лучше развертывать с помощью звездообразной топологии сети, со следующими характеристиками:

- Виртуальная сеть, которая выступает в качестве центральной точки подключения. Эта сеть является виртуальной сетью концентратора.

- Одна или несколько виртуальных сетей, которые являются одноранговыми по отношению к концентратору. Эти одноранговые сети являются периферийными виртуальными сетями и используются для предоставления серверов рабочей нагрузки.

Вы развертываете экземпляр брандмауэра в подсети виртуальной сети концентратора, а затем настраиваете весь входящий и исходящий трафик на проход через брандмауэр.

Выполните следующие общие действия, чтобы настроить экземпляр Брандмауэра Azure:

- Создайте виртуальную сеть концентратора, содержащую подсеть для развертывания брандмауэра.

- Создайте периферийные виртуальные сети, а также их подсети и серверы.

- Создайте одноранговые связи звездообразной сети.

- Разверните брандмауэр в подсети концентратора.

- Для исходящего трафика создайте маршрут по умолчанию, который отправляет трафик из всех подсетей на частный IP-адрес брандмауэра.

- Настройте брандмауэр с помощью правил фильтрации входящего и исходящего трафика.

Типы правил Брандмауэра Azure

В следующей таблице описаны три типа правил, которые можно создать для брандмауэра Azure.

| Тип правила | Description |

|---|---|

| NAT | Преобразование и фильтрация входящего интернет-трафика в соответствии с общедоступным IP-адресом брандмауэра и указанным номером порта. Например, чтобы включить подключение к удаленному рабочему столу на виртуальной машине, можно использовать правило NAT, чтобы преобразовать общедоступный IP-адрес и порт 3389 вашего брандмауэра в частный IP-адрес виртуальной машины. |

| Приложение | Фильтрация трафика на основе полного доменного имени. Например, вы можете использовать правило приложения, чтобы разрешить исходящему трафику доступ к экземпляру Базы данных SQL Azure, используя полное доменное имя server10.database.windows.net. |

| Network | Фильтруйте трафик на основе одного или нескольких следующих трех параметров сети: IP-адрес, порт и протокол. Например, можно использовать правило сети, разрешающее исходящий трафик для доступа к определенному DNS-серверу по указанному IP-адресу, с помощью порта 53. |

Важно!

Брандмауэр Azure применяет правила в порядке приоритета. Правила, основанные на аналитике угроз, всегда получают наивысший приоритет и обрабатываются первыми. После этого правила применяются по типу: правила NAT, а затем сетевые правила, а затем правила приложения. В каждом типе правила обрабатываются в соответствии со значениями приоритета, назначаемыми при создании правила, от самого низкого значения до самого высокого.

Варианты развертывания Брандмауэра Azure

Брандмауэр Azure предлагает множество функций, призванных упростить создание правил и управление ими. Эти функции кратко представлены в следующей таблице.

| Функция | Description |

|---|---|

| Полное доменное имя | Доменное имя узла либо один или несколько IP-адресов. Добавление полного доменного имени для правила приложения разрешает доступ к этому домену. При использовании полного доменного имени в правиле приложения можно использовать подстановочные знаки, например *. google.com. |

| Тег FQDN | Группа хорошо известных полных доменных имен Майкрософт. Добавление тега FQDN к правилу приложения разрешает исходящий доступ к полному доменному имени тега. Существуют теги FQDN для Центра обновления Windows, Виртуального рабочего стола Azure, диагностики Windows, Azure Backup и других. Корпорация Майкрософт управляет тегами полного доменного имени и не может быть изменена или создана. |

| Тег службы | Группа префиксов IP-адресов, связанных с определенной службой Azure. Добавление тега службы к правилу сети разрешает доступ к службе, представленной тегом. Теги служб имеются у десятков служб Azure, в том числе Azure Backup, Azure Cosmos DB, Logic Apps и т. д. Корпорация Майкрософт управляет тегами служб и не может быть изменена или создана. |

| Группы IP-адресов | Группа IP-адресов, например 10.2.0.0/16 или 10.1.0.0-10.1.0.31. IP-группу можно использовать в качестве адреса источника в правиле NAT или приложения либо в качестве адреса источника или назначения в правиле сети. |

| Пользовательский DNS | Пользовательский DNS-сервер, который сопоставляет доменные имена с IP-адресами. При использовании пользовательского DNS-сервера, а не DNS Azure необходимо также настроить Брандмауэр Azure в качестве DNS-прокси. |

| DNS-прокси | Вы можете настроить Брандмауэр Azure для работы в качестве DNS-прокси. Это означает, что все клиентские запросы DNS проходят через брандмауэр перед направлением на DNS-сервер. |