Когда следует использовать Брандмауэр Azure

Вы понимаете, что такое Брандмауэр Azure и как он работает. Теперь вам потребуются некоторые критерии, которые помогут оценить, подходят ли компании такие варианты, как Брандмауэр Azure и Диспетчер брандмауэра Azure. Чтобы помочь вам прийти к решению, рассмотрим следующие сценарии:

- Сеть нужно защитить от несанкционированного доступа.

- Сеть нужно защитить от ошибок пользователей.

- Ваш бизнес включает в себя электронную коммерцию или платежи с помощью кредитных карт.

- Требуется настроить подключение между периферийными сетями.

- Требуется отслеживать входящий и исходящий трафик.

- Для работы сети требуется несколько брандмауэров.

- Необходимо реализовать иерархические политики брандмауэров.

В рамках оценки Брандмауэр Azure и диспетчера Брандмауэр Azure вы знаете, что Компания Contoso столкнулась с несколькими из этих сценариев. Дополнительные сведения см. в соответствующих разделах ниже.

Сеть нужно защитить от несанкционированного доступа

Распространенной целью многих злоумышленников является проникновение в сети. Они могут хотеть использовать чужие сетевые ресурсы или изучить, украсть или уничтожить конфиденциальные либо находящиеся в собственности данные.

Брандмауэр Azure предназначен для предотвращения таких вторжений. Например, злоумышленник-взломщик может попытаться проникнуть сеть, запрашивая доступ к сетевому ресурсу. Брандмауэр Azure использует проверку сетевых пакетов с отслеживанием состояния для рассмотрения контекста таких запросов. Если запрос является ответом на более ранние допустимые действия, то брандмауэр, скорее всего, разрешает запрос; Если запрос пришел, казалось бы, из нигде , как запрос, отправленный инфилтратором, то брандмауэр отклонит запрос.

Сеть нужно защитить от ошибок пользователей

Возможно, наиболее распространенный метод проникновения в сеть или установки вредоносных программ на сетевом компьютере — хитростью заставить пользователя сети щелкнуть ссылку в сообщении электронной почты. Эта ссылка отправит пользователя на веб-сайт, контролируемый злоумышленником, который либо установит вредоносную программу, либо предложит пользователю ввести учетные данные сети.

Брандмауэр Azure предотвращает такие атаки, используя аналитику угроз для запрета доступа к известным вредоносным доменам и IP-адресам.

Ваш бизнес включает в себя электронную коммерцию или платежи с помощью кредитных карт

В вашем бизнесе есть компонент электронной коммерции или он обрабатывает платежи кредитных карт? Тогда компания должна соблюдать стандарт защиты безопасности в индустрии платежных карт (PCI DSS). PCI DSS представляет собой набор стандартов безопасности, созданных и поддерживаемых Советом по стандартам безопасности индустрии платежных карт. Чтобы обеспечить соответствие требованиям PCI, PCI DSS включает в себя дюжину требований. Вот первое требование:

- Установите и настройте конфигурацию брандмауэра для защиты данных владельцев карт.

PCI DSS указывает, что необходимо настроить конфигурацию брандмауэра, которая будет ограничивать весь входящий и исходящий трафик из недоверенных сетей и узлов или к ним. Брандмауэр также должен отклонять весь остальной трафик, за исключением протоколов, необходимых для обработки платежных карт.

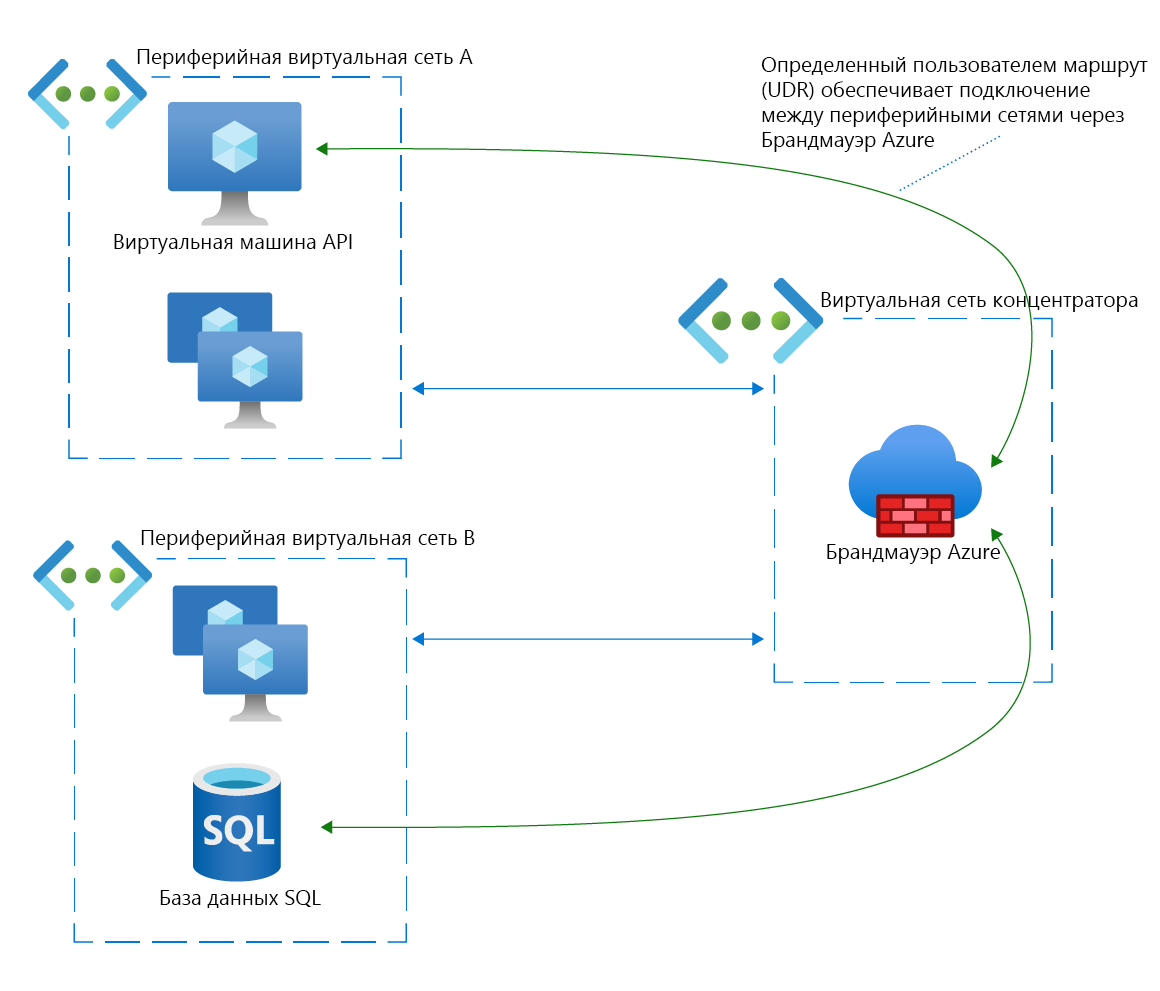

Требуется настроить подключение между периферийными сетями

Типичная звездообразная топология сети имеет следующие характеристики:

- Одна виртуальная сеть выступает в качестве центральной точки подключения — концентратор.

- Одна или несколько виртуальных сетей, которые являются одноранговыми по отношению к концентратору, — периферийные сети. Локальная сеть, подключенная через канал ExpressRoute или VPN-шлюз, также может рассматриваться как периферийная в этой топологии.

Периферийные сети могут обмениваться данными с концентратором, но не могут обмениваться данными напрямую друг с другом. Такое прямое подключение может стать необходимым. Например, в одной периферийной сети может размещаться прикладной программный интерфейс (API), которому требуется информация из базы данных SQL, развернутой в другой периферийной сети.

Одним из решений является одноранговая связь между периферийными сетями. Это работает для небольшого числа подобных подключений, но может быстро стать неудобным по мере того, как число подключений возрастает.

Более простое и безопасное решение — использовать Брандмауэр Azure для установки прямого подключения между периферийными сетями. Это подключение создается путем развертывания экземпляра Брандмауэра Azure на концентраторе. Затем периферийные виртуальные сети настраиваются на использование определяемых пользователем маршрутов, которые направляют данные через брандмауэр в другую периферийную сеть.

Требуется отслеживать входящий и исходящий трафик

Компании может потребоваться анализировать подробные отчеты о входящем и исходящем сетевом трафике. Существует множество причин, по которым такие отчеты могут стать необходимы, включая соответствие нормативным требованиям, выполнение политик компании по использованию Интернета и устранение проблем.

Вы можете настроить Брандмауэр Azure на ведение журналов диагностики для четырех типов деятельности брандмауэра:

- Правила приложений

- Правила сети

- Аналитика угроз

- DNS-прокси

Например, журнал для правил приложений брандмауэра может включать в себя записи вроде следующих для исходящего запроса:

- HTTP-запрос от 10.1.0.20:24352 к somewebsite.com:443. Действие: Разрешить. Коллекция правил: collection100. Правило: rule105

Аналогично, журнал для правил сети брандмауэра может включать в себя записи вроде следующих для входящего запроса:

- Запрос TCP от 73.121.236.17:12354 к 10.0.0.30:3389. Действие: запретить

После включения ведения журнала диагностики можно отслеживать и анализировать журналы следующими способами:

- Журналы можно просматривать непосредственно в их собственном формате JSON.

- Журналы можно просматривать в Azure Monitor.

- Журналы можно просматривать и анализировать в Книге брандмауэра Azure.

Для работы сети требуется несколько брандмауэров

Если ваша компания работает в нескольких регионах Azure, то у вас имеется несколько подключений к Интернету. Это означает, что для каждого из этих подключений требуется развернуть экземпляр брандмауэра. Можно настроить эти брандмауэры и управлять ими отдельно, но это создает несколько проблем:

- Управление несколькими брандмауэрами означает большой объем работы.

- Изменения глобальных правил и параметров должны распространяться на все брандмауэры.

- Трудно обеспечить согласованность всех брандмауэров.

Диспетчер брандмауэра Azure решает эти проблемы, предоставляя централизованный интерфейс управления для каждого из экземпляров Брандмауэра Azure во всех регионах и подписках Azure. Он позволяет создавать политики брандмауэра, а затем применять их ко всем брандмауэрам, чтобы обеспечить согласованность. Изменения политики автоматически распространяются на все экземпляры брандмауэра.

Необходимо реализовать иерархические политики брандмауэров

Многие небольшие компании могут использовать политику брандмауэра с одним размером. Это значит, что маленькие компании часто могут создавать одну политику брандмауэра, которая применяется к каждому пользователю и ресурсу в сети.

Однако для большинства крупных компаний требуется более тонкий и детальный подход. Рассмотрим, например, два следующих сценария:

- Магазин DevOps может иметь виртуальную сеть для разработки приложения, другую виртуальную сеть для промежуточного хранения приложения и третью виртуальную сеть для рабочей версии приложения.

- Крупные предприятия могут иметь отдельные команды пользователей баз данных, инженеров и продаж. Каждая из этих групп имеет собственный набор приложений, работающих в отдельных виртуальных сетях.

Хотя существуют правила брандмауэра, которые являются общими для всех, пользователи и ресурсы в каждой виртуальной сети требуют определенных правил брандмауэра. Таким образом, крупным компаниям почти всегда требуются иерархические политики брандмауэра. Иерархические политики брандмауэра состоят из двух следующих компонентов:

- Единая базовая политика брандмауэра, которая реализует правила, которые должны быть применены ко всей компании.

- Одна или несколько локальных политик брандмауэра, которые применяют правила, относящиеся к конкретному приложению, команде или службе. Локальные политики наследуют базовую политику брандмауэра, а затем добавляют правила, касающиеся их конкретного приложения, команды или службы.

При использовании Диспетчера брандмауэра Azure можно настроить базовую политику брандмауэра, а затем создать локальные политики, которые наследуют базовую политику и реализуют правила, предназначенные для конкретного ресурса.