Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Подключаемый модуль единого входа Microsoft Enterprise — это функция в Microsoft Entra ID, которая предоставляет функции единого входа (SSO) для устройств Apple. Этот подключаемый модуль использует инфраструктуру расширения приложения единого входа Apple.

- Для устройств iOS/iPadOS подключаемый модуль единого входа Enterprise включает расширение приложения единого входа.

- Для устройств macOS подключаемый модуль единого входа Enterprise включает единый вход platform и расширение приложения единого входа.

Расширение приложения единого входа обеспечивает единый вход в приложения и веб-сайты, использующие Microsoft Entra ID для проверки подлинности, включая приложения Microsoft 365. Это сокращает количество запросов на проверку подлинности, которые пользователи получают при использовании устройств, управляемых мобильными Управление устройствами (MDM), включая любые MDM, поддерживающие настройку профилей единого входа.

Данная функция применяется к:

macOS

Для iOS/iPadOS перейдите в раздел Использование подключаемого модуля единого входа Microsoft Enterprise на устройствах iOS/iPadOS.

На устройствах macOS параметры расширения приложения единого входа можно настроить в двух местах в Intune:

Шаблон функций устройства (эта статья) — этот параметр настраивает только расширение приложения единого входа и использует поставщик MDM, например Intune, для развертывания параметров на устройствах.

Используйте эту статью, если вы хотите только настроить параметры расширения приложения единого входа и не хотите настраивать единый вход на платформе.

Каталог параметров . Этот параметр настраивает единый вход платформы и расширение приложения единого входа вместе. Для развертывания параметров на устройствах используется Intune.

Используйте параметры каталога параметров, если вы хотите настроить параметры расширения приложения "Единый вход платформы" и "Единый вход". Дополнительные сведения см. в статье Настройка единого входа платформы для устройств macOS в Microsoft Intune.

Общие сведения о параметрах единого входа на устройствах Apple см. в статье Общие сведения о едином входе и параметры для устройств Apple в Microsoft Intune.

В этой статье показано, как создать политику конфигурации расширения приложения единого входа для устройств Apple macOS с Intune, Jamf Pro и других решений MDM.

Если вы хотите настроить единый вход платформы и единый вход для приложений вместе, перейдите к разделу Настройка единого входа платформы для устройств macOS в Microsoft Intune.

Поддержка приложения

Чтобы приложения использовали подключаемый модуль единого входа Microsoft Enterprise, у вас есть два варианта:

Вариант 1— MSAL. Приложения, поддерживающие библиотеку проверки подлинности Майкрософт (MSAL), автоматически используют преимущества подключаемого модуля единого входа Microsoft Enterprise. Например, приложения Microsoft 365 поддерживают MSAL. Таким образом, они автоматически используют подключаемый модуль.

Если ваша организация создает собственные приложения, разработчик приложений может добавить зависимость в MSAL. Эта зависимость позволяет приложению использовать подключаемый модуль единого входа Microsoft Enterprise.

Пример руководства см. в статье Руководство. Вход пользователей и вызов Microsoft Graph из приложения iOS или macOS.

Вариант 2. AllowList. Приложения, которые не поддерживают или не были разработаны с помощью MSAL, могут использовать расширение приложения единого входа. К этим приложениям относятся браузеры, такие как Safari, и приложения, использующие API веб-представлений Safari.

Для этих приложений, отличных от MSAL, добавьте идентификатор пакета приложений или префикс в конфигурацию расширения в политике расширения приложения Intune единого входа (в этой статье).

Например, чтобы разрешить приложение Майкрософт, которое не поддерживает MSAL, добавьте

com.microsoft.в свойство AppPrefixAllowList в политике Intune. Будьте осторожны с приложениями, которые вы разрешаете, они могут обходить интерактивные запросы на вход для вошедшего пользователя.Дополнительные сведения см. в статье Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple — приложения, которые не используют MSAL.

Предварительные условия

Чтобы использовать подключаемый модуль единого входа Microsoft Enterprise на устройствах macOS, выполните следующие действия.

- Устройство управляется Intune.

- Устройство должно поддерживать подключаемый модуль:

- macOS 10.15 или более поздней версии.

- Приложение Microsoft Корпоративный портал должно быть установлено и настроено на устройстве.

- Настроены требования к подключаемым модулям единого входа enterprise, включая URL-адреса конфигурации сети Apple.

Подключаемый модуль единого входа Microsoft Enterprise и расширение единого входа Kerberos

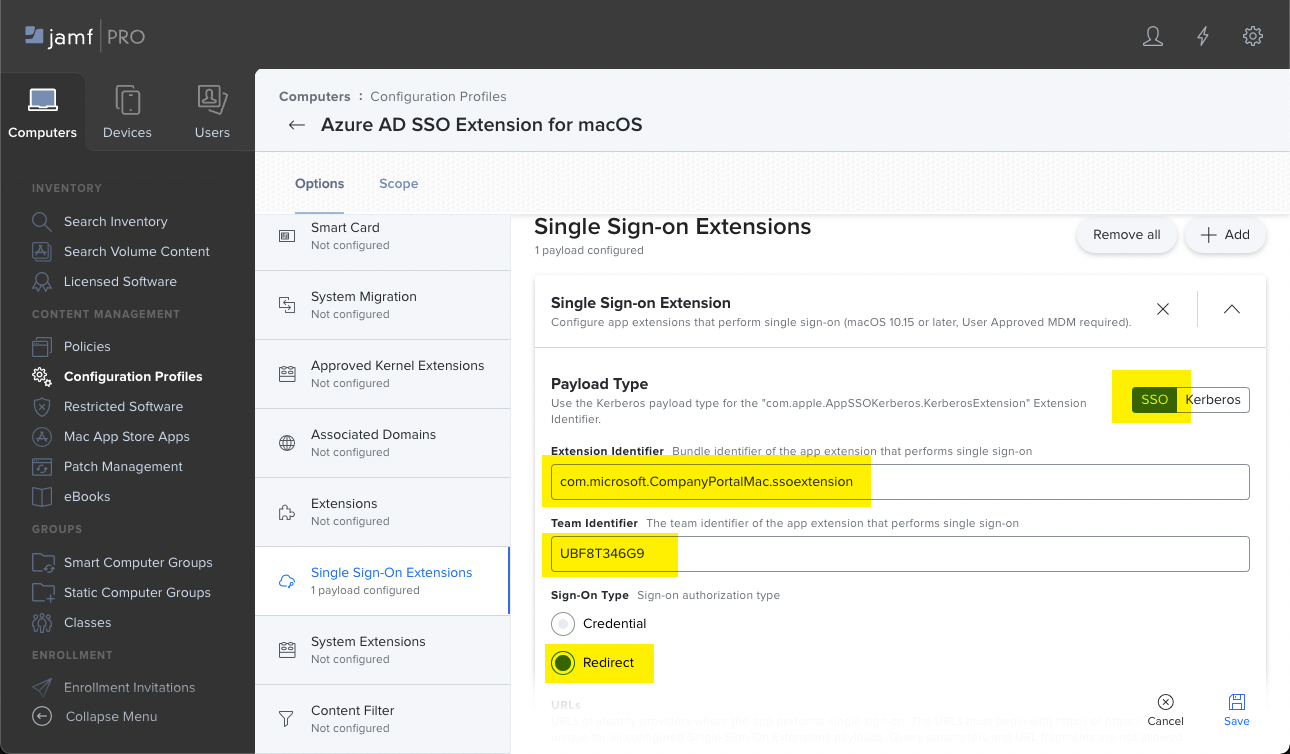

При использовании расширения приложения единого входа для проверки подлинности используется тип полезных данных Единого входа или Kerberos . Расширение приложения единого входа предназначено для улучшения процесса входа для приложений и веб-сайтов, использующих эти способы проверки подлинности.

Подключаемый модуль SSO Microsoft Enterprise использует тип полезных данных SSO с проверкой подлинности Redirect. На устройстве можно одновременно использовать оба типа расширения: SSO Redirect и Kerberos. Обязательно создайте отдельные профили устройств для каждого типа расширения, который планируется использовать на устройствах.

Чтобы определить правильный тип расширения единого входа для сценария, используйте следующую таблицу:

| Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple | Расширение приложения единого входа с помощью Kerberos |

|---|---|

| Использует тип расширения приложения Microsoft Entra ID единого входа. | Использует Kerberos в качестве типа расширения приложения единого входа |

| Поддерживает перечисленные ниже возможности: — Microsoft 365; — приложения, веб-сайты или службы, интегрированные с Microsoft Entra ID |

Поддерживает перечисленные ниже возможности: — приложения, веб-сайты или службы, интегрированные с AD |

Дополнительные сведения о расширении приложения единого входа см. в статье Общие сведения о едином входе и параметры для устройств Apple в Microsoft Intune.

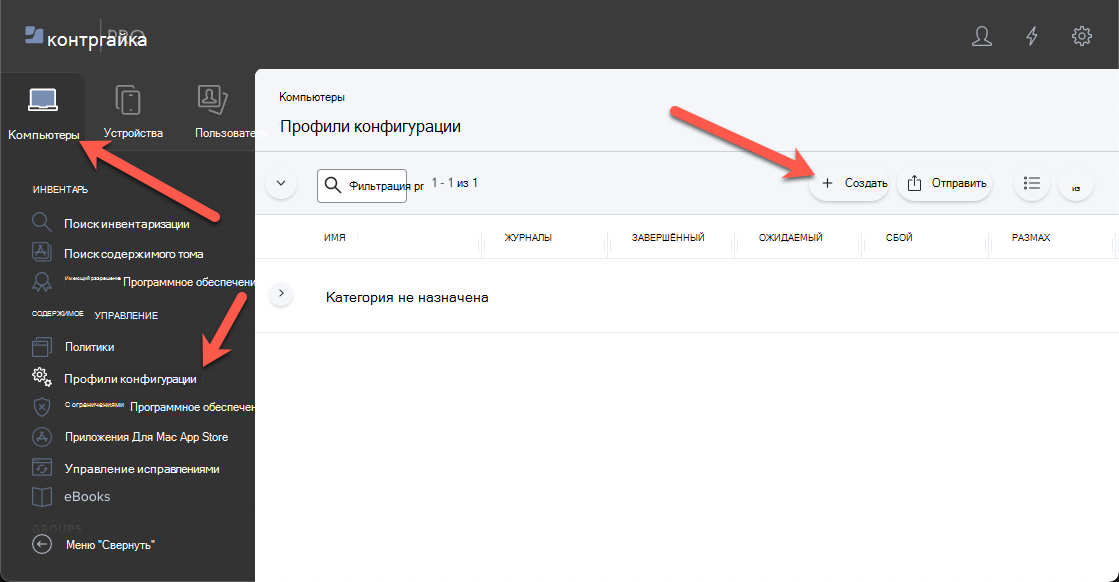

Создание политики конфигурации приложения для единого входа

В этом разделе показано, как создать политику расширения приложения единого входа. Сведения о едином входе на платформе см. в статье Настройка единого входа платформы для устройств macOS в Microsoft Intune.

В Центре администрирования Microsoft Intune создайте профиль конфигурации устройства. Этот профиль включает параметры для настройки расширения приложения единого входа на устройствах.

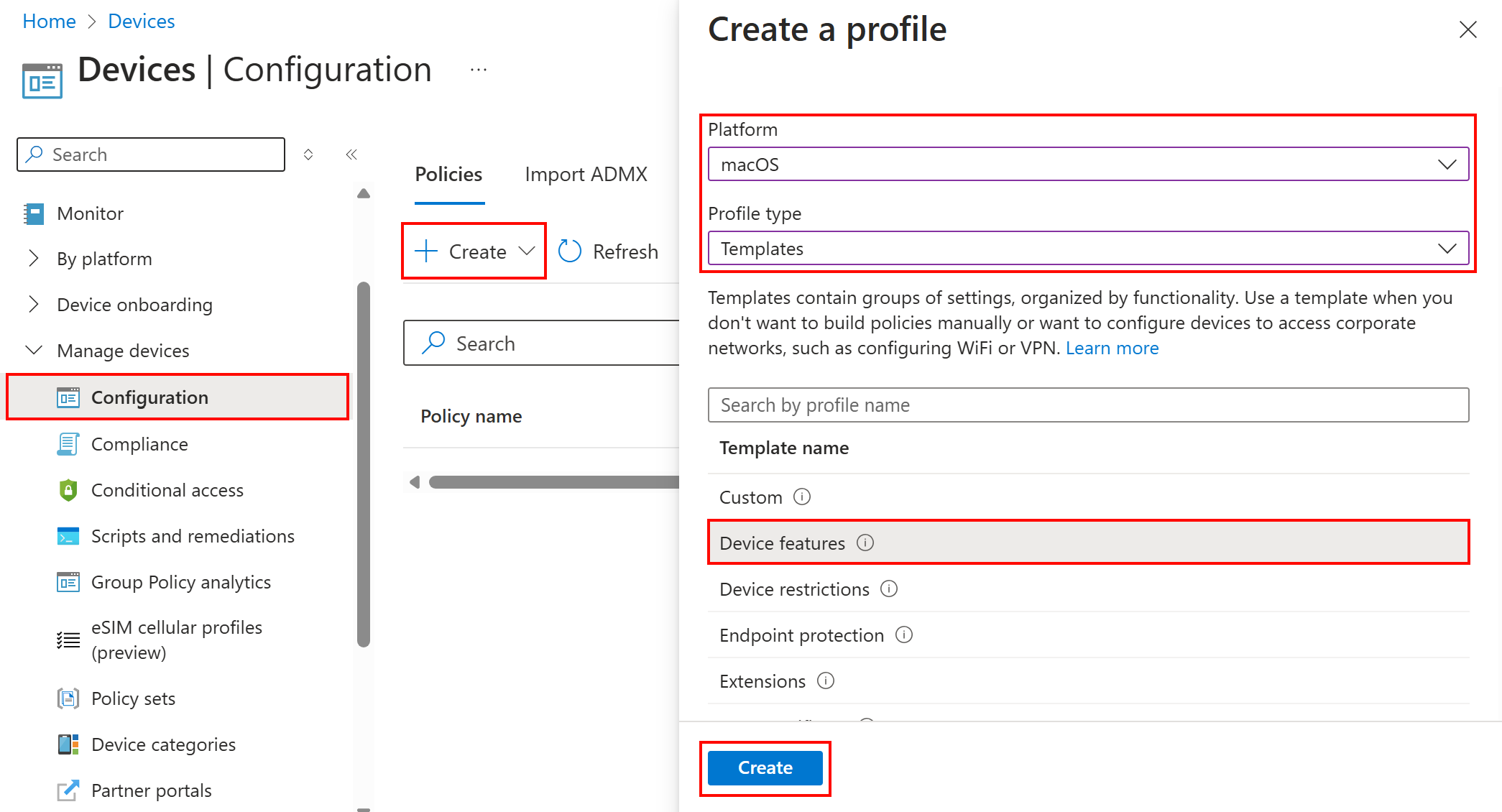

Войдите в Центр администрирования Microsoft Intune.

Выберите Устройства>Управление устройствами>Конфигурация>Создать>Новая политика.

Укажите следующие свойства:

- Платформа: выберите macOS.

- Тип профиля: выберите Шаблоны>Функции устройства.

Выберите Создать.

В разделе Основные укажите следующие свойства.

- Имя: введите понятное имя для политики. Назначьте имена политикам, чтобы можно было легко различать их. Например, хорошее имя политики — расширение приложения macOS-SSO.

- Описание: введите описание политики. Этот необязательный параметр, но мы рекомендуем его использовать.

Нажмите кнопку Далее.

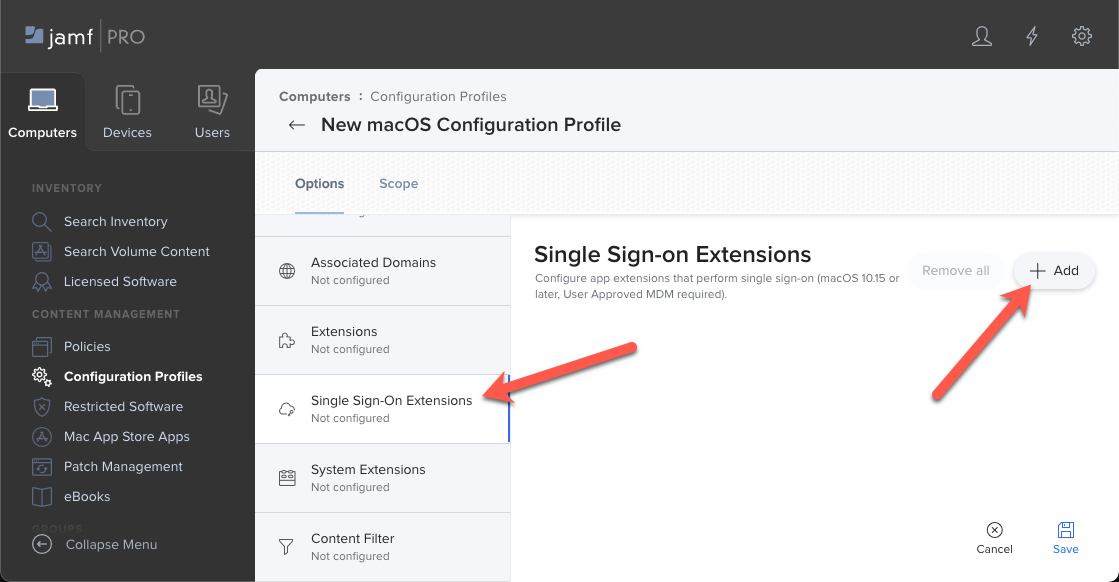

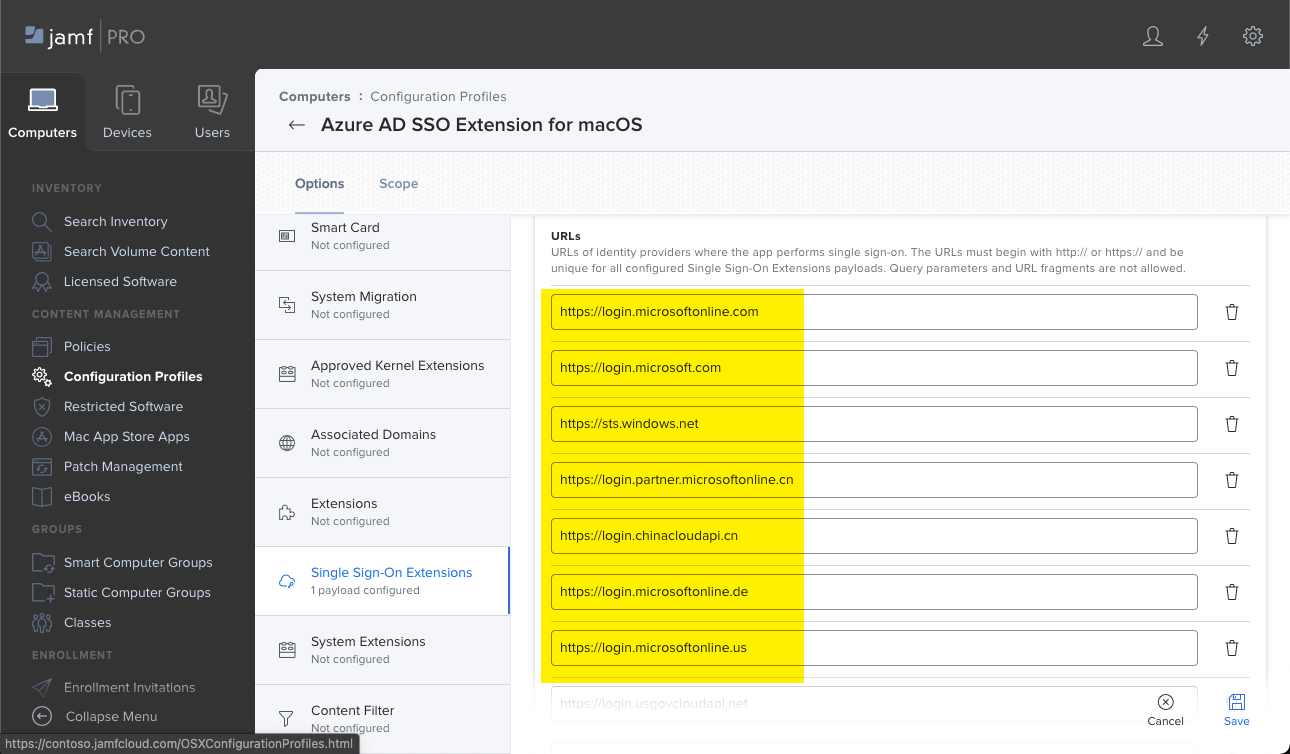

В окне Параметры конфигурации выберите Расширение приложения единого входа и настройте следующие свойства:

Тип расширения приложения единого входа: выберите Microsoft Entra ID:

Идентификатор пакета приложений: введите список идентификаторов пакетов для приложений, которые не поддерживают MSAL и которым разрешено использовать единый вход. Дополнительные сведения см. в разделе Приложения, которые не используют MSAL.

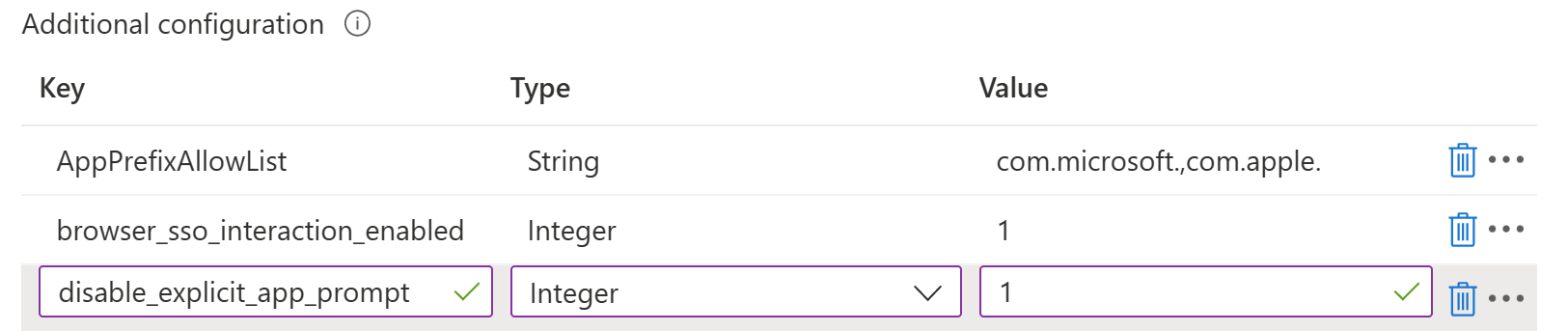

Дополнительная конфигурация: для настройки взаимодействия с пользователем можно добавить следующие свойства. Эти свойства являются значениями по умолчанию, используемыми расширением приложения единого входа, но их можно настроить в соответствии с потребностями вашей организации:

Key Тип Описание AppPrefixAllowList Строка Рекомендуемое значение: com.microsoft.,com.apple.

Введите список префиксов для приложений, которые не поддерживают MSAL и которым разрешено использовать единый вход. Например, введитеcom.microsoft.,com.apple., чтобы разрешить все приложения Майкрософт и Apple.

Убедитесь, что эти приложения соответствуют требованиям списка разрешений.browser_sso_interaction_enabled Целое число Рекомендуемое значение: 1

Если задано значение1, пользователи смогут входить в браузер Safari из приложений, которые не поддерживают MSAL. Включение этого параметра позволяет пользователям выполнять начальную загрузку расширения из Safari или других приложений.disable_explicit_app_prompt Целое число Рекомендуемое значение: 1

Некоторые приложения могут неправильно применять запросы пользователя на уровне протокола. Если вы столкнулись с этой проблемой, пользователи получат запрос на вход, даже если подключаемый модуль единого входа Microsoft Enterprise работает для других приложений.

Если задано значение1(один), количество этих запросов сокращается.Совет

Дополнительные сведения об этих и других свойствах, которые можно настроить, см. в статье Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple.

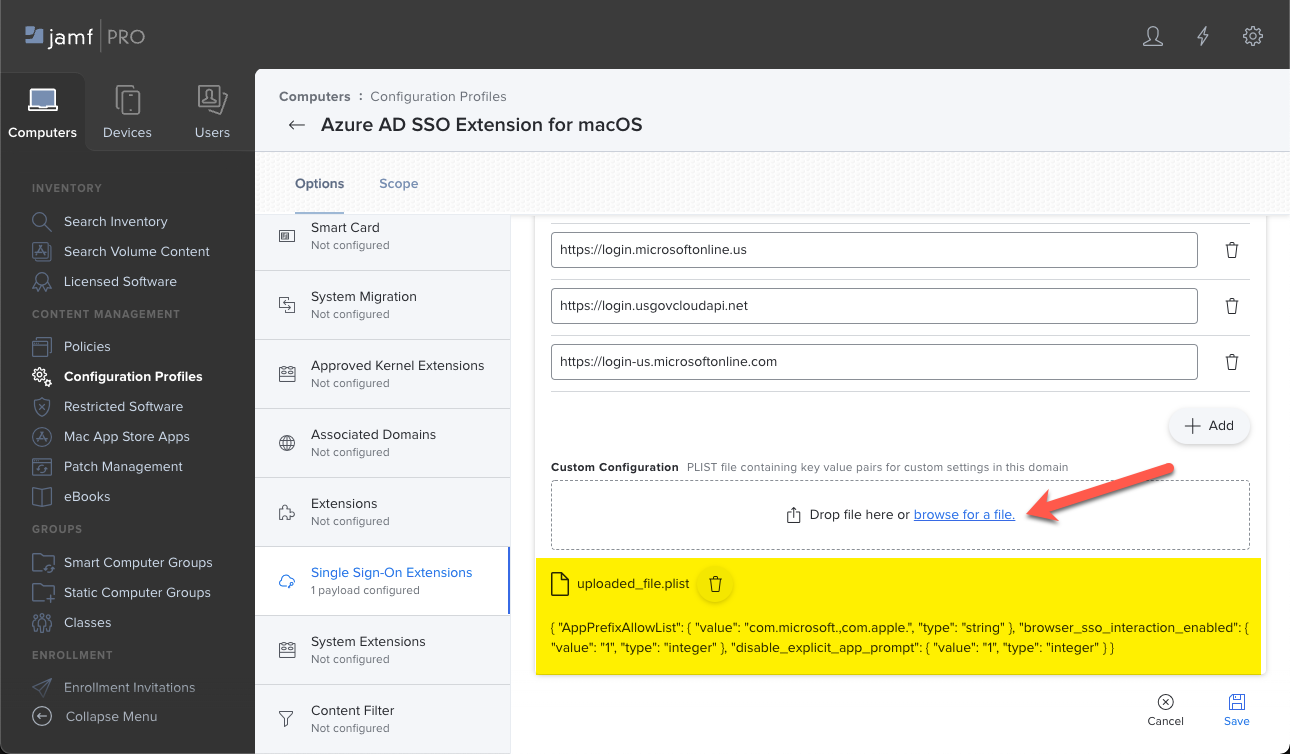

Когда вы закончите настройку рекомендуемых параметров, параметры будут выглядеть примерно так, как в профиле конфигурации Intune:

Продолжайте создавать профиль и назначьте его пользователям или группам, которые получают эти параметры. Конкретные шаги см. в разделе Создание профиля.

Инструкции по назначению профилей см. в статье Назначение профилей пользователей и устройств.

Когда политика будет готова, ее можно назначить пользователям. Корпорация Майкрософт рекомендует назначить политику, когда устройство регистрируется в Intune. Но его можно назначить в любое время, в том числе на существующих устройствах. Когда устройство регистрируется в службе Intune, оно получает этот профиль. Дополнительные сведения см. в разделе Интервалы обновления политики.

Чтобы проверка, что профиль развернут правильно, в Центре администрирования Intune перейдите в разделУправление устройствами>>Конфигурация> выберите созданный профиль и создайте отчет:

Работа конечных пользователей

Если вы не развертываете приложение Корпоративный портал с помощью политики приложения, пользователи должны установить его вручную. Пользователям не нужно использовать приложение Корпоративный портал, его просто необходимо установить на устройстве.

Пользователи могут войти в любое поддерживаемое приложение или веб-сайт для начальной загрузки расширения. Начальная загрузка — это процесс первого входа в систему, который настраивает расширение.

После успешного входа пользователей это расширение автоматически используется для входа в любые другие поддерживаемые приложения и на веб-сайты.

Вы можете протестировать единый вход, открыв Safari в закрытом режиме (откроется веб-сайт Apple) и открыв https://portal.office.com сайт. Имя пользователя и пароль не требуются.

В macOS, когда пользователи входят в рабочее или учебное приложение, им предлагается принять единый вход или выйти из него. Они могут выбрать Не спрашивать меня снова , чтобы отказаться от единого входа и заблокировать будущие запросы.

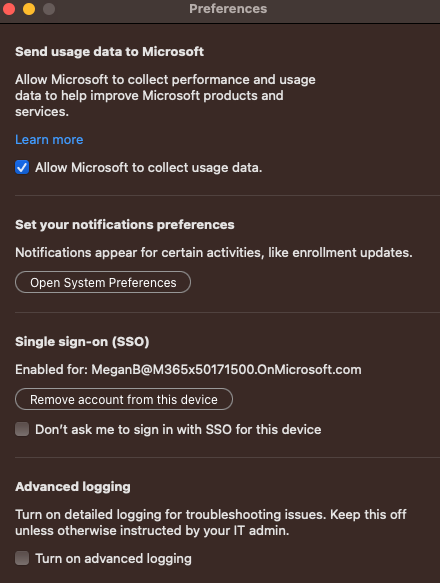

Пользователи могут также управлять настройками единого входа в приложении "Корпоративный портал" для macOS. Чтобы изменить параметры, перейдите в строку > меню приложения Корпоративный портал Корпоративный портал>Настройки. Они могут выбрать или отменить выбор не запрашивать вход с помощью единого входа для этого устройства.

Совет

Дополнительные сведения о том, как работает подключаемый модуль единого входа и как устранить неполадки с расширением единого входа Microsoft Enterprise, см. в руководстве по устранению неполадок единого входа для устройств Apple.

Статьи по теме

Сведения о подключаемом модуле единого входа Microsoft Enterprise см. в статье Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple.

Сведения о полезных данных расширения единого входа от Apple см. в разделе Параметры полезных данных расширений единого входа (откроется веб-сайт Apple).

Сведения об устранении неполадок с расширением единого входа Microsoft Enterprise см. в статье Устранение неполадок с подключаемым модулем расширения единого входа Microsoft Enterprise на устройствах Apple.