Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple

Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple предоставляет единый вход (SSO) для учетных записей Microsoft Entra в macOS, iOS и iPadOS во всех приложениях, поддерживающих функцию единого входа Apple. Подключаемый модуль обеспечивает единый вход даже для старых приложений, необходимых для бизнеса, но не поддерживающих новейшие библиотеки удостоверений и протоколы. Корпорация Майкрософт и компания Apple работали в тесном сотрудничестве над разработкой этого подключаемого модуля, чтобы повысить удобство работы с приложениями и обеспечить наивысший уровень защиты.

В настоящее время подключаемый модуль единого входа представляет собой встроенную функцию для приложений, указанных ниже.

- Microsoft Authenticator: iOS, iPadOS

- Корпоративный портал Microsoft Intune: macOS

Функции

Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple предоставляет преимущества, описанные ниже.

- Он предоставляет единый вход для учетных записей Microsoft Entra во всех приложениях, поддерживающих функцию единого входа Apple Enterprise.

- Его можно включить любым решением для управления мобильными устройствами (MDM) и поддерживается как в регистрации устройств, так и пользователей.

- Он расширяет единый вход в приложения, которые еще не используют библиотеку проверки подлинности Майкрософт (MSAL).

- Распространение возможности единого входа на приложения, использующие OAuth 2, OpenID Connect и SAML.

- Он изначально интегрирован с MSAL, который обеспечивает удобный собственный интерфейс для конечного пользователя при включении подключаемого модуля единого входа Microsoft Enterprise.

Примечание.

В мае 2024 года Корпорация Майкрософт объявила, что единый вход платформы для устройств macOS доступен в общедоступной предварительной версии для Microsoft Entra ID..

Дополнительные сведения см. в обзоре единого входа в macOS Platform (предварительная версия).

Требования

Требования к устройствам Apple для использования подключаемого модуля единого входа Microsoft Enterprise.

На устройстве должно быть установлено поддерживаемое им приложение с подключаемым модулем единого входа Microsoft Enterprise для устройств Apple:

- iOS 13.0 и более поздние версии: приложение Microsoft Authenticator;

- iPadOS 13.0 и более поздние версии: приложение Microsoft Authenticator;

- macOS 10.15 и более поздние версии: приложение Корпоративный портал Intune.

Устройство должно быть зарегистрировано в MDM, например с помощью Microsoft Intune.

Чтобы включить подключаемый модуль единого входа Enterprise, необходимо принудительно отправить конфигурацию на устройство. Этого ограничения безопасности требует компания Apple.

Устройства Apple должны быть разрешены для доступа как к URL-адресам поставщика удостоверений, так и к собственным URL-адресам без дополнительного перехвата. Это означает, что эти URL-адреса необходимо исключить из сетевых прокси-серверов, перехвата и других корпоративных систем.

Ниже приведен минимальный набор URL-адресов, которые должны быть разрешены для функции подключаемого модуля единого входа:

app-site-association.cdn-apple.comapp-site-association.networking.applelogin.microsoftonline.com(*)login.microsoft.com(*)sts.windows.net(*)login.partner.microsoftonline.cn(*) (**)login.chinacloudapi.cn(*) (**)login.microsoftonline.us(*) (**)login-us.microsoftonline.com(*) (**)config.edge.skype.com(***)

(*) Разрешение доменов Майкрософт требуется только в версиях операционной системы, выпущенных до 2022 года. В последних версиях операционной системы Apple полностью зависит от своего CDN.

(**) Необходимо разрешить только домены национальных облачных служб, если они используются в вашей среде.

(***) Поддержание связи со службой конфигурации экспериментов (ECS) гарантирует, что корпорация Майкрософт может своевременно реагировать на серьезную ошибку.

Подключаемый модуль единого входа Microsoft Enterprise использует корпоративную платформу единого входа Apple. Корпоративная платформа единого входа Apple гарантирует, что только утвержденный подключаемый модуль единого входа может работать для каждого поставщика удостоверений, используя технологию, называемую связанными доменами. Чтобы проверить удостоверение подключаемого модуля единого входа, каждое устройство Apple отправляет сетевой запрос в конечную точку, принадлежащей поставщику удостоверений, и считывает сведения о утвержденных подключаемых модулях единого входа. Помимо прямого доступа к поставщику удостоверений, Apple также реализовала еще одну кэширование для этой информации.

Предупреждение

Если в организации используются прокси-серверы, которые перехватывают SSL-трафик для таких сценариев, как защита от потери данных или ограничения клиента, убедитесь, что трафик к этим URL-адресам исключен из прерывания и проверки TLS. Сбой исключения этих URL-адресов приведет к помехам при проверке подлинности сертификата клиента, возникновению проблем с регистрацией устройства и условным доступом на основе устройств. Подключаемый модуль единого входа не будет работать надежно без полного исключения доменов Apple CDN из перехвата, и вы будете испытывать периодические проблемы, пока вы не сделаете это.

Если ваша организация блокирует эти URL-адреса пользователей, могут видеть такие ошибки, как

1012 NSURLErrorDomain errorили1000 com.apple.AuthenticationServices.AuthorizationError1001 Unexpected.Другие URL-адреса Apple, которые могут быть разрешены, описаны в своей статье поддержки, используйте продукты Apple в корпоративных сетях.

Требования к iOS

- ОС iOS 13.0 или более поздняя версия, установленная на устройстве;

- установленное на устройстве приложение Майкрософт, которое предоставляет подключаемый модуль единого входа Microsoft Enterprise для устройств Apple. Это приложение Microsoft Authenticator.

Требования к macOS

- ОС macOS 10.15 или более поздняя версия, установленная на устройстве;

- установленное на устройстве приложение Майкрософт, которое предоставляет подключаемый модуль единого входа Microsoft Enterprise для устройств Apple. Это приложение Корпоративный портал Intune.

Включение подключаемого модуля единого входа

Используйте следующие сведения, чтобы включить подключаемый модуль единого входа с помощью MDM.

Конфигурация Microsoft Intune

Если Microsoft Intune используется в качестве службы MDM, можно использовать встроенные параметры профиля конфигурации, чтобы включить подключаемый модуль единого входа Microsoft Enterprise.

- Настройте параметры подключаемого модуля приложения единого входа профиля конфигурации.

- Если профиль еще не назначен, назначьте профиль группе пользователей или группе устройств.

Параметры профиля, активирующие подключаемый модуль единого входа, автоматически применяются к устройствам группы при следующем входе каждого устройства в Intune.

Настройка других служб MDM в ручном режиме

Если вы не используете Intune для MDM, можно настроить расширяемую полезную нагрузку профиля единого входа для устройств Apple. Используйте следующие параметры для настройки подключаемого модуля единого входа Microsoft Enterprise и вариантов его конфигурации.

Параметры iOS:

- Идентификатор расширения:

com.microsoft.azureauthenticator.ssoextension - Идентификатор команды: для iOS это поле не требуется.

Параметры macOS:

- Идентификатор расширения:

com.microsoft.CompanyPortalMac.ssoextension - Идентификатор команды:

UBF8T346G9

Общие параметры:

- Тип: перенаправление

https://login.microsoftonline.comhttps://login.microsoft.comhttps://sts.windows.nethttps://login.partner.microsoftonline.cnhttps://login.chinacloudapi.cnhttps://login.microsoftonline.ushttps://login-us.microsoftonline.com

Руководства по развертыванию

Используйте следующие руководства по развертыванию, чтобы включить подключаемый модуль единого входа Microsoft Enterprise с помощью выбранного решения MDM:

Intune:

Jamf Pro:

Другие MDM:

Дополнительные параметры конфигурации

Дополнительные параметры конфигурации можно добавить, чтобы расширить функциональность единого входа для других приложений.

Включение единого входа для приложений, которые не используют MSAL

Любое приложение, даже не разработанное с помощью пакета Microsoft SDK (например, библиотека проверки подлинности Microsoft Authentication Library (MSAL)), может участвовать в процессе единого входа.

Подключаемый модуль единого входа устанавливается автоматически устройствами, отвечающими нижеуказанным условиям.

- Наличие загруженного приложения Microsoft Authenticator на устройстве iOS или iPadOS, либо загруженного приложения Корпоративный портал Intune на устройстве macOS.

- MDM зарегистрировал свое устройство в вашей организации.

Скорее всего, ваша организация использует приложение Authenticator для таких сценариев, как многофакторная проверка подлинности, проверка подлинности без пароля и условный доступ. Поставщик MDM позволит активировать подключаемый модуль единого входа для ваших приложений. Корпорация Майкрософт упрощает настройку подключаемого модуля с помощью Microsoft Intune. Для настройки этих приложений на использование подключаемого модуля единого входа используется список разрешений.

Внимание

Подключаемый модуль единого входа Microsoft Enterprise поддерживает только те приложения, которые используют собственные сетевые технологии Apple или веб-представления. Модуль не поддерживает приложения, поставляющие собственные реализации сетевого уровня.

Используйте следующие параметры, чтобы настроить подключаемый модуль единого входа Microsoft Enterprise для приложений, которые не используют MSAL.

Внимание

Вам не нужно добавлять приложения, использующие библиотеку проверки подлинности Майкрософт, в этот список разрешений. Эти приложения будут участвовать в едином входе по умолчанию. Большинство созданных корпорацией Майкрософт приложений используют библиотеку проверки подлинности Майкрософт.

Включить единый вход для всех управляемых приложений

- Ключ:

Enable_SSO_On_All_ManagedApps - Тип:

Integer - Значение: 1 или 0. Это значение по умолчанию равно 0.

Когда этот флажок установлен (его значение равно 1), все приложения, управляемые MDM (исключение: AppBlockList), могут подключиться к системе единого входа.

Включение единого входа для конкретных приложений

- Ключ:

AppAllowList - Тип:

String - Значение: разделенный запятыми список идентификаторов пакетов приложений для приложений, которые могут участвовать в процессе единого входа.

- Пример:

com.contoso.workapp, com.contoso.travelapp

Примечание.

Для Safari и Safari View Service единый вход разрешен по умолчанию. Можно отменить их участие в процессе единого входа, добавив идентификаторы пакетов Safari и Safari View Service в AppBlockList. Идентификаторы пакета iOS: [com.apple.mobilesafari, com.apple.SafariViewService] macOS BundleID : [com.apple.Safari]

Включение единого входа для всех приложений с заданным префиксом идентификатора пакета

- Ключ:

AppPrefixAllowList - Тип:

String - Значение: разделенный запятыми список идентификаторов пакетов приложений для приложений, которые могут участвовать в процессе единого входа. Этот параметр позволяет всем приложениям, начинающимся с определенного префикса, участвовать в процессе единого входа. Для iOS задано значение

com.apple.по умолчанию и включает единый вход для всех приложений Apple. Для macOS для всех приложений Apple и Майкрософт будет заданоcom.apple.значение по умолчанию, иcom.microsoft.это позволит включить единый вход для всех приложений Apple и Майкрософт. Администратор может переопределить значение по умолчанию или добавить приложения, чтобыAppBlockListпредотвратить участие в едином входе. - Пример:

com.contoso., com.fabrikam.

Отключение единого входа для конкретных приложений

- Ключ:

AppBlockList - Тип:

String - Значение: список идентификаторов пакетов приложений, разделенный запятыми, для приложений, которые не участвуют в процессе единого входа.

- Пример:

com.contoso.studyapp, com.contoso.travelapp

Чтобы отключить единый вход для Safari или Safari View Service, необходимо явно добавить идентификаторы пакетов в AppBlockList:

- iOS:

com.apple.mobilesafari,com.apple.SafariViewService - macOS:

com.apple.Safari

Включение единого входа для определенного приложения с помощью файлов cookie

Некоторые приложения iOS с расширенными параметрами сети могут возникнуть непредвиденные проблемы при включении единого входа. Например, может появиться сообщение об ошибке, указывающее на отмену или прерывание сетевого запроса.

Если у пользователей возникают проблемы при входе в приложение, даже если вы включили его с помощью других параметров, попробуйте добавить его в AppCookieSSOAllowList.

- Ключ:

AppCookieSSOAllowList - Тип:

String - Значение: разделенный запятыми список идентификаторов пакетов приложений для приложений, которые могут участвовать в процессе единого входа. Все приложения, начинающиеся с указанных префиксов, могут участвовать в процессе единого входа.

- Пример:

com.contoso.myapp1, com.fabrikam.myapp2

Другие требования: чтобы включить единый вход для приложений с помощью AppCookieSSOAllowList, необходимо также добавить их идентификаторы пакетов AppPrefixAllowList.

Используйте эту конфигурацию только для приложений, у которых возникают непредвиденные ошибки при входе. Этот ключ следует использовать только для приложений iOS, а не для приложений macOS.

Сводка ключей

| Ключ | Тип | значение |

|---|---|---|

Enable_SSO_On_All_ManagedApps |

Целое | 1, чтобы включить единый вход для всех управляемых приложений; 0, чтобы отключить единый вход для всех управляемых приложений. |

AppAllowList |

Строка (список, разделенный запятыми) |

Идентификаторы пакетов приложений, для которых разрешен единый вход. |

AppBlockList |

Строка (список, разделенный запятыми) |

Идентификаторы пакетов для приложений, которым разрешено участвовать в процессе единого входа. |

AppPrefixAllowList |

Строка (список, разделенный запятыми) |

Префиксы идентификаторов пакетов для приложений, которым разрешено участвовать в процессе единого входа. Для iOS задано значение com.apple. по умолчанию и включает единый вход для всех приложений Apple. Для macOS для всех приложений Apple и Майкрософт будет задано com.apple. значение по умолчанию, и com.microsoft. это позволит включить единый вход для всех приложений Apple и Майкрософт. Разработчики, клиенты или Администратор могут переопределить значение по умолчанию или добавить приложения, чтобы AppBlockList предотвратить участие в едином входе. |

AppCookieSSOAllowList |

Строка (список, разделенный запятыми) |

Префиксы идентификаторов пакетов для приложений, которым разрешено участвовать в процессе единого входа, но они используют специальные параметры сети и подключение их к системе единого входа с помощью других параметров проблематично. Приложения, добавленные в AppCookieSSOAllowList, также необходимо добавить в AppPrefixAllowList. Обратите внимание, что этот ключ следует использовать только для приложений iOS, а не для приложений macOS. |

Руководство по распространенным сценариям

Сценарий: я хочу включить единый вход для большинства управляемых приложений, но не для всех.

Ключ Значение Enable_SSO_On_All_ManagedApps1AppBlockListИдентификаторы пакетов (список, разделенный запятыми) приложений, для которых вы хотите отключить единый вход. Сценарий: я хочу отключить единый вход для Safari, который включен по умолчанию, но включить единый вход для всех управляемых приложений.

Ключ Значение Enable_SSO_On_All_ManagedApps1AppBlockListИдентификаторы пакетов (список, разделенный запятыми) приложений Safari, для которых вы хотите отключить единый вход. - Для iOS:

com.apple.mobilesafari,com.apple.SafariViewService - Для macOS:

com.apple.Safari

- Для iOS:

Сценарий: я хочу включить единый вход для всех управляемых приложений и нескольких неуправляемых приложений, но отключить единый вход для некоторых других приложений.

Ключ Значение Enable_SSO_On_All_ManagedApps1AppAllowListИдентификаторы пакетов (список, разделенный запятыми) приложений, для которых вы хотите включить единый вход. AppBlockListИдентификаторы пакетов (список, разделенный запятыми) приложений, для которых вы хотите отключить единый вход.

Поиск идентификаторов пакетов приложений на устройствах iOS

Компания Apple не предоставляет простого способа получения идентификаторов пакетов из App Store. Простейший способ получения идентификаторов пакета приложений, для которых надо использовать единый вход, — обратиться к поставщику или разработчику приложений. Если это невозможно, следует использовать конфигурацию MDM для поиска идентификаторов пакетов.

Временно активируйте следующий флаг в конфигурации MDM:

- Ключ:

admin_debug_mode_enabled - Тип:

Integer - Значение: 1 или 0

- Ключ:

Если этот флаг активирован, войдите в приложения iOS на устройстве, для которого необходимо получить идентификатор пакета.

В приложении Authenticator выберите Справка>Отправить журналы>Просмотреть журналы.

В файле журнала найдите строку

[ADMIN MODE] SSO extension has captured following app bundle identifiers. В этой строке должны быть указаны все идентификаторы пакетов приложений, видимые для расширения единого входа.

Используйте идентификаторы пакетов, чтобы настроить единый вход для приложений. Отключите режим администратора после завершения.

Разрешить пользователям входить из приложений, которые не используют MSAL и браузер Safari

По умолчанию подключаемый модуль единого входа Microsoft Enterprise получает общие учетные данные при вызове другим приложением, использующим MSAL во время приобретения нового токена. В зависимости от конфигурации подключаемый модуль единого входа Microsoft Enterprise также может получить общие учетные данные при вызове приложений, которые не используют MSAL.

При включении флага browser_sso_interaction_enabled приложения, которые не используют MSAL, могут выполнять начальную загрузку и получать общие учетные данные. Браузер Safari также может выполнять начальную загрузку и получать общие учетные данные.

Если подключаемый модуль единого входа Microsoft Enterprise еще не имеет общих учетных данных, он попытается получить его, когда вход запрашивается из URL-адреса Microsoft Entra в браузере Safari, ASWebAuthenticationSession, SafariViewController или другое разрешенное собственное приложение.

Используйте нижеуказанные параметры, чтобы активировать флаг.

- Ключ:

browser_sso_interaction_enabled - Тип:

Integer - Значение: 1 или 0. Это значение по умолчанию равно 1.

Для iOS и macOS требуется этот параметр, чтобы подключаемый модуль единого входа Microsoft Enterprise предоставлял согласованный интерфейс для всех приложений. Этот параметр включен по умолчанию, и он должен быть отключен только в том случае, если конечный пользователь не может войти с помощью учетных данных.

Отключение запросов приложения OAuth 2

Если приложение запрашивает у пользователей вход, даже если подключаемый модуль единого входа Microsoft Enterprise работает для других приложений на устройстве, приложение может обходить единый вход на уровне протокола. Общие учетные данные также игнорируются такими приложениями, так как подключаемый модуль предоставляет единый вход, добавляя учетные данные к сетевым запросам, выполняемым разрешенными приложениями.

Эти параметры указывают, должно ли расширение единого входа предотвращать обход собственными и веб-приложениями единого входа на уровне протокола и принудительно отображать запрос на вход пользователю.

Для согласованного единого входа во всех приложениях на устройстве рекомендуется включить один из этих параметров для приложений, которые не используют MSAL. Это следует включить только для приложений, использующих MSAL, если у пользователей возникают непредвиденные запросы.

Приложения, которые не используют библиотеку проверки подлинности Майкрософт:

Отключите запрос приложения и отобразите средство выбора учетной записи:

- Ключ:

disable_explicit_app_prompt - Тип:

Integer - Значение: 1 или 0. Это значение по умолчанию имеет значение 1, и этот параметр по умолчанию уменьшает запросы.

Отключите запрос приложения и автоматически выберите учетную запись в списке соответствующих учетных записей единого входа.

- Ключ:

disable_explicit_app_prompt_and_autologin - Тип:

Integer - Значение: 1 или 0. Это значение по умолчанию равно 0.

Приложения, использующие библиотеку проверки подлинности Майкрософт:

Если политики защита приложений используются, не рекомендуется использовать следующие параметры.

Отключите запрос приложения и отобразите средство выбора учетной записи:

- Ключ:

disable_explicit_native_app_prompt - Тип:

Integer - Значение: 1 или 0. Это значение по умолчанию равно 0.

Отключите запрос приложения и автоматически выберите учетную запись в списке соответствующих учетных записей единого входа.

- Ключ:

disable_explicit_native_app_prompt_and_autologin - Тип:

Integer - Значение: 1 или 0. Это значение по умолчанию равно 0.

Непредвиденные запросы приложения SAML

Если приложение запрашивает у пользователей вход, даже если подключаемый модуль единого входа Microsoft Enterprise работает для других приложений на устройстве, приложение может обходить единый вход на уровне протокола. Если приложение использует протокол SAML, подключаемый модуль единого входа Microsoft Enterprise не сможет предоставить единый вход приложению. Поставщик приложений должен получать уведомления об этом поведении и вносить изменения в приложение, чтобы не обойти единый вход.

Изменение интерфейса iOS для приложений с поддержкой MSAL

Приложения, использующие MSAL, всегда вызывают расширение единого входа в собственном коде для интерактивных запросов. На некоторых устройствах iOS может быть нежелательно. В частности, если пользователю также требуется выполнить многофакторную проверку подлинности в приложении Microsoft Authenticator, интерактивный перенаправление в это приложение может обеспечить лучший пользовательский интерфейс.

Это поведение можно настроить с помощью флага disable_inapp_sso_signin . Если этот флаг включен, приложения, использующие MSAL, перенаправляются в приложение Microsoft Authenticator для всех интерактивных запросов. Этот флаг не влияет на запросы автоматического маркера от этих приложений, поведение приложений, которые не используют приложения MSAL или macOS. Этот флаг отключен по умолчанию.

- Ключ:

disable_inapp_sso_signin - Тип:

Integer - Значение: 1 или 0. Это значение по умолчанию равно 0.

Настройка регистрации устройств Microsoft Entra

Для устройств, управляемых Intune, подключаемый модуль единого входа Microsoft Enterprise может выполнять регистрацию устройств Microsoft Entra, когда пользователь пытается получить доступ к ресурсам. Это обеспечивает более упрощенное взаимодействие с конечным пользователем.

Используйте следующую конфигурацию, чтобы включить JIT-регистрацию для iOS/iPadOS с помощью Microsoft Intune:

- Ключ:

device_registration - Тип:

String - Значение: {{DEVICEREGISTRATION}}

Дополнительные сведения об JIT-регистрации см. здесь.

Политики условного доступа и изменения паролей

Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple совместим с различными политиками условного доступа Microsoft Entra и событиями изменения пароля. browser_sso_interaction_enabled требуется включить для обеспечения совместимости.

Совместимые события и политики описаны в следующих разделах:

Изменение пароля и отзыв маркера

Когда пользователь сбрасывает пароль, все маркеры, выданные до этого, будут отменены. Если пользователь пытается получить доступ к ресурсу после события сброса пароля, пользователю обычно потребуется снова войти в каждое из приложений. Когда включен подключаемый модуль единого входа Microsoft Enterprise, пользователю будет предложено войти в первое приложение, которое участвует в едином входе. Подключаемый модуль единого входа Microsoft Enterprise будет отображать собственный пользовательский интерфейс на вершине приложения, которое сейчас активно.

Многофакторная проверка подлинности Microsoft Entra

Многофакторная проверка подлинности — это процесс, в котором пользователи запрашиваются во время входа в систему для дополнительной формы идентификации, например код на своем мобильном телефоне или сканирование отпечатков пальцев. Многофакторная проверка подлинности может быть включена для определенных ресурсов. Когда подключаемый модуль единого входа Microsoft Enterprise включен, пользователю будет предложено выполнить многофакторную проверку подлинности в первом приложении, которое требует его. Подключаемый модуль единого входа Microsoft Enterprise будет отображать собственный пользовательский интерфейс на вершине приложения, которое сейчас активно.

Частота входа пользователя

Частота входа определяет период времени, прежде чем пользователю будет предложено повторно войти при попытке доступа к ресурсу. Если пользователь пытается получить доступ к ресурсу после того, как период времени прошел в различных приложениях, пользователю обычно потребуется снова войти в каждое из этих приложений. Когда включен подключаемый модуль единого входа Microsoft Enterprise, пользователю будет предложено войти в первое приложение, которое участвует в едином входе. Подключаемый модуль единого входа Microsoft Enterprise будет отображать собственный пользовательский интерфейс на вершине приложения, которое сейчас активно.

Использование Microsoft Intune для упрощения настройки

Microsoft Intune можно использовать в качестве службы MDM для упрощения настройки подключаемого модуля единого входа Microsoft Enterprise. Например, с помощью Intune можно включить подключаемый модуль и добавить старые приложения в список разрешений, чтобы обеспечить для них единый вход.

Дополнительные сведения см. в подключаемом модуле развертывания единого входа Microsoft Enterprise для устройств Apple с помощью Intune.

Использование подключаемого модуля единого входа в приложении

MSAL для устройств Apple версии 1.1.0 и более поздних версий поддерживает подключаемый модуль единого входа Microsoft Enterprise для устройств Apple. Это рекомендуемый способ обеспечения поддержки для подключаемого модуля единого входа Microsoft Enterprise. Он гарантирует получение всех возможностей платформы Microsoft Identity.

Если создается приложение для сценариев с рядовой рабочей ролью, см. сведения по установке в статье Режим совместной работы для устройств iOS.

Сведения о принципах работы подключаемого модуля единого входа

Подключаемый модуль единого входа Microsoft Enterprise использует платформу единого входа Apple Enterprise. Поставщики удостоверений, которые присоединяются к платформе, могут перехватывать сетевой трафик для своих доменов, а также улучшать или изменять способ обработки этих запросов. Например, подключаемый модуль единого входа может показывать больше пользовательских интерфейсов для безопасного получения учетных данных конечных пользователей, требовать выполнения MFA или автоматически предоставлять маркеры для приложения.

Собственные приложения также могут реализовывать пользовательские операции и напрямую взаимодействовать с подключаемым модулем единого входа. Дополнительные сведения см. в видеоролике от Apple о Всемирной конференции для разработчиков 2019 г.

Совет

Узнайте больше о том, как работает подключаемый модуль единого входа и как устранить неполадки с расширением единого входа Microsoft Enterprise с помощью руководства по устранению неполадок единого входа для устройств Apple.

Приложения, использующие MSAL

MSAL для устройств Apple версии 1.1.0 и более поздних версий поддерживает подключаемый модуль единого входа Microsoft Enterprise для устройств Apple для рабочих и учебных учетных записей.

При соблюдении всех рекомендаций и использовании заданного по умолчанию формата перенаправления URI специальная настройка не требуется. На устройствах с подключаемым модулем единого входа MSAL автоматически вызывает его для всех интерактивных и автоматических запросов маркеров. Кроме того, модуль вызывается для операций перечисления и удаления учетных записей. Так как MSAL реализует собственный протокол подключаемого модуля единого входа, использующий настраиваемые операции, эта настройка установки обеспечивает максимальное удобство работы для конечного пользователя.

На устройствах iOS и iPadOS, если подключаемый модуль единого входа не включен MDM, но приложение Microsoft Authenticator присутствует на устройстве, MSAL вместо этого использует приложение Authenticator для любых интерактивных запросов маркеров. Подключаемый модуль единого входа Microsoft Enterprise предоставляет единый вход с приложением Authenticator.

Приложения, не использующие MSAL

Приложения, которые не используют MSAL, по-прежнему могут получить единый вход, если администратор добавляет эти приложения в список разрешений.

Изменение кода в этих приложениях не требуется, если выполняются условия, указанные ниже.

- Это приложение использует платформы Apple для выполнения сетевых запросов. К таким платформам относятся, например WKWebView и NSURLSession.

- Приложение использует стандартные протоколы для взаимодействия с идентификатором Microsoft Entra. К таким протоколам относятся, к примеру, OAuth 2, SAML и WS-Federation.

- Это приложение не собирает незашифрованные имена пользователей и пароли в собственном пользовательском интерфейсе.

В этом случае единый вход предоставляется, если приложение создает сетевой запрос и открывает веб-браузер для входа пользователя. Когда пользователь перенаправляется на URL-адрес входа Microsoft Entra, подключаемый модуль единого входа проверяет URL-адрес и проверка для учетных данных единого входа для этого URL-адреса. Если он находит учетные данные, подключаемый модуль единого входа передает его в идентификатор Microsoft Entra, который разрешает приложению завершить сетевой запрос, не запрашивая у пользователя ввод учетных данных. Кроме того, если устройство известно идентификатору Microsoft Entra, подключаемый модуль единого входа передает сертификат устройства для удовлетворения проверка условного доступа на основе устройства.

Чтобы поддержать единый вход для приложений, не использующих MSAL, подключаемый модуль единого входа реализует протокол, аналогичный подключаемому модулю браузера Windows, описанному в разделе Что такое основной маркер обновления?

Подключаемый модуль единого входа работает более прозрачно для приложений, не использующих MSAL, если сравнивать с приложениями, использующими MSAL. Он интегрируется с существующим интерфейсом входа в браузер, предоставляемым приложениями.

Конечный пользователь видит знакомый интерфейс, и ему не надо повторно входить в каждое приложение. Например, подключаемый модуль единого входа добавляет сеансы единого входа к веб-интерфейсу выбора учетных записей вместо отображения встроенного средства выбора учетной записи.

Предстоящие изменения в хранилище ключей идентификации устройства

Объявлено в марте 2024 года, идентификатор Microsoft Entra ID будет отходить от цепочки ключей Apple для хранения ключей идентификации устройства. Начиная с Q3 2026 все новые регистрации устройств будут использовать Безопасный анклава Apple по умолчанию.

Приложения и интеграции MDM, которые имеют зависимость от доступа к ключам присоединения к рабочему месту через цепочку ключей, необходимо начать использовать MSAL и подключаемый модуль единого входа Enterprise, чтобы обеспечить совместимость с платформа удостоверений Майкрософт.

Включение безопасного хранилища ключей удостоверений устройства на основе анклавов

Если вы хотите включить безопасное хранилище ключей удостоверений устройств, прежде чем оно станет стандартным, вы можете добавить следующий атрибут данных расширения в профиль конфигурации MDM устройств Apple.

Примечание.

Чтобы этот флаг вступают в силу, он должен применяться к новой регистрации. Это не повлияет на устройства, которые уже зарегистрированы, если они не регистрируются повторно.

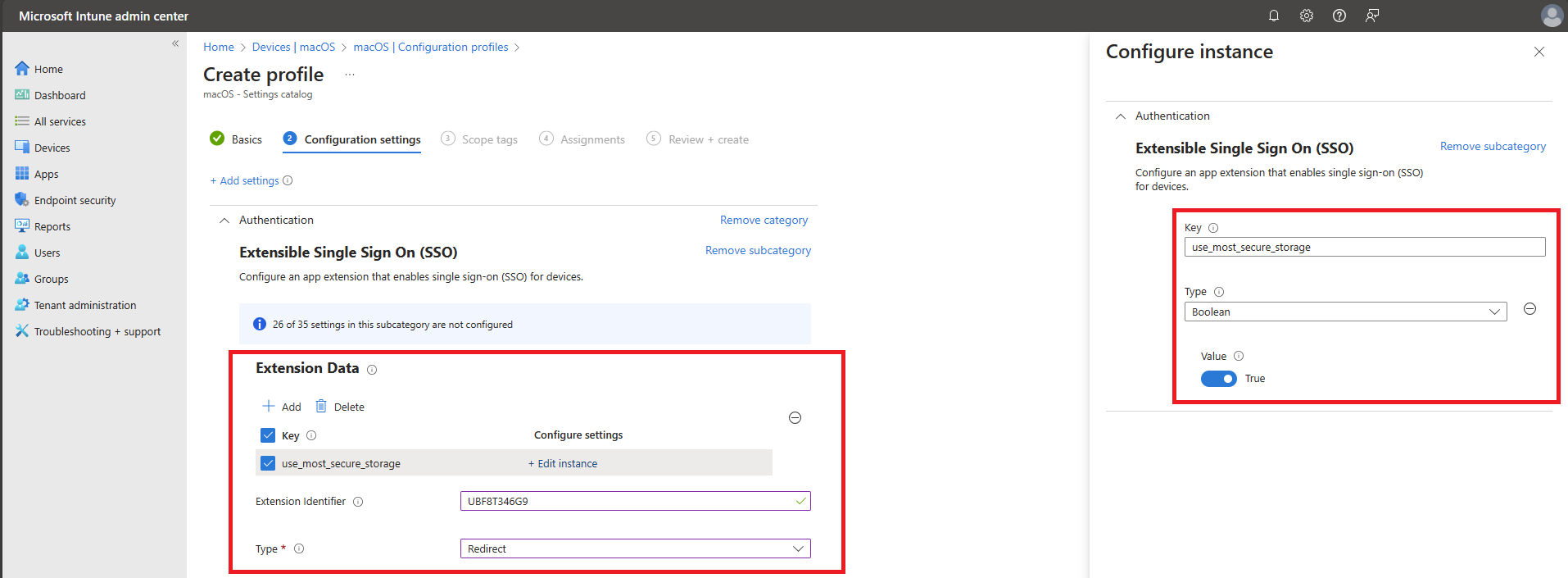

- Ключ:

use_most_secure_storage - Тип:

Boolean - Значение: True

На снимке экрана ниже показана страница конфигурации и параметры включения безопасного анклава в Microsoft Intune.

Затронутые сценарии

В приведенном ниже списке содержатся некоторые распространенные сценарии, которые будут затронуты этими изменениями. Как правило, любое приложение, которое имеет зависимость от доступа к артефактам удостоверения устройства через цепочку ключей Apple, будет затронуты.

Это не исчерпывающий список, и мы советуем потребителям и поставщикам приложений тестировать программное обеспечение для обеспечения совместимости с этим новым хранилищем данных.

Поддержка политики условного доступа зарегистрированных и зарегистрированных устройств в Chrome

Чтобы поддерживать политики условного доступа устройств в Google Chrome с включенным хранилищем на основе Secure Enclave, необходимо установить и включить расширение Microsoft Единый вход.

См. также

См. статью Режим совместной работы для устройств iOS.

Узнайте об устранении неполадок с расширением единого входа Microsoft Enterprise.