Общие сведения о клиентах Microsoft Entra

Как учебное заведение, вы можете зарегистрироваться для получения бесплатной пробной версии Microsoft 365 для образования и пройти мастер проверки соответствия для приобретения подписок по академическим ценам.

Создание клиента Microsoft Entra

При регистрации платной или пробной подписки Microsoft 365 для образования клиент Microsoft Entra создается как часть базовых служб Office 365. Аналогичным образом при регистрации в Azure создается клиент Microsoft Entra.

Клиенты должны владеть платным планом лицензии Майкрософт, чтобы создать дополнительный клиент Microsoft Entra.

Важно!

При создании клиента Microsoft Entra необходимо указать логическую область, которая будет определять расположение центра обработки данных. Это нужно выбирать очень тщательно, так как его нельзя изменить после создания.

Дополнительные сведения см. в руководстве по развертыванию Microsoft 365 для образования.

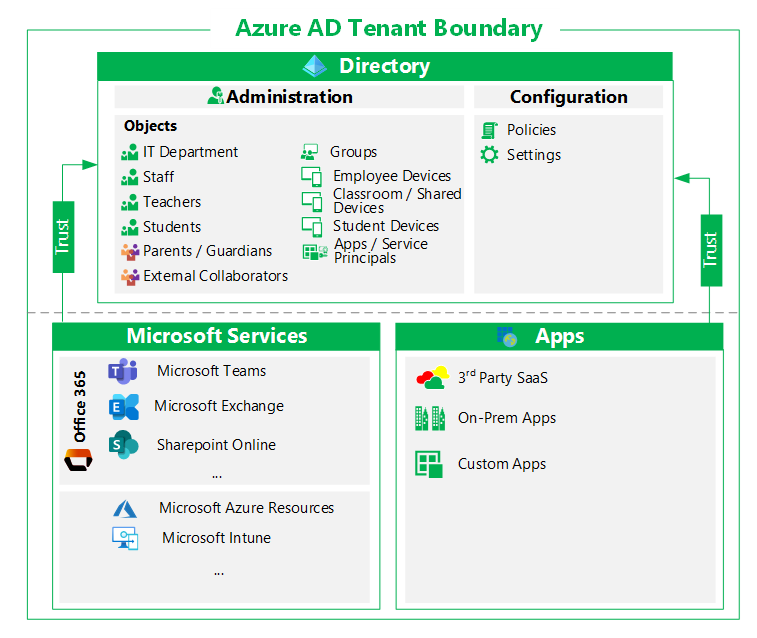

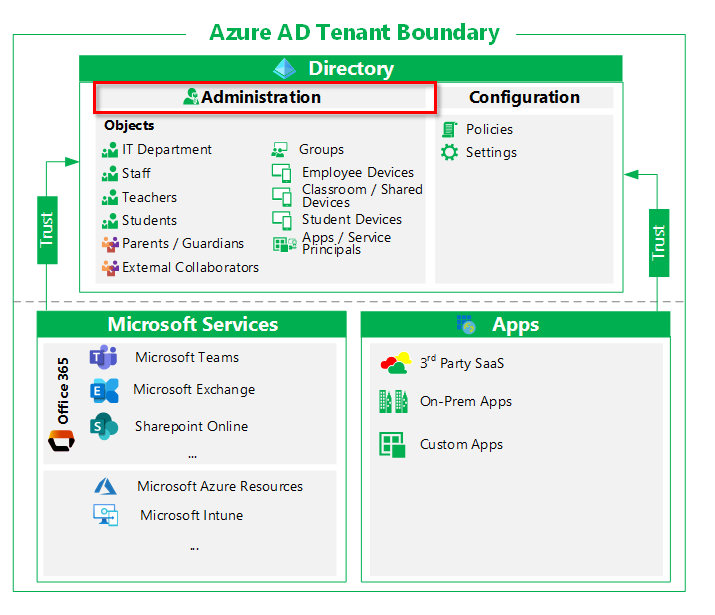

Что такое клиент Microsoft Entra?

Клиент Microsoft Entra предоставляет возможности управления удостоверениями и доступом (IAM) для приложений и ресурсов, используемых вашей организацией. Удостоверение — это объект каталога, который может пройти проверку подлинности и авторизоваться для доступа к ресурсу. Объекты удостоверений существуют для удостоверений людей, таких как учащиеся и преподаватели, а также нечеловеческие удостоверения, такие как устройства класса и учащиеся, приложения и принципы обслуживания.

Клиент Microsoft Entra — это граница безопасности удостоверений, которая находится под контролем ИТ-отдела вашей организации. В пределах этой границы безопасности управление объектами (например, пользовательские объекты) и настройка параметров на уровне клиента контролируются ИТ-администраторами.

Ресурсы в клиенте

Microsoft Entra ID используется для предоставления объектам, представляющим удостоверения доступа к таким ресурсам, как приложения и их базовые ресурсы Azure, которые могут включать базы данных и системы управления обучением (LMS).

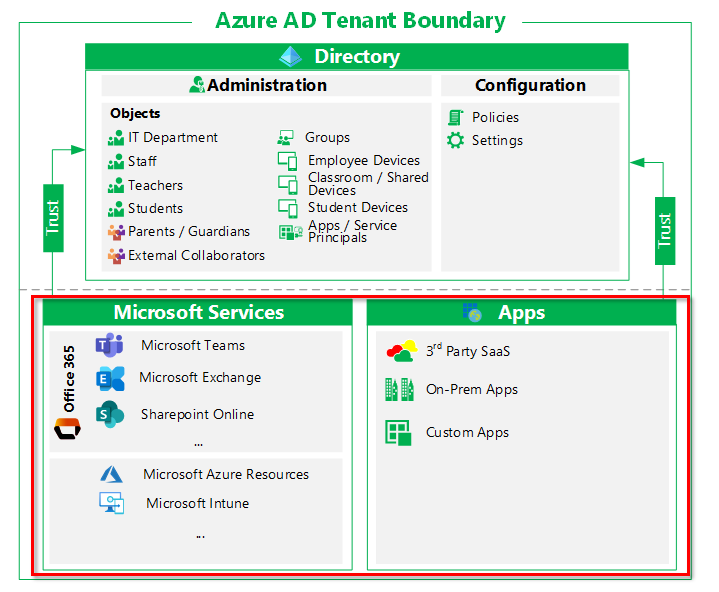

Доступ к приложениям, которые используют Microsoft Entra ID

Удостоверениям можно предоставить доступ ко многим типам приложений, включая, помимо прочего, следующие:

Службы повышения производительности Майкрософт, такие как Exchange Online, Microsoft Teams и SharePoint Online

ИТ-службы Майкрософт, такие как Azure Sentinel, Microsoft Intune и Microsoft Defender ATP

Microsoft Средства разработчика, например Azure DevOps

Сторонние приложения, такие как системы управления обучением (LMS)

Локальные приложения, интегрированные с возможностями гибридного доступа, такими как Microsoft Entra прокси приложения

Пользовательские собственные приложения

Приложения, использующие Microsoft Entra ID требуют настройки объектов каталогов и управления ими в доверенном клиенте Microsoft Entra. Примерами объектов каталога являются регистрация приложений, субъекты-службы, группы и расширения атрибутов схемы.

Хотя некоторые приложения могут иметь несколько экземпляров на клиент, например тестовый экземпляр и рабочий экземпляр, некоторые службы Майкрософт, такие как Exchange Online, могут иметь только один экземпляр на клиент.

Доступ к объектам каталога

Удостоверения, ресурсы и их связи представлены в клиенте Microsoft Entra в виде объектов каталога. Примерами объектов каталога являются пользователи, группы, субъекты-службы и регистрации приложений.

Если объекты находятся в клиенте Microsoft Entra, происходит следующее:

Видимость. Удостоверения могут обнаруживать или перечислять ресурсы, пользователей, группы и получать доступ к отчетам об использовании и журналам аудита, если у них есть необходимые разрешения. Например, член каталога может обнаруживать пользователей в каталоге с разрешениями пользователя по умолчанию.

Приложения могут влиять на объекты. Приложения могут управлять объектами каталогов с помощью Microsoft Graph в рамках своей бизнес-логики. Типичные примеры включают чтение или настройку атрибутов пользователя, обновление календаря пользователя и отправку сообщений электронной почты от имени пользователя. Согласие необходимо, чтобы разрешить приложениям влиять на клиент. Администраторы могут предоставить согласие для всех пользователей. Дополнительные сведения см. в разделе Разрешения и согласие в платформа удостоверений Майкрософт.

Примечание.

Будьте внимательны при использовании разрешений приложений. Например, при использовании Exchange Online следует область разрешения приложений для определенных почтовых ящиков и разрешений.

Регулирование и ограничения служб. Поведение ресурса в среде выполнения может привести к регулированию , чтобы предотвратить чрезмерное использование или снижение производительности службы. Регулирование может выполняться на уровне приложения, клиента или всего уровня обслуживания. Чаще всего это происходит, когда приложение имеет большое количество запросов в пределах или между клиентами.

У каждого клиента есть общее количество объектов. По умолчанию клиент ограничен 50 000 объектов. После добавления личного домена ограничение увеличивается до 300 000. Вы можете увеличить это ограничение объектов, связавшись с командой по успешному выполнению EDU . Мы рекомендовали, чтобы один клиент Microsoft Entra не превышал 1 миллион пользователей, что обычно составляет примерно 3 миллиона объектов. Дополнительные сведения об ограничениях служб в Microsoft Entra ID см. в разделе Microsoft Entra ограничения и ограничения служб.

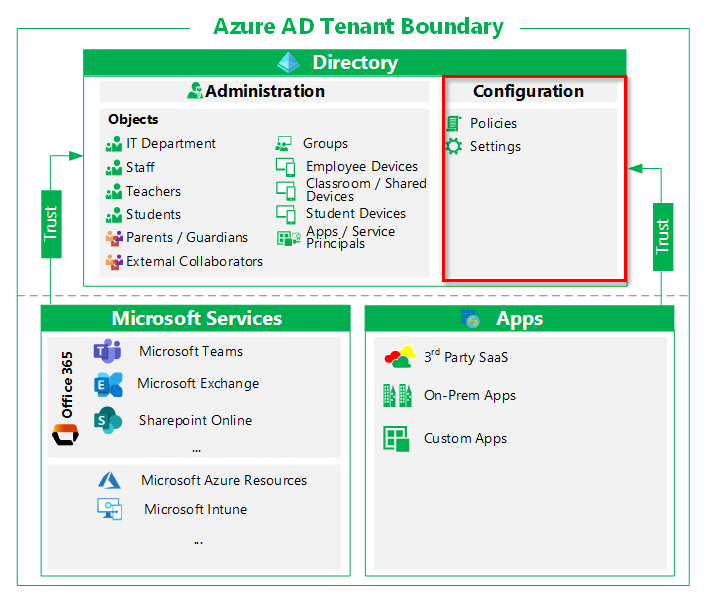

Конфигурация в клиенте

Политики и параметры в Microsoft Entra ID влияют на ресурсы в клиенте Microsoft Entra с помощью целевых конфигураций или конфигураций на уровне клиента.

Ниже приведены примеры политик и параметров на уровне клиента.

Внешние удостоверения. Глобальные администраторы клиента определяют внешние удостоверения , которые могут быть подготовлены в клиенте, и управляют ими.

Следует ли разрешать внешние удостоверения в клиенте

Из каких доменов можно добавить внешние удостоверения

Могут ли пользователи приглашать пользователей из других клиентов

Именованные расположения. Глобальные администраторы могут создавать именованные расположения, которые затем можно использовать для:

Блокировать вход из определенных расположений.

Активация политик условного доступа, таких как MFA.

Разрешенные методы проверки подлинности. Глобальные администраторы задают методы проверки подлинности , разрешенные для клиента.

Параметры самообслуживания. Глобальные администраторы задают параметры самообслуживания, такие как самостоятельный сброс пароля, и создают Office 365 группы на уровне клиента.

Реализация некоторых конфигураций на уровне клиента может быть ограничена, если они не переопределяются глобальными политиками администрирования. Например:

Если клиент настроен на разрешение внешних удостоверений, администратор ресурсов по-прежнему может исключить эти удостоверения из доступа к ресурсу.

Если клиент настроен так, чтобы разрешить регистрацию личных устройств, администратор ресурсов может исключить доступ этих устройств к определенным ресурсам.

Если настроены именованные расположения, администратор ресурсов может настроить политики, разрешающие или исключающие доступ из этих расположений.

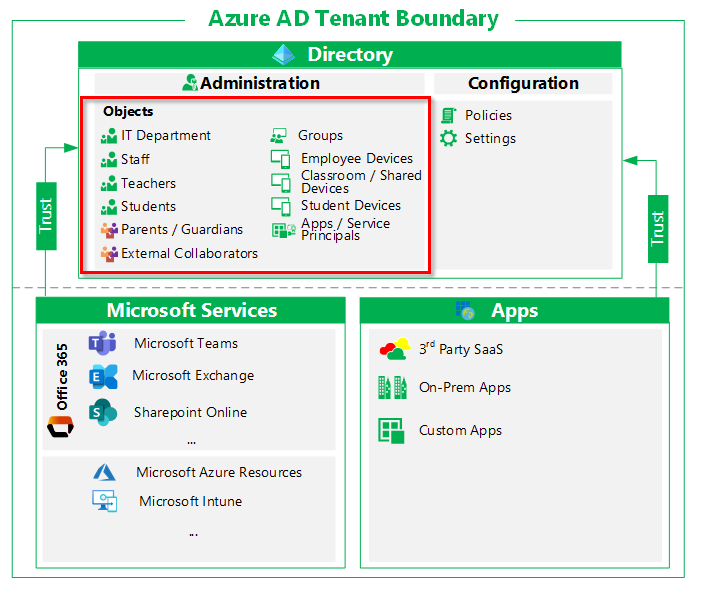

Администрирование в клиенте

Администрирование включает в себя управление объектами удостоверений и реализацию конфигураций на уровне клиента с ограниченной областью. Объекты включают пользователей, группы и устройства, а также принципы службы. Вы можете область влияние конфигураций на уровне клиента для проверки подлинности, авторизации, параметров самообслуживания и т. д.

Администраторы на уровне клиента или глобальные администраторы могут:

Предоставление доступа к любому ресурсу любому пользователю

Назначение ролей ресурсов любому пользователю

Назначение ролей администратора с более низкой областью любому пользователю

Администрирование объектов каталога

Администраторы управляют тем, как объекты удостоверений могут получить доступ к ресурсам и при каких обстоятельствах. Они также могут отключать, удалять или изменять объекты каталога на основе их привилегий. К объектам удостоверений относятся:

Удостоверения организации, например следующие, представлены объектами пользователей:

Администраторы

Пользователи организации

Разработчики организации

Тестовые пользователи **

Внешние удостоверения представляют пользователей извне организации, например:

Партнеры или другие учебные заведения, которые подготовлены с учетными записями, локальными для среды организации

Партнеры или другие учебные заведения, подготовленные через совместную работу Azure B2B

Группы представлены такими объектами, как:

Группы безопасности

Группы Office 365

Устройства представлены такими объектами, как:

Microsoft Entra устройства с гибридным присоединением (локальные компьютеры, синхронизированные с локальная служба Active Directory)

Microsoft Entra присоединенных устройств

Microsoft Entra зарегистрированные мобильные устройства, используемые сотрудниками для доступа к рабочим приложениям.

Примечание.

В гибридной среде удостоверения обычно синхронизируются из среды локальная служба Active Directory с помощью Microsoft Entra Connect.

Администрирование служб удостоверений

Администраторы с соответствующими разрешениями могут управлять реализацией политик на уровне клиента на уровне групп ресурсов, групп безопасности или приложений. При рассмотрении вопроса об администрировании ресурсов учитывайте следующее. Каждый из них может быть причиной для объединения ресурсов или их изоляции.

Для удостоверения, которому назначена роль администратора проверки подлинности, может потребоваться повторная регистрация для проверки подлинности MFA или FIDO, не являющихся администраторами.

Администратор условного доступа (ЦС) может создавать политики ЦС, требующие от пользователей входа в определенные приложения только с устройств, принадлежащих организации. Они также могут область конфигурации. Например, даже если внешние удостоверения разрешены в клиенте, они могут исключить эти удостоверения из доступа к ресурсу.

Администратор облачных приложений может предоставить разрешения приложения от имени всех пользователей.

Глобальный администратор может управлять подпиской.

Лицензирование

Для платных облачных служб Майкрософт, таких как Office 365, требуются лицензии. Эти лицензии назначаются каждому пользователю, которому требуется доступ к службам. Microsoft Entra ID — это базовая инфраструктура, которая поддерживает управление удостоверениями для всех облачных служб Майкрософт и хранит сведения о состояниях назначения лицензий для пользователей. Традиционно администраторы используют один из порталов управления (Office или Azure) и командлеты PowerShell для управления лицензиями. Microsoft Entra ID поддерживает лицензирование на основе групп, что позволяет назначать одну или несколько лицензий на продукты группе пользователей.

Microsoft Entra ID в сценариях Microsoft 365 для образования

Microsoft Entra ID помогает учащимся и преподавателям входить в систему и получать доступ к ресурсам и службам в, в том числе:

Вход и авторизация для ресурсов

Домены для входа и электронной почты настраиваются для облачной проверки подлинности в Microsoft Entra ID.

Большинство внешних возможностей совместной работы используют Microsoft Entra совместной работы B2B.

Возможности Microsoft Office 365

Microsoft Entra удостоверения назначаются Office 365 лицензиями, что активирует подготовку.

Office 365 объекты, такие как списки рассылки, современные группы, контакты и Microsoft Teams, представлены Microsoft Entra объектами каталогов и управляются в Microsoft Entra ID.

Office 365 службы обеспечивают авторизацию с помощью Microsoft Entra групп.

Доступ к Office 365 контролируется через Microsoft Entra ID.

Управление и безопасность

Функции управления и безопасности, такие как Intune для образовательных учреждений, зависят от Microsoft Entra пользователей, групп, устройств и политик.

управление привилегированными пользователями, чтобы разрешить JIT и JIT-доступ (JEA) к привилегированным операциям.

Возможности управления, такие как проверки доступа.

-

Microsoft Entra ID предоставляет возможности гибридной синхронизации из локальная служба Active Directory через Microsoft Entra Connect.

Microsoft Entra Connect позволяет настроить метод проверки подлинности, подходящий для вашей организации, включая синхронизацию хэша паролей, сквозную проверку подлинности или интеграцию федерации с AD FS или поставщиком удостоверений SAML сторонних поставщиков.

API для подготовки объектов каталогов из SIS с помощью School Data Sync