Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Эта статья относится к Microsoft 365 корпоративный и Office 365 корпоративный.

Прежде чем приступить к планированию сетевого подключения Microsoft 365, важно понять принципы подключения для безопасного управления трафиком Microsoft 365 и обеспечения максимальной производительности. Эта статья поможет вам понять последние рекомендации по безопасной оптимизации сетевых подключений Microsoft 365.

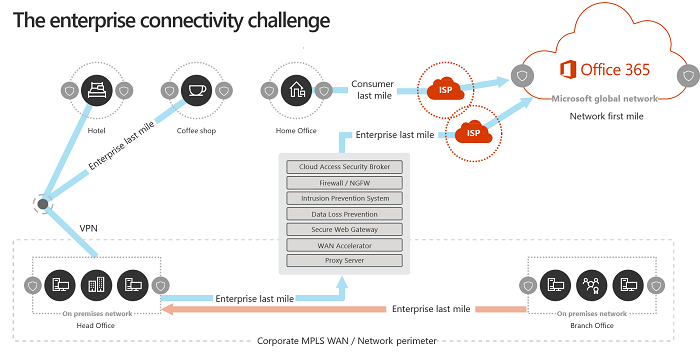

Традиционные корпоративные сети в первую очередь предназначены для предоставления пользователям доступа к приложениям и данным, размещенным в центрах обработки данных компании с надежной защитой периметра. Традиционная модель предполагает, что пользователи будут обращаться к приложениям и данным из периметра корпоративной сети, через каналы связи глобальной сети из филиалов или через VPN-подключения.

Внедрение приложений SaaS, таких как Microsoft 365, перемещает некоторую комбинацию служб и данных за пределы периметра сети. Без оптимизации трафик между пользователями и приложениями SaaS доставляется с задержкой, вызванной осмотром пакетов, разворотами пакетов, непреднамеренными подключениями к географически отдаленным конечным точкам и другими факторами. Вы можете обеспечить наилучшие производительность и надежность Microsoft 365, если поймете и реализуете основные рекомендации по оптимизации.

В этой статье вы узнаете о следующих возможностях:

- архитектуре Microsoft 365 в отношении подключения клиентов к облаку;

- обновленных принципах подключения Microsoft 365 и стратегиях оптимизации сетевого трафика и пользовательского интерфейса;

- Веб-служба конечных точек Microsoft 365, которая позволяет администраторам сети использовать структурированный список конечных точек для использования при оптимизации сети.

- Руководство по оптимизации подключения к службам Microsoft 365

- сравнении защиты периметра сети с защитой конечных точек;

- вариантах добавочной оптимизации для трафика Microsoft 365;

- Тест подключения Microsoft 365, средство для тестирования базового подключения к Microsoft 365

Архитектура Microsoft 365

Microsoft 365 — это распределенное облако SaaS (программное обеспечение как услуга), которое обеспечивает сценарии повышения производительности и совместной работы с помощью разнообразного набора микрослужб и приложений. Например, Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office в браузере и многие другие. Хотя определенные приложения Microsoft 365 могут иметь свои уникальные функции, так как они применяются к клиентской сети и подключению к облаку, все они используют некоторые ключевые принципы, цели и шаблоны архитектуры. Эти принципы и шаблоны архитектуры для подключения являются типичными для многих других облаков SaaS. В то же время они отличаются от типичных моделей развертывания облаков "платформа как услуга" и "инфраструктура как услуга", таких как Microsoft Azure.

Одной из наиболее важных архитектурных особенностей Microsoft 365 (которую архитекторы сети часто упускают или неправильно интерпретируют) является то, что это действительно глобальная распределенная служба в контексте подключения пользователей к ней. Расположение целевого клиента Microsoft 365 важно для понимания расположения, в котором хранятся данные клиента в облаке. Однако взаимодействие с Microsoft 365 не предполагает прямого подключения к дискам, содержащим данные. Взаимодействие пользователей с Microsoft 365 (включая производительность, надежность и другие важные качественные характеристики) включает подключение через входы в высокораспределенные службы, находящиеся в сотнях расположений Майкрософт по всему миру. В большинстве случаев лучший пользовательский интерфейс достигается за счет того, что клиентская сеть может направлять запросы пользователей в ближайшую точку входа в службу Microsoft 365. Это предпочтительнее, чем подключение к Microsoft 365 через точку исходящего трафика в центральном расположении или регионе.

Для большинства клиентов пользователи Microsoft 365 распределяются по множеству расположений. Для достижения наилучших результатов принципы, изложенные в этом документе, должны рассматриваться с точки зрения горизонтального (а не горизонтального увеличения масштаба). Кроме того, основное внимание уделяется оптимизации подключения к ближайшей точке присутствия в глобальной сети Майкрософт, а не к географическому расположению клиента Microsoft 365. По сути, это означает, что хотя данные клиента Microsoft 365 могут храниться в определенном географическом расположении, интерфейс Microsoft 365 для этого клиента остается распределенным. Он может находиться в очень близком расположении (сети) к каждому расположению конечного пользователя, которое имеет клиент.

Принципы подключения к Microsoft 365

Майкрософт рекомендует следовать приведенным ниже принципам для достижения оптимального подключения и производительности Microsoft 365. Следуйте эти принципам подключения в Microsoft 365, чтобы управлять трафиком и обеспечить наилучшую производительность при подключении к Microsoft 365.

Главная цель при проектировании сети — свести к минимуму задержку, сократив время кругового пути (RTT) из сети в глобальную сеть Майкрософт, общедоступную сетевую магистраль корпорации Майкрософт, которая соединяет все центры обработки данных Майкрософт с низкой задержкой и распределением точек входа в облачные приложения по всему миру. Дополнительные сведения о глобальной сети Майкрософт см. в статье Как Майкрософт строит свою быструю и надежную глобальную сеть.

Определение и дифференциация трафика Microsoft 365

Определение сетевого трафика Microsoft 365 — первый этап отграничения этого трафика от обычного сетевого трафика, направленного в Интернет. Подключение к Microsoft 365 можно оптимизировать, реализовав сочетание таких подходов, как оптимизация сетевых маршрутов, правила брандмауэра, параметры прокси-сервера браузера. Кроме того, полезно обойти устройства проверки сети для определенных конечных точек.

Дополнительные сведения о методах оптимизации Microsoft 365 см. в разделе Оптимизация подключения к службам Microsoft 365 .

Корпорация Майкрософт публикует все конечные точки Microsoft 365 в виде веб-службы и предоставляет рекомендации по оптимальному использованию этих данных. Дополнительные сведения о том, как получить конечные точки Microsoft 365 и работать с ним, см. в статье URL-адреса и диапазоны IP-адресов Microsoft 365.

Локальная организация исходящего трафика для сетевых подключений

Точки выхода из локальной службы DNS и Интернета крайне важны для сокращения задержки соединения и обеспечения подключения пользователей к ближайшей точке входа в службы Microsoft 365. В сложной топологии сети важно реализовать как локальный DNS, так и локальный исходящий интернет-трафик вместе. Дополнительные сведения о том, как Microsoft 365 направляет клиентские подключения к ближайшей точке входа, см. в статье Клиентские подключения.

До появления облачных служб, таких как Microsoft 365, подключение пользователей к Интернету, как фактор проектирования сетевой архитектуры, было относительно простым. Если веб-службы и веб-сайты распределены по всему миру, задержка между корпоративными точками выхода и той или иной целевой конечной точкой, по большей части, зависит от географического расстояния.

В традиционной сетевой архитектуре все исходящие подключения к Интернету проходят по корпоративной сети и выходят из центрального расположения. По мере развития облачных предложений от Майкрософт распределенная сетевая архитектура с выходом в Интернет стала критически важна для поддержки чувствительных к задержке облачных служб. Глобальная сеть Майкрософт рассчитана на соблюдение требований к задержке в инфраструктуре распределенных точек входа в службы — динамической структуре глобальных точек входа, которая направляет входящие подключения к облачным службам в ближайшую точку входа. Это необходимо, чтобы уменьшить длину "последней мили" для облачных клиентов Майкрософт, сократив маршрут между клиентом и облаком.

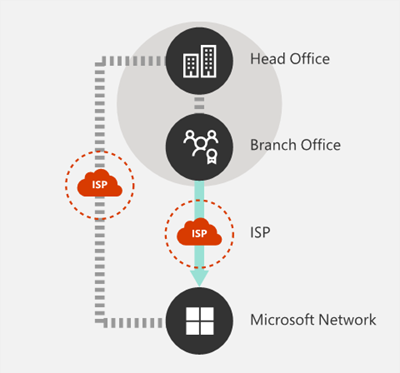

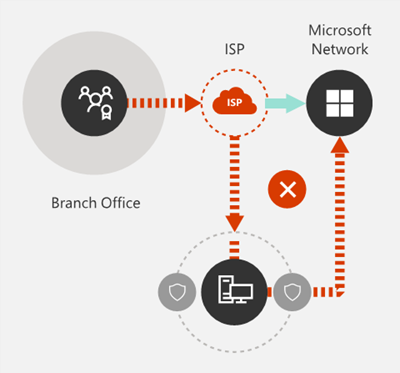

Корпоративные глобальные сети часто проектируются с расчетом на обратную передачу сетевого трафика в главный офис центральной компании для проверки перед выходом в Интернет (как правило, через один или несколько прокси-серверов). На следующей схеме показана такая топология сети.

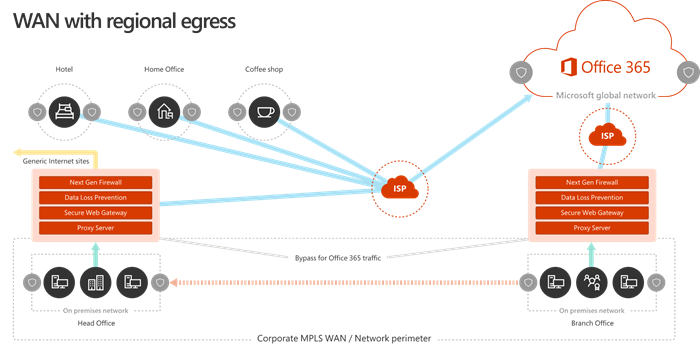

Так как Microsoft 365 работает в глобальной сети Майкрософт, которая включает интерфейсные серверы по всему миру, интерфейсный сервер часто находится рядом с расположением пользователя. Предоставив локальные точки выхода в Интернет и настроив внутренние DNS-серверы на локальное разрешение имен для конечных точек Microsoft 365, сетевой трафик, адресованный службе Microsoft 365, можно подключать к серверам переднего плана Microsoft 365, находящимся максимально близко к пользователю. На следующей схеме показан пример топологии сети, которая позволяет пользователям, подключающимся из main офиса, филиала и удаленных расположений, следовать кратчайшему маршруту к ближайшей точке входа Microsoft 365.

Сокращение сетевого пути к точкам входа Microsoft 365 таким образом может повысить производительность подключения и взаимодействие с конечными пользователями в Microsoft 365. Это также может помочь уменьшить влияние будущих изменений сетевой архитектуры на производительность и надежность Microsoft 365.

Кроме того, запросы DNS могут добавлять задержку, если отвечающий DNS-сервер находится далеко или занят. Вы можете свести к минимуму задержку разрешения имен, подготовив локальные DNS-серверы в расположениях филиалов и убедившись, что они настроены для соответствующего кэширования записей DNS.

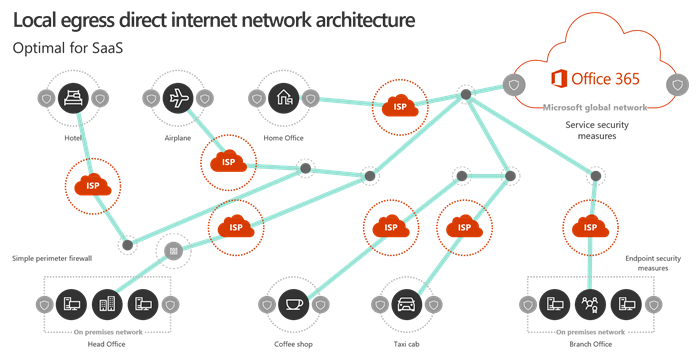

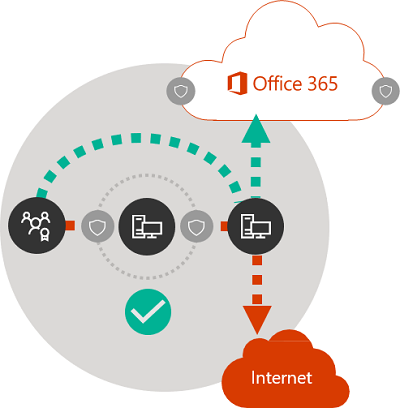

Хотя региональный исходящий трафик может хорошо работать для Microsoft 365, оптимальная модель подключения заключается в том, чтобы всегда предоставлять исходящий сетевой трафик в расположении пользователя, независимо от того, находится ли он в корпоративной сети или удаленных расположениях, таких как дома, отели, кафе и аэропорты. Эта модель локального прямого исходящего трафика представлена на следующей схеме.

Предприятия, в которых используется Microsoft 365, могут применять архитектуру распределенных точек входа в службы в глобальной сети Майкрософт, обеспечивая кратчайший маршрут для подключений к Microsoft 365 до ближайшей точки входа в глобальную сеть Майкрософт. Сетевая архитектура с локальными точками выхода выполняет эту задачу, позволяя направлять трафик Microsoft 365 через ближайшую точку выхода, независимо от расположения пользователя.

Архитектура с локальными точками выхода имеет следующие преимущества перед традиционной моделью:

- Обеспечивается оптимальная производительность Microsoft 365 благодаря оптимизации длины маршрутов. Инфраструктура распределенных точек входа в службы динамически направляет подключения пользователей в ближайшую точку входа в Microsoft 365.

- Снижается нагрузка на корпоративную сетевую инфраструктуру благодаря использованию локальных точек выхода.

- Защищает подключения на обоих концах с помощью функций безопасности конечных точек клиента и облачной безопасности.

Предотвращение разворотов пакетов

Как правило, самый короткий и прямой маршрут между пользователем и ближайшей конечной точкой Microsoft 365 обеспечивает наилучшую производительность. Разворот пакетов происходит, когда трафик WAN или VPN, адресованный определенному расположению, сначала направляется в другое промежуточное расположение (например, стек безопасности, брокер облачного доступа или облачный веб-шлюз), добавляющее задержку и потенциальное перенаправление в географически отдаленную конечную точку. Сетевые шпильки также вызваны неэффективной маршрутизацией или пирингом или неоптимальным (удаленным) поиском DNS.

Чтобы убедиться, что подключение к Microsoft 365 не зависит от сетевых заколок даже в случае локального исходящего трафика, проверка, имеет ли поставщик услуг Интернета, используемый для предоставления исходящего трафика через Интернет для расположения пользователя, прямой пиринг с глобальной сетью Майкрософт в непосредственной близости от этого расположения. Вы также можете настроить маршрутизацию исходящего трафика для отправки доверенного трафика Microsoft 365 напрямую. Это не прокси-сервер или туннелирование через стороннего поставщика облачной или облачной сетевой безопасности, который обрабатывает ваш трафик, связанный с Интернетом. Разрешение локальных DNS-имен в конечных точках Microsoft 365 помогает гарантировать, что помимо прямой маршрутизации, для подключений пользователей используются ближайшие точки входа в Microsoft 365.

Если вы используете облачную сеть или службы безопасности для трафика Microsoft 365, убедитесь, что результат оценки шпильки и его влияние на производительность Microsoft 365 будет понято. Это можно сделать, изучив количество и расположения расположений поставщиков услуг, через которые трафик перенаправляется в связи с количеством филиалов и точек пиринга глобальной сети Майкрософт, качество связи сетевого пиринга поставщика услуг с поставщиком услуг и корпорацией Майкрософт, а также влияние на производительность обратной передачи в инфраструктуре поставщика услуг.

Из-за большого количества распределенных расположений с точками входа Microsoft 365 и их близости к конечным пользователям маршрутизация трафика Microsoft 365 к любой сторонней сети или поставщику безопасности может отрицательно сказаться на подключениях Microsoft 365, если сеть поставщика не настроена для оптимального пиринга Microsoft 365.

Оценка обхода прокси-серверов, устройств проверки трафика и дублирование технологий безопасности

Корпоративным клиентам следует проверить свои специальные методики защиты сети и снижения риска для трафика, адресованного службе Microsoft 365, и использовать функции обеспечения безопасности Microsoft 365, чтобы снизить зависимость от навязчивых, влияющих на производительность и дорогостоящих технологий сетевой безопасности для сетевого трафика в Microsoft 365.

Большинство корпоративных сетей обеспечивают безопасность сети для интернет-трафика с помощью таких технологий, как прокси-серверы, проверка TLS, проверка пакетов и системы защиты от потери данных. Эти технологии выполняют важную задачу снижения риска для обычных интернет-запросов, но могут существенно снизить производительность, масштабируемость и удобство работы пользователей в отношении конечных точек Microsoft 365.

Веб-служба конечных точек Microsoft 365

Администраторы Microsoft 365 могут использовать скрипт или вызов REST для использования структурированного списка конечных точек из веб-службы конечных точек Microsoft 365 и обновления конфигураций брандмауэров периметра и других сетевых устройств. Это гарантирует, что трафик, связанный с Microsoft 365, определяется, обрабатывается надлежащим образом и управляется иначе, чем сетевой трафик, связанный с универсальными и часто неизвестными веб-сайтами в Интернете. Дополнительные сведения об использовании веб-службы конечных точек Microsoft 365 см. в статье URL-адреса и диапазоны IP-адресов Microsoft 365.

Сценарии PAC (автоматической настройки прокси-серверов)

Администраторы Microsoft 365 могут создавать сценарии PAC (автоматической настройки прокси-серверов), которые можно доставлять на компьютеры пользователей через WPAD или GPO. Сценарии PAC можно использовать для обхода прокси-серверов для запросов Microsoft 365 от пользователей WAN или VPN, позволяя трафику Microsoft 365 использовать прямые подключения к Интернету, а не проходить по корпоративной сети.

Дополнительные сведения об использовании PAC-файлов для оптимизации сетевого подключения на клиентских устройствах см. в разделе Управление конечными точками Microsoft 365.

Функции обеспечения безопасности в Microsoft 365

Корпорация Майкрософт открыта в отношении безопасности центров обработки данных, операционной безопасности и снижения риска на серверах Microsoft 365 и в конечных точках сети, которые она представляет. Встроенные функции безопасности Microsoft 365 доступны для снижения рисков сетевой безопасности, такие как Защита от потери данных Microsoft Purview, антивирусная программа, многофакторная проверка подлинности, защищенное хранилище клиентов, Defender для Microsoft 365, Аналитика угроз Microsoft 365, Оценка безопасности Microsoft 365 Exchange Online Protectionи Безопасность DDOS в сети.

Дополнительные сведения о безопасности глобальной сети и центров обработки данных Майкрософт см. в Центре управления безопасностью Майкрософт.

Оптимизация подключения к службам Microsoft 365

Службы Microsoft 365 — это набор динамических, взаимозависимых и глубоко интегрированных продуктов, приложений и служб. При настройке и оптимизации подключения к службам Microsoft 365 невозможно связать определенные конечные точки (домены) с несколькими сценариями Microsoft 365 для реализации списка разрешений на уровне сети. Корпорация Майкрософт не поддерживает выборочное перечисление разрешений, так как это вызывает инциденты подключения и службы для пользователей. Поэтому администраторы сети должны всегда применять рекомендации Microsoft 365 по списку разрешений сети и общей оптимизации сети к полному набору необходимых сетевых конечных точек (доменов), которые регулярно публикуются и обновляются. Хотя мы упрощаем сетевые конечные точки Microsoft 365 в ответ на отзывы клиентов, сетевые администраторы должны учитывать следующие основные шаблоны в существующем наборе конечных точек на сегодняшний день:

- По возможности опубликованные конечные точки домена будут содержать подстановочные знаки, чтобы значительно снизить затраты на настройку сети для клиентов.

- Microsoft 365 объявила о инициативе по консолидации доменов (cloud.microsoft), предоставляя клиентам возможность упростить конфигурации сети и автоматически начислить оптимизации сети для этого домена для многих текущих и будущих служб Microsoft 365.

- Эксклюзивное использование корневого домена cloud.microsoft для изоляции безопасности и определенных функций. Это позволяет группам сети и безопасности клиентов доверять доменам Microsoft 365, одновременно улучшая подключение к этим конечным точкам и избегая ненужной обработки безопасности сети.

- Некоторые определения конечных точек указывают уникальные IP-префиксы, соответствующие их доменам. Эта функция поддерживает клиентов с сложными сетевыми структурами, позволяя им применять точную оптимизацию сети, используя сведения о префиксе IP.

Для всех "обязательных" конечных точек (доменов) и категорий сети Microsoft 365 рекомендуется использовать следующие конфигурации сети:

- Явное разрешение конечных точек сети Microsoft 365 на сетевых устройствах и службах, через которые проходят подключения пользователей (например, устройства безопасности периметра сети, такие как прокси-серверы, брандмауэры, DNS, облачные решения для обеспечения безопасности сети и т. д.).

- Обход доменов Microsoft 365 от расшифровки TLS, перехвата трафика, глубокой проверки пакетов и фильтрации сетевых пакетов и содержимого. Обратите внимание, что многие результаты, для которых клиенты используют эти сетевые технологии в контексте ненадежных или неуправляемых приложений, могут быть достигнуты с помощью функций безопасности Microsoft 365 в собственном коде.

- Прямой доступ к Интернету должен быть приоритетным для доменов Microsoft 365, уменьшая зависимость от перенаправления глобальной сети (WAN), избегая сетевых шпилек и обеспечивая более эффективный исходящий интернет-трафик локально для пользователей и непосредственно в сеть Майкрософт.

- Убедитесь, что разрешение DNS-имен выполняется близко к исходящему сетевому трафику, чтобы убедиться, что подключения обслуживаются через наиболее оптимальную входную дверь Microsoft 365.

- Определите приоритет подключений Microsoft 365 по сетевому пути, обеспечивая емкость и качество обслуживания для работы с Microsoft 365.

- Обход устройств посредников трафика, таких как прокси-серверы и СЛУЖБЫ VPN.

Клиентам со сложными сетевыми топологиями, реализующими такие оптимизации сети, как настраиваемая маршрутизация, обход прокси-сервера на основе IP-адресов и VPN с разделенным туннелированием, могут требоваться сведения о префиксе IP-адресов в дополнение к доменам. Чтобы упростить эти клиентские сценарии, конечные точки сети Microsoft 365 группируются по категориям, чтобы определить приоритеты и упростить настройку этих дополнительных оптимизаций сети. Сетевые конечные точки, классифицированные по категориям "Оптимизация" и "Разрешить" , имеют большие объемы трафика и чувствительны к задержке и производительности сети, и клиенты могут сначала оптимизировать подключение к этим конечным точкам. Конечные точки сети в категориях "Оптимизировать" и "Разрешить" имеют IP-адреса, перечисленные вместе с доменами. Сетевые конечные точки, классифицированные по категории "По умолчанию", не имеют связанных с ними IP-адресов, так как они являются более динамичными по своей природе и IP-адреса меняются с течением времени.

Дополнительные рекомендации относительно сети

При оптимизации подключения к Microsoft 365 некоторые сетевые конфигурации могут негативно сказаться на доступности, взаимодействии, производительности и взаимодействии Microsoft 365. Корпорация Майкрософт не тестирует следующие сетевые сценарии с нашими службами, и они, как известно, вызывают проблемы с подключением.

- Завершение TLS или глубокая проверка пакетов любых доменов M365 с прокси-серверами клиента или другими типами сетевых устройств или служб.

- Блокировка определенных протоколов или версий протоколов, таких как QUIC, WebSocket и т. д., с помощью промежуточной сетевой инфраструктуры или службы.

- Принудительное понижение версии или отработка отказа протоколов (таких как UDP —> TCP, TLS1.3 —> TLS1.2 — TLS1.1),> используемых между клиентскими приложениями и службами Microsoft 365.

- Маршрутизация подключений через сетевую инфраструктуру, применяя собственную проверку подлинности, например проверку подлинности через прокси-сервер.

Мы рекомендуем клиентам избегать использования этих сетевых методов для трафика, предназначенного для доменов Microsoft 365, и обходить их для подключений Microsoft 365.

Корпорация Майкрософт рекомендует настроить автоматическую систему для регулярного скачивания и применения списка конечных точек сети M365. Дополнительные сведения см. в статье Управление изменениями для IP-адресов и URL-адресов Microsoft 365 .

Сравнение защиты периметра сети с защитой конечных точек

Цель традиционной системы сетевой безопасности — укрепить защиту периметра корпоративной сети от вторжений и вредоносных эксплойтов. По мере того как в организациях внедряется Microsoft 365, некоторые сетевые службы и данные частично или полностью переносятся в облако. Что касается фундаментального изменения сетевой архитектуры, этот процесс требует повторной проверки сетевой безопасности с учетом возникающих факторов:

- По мере внедрения облачных служб сетевые службы и данные распределяются между локальными центрами обработки данных и облаком, и одной лишь защиты периметра теперь недостаточно.

- Удаленные пользователи подключаются к корпоративным ресурсам как в локальных центрах обработки данных, так и в облаке, из неконтролируемых расположений, таких как дома, гостиницы и кафе.

- Специализированные функции обеспечения безопасности все больше встраиваются в облачные службы и в перспективе могут дополнять или заменять имеющиеся системы безопасности.

Корпорация Майкрософт предлагает широкий ассортимент функций обеспечения безопасности Microsoft 365 и предоставляет инструкции по реализации лучших методик защиты, которые помогут вам обеспечить безопасность данных и сетей для Microsoft 365. Рекомендуемые рекомендации:

Использование многофакторной проверки подлинности (MFA) MFA добавляет дополнительный уровень защиты к стратегии надежных паролей, требуя от пользователей подтверждения телефонного звонка, текстового сообщения или уведомления приложения на своем смартфоне после правильного ввода пароля.

Использование Microsoft Defender for Cloud Apps. Настройте политики для отслеживания аномальных действий и реагирования на них. Настройте оповещения с помощью Microsoft Defender for Cloud Apps, чтобы администраторы могли просматривать необычные или рискованные действия пользователей, такие как скачивание больших объемов данных, несколько неудачных попыток входа или подключения с неизвестных или опасных IP-адресов.

Настройка защиты от потери данных (DLP). С помощью DLP можно определять конфиденциальные данные и создавать политики, предотвращающие случайное или намеренное разглашение информации сотрудниками. DLP применяется во всех службах Microsoft 365, включая Exchange Online, SharePoint Online и OneDrive, что позволяет соблюдать нормативные требования, не мешая работе пользователей.

Использование защищенного хранилища. С помощью защищенного хранилища администраторы Microsoft 365 могут управлять доступом сотрудников службы поддержки Майкрософт к своим данным. Если сотруднику службы поддержки требуется получить доступ к данным для устранения неполадок, защищенное хранилище позволяет утвердить или отклонить запрос.

Использование оценки безопасности

Средство аналитики безопасности, которое рекомендует, что можно сделать для дальнейшего снижения риска. Оценка безопасности проверяет параметры Microsoft 365 и действия в службе, а затем сравнивает их с базовыми показателями, установленными корпорацией Майкрософт. Вы получите оценку, основанную на том, насколько вы соответствуете лучшим методикам безопасности.

В комплексном подходе к усиленной безопасности должны учитываться перечисленные ниже факторы.

- Смещение акцента с безопасности периметра на безопасность конечных точек путем применения функций защиты в облаке и клиенте Office.

- Уменьшение периметра безопасности до масштаба центра обработки данных.

- Обеспечение эквивалентного доверия для устройств пользователей в офисе и удаленных расположениях.

- Приоритет отдается защите расположений данных и пользователей.

- Управляемые пользовательские компьютеры пользуются большим доверием в системе безопасности конечных точек.

- Комплексное управление всеми аспектами информационной безопасности, где внимание уделяется не только периметру.

- Переопределение глобальной сети и обеспечение безопасности сети периметра, где доверенному трафику разрешается обходить устройства защиты, а неуправляемые устройства размещаются в отдельных гостевых сетях Wi-Fi.

- Снижение требований пограничной корпоративной глобальной сети к сетевой безопасности.

- Некоторые устройства защиты периметра сети, например брандмауэры, по-прежнему необходимы, но нагрузка снижена.

- Создание локальных точек выхода для трафика Microsoft 365.

- Улучшения можно вносить поэтапно, как описано в разделе Добавочная оптимизация. Некоторые методы оптимизации могут предложить лучшее соотношение затрат и выгод в зависимости от архитектуры сети, и вы должны выбрать оптимизации, которые наиболее удобны для вашей организации.

Подробнее о безопасности и соответствии требованиям Microsoft 365 см. в статьях Безопасность Microsoft 365 и Microsoft Purview.

Добавочная оптимизация

Мы представили идеальную модель сетевого подключения для SaaS ранее в этой статье, но для многих крупных организаций с исторически сложными сетевыми архитектурами нецелесообразно вносить все эти изменения напрямую. В этом разделе мы обсудим множество добавочных изменений, которые могут помочь повысить производительность и надежность Microsoft 365.

Методы, которые будут использоваться для оптимизации трафика Microsoft 365, зависят от топологии сети и реализованных сетевых устройств. Крупным предприятиям с большим количеством расположений и сложными методами сетевой безопасности необходимо разработать стратегию, которая включает в себя большинство или все принципы, перечисленные в разделе Принципы подключения Microsoft 365 , в то время как небольшим организациям может потребоваться рассмотреть только один или два.

Оптимизацию можно рассматривать как поэтапный процесс, в ходе которого методики добавляются по очереди. В следующей таблице перечислены ключевые методы оптимизации в порядке их влияния на задержку и надежность для наибольшего числа пользователей.

| Способ оптимизации | Описание | Влияние |

|---|---|---|

| Локальное разрешение DNS-имен и точки выхода в Интернет | Подготовьте локальные DNS-серверы в каждом расположении и убедитесь, что точки выхода подключений к Microsoft 365 в Интернет находятся как можно ближе к расположению пользователя. | Сведение задержки к минимуму Повышение надежности подключения к ближайшей точке входа в Microsoft 365 |

| Добавление региональных точек выхода | Если в вашей корпоративной сети есть несколько расположений, но только одна точка выхода, добавьте региональные точки выхода, чтобы пользователи могли подключаться к ближайшей точке входа в Microsoft 365. | Сведение задержки к минимуму Повышение надежности подключения к ближайшей точке входа в Microsoft 365 |

| Обход прокси-серверов и устройств проверки | Настройте браузеры с помощью PAC-файлов, которые отправляют запросы Microsoft 365 непосредственно в точки выхода. Настройте пограничные маршрутизаторы и брандмауэры, чтобы они разрешали трафик Microsoft 365 без проверки. |

Сведение задержки к минимуму Снижение нагрузки на сетевые устройства |

| Разрешение прямого подключения для пользователей VPN | Добавьте для пользователей VPN возможность подключения к Microsoft 365 непосредственно из сети пользователя, а не через VPN-туннель, с помощью раздельного туннелирования. | Сведение задержки к минимуму Повышение надежности подключения к ближайшей точке входа в Microsoft 365 |

| Переход с традиционных сетей WAN на SD-WAN | SD-WAN (программно-определяемые глобальные сети) упрощают управление глобальными сетями и повышают производительность, заменяя традиционные маршрутизаторы WAN виртуальными устройствами, подобно виртуализации вычислительных ресурсов с помощью виртуальных машин (VM). | Повышение производительности и управляемости трафика WAN Снижение нагрузки на сетевые устройства |

Статьи по теме

Обзор сетевого подключения Microsoft 365

Управление конечными точками Microsoft 365

URL-адреса и диапазоны IP-адресов Microsoft 365

Веб-служба IP-адресов и URL-адресов Microsoft 365

Оценка сетевого подключения Microsoft 365

Планирование сети и настройка производительности для Microsoft 365

План устранения неполадок с производительностью для Microsoft 365

Проверка подключения Microsoft 365

Как Майкрософт строит свою быструю и надежную глобальную сеть