Настройка функций Defender для конечной точки на Android

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Условный доступ с помощью Defender для конечной точки в Android

Microsoft Defender для конечной точки в Android, а также Microsoft Intune и Microsoft Entra ID позволяет применять политики соответствия устройств и условного доступа на основе уровней риска устройства. Defender для конечной точки — это решение mobile Threat Defense (MTD), которое можно развернуть с помощью Intune.

Дополнительные сведения о настройке Defender для конечной точки в Android и условном доступе см. в разделе Defender для конечной точки и Intune.

Настройка пользовательских индикаторов

Примечание.

Defender для конечной точки в Android поддерживает только создание пользовательских индикаторов для IP-адресов и URL-адресов и доменов.

Defender для конечной точки в Android позволяет администраторам настраивать настраиваемые индикаторы для поддержки устройств Android. Дополнительные сведения о настройке пользовательских индикаторов см. в разделе Управление индикаторами.

Настройка веб-защиты

Defender для конечной точки в Android позволяет ИТ-администраторам настраивать функцию веб-защиты. Эта возможность доступна в Центре администрирования Microsoft Intune.

Защита от веб-угроз помогает защитить устройства от веб-угроз и пользователей от фишинговых атак. Защита от фишинга и настраиваемые индикаторы (URL-адреса и IP-адреса) поддерживаются в рамках веб-защиты. Фильтрация веб-содержимого в настоящее время не поддерживается на мобильных платформах.

Примечание.

Defender для конечной точки в Android будет использовать VPN для предоставления функции веб-защиты. Этот VPN не является обычным VPN. Вместо этого это локальный или самозацикливный VPN, который не принимает трафик за пределы устройства.

Дополнительные сведения см. в разделе Настройка веб-защиты на устройствах под управлением Android.

Защита сети

Эта функция обеспечивает защиту от несанкционированных Wi-Fi связанных угроз и несанкционированных сертификатов, которые являются основным вектором атаки для Wi-Fi сетей. Администраторы могут перечислить корневой центр сертификации (ЦС) и сертификаты частного корневого ЦС в центре администрирования Microsoft Intune и установить доверие с конечными точками. Он предоставляет пользователю интерактивный интерфейс для подключения к защищенным сетям, а также уведомляет его об обнаружении связанной угрозы.

Он включает в себя несколько элементов управления администраторами для обеспечения гибкости, таких как возможность настраивать функцию из центра администрирования Microsoft Intune и добавлять доверенные сертификаты. Администраторы могут включить элементы управления конфиденциальностью , чтобы настроить данные, отправляемые в Defender для конечной точки с устройств Android.

Защита сети в Microsoft Defender для конечной точки отключена по умолчанию. Администраторы могут выполнить следующие действия для настройки защиты сети на устройствах Android.

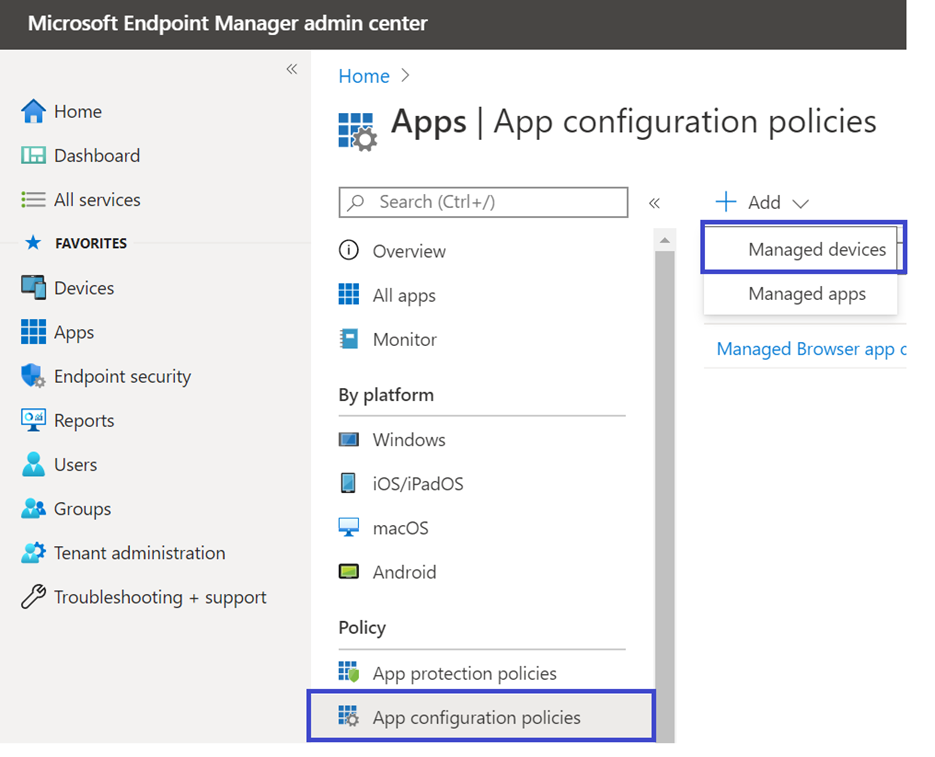

В центре администрирования Microsoft Intune перейдите в раздел Политики конфигурации приложений.> Create новую политику конфигурации приложений.

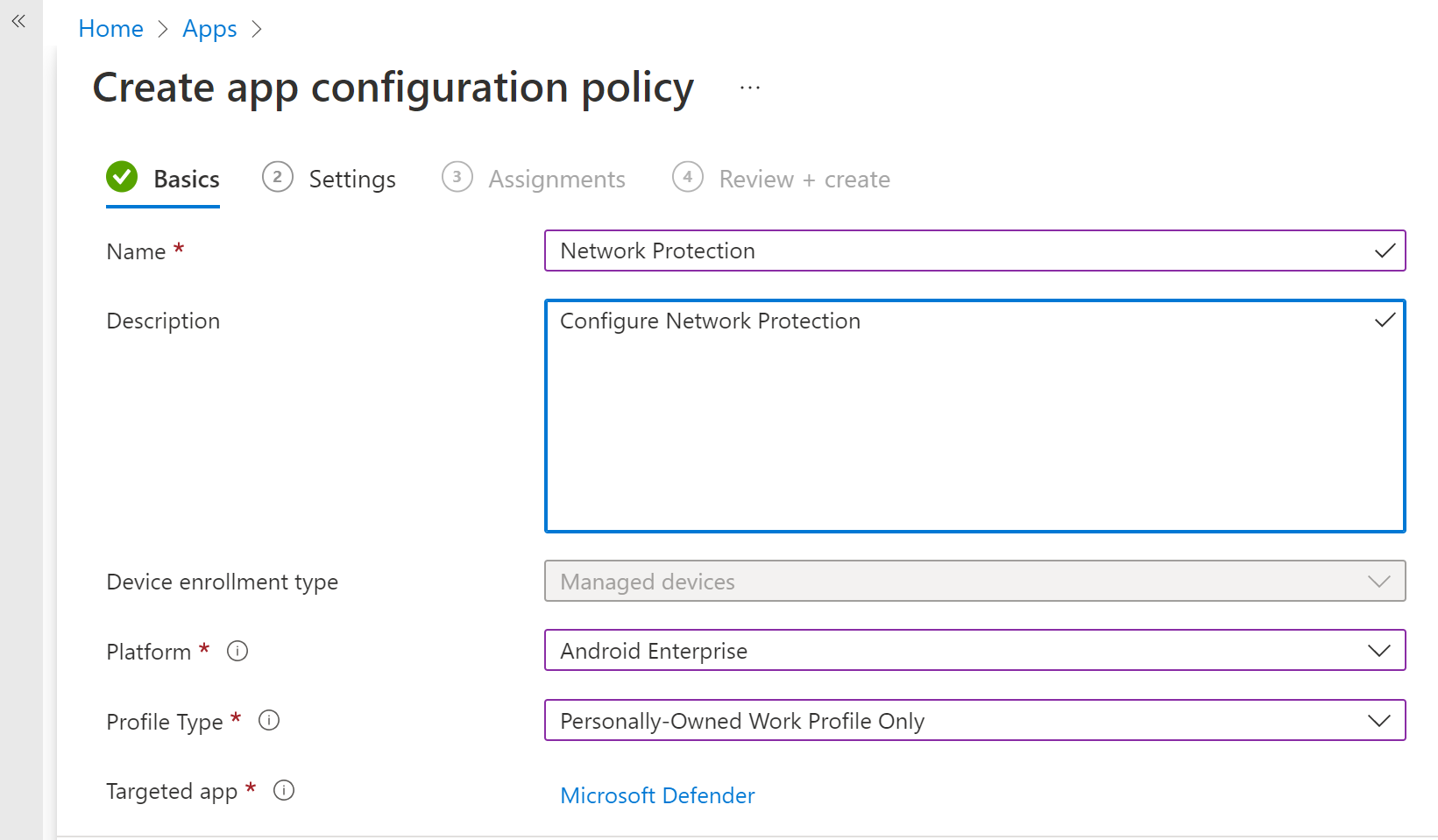

Укажите имя и описание для уникальной идентификации политики. Выберите "Android Enterprise" в качестве платформы и "Только личный рабочий профиль" в качестве типа профиля и "Microsoft Defender" в качестве целевого приложения.

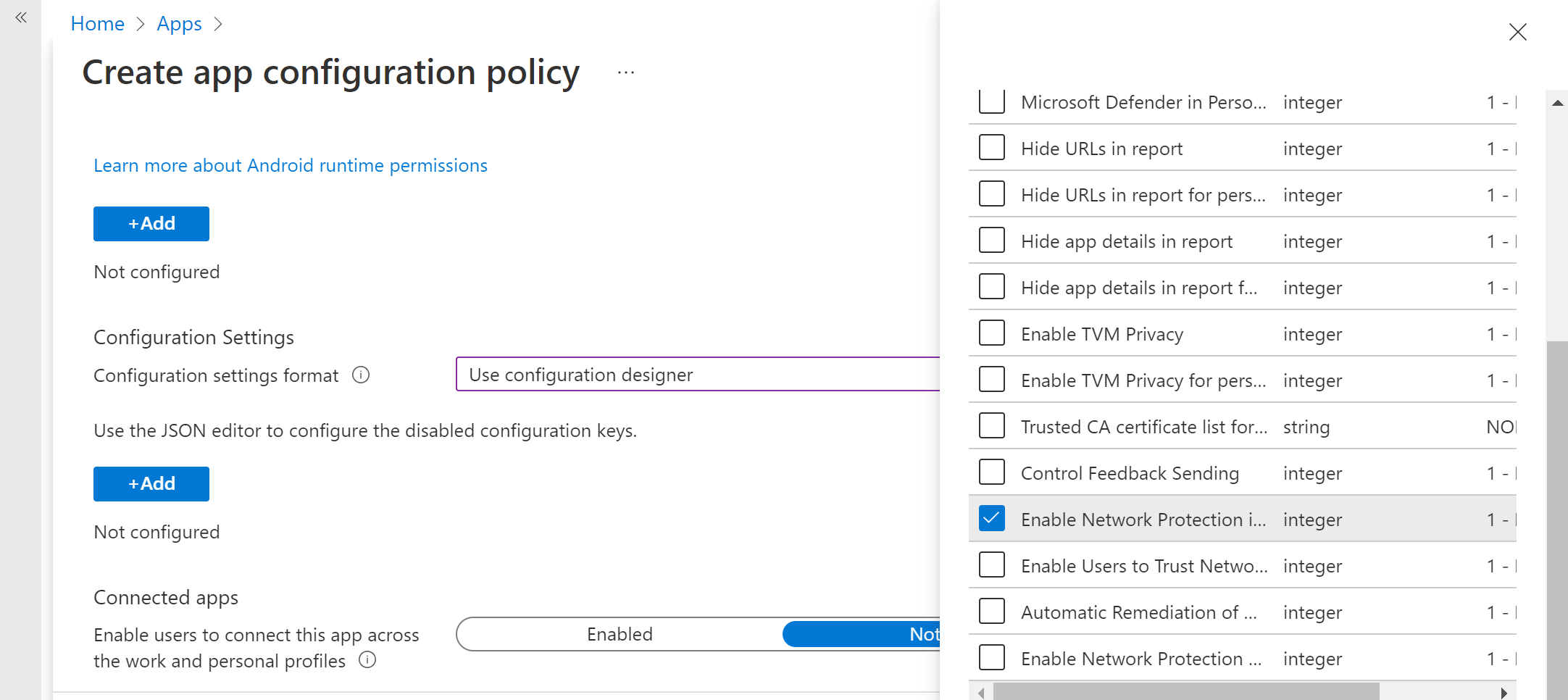

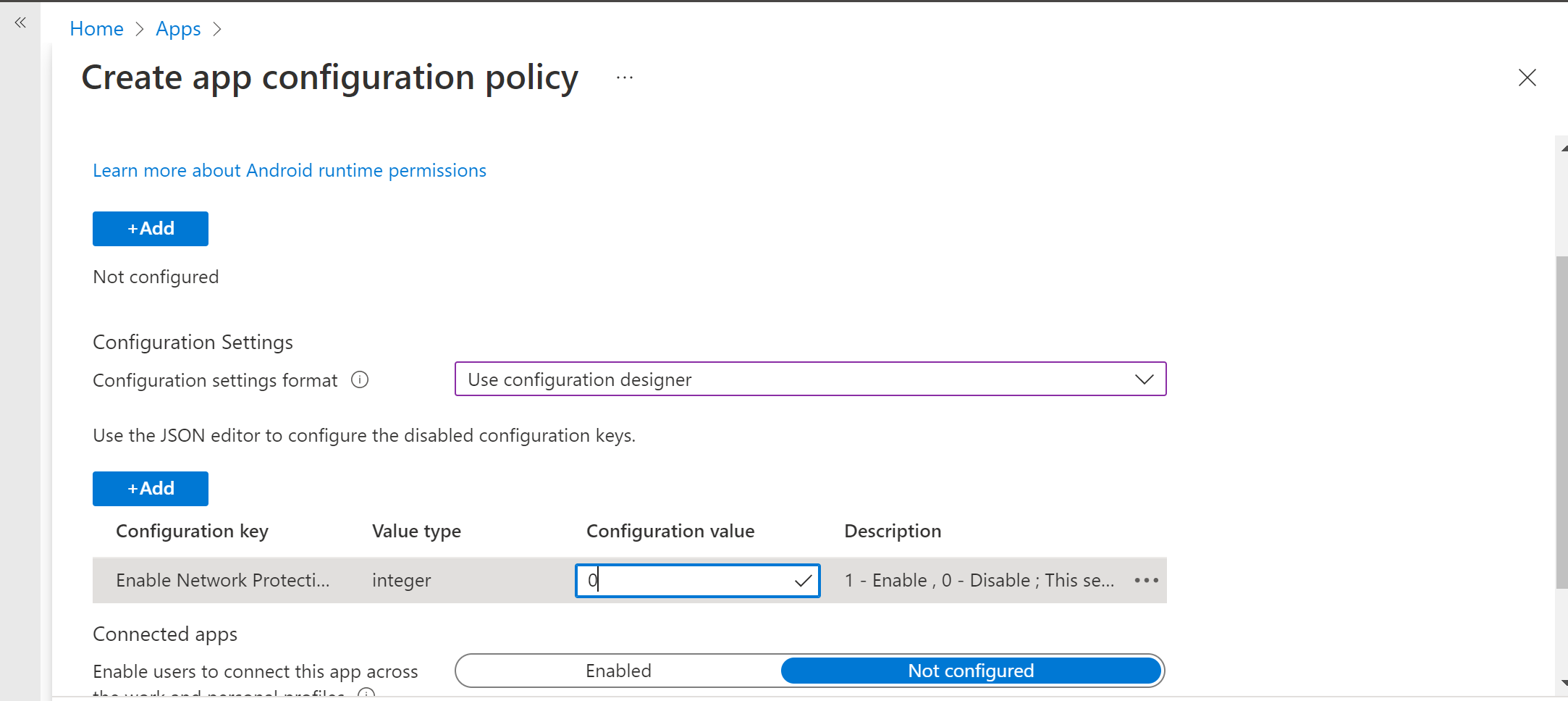

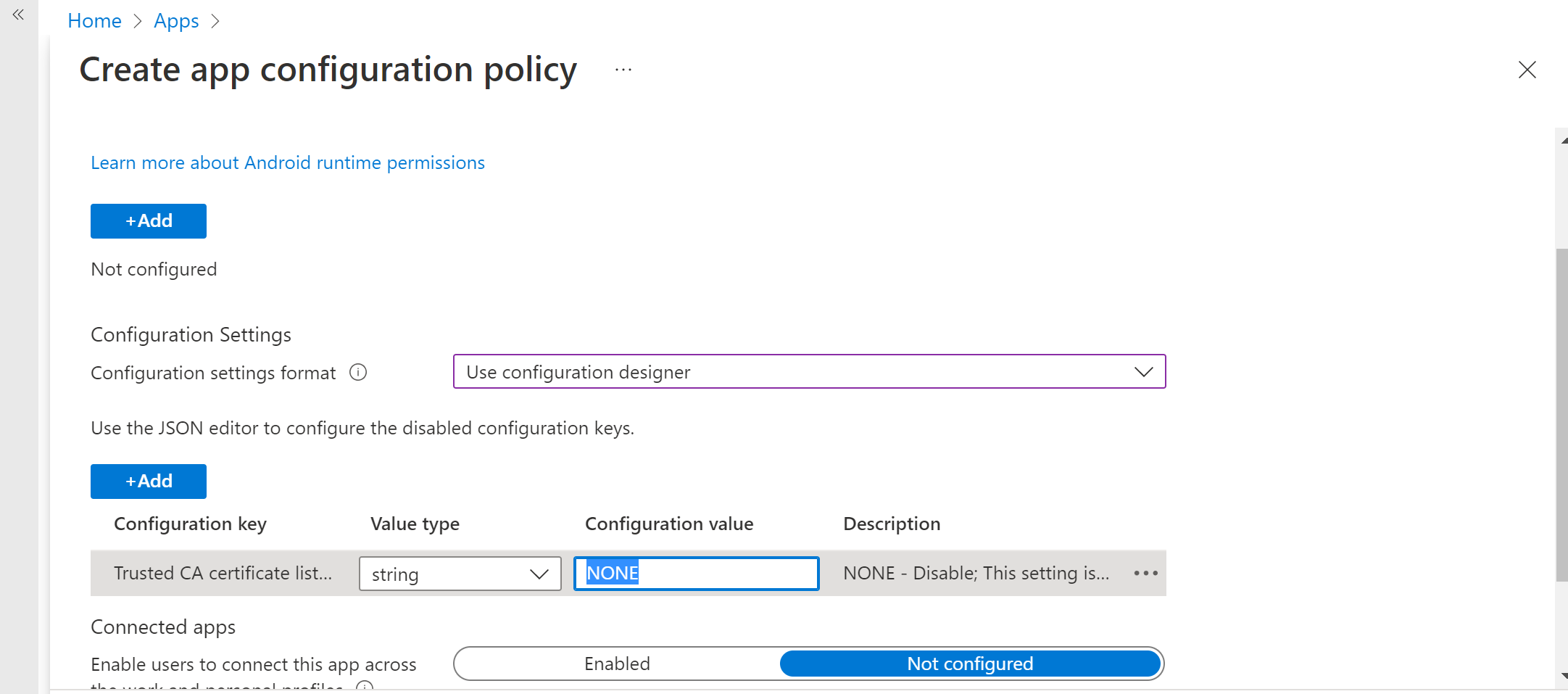

На странице Параметры выберите "Использовать конструктор конфигураций" и добавьте "Включить защиту сети в Microsoft Defender" в качестве ключа и значения "1", чтобы включить защиту сети. (Защита сети отключена по умолчанию)

Если ваша организация использует корневые ЦС, которые являются частными, необходимо установить явное доверие между Intune (решение MDM) и пользовательскими устройствами. Установление доверия помогает предотвратить добавление в Defender меток корневых ЦС как несанкционированных сертификатов.

Чтобы установить доверие для корневых ЦС, используйте в качестве ключа "Список сертификатов доверенного ЦС для защиты сети". В значении добавьте "разделенный запятыми список отпечатков сертификатов (SHA 1)".

Пример добавляемого формата отпечатка:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431Важно!

Символы отпечатка сертификата SHA-1 должны быть разделены пробелами или без разделения.

Этот формат недопустим:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31Любые другие символы разделения недопустимы.

Для других конфигураций, связанных с защитой сети, добавьте следующие ключи и соответствующее значение.

Ключ конфигурации Описание Список сертификатов доверенного ЦС для защиты сети Администраторы безопасности управляют этим параметром, чтобы установить доверие для корневого ЦС и самозаверяемых сертификатов. Включение защиты сети в Microsoft Defender 1 — включить, 0 — отключить (по умолчанию). Этот параметр используется ИТ-администратором для включения или отключения возможностей защиты сети в приложении Defender. Включение конфиденциальности защиты сети 1 — включить (по умолчанию), 0 — отключить. Администраторы безопасности управляют этим параметром, чтобы включить или отключить конфиденциальность в защите сети. Разрешить пользователям доверять сетям и сертификатам 1 — включить, 0 — отключить (по умолчанию). Администраторы безопасности управляют этим параметром, чтобы включить или отключить взаимодействие пользователя в приложении, чтобы доверять и не доверять небезопасным и подозрительным сетям и вредоносным сертификатам. Автоматическое исправление оповещений защиты сети 1 — включить (по умолчанию), 0 — отключить. Администраторы безопасности управляют этим параметром, чтобы включить или отключить оповещения об исправлении, которые отправляются при выполнении пользователем действий по исправлению, таких как переключение на более безопасную точку доступа Wi-Fi или удаление подозрительных сертификатов, обнаруженных Defender. Управление обнаружением защиты сети для открытых сетей 0 — отключить (по умолчанию), 1 — режим аудита, 2 — включить. Администраторы безопасности управляют этим параметром для отключения, аудита или включения обнаружения открытой сети соответственно. В режиме аудита оповещения отправляются только на портал ATP без взаимодействия с конечным пользователем. Для взаимодействия с пользователем задайте для конфигурации режим "Включить". Управление обнаружением защиты сети для сертификатов 0 — отключить, 1 — режим аудита (по умолчанию), 2 — включить. Если включена защита сети, по умолчанию включен режим аудита для обнаружения сертификатов. В режиме аудита уведомления отправляются администраторам SOC, но при обнаружении неправильного сертификата пользователю уведомления не отображаются. Однако администраторы могут отключить это обнаружение с 0 в качестве значения и включить полные функциональные возможности, задав значение 2. Если функция включена со значением 2, пользователю отправляются уведомления, когда Defender обнаруживает недопустимый сертификат, а оповещения также отправляются в soc Администратор. Добавьте необходимые группы, к которым потребуется применить политику. Просмотрите и создайте политику.

Ключ конфигурации Описание Включение защиты сети в Microsoft Defender 1. Включить

0: отключить (по умолчанию)

Этот параметр используется ИТ-администратором для включения или отключения возможностей защиты сети в приложении Defender.Включение конфиденциальности защиты сети 1: включить (по умолчанию)

0: отключить

Администраторы безопасности управляют этим параметром, чтобы включить или отключить конфиденциальность в защите сети.Разрешить пользователям доверять сетям и сертификатам 1

Включение

0:Disable (по умолчанию)

Этот параметр используется ИТ-администраторами для включения или отключения взаимодействия с пользователем в приложении, чтобы доверять и не доверять небезопасным и подозрительным сетям и вредоносным сертификатам.Автоматическое исправление оповещений защиты сети 1: включить (по умолчанию)

0: отключить

Этот параметр используется ИТ-администраторами для включения или отключения оповещений об исправлении, отправляемых при выполнении пользователем действий по исправлению. Например, пользователь переключается на более безопасную точку доступа Wi-Fi или удаляет подозрительные сертификаты, обнаруженные Defender.Управление обнаружением защиты сети для открытых сетей 0: отключить (по умолчанию)

1. Режим аудита

Администраторы безопасности управляют этим параметром, чтобы включить или отключить обнаружение открытой сети.Управление обнаружением защиты сети для сертификатов 0: отключить

1. Режим аудита (по умолчанию)

2. Включить

Если включена защита сети, по умолчанию включен режим аудита для обнаружения сертификатов. В режиме аудита уведомления отправляются администраторам SOC, но при обнаружении неправильного сертификата в Defender уведомления не отображаются. Администраторы могут отключить это обнаружение со значением 0 или включить полные функциональные возможности, задав значение 2. Если значение равно 2, пользователям отправляются уведомления, а администраторам SOC отправляются оповещения, когда Defender обнаруживает неверный сертификат.Добавьте необходимые группы, к которым должна применяться политика. Просмотрите и создайте политику.

Примечание.

Пользователям необходимо включить разрешение на расположение (которое является необязательным разрешением); Это позволяет Defender для конечной точки сканировать свои сети и оповещать их при наличии угроз, связанных с WIFI. Если пользователь запрещает разрешение на расположение, Defender для конечной точки сможет обеспечить только ограниченную защиту от сетевых угроз и будет защищать пользователей только от несанкционированных сертификатов.

Элементы управления конфиденциальностью

Для настройки данных, отправляемых Defender для конечной точки с устройств Android, доступны следующие элементы управления конфиденциальностью:

| Отчет об угрозах | Сведения |

|---|---|

| Отчет о вредоносных программах | Администраторы могут настроить контроль конфиденциальности для отчетов о вредоносных программах. Если конфиденциальность включена, Defender для конечной точки не будет отправлять имя вредоносного приложения и другие сведения о приложении в отчете об оповещениях о вредоносных программах. |

| Фишинговый отчет | Администраторы могут настроить контроль конфиденциальности для фишинговых отчетов. Если конфиденциальность включена, Defender для конечной точки не будет отправлять доменное имя и сведения о небезопасном веб-сайте в рамках отчета о фишинговых оповещениях. |

| Оценка уязвимостей приложений | По умолчанию для оценки уязвимостей отправляются только сведения о приложениях, установленных в рабочем профиле. Администраторы могут отключить конфиденциальность для включения личных приложений |

| Защита сети (предварительная версия) | Администраторы могут включить или отключить конфиденциальность в защите сети. Если этот параметр включен, Defender не будет отправлять сведения о сети. |

Настройка отчета об оповещении о конфиденциальности

Теперь администраторы могут включить контроль конфиденциальности для фишингового отчета, отчета о вредоносных программах и сетевого отчета, отправленного Microsoft Defender для конечной точки на Android. Эта конфигурация гарантирует, что доменное имя, сведения о приложении и сведения о сети соответственно не отправляются в составе оповещения при обнаружении соответствующей угрозы.

Администратор управления конфиденциальностью (MDM) Выполните следующие действия, чтобы включить конфиденциальность.

В центре администрирования Microsoft Intune перейдите в раздел Приложения > Политики конфигурации приложений > Добавление > управляемых устройств.

Присвойте политике имя Платформа > Android enterprise, выберите тип профиля.

Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

На странице Параметры выберите Использовать конструктор конфигураций , а затем нажмите кнопку Добавить.

Выберите необходимый параметр конфиденциальности .

- Скрытие URL-адресов в отчете

- Скрытие URL-адресов в отчете для личного профиля

- Скрытие сведений о приложении в отчете

- Скрытие сведений о приложении в отчете для личного профиля

- Включение конфиденциальности защиты сети

Чтобы включить конфиденциальность, введите целочисленное значение 1 и назначьте эту политику пользователям. По умолчанию это значение равно 0 для MDE в рабочем профиле и 1 для MDE в личном профиле.

Проверьте и назначьте этот профиль целевым устройствам или пользователям.

Элементы управления конфиденциальностью конечных пользователей

Эти элементы управления помогают конечному пользователю настроить сведения, которыми предоставляется доступ к его организации.

- Для рабочего профиля Android Enterprise элементы управления конечными пользователями не будут видны. Администраторы управляют этими параметрами.

- Для личного профиля Android Enterprise элемент управления отображается в разделе Параметры> Конфиденциальность.

- Пользователи видят переключатель для небезопасных сведений о сайте, вредоносных приложений и защиты сети.

Эти переключатели будут видны только в том случае, если они включены администратором. Пользователи могут решить, хотят ли они отправлять информацию в свою организацию.

Включение или отключение указанных выше элементов управления конфиденциальностью не повлияет на соответствие устройств проверка или условного доступа.

Настройка оценки уязвимостей приложений для устройств BYOD

Начиная с версии 1.0.3425.0303 Microsoft Defender для конечной точки на Android, вы можете выполнять оценку уязвимостей ОС и приложений, установленных на подключенных мобильных устройствах.

Примечание.

Оценка уязвимостей является частью Управление уязвимостями Microsoft Defender в Microsoft Defender для конечной точки.

Примечания о конфиденциальности, связанные с приложениями с личных устройств (BYOD):

- Для Android Enterprise с рабочим профилем будут поддерживаться только приложения, установленные в рабочем профиле.

- Для других режимов BYOD оценка уязвимостей приложений по умолчанию не включена. Однако если устройство находится в режиме администратора, администраторы могут явно включить эту функцию с помощью Microsoft Intune, чтобы получить список приложений, установленных на устройстве. Дополнительные сведения см. ниже.

Настройка конфиденциальности для режима администратора устройства

Выполните следующие действия, чтобы включить оценку уязвимостей приложений с устройств в режиме администратора устройств для целевых пользователей.

Примечание.

По умолчанию это значение отключено для устройств, зарегистрированных в режиме администрирования устройств.

В центре администрирования Microsoft Intune перейдите в разделПрофили> конфигурации устройств>Create профиль и введите следующие параметры:

- Платформа: выберите администратор устройства Android.

- Профиль: выберите "Пользовательский" и выберите Create.

В разделе Основные сведения укажите имя и описание профиля.

В разделе Параметры конфигурации выберите Добавить параметр OMA-URI :

- Имя. Введите уникальное имя и описание для этого параметра OMA-URI, чтобы его можно было легко найти позже.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- Тип данных. Выберите целое число в раскрывающемся списке.

- Значение: введите 0, чтобы отключить параметр конфиденциальности (по умолчанию значение равно 1).

Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Настройка конфиденциальности для рабочего профиля Android Enterprise

Defender для конечной точки поддерживает оценку уязвимостей приложений в рабочем профиле. Однако если вы хотите отключить эту функцию для целевых пользователей, можно выполнить следующие действия:

- В центре администрирования Microsoft Intune выберите Приложения>Политики конфигурации приложений \>Добавить управляемые>устройства.

- Присвойте политике имя; Платформы > Android Enterprise; выберите тип профиля.

- Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

- На странице Параметры выберите Использовать конструктор конфигураций и добавьте DefenderTVMPrivacyMode в качестве ключа, а тип значения — Integer.

- Чтобы отключить уязвимость приложений в рабочем профиле, введите значение как

1и назначьте эту политику пользователям. По умолчанию для этого значения задано значение0. - Для пользователей с ключом, заданным как

0, Defender для конечной точки отправляет список приложений из рабочего профиля в серверную службу для оценки уязвимостей.

- Чтобы отключить уязвимость приложений в рабочем профиле, введите значение как

- Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Включение или отключение указанных выше элементов управления конфиденциальностью не повлияет на соответствие устройству проверка или условный доступ.

Настройка конфиденциальности для отчета об оповещениях о фишинге

Управление конфиденциальностью для фишингового отчета можно использовать для отключения сбора сведений о доменном имени или веб-сайте в отчете об угрозах фишинга. Этот параметр дает организациям возможность выбирать, нужно ли собирать доменное имя при обнаружении и блокировке вредоносного веб-сайта или веб-сайта с помощью Defender для конечной точки.

Настройка конфиденциальности для отчета об оповещениях о фишинге на устройствах, зарегистрированных администратором устройств Android:

Чтобы включить его для целевых пользователей, выполните следующие действия.

В центре администрирования Microsoft Intune перейдите в разделПрофили> конфигурации устройств>Create профиль и введите следующие параметры:

- Платформа. Выберите Администратор устройства Android.

- Профиль: выберите "Пользовательский" и выберите Create.

В разделе Основные сведения укажите имя и описание профиля.

В разделе Параметры конфигурации выберите Добавить параметр OMA-URI :

- Имя. Введите уникальное имя и описание для этого параметра OMA-URI, чтобы его можно было легко найти позже.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- Тип данных. Выберите целое число в раскрывающемся списке.

- Значение: введите значение 1, чтобы включить параметр конфиденциальности. Значение по умолчанию равно 0.

Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Использование этого элемента управления конфиденциальностью не повлияет на соответствие устройств проверка или условному доступу.

Настройка конфиденциальности для отчета об оповещениях о фишинге в рабочем профиле Android Enterprise

Чтобы включить конфиденциальность для целевых пользователей в рабочем профиле, выполните следующие действия.

- В центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>.>Добавление>управляемых устройств.

- Присвойте политике имя Платформа > Android Enterprise, выберите тип профиля.

- Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

- На странице Параметры выберите Использовать конструктор конфигураций и добавьте DefenderExcludeURLInReport в качестве ключа и типа значения Integer.

- Введите 1, чтобы включить конфиденциальность. Значение по умолчанию равно 0.

- Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Включение или отключение указанных выше элементов управления конфиденциальностью не повлияет на соответствие устройству проверка или условный доступ.

Настройка конфиденциальности для отчета об угрозах вредоносных программ

Управление конфиденциальностью для отчета об угрозах вредоносных программ можно использовать для отключения сбора сведений о приложении (имя и сведения о пакете) из отчета об угрозах вредоносных программ. Этот параметр позволяет организациям выбирать, нужно ли собирать имя приложения при обнаружении вредоносного приложения.

Настройка отчета о конфиденциальности оповещений о вредоносных программах на устройствах, зарегистрированных администратором устройств Android:

Чтобы включить его для целевых пользователей, выполните следующие действия.

В центре администрирования Microsoft Intune перейдите в разделПрофили> конфигурации устройств>Create профиль и введите следующие параметры:

- Платформа. Выберите Администратор устройства Android.

- Профиль: выберите "Пользовательский" и выберите Create.

В разделе Основные сведения укажите имя и описание профиля.

В разделе Параметры конфигурации выберите Добавить параметр OMA-URI :

- Имя. Введите уникальное имя и описание для этого параметра OMA-URI, чтобы его можно было легко найти позже.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- Тип данных. Выберите целое число в раскрывающемся списке.

- Значение: введите значение 1, чтобы включить параметр конфиденциальности. Значение по умолчанию равно 0.

Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Использование этого элемента управления конфиденциальностью не повлияет на соответствие устройств проверка или условному доступу. Например, у устройств с вредоносным приложением всегда будет уровень риска "Средний".

Настройка отчета о конфиденциальности оповещений о вредоносных программах в рабочем профиле Android Enterprise

Чтобы включить конфиденциальность для целевых пользователей в рабочем профиле, выполните следующие действия.

- В центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>.>Добавление>управляемых устройств.

- Присвойте политике имя Платформа > Android Enterprise, выберите тип профиля.

- Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

- На странице Параметры выберите Использовать конструктор конфигураций и добавьте DefenderExcludeAppInReport в качестве ключа и типа значения в качестве целого числа.

- Введите 1, чтобы включить конфиденциальность. Значение по умолчанию равно 0.

- Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Использование этого элемента управления конфиденциальностью не повлияет на соответствие устройств проверка или условному доступу. Например, у устройств с вредоносным приложением всегда будет уровень риска "Средний".

Отключение выхода

Defender для конечной точки поддерживает развертывание без кнопки выхода в приложении, чтобы запретить пользователям выйти из приложения Defender. Это важно, чтобы предотвратить незаконное изменение устройства пользователями. Чтобы настроить отключение выхода, выполните следующие действия.

- В центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>.>Добавление>управляемых устройств.

- Присвойте политике имя, выберите Платформа > Android Корпоративная и выберите тип профиля.

- Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

- На странице Параметры выберите Использовать конструктор конфигураций и добавьте Отключить выход в качестве ключа и Integer в качестве типа значения.

- По умолчанию отключить выход = 1 для личных рабочих профилей Android Enterprise, полностью управляемых, корпоративных личных профилей и 0 для режима администратора устройства.

- Чтобы включить кнопку выхода в приложении, администраторы должны установить значение Отключить выход = 0. После нажатия политики пользователи смогут увидеть кнопку выхода.

- Нажмите кнопку Далее и назначьте этот профиль целевым устройствам и пользователям.

Важно!

Эта функция доступна в общедоступной предварительной версии. Следующая информация относится к предварительно выпущенной продукции, которая может быть существенно изменена до его коммерческого выпуска. Корпорация Майкрософт не дает никаких гарантий, явных или подразумеваемых, относительно предоставленных здесь сведений.

Маркировка устройств

Defender для конечной точки в Android позволяет массово помечать мобильные устройства во время подключения, позволяя администраторам настраивать теги с помощью Intune. Администратор могут настраивать теги устройств с помощью Intune с помощью политик конфигурации и отправлять их на устройства пользователей. Когда пользователь устанавливает и активирует Defender, клиентское приложение передает теги устройств на портал безопасности. Теги устройств отображаются на устройствах в списке устройств.

Чтобы настроить теги устройств, выполните следующие действия.

В центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>.>Добавление>управляемых устройств.

Присвойте политике имя, выберите Платформа > Android Корпоративная и выберите тип профиля.

Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

На странице Параметры выберите Использовать конструктор конфигураций и добавьте DefenderDeviceTag в качестве ключа, а тип значения — String.

- Администратор можно назначить новый тег, добавив ключ DefenderDeviceTag и задав значение для тега устройства.

- Администратор можно изменить существующий тег, изменив значение ключа DefenderDeviceTag.

- Администратор можно удалить существующий тег, удалив ключ DefenderDeviceTag.

Нажмите кнопку Далее и назначьте эту политику целевым устройствам и пользователям.

Примечание.

Приложение Defender необходимо открыть, чтобы теги были синхронизированы с Intune и переданы на портал безопасности. На отражение тегов на портале может потребоваться до 18 часов.

Статьи по теме

- Обзор Microsoft Defender для конечной точки на Android

- Развертывание Microsoft Defender для конечной точки на Android с помощью Microsoft Intune

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по