Общие сведения о развертывании правил сокращения направлений атак

Область применения:

Области атак — это все места, где ваша организация уязвима для киберугроз и атак. Сокращение направлений атак означает защиту устройств и сети вашей организации, что позволяет злоумышленникам использовать меньше способов атак. Настройка Microsoft Defender для конечной точки правил сокращения направлений атак может помочь.

Правила сокращения направлений атак нацелены на определенное поведение программного обеспечения, например:

- Запуск исполняемых файлов и скриптов, которые пытаются скачать или запустить файлы

- Выполнение скрытых или иным образом подозрительных сценариев

- Поведение, которое обычно не происходит во время обычной повседневной работы

Уменьшая количество различных направлений атак, вы в первую очередь можете предотвратить атаки.

Эта коллекция развертывания содержит сведения о следующих аспектах правил сокращения направлений атак:

- Требования к правилам сокращения направлений атак

- планирование развертывания правил сокращения направлений атак

- тестирование правил сокращения направлений атак

- настройка и включение правил сокращения направлений атак

- Рекомендации по сокращению направлений атак

- Правила сокращения направлений атак расширенной охоты

- Средство просмотра событий правил уменьшения направлений атаки

Действия по развертыванию правил сокращения направлений атак

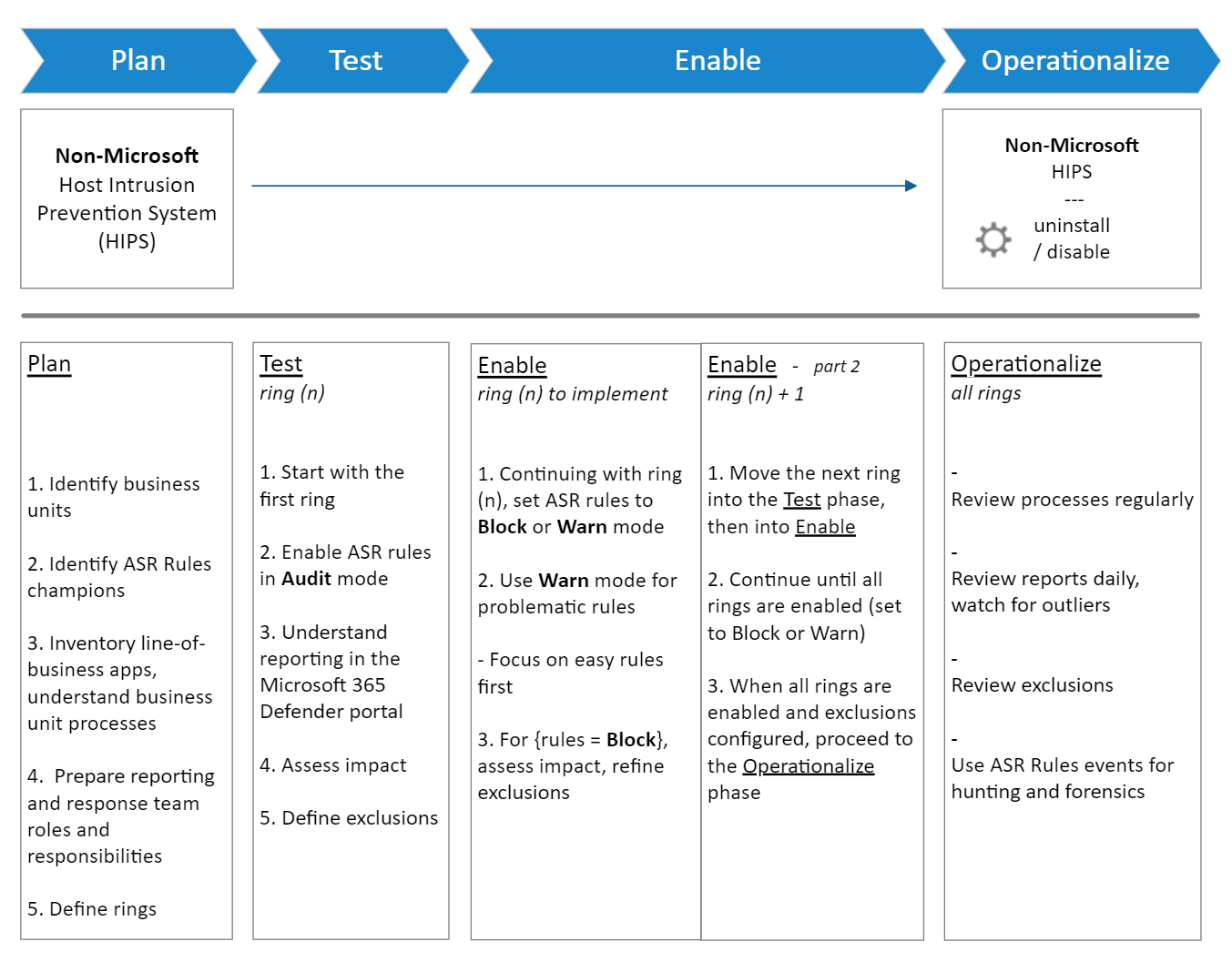

Как и в случае с любой новой широкомасштабной реализацией, которая потенциально может повлиять на бизнес-операции, важно быть методичной при планировании и реализации. Тщательное планирование и развертывание правил сокращения направлений атак необходимо, чтобы обеспечить их оптимальную работу для уникальных рабочих процессов клиентов. Чтобы работать в вашей среде, необходимо тщательно планировать, тестировать, внедрять и вводить в эксплуатацию правила сокращения направлений атак.

Важное предостережение перед развертыванием

Рекомендуется включить следующие три стандартных правила защиты. Важные сведения о двух типах правил сокращения направлений атаки см. в статье Правила сокращения направлений атак по типу .

- Блокировка кражи учетных данных из подсистемы локального центра безопасности Windows (lsass.exe)

- Блокировать злоупотребление эксплуатируемыми уязвимыми подписанными драйверами

- Блокировка сохраняемости с помощью подписки на события инструментария управления Windows (WMI)

Как правило, можно включить стандартные правила защиты с минимальным и не заметным воздействием на конечного пользователя. Простой способ включения стандартных правил защиты см. в статье Упрощенный стандартный параметр защиты.

Примечание.

Клиентам, которые используют не microsoft HIPS и переходят на Microsoft Defender для конечной точки правила сокращения направлений атак, корпорация Майкрософт рекомендует запустить решение HIPS вместе с развертыванием правил сокращения направлений атак до момента перехода из режима аудита в режим блокировки. Помните, что для получения рекомендаций по исключению необходимо обратиться к поставщику антивирусной программы сторонних разработчиков.

Перед началом тестирования или включения правил сокращения направлений атак

Во время первоначальной подготовки очень важно понимать возможности систем, которые вы ввели в действие. Понимание возможностей помогает определить, какие правила сокращения направлений атак наиболее важны для защиты вашей организации. Кроме того, существует несколько предварительных требований, которые необходимо выполнить при подготовке развертывания сокращения направлений атак.

Важно!

В этом руководстве приведены образы и примеры, которые помогут вам решить, как настроить правила сокращения направлений атак. Эти образы и примеры могут не отражать оптимальные параметры конфигурации для вашей среды.

Прежде чем начать, ознакомьтесь с общими сведениями о сокращении направлений атак и о правилах уменьшения направлений атак — часть 1 . Чтобы понять области охвата и потенциальное воздействие, ознакомьтесь с текущим набором правил сокращения направлений атак. См . справочник по правилам сокращения направлений атак. Знакомясь с набором правил сокращения направлений атак, обратите внимание на сопоставления GUID для каждого правила. См . раздел Правило сокращения направлений атаки в матрицу GUID.

Правила сокращения направлений атаки — это только одна из возможностей сокращения направлений атаки в Microsoft Defender для конечной точки. В этом документе подробно рассматривается эффективное развертывание правил сокращения направлений атак, чтобы остановить сложные угрозы, такие как программы-шантажисты, управляемые человеком, и другие угрозы.

Список правил сокращения направлений атак по категориям

В следующей таблице показаны правила сокращения направлений атак по категориям:

| Полиморфные угрозы | Боковое смещение & краже учетных данных | Правила приложений для повышения производительности | правила Email | Правила скриптов | Прочие правила |

|---|---|---|---|---|---|

| Блокировать выполнение исполняемых файлов, если они не соответствуют распространенности (1000 компьютеров), возрасту или условиям списка доверия | Блокировать создание процессов из команд PSExec и WMI | Запрет приложений Office на создание исполняемого содержимого | Блокировка исполняемого содержимого из почтового клиента и веб-почты | Блокирование запутанного кода JS/VBS/PS/макросов | Блокировать злоупотребление эксплуатируемыми уязвимыми подписанными водителями [1] |

| Блокировка недоверенных и неподписанных процессов, выполняемых с USB | Блокировка кражи учетных данных из подсистемы локального центра безопасности Windows (lsass.exe)[2] | Запретить приложениям Office создавать дочерние процессы | Блокировать создание дочерних процессов только приложениями office для коммуникации | Запретить запуск скачаемого исполняемого содержимого в JS/VBS | |

| Использование расширенной защиты от программ-шантажистов | Блокировка сохраняемости с помощью подписки на события WMI | Запрет приложений Office от внедрения кода в другие процессы | Запретить приложению Office для коммуникации создавать дочерние процессы | ||

| Запретить Adobe Reader создавать дочерние процессы |

(1) Блокировка злоупотребления эксплуатируемыми уязвимыми подписанными драйверами теперь доступна в разделеСокращение поверхности атакс безопасностью> конечных точек.

(2) Некоторые правила сокращения направлений атаки создают значительный шум, но не блокируют функциональные возможности. Например, если вы обновляете Chrome, Chrome обращается кlsass.exe; пароли хранятся в lsass на устройстве. Однако Chrome не должен обращаться к локальному устройству lsass.exe. Если включить правило для блокировки доступа к lsass, вы увидите много событий. Эти события являются хорошими событиями, так как процесс обновления программного обеспечения не должен обращаться к lsass.exe. Использование этого правила блокирует доступ обновлений Chrome к lsass, но не блокирует обновление Chrome. Это также относится к другим приложениям, которые делают ненужные вызовы кlsass.exe. Блочный доступ к правилу lsass блокирует ненужные вызовы lsass, но не блокирует запуск приложения.

Требования к инфраструктуре сокращения направлений атак

Хотя существует несколько методов реализации правил сокращения направлений атак, это руководство основано на инфраструктуре, состоящей из

- Microsoft Entra ID

- Microsoft Intune

- устройства Windows 10 и Windows 11

- Microsoft Defender для конечной точки лицензий E5 или Windows E5

Чтобы в полной мере воспользоваться преимуществами правил сокращения направлений атак и создания отчетов, рекомендуется использовать лицензию Microsoft Defender XDR E5 или Windows E5, а также A5. Дополнительные сведения см. в статье Минимальные требования для Microsoft Defender для конечной точки.

Примечание.

Существует несколько методов настройки правил сокращения направлений атак. Правила сокращения направлений атак можно настроить с помощью: Microsoft Intune, PowerShell, групповая политика, Microsoft Configuration Manager (ConfigMgr), Intune OMA-URI. Если вы используете конфигурацию инфраструктуры, отличную от конфигурации, указанной в разделе Требования к инфраструктуре, дополнительные сведения о развертывании правил сокращения направлений атаки с помощью других конфигураций см. в статье Включение правил сокращения направлений атак.

Зависимости правил сокращения направлений атаки

Microsoft Defender Антивирусная программа должна быть включена и настроена в качестве основного антивирусного решения и должна находиться в следующем режиме:

- Основное антивирусное или антивредоносное решение

- Состояние: активный режим

Microsoft Defender антивирусная программа не должна находиться ни в одном из следующих режимов:

- Пассивный

- Пассивный режим с обнаружением и ответом конечной точки (EDR) в режиме блокировки

- Ограниченное периодическое сканирование (LPS)

- Выкл.

Дополнительные сведения см. в статье Защита в облаке и антивирусная программа Microsoft Defender.

Чтобы включить правила сокращения направлений атак, необходимо включить облачную защиту (MAPS).

антивирусная программа Microsoft Defender работает с облачными службами Майкрософт. Эти службы облачной защиты, также называемые Microsoft Advanced Protection Service (MAPS), повышают стандартную защиту в режиме реального времени, возможно, обеспечивая лучшую антивирусную защиту. Облачная защита имеет решающее значение для предотвращения нарушений вредоносных программ и является важным компонентом правил сокращения направлений атак. Включите облачную защиту в Microsoft Defender антивирусной программы.

Microsoft Defender компоненты антивирусной программы должны быть актуальными версиями для правил сокращения направлений атак.

Следующие Microsoft Defender версии компонентов антивирусной программы должны быть не более чем на две версии старше самой доступной в настоящее время версии:

- версия обновления антивирусной платформы Microsoft Defender — Microsoft Defender антивирусная платформа обновляется ежемесячно.

- Microsoft Defender версия антивирусного ядра— Microsoft Defender антивирусная подсистема обновляется ежемесячно.

- Microsoft Defender аналитика безопасности антивирусной программы. Корпорация Майкрософт постоянно обновляет Microsoft Defender аналитику безопасности (также известную как, определение и сигнатура) для устранения последних угроз и уточнения логики обнаружения.

Поддержание актуальности версий антивирусной программы Microsoft Defender помогает уменьшить количество ложноположительных результатов в правилах уменьшения направлений атак и улучшает возможности обнаружения Microsoft Defender антивирусной программы. Дополнительные сведения о текущих версиях и обновлении различных компонентов антивирусной программы Microsoft Defender см. в разделе поддержка Microsoft Defender антивирусной платформы.

Предостережение

Некоторые правила не работают хорошо, если неподписанные, внутренне разработанные приложения и скрипты находятся в высокой нагрузке. Если подписывание кода не применяется, развертывать правила сокращения направлений атаки сложнее.

Другие статьи в этой коллекции развертывания

Проверка правил сокращения направлений атак

Включение правил сокращения направлений атак

Ввод в эксплуатацию правил сокращения направлений атак

Справочник по правилам сокращения направлений атак

Справочные материалы

Блоги

Демистификация правил сокращения направлений атак — часть 1

Демистификация правил сокращения направлений атак — часть 2

Демистификация правил сокращения направлений атак — часть 3

Демистификация правил сокращения направлений атаки — часть 4

Сбор правил сокращения направлений атак

Обзор сокращения направлений атак

Включение правил сокращения направлений атак — альтернативные конфигурации

Справочник по правилам сокращения направлений атак

Сокращение направлений атак: вопросы и ответы

Microsoft Defender

Устранение ложных положительных/отрицательных срабатываний в Microsoft Defender для конечной точки

Облачная защита и антивирусная программа в Microsoft Defender

Включение облачной защиты в антивирусной Microsoft Defender

Настройка и проверка исключений на основе расширения, имени или расположения

Поддержка платформы антивирусной программы в Microsoft Defender

Обзор инвентаризации в Центре администрирования Приложения Microsoft 365

Create план развертывания для Windows

Назначение профилей устройств в Microsoft Intune

Сайты управления

Центр администрирования Microsoft Intune

Конфигурации правил сокращения направлений атак

Исключения правил сокращения направлений атак

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по