Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения:

- Microsoft Defender для конечной точки план 1 или план 2

- Microsoft Defender XDR

- Defender для конечной точки для серверов

- Defender для серверов плана 1 или плана 2

Важно!

Устройства, настроенные только для трафика IPv6, не поддерживаются.

Примечание.

Чтобы правильно использовать прокси-сервер, настройте следующие два разных параметра прокси-сервера в Defender для конечной точки:

В зависимости от операционной системы прокси-сервер, используемый для Microsoft Defender для конечной точки, можно настроить автоматически. Вы можете использовать автообнаружения, файл автонастройки или статический метод, характерный для служб Defender для конечных точек, работающих на устройстве.

- Сведения об устройствах Windows см. в статье Настройка параметров прокси-сервера устройства и подключения к Интернету (в этой статье).

- Сведения об устройствах Linux см. в статье Настройка Microsoft Defender для конечной точки в Linux для обнаружения статических прокси-серверов.

- Сведения об устройствах macOS см. в разделе Microsoft Defender для конечной точки в macOS.

Датчику Defender для конечной точки требуется Microsoft Windows HTTP (WinHTTP) для передачи данных датчика и взаимодействия со службой Defender для конечной точки. Встроенный датчик Defender для конечной точки работает в системном контексте с помощью учетной LocalSystem записи.

Совет

Если вы используете прокси-серверы пересылки в качестве шлюза к Интернету, вы можете использовать защиту сети для изучения событий подключения, происходящих за прокси-серверами пересылки.

Параметр WinHTTP конфигурации не зависит от параметров прокси-сервера браузера в Интернете (WinINet) в Windows (см . раздел WinINet и WinHTTP). Он может обнаружить прокси-сервер только с помощью следующих методов обнаружения:

Методы автоматического обнаружения:

Прозрачный прокси

Протокол автоматического обнаружения веб-прокси (WPAD)

Примечание.

При использовании прозрачного прокси или WPAD в топологии сети, не нужно использовать специальные параметры конфигурации.

Конфигурация статического прокси вручную:

Конфигурация на основе реестра

WinHTTP, настроенный с помощью команды netsh: подходит только для настольных компьютеров в стабильной топологии (например: настольный компьютер в корпоративной сети за тем же прокси-сервером)

Примечание.

Microsoft Defender антивирусную программу и прокси-серверы EDR можно задать независимо друг от друга. В последующих разделах следует помнить об этих различиях.

Настройка прокси-сервера вручную с помощью параметра статического прокси-сервера на основе реестра

Настройте статический прокси-сервер на основе реестра для датчика обнаружения и ответа Defender для конечной точки (EDR), чтобы сообщать диагностические данные и взаимодействовать со службами Defender для конечных точек, если компьютеру не разрешено напрямую подключаться к Интернету.

Примечание.

Всегда обязательно применяйте последние обновления, чтобы обеспечить успешное подключение к службам Defender для конечных точек.

Параметры статического прокси-сервера настраиваются с помощью групповой политики. Оба параметра в значениях групповой политики должны быть настроены. Групповая политика доступна в административных шаблонах.

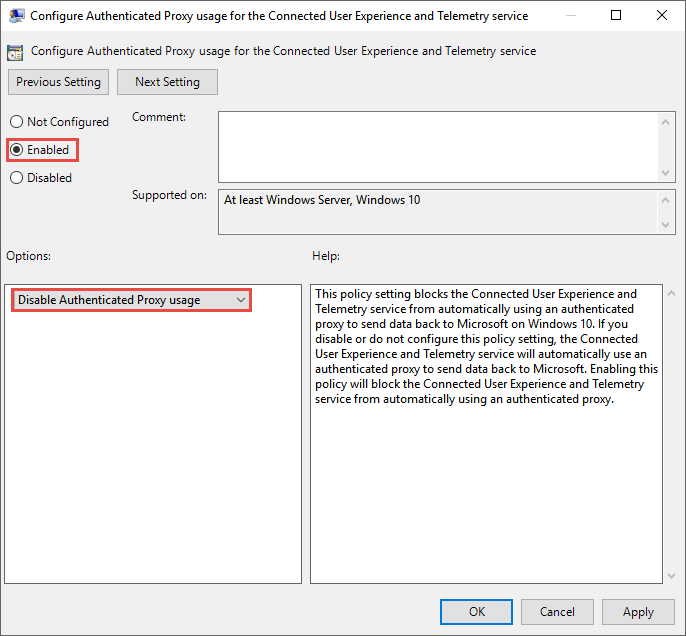

Административные шаблоны > Сбор данных компонентов > Windows и предварительные сборки > Настройка использования прокси-сервера с проверкой подлинности для подключенной службы взаимодействия с пользователем и телеметрии.

Установите для этого параметра значение Включено и выберите пункт Отключить использование прокси с проверкой подлинности.

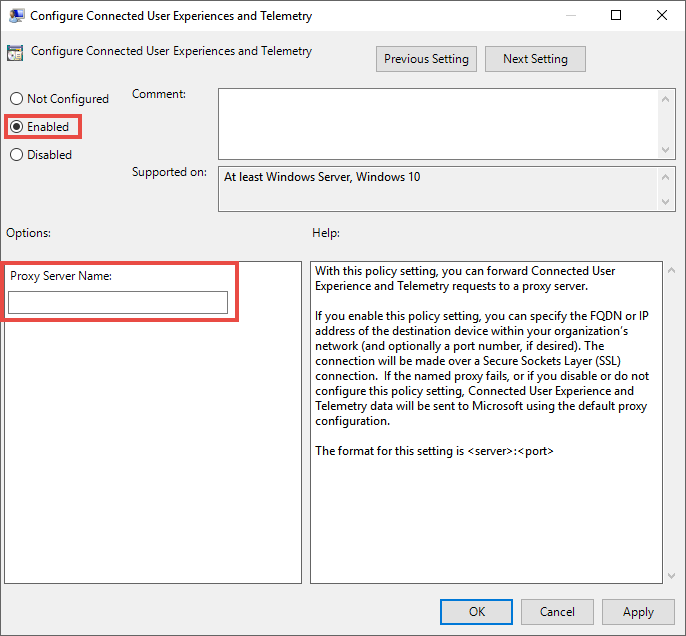

Административные шаблоны > Сбор данных компонентов > Windows и предварительные сборки > Настройка подключенных пользовательских возможностей и телеметрии:

Введите сведения о прокси-сервере.

| Групповая политика | Раздел реестра | Запись реестра | Значение |

|---|---|---|---|

| Настройка использования проверенного прокси-сервера для подключенного пользователя и службы телеметрии | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| Настройка телеметрии и функциональных возможностей подключенных пользователей | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port Например: 10.0.0.6:8080 (REG_SZ) |

Примечание.

Если вы используете TelemetryProxyServer параметр на устройствах, которые в противном случае находятся в автономном режиме, то есть операционная система не может подключиться для списка отзыва сертификатов в сети или клиентский компонент Центра обновления Windows, необходимо добавить дополнительный параметр PreferStaticProxyForHttpRequest реестра со значением 1.

Расположение родительского пути реестра для PreferStaticProxyForHttpRequest — HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.

Для вставки значения реестра в правильное расположение можно использовать следующую команду:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

Указанное ранее значение реестра применимо только начиная с MsSense.exe версии 10.8210.* и более поздних версий или версии и более поздних версий 10.8049.* .

Настройка статического прокси-сервера для антивирусной программы в Microsoft Defender

Облачная защита антивирусной программы Microsoft Defender обеспечивает практически мгновенную автоматическую защиту от новых и возникающих угроз. Подключение требуется для пользовательских индикаторов, если антивирусная программа Microsoft Defender является активным решением для защиты от вредоносных программ и EDR в блочном режиме, который предоставляет резервный вариант, если решение сторонних разработчиков не выполнило блок.

Настройте статический прокси-сервер с помощью групповой политики, доступной в административных шаблонах:

Административные шаблоны > Компоненты > Windows Microsoft Defender Антивирусная программа > Определите прокси-сервер для подключения к сети.

Установите для него значение Включен и определите прокси-сервер. URL-адрес должен иметь значение

http://илиhttps://. Сведения о поддерживаемых версиях для см. вhttps://разделе Управление обновлениями антивирусной программы Microsoft Defender.В разделе

HKLM\Software\Policies\Microsoft\Windows Defenderреестра политика задает для параметра реестра значениеProxyServerREG_SZ.Значение реестра

ProxyServerпринимает следующий формат строки:<server name or ip>:<port>Пример:

http://10.0.0.6:8080

Примечание.

Если параметр статического прокси-сервера используется на устройствах, которые в противном случае полностью отключены, то есть операционная система не может подключиться для списка отзыва сертификатов в сети или клиентский компонент Центра обновления Windows, необходимо добавить дополнительный параметр SSLOptions реестра со значением 2DWORD . Родительский путь к реестру для SSLOptions — HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet. Дополнительные сведения о см. в SSLOptionsразделе Cloud Protection.

Для обеспечения устойчивости и использования облачной защиты в режиме реального времени антивирусная программа Microsoft Defender кэширует последний известный рабочий прокси-сервер. Убедитесь, что решение прокси-сервера не выполняет проверку SSL, так как это нарушает безопасное облачное подключение.

антивирусная программа Microsoft Defender не использует статический прокси-сервер для подключения к клиентский компонент Центра обновления Windows или Центру обновления Майкрософт для скачивания обновлений. Вместо этого он использует общесистемный прокси-сервер, если он настроен для использования клиентский компонент Центра обновления Windows, или настроенный внутренний источник обновления в соответствии с настроенным резервным порядком. При необходимости для подключения к сети можно использовать административные шаблоны > Компоненты > Windows Microsoft Defender Антивирусная > программа Определение автоматической конфигурации прокси-сервера (PAC). Если вам нужно настроить расширенные конфигурации с несколькими прокси-серверами, используйте компоненты административных шаблонов >> Windows Microsoft Defender Антивирусная > программа Определите адреса, чтобы обойти прокси-сервер и запретить Microsoft Defender антивирусной программе использовать прокси-сервер для этих назначений.

Для настройки этих параметров можно использовать PowerShell с cmdlet Set-MpPreference:

ProxyBypassProxyPacUrlProxyServer

Настройка прокси-сервера вручную с помощью netsh команды

Используйте netsh для настройки статического прокси-сервера для всей системы.

Примечание.

Эта конфигурация затрагивает все приложения, включая службы Windows, которые используют WinHTTP прокси-сервер по умолчанию.

Откройте командную строку с повышенными правами:

- Перейдите в меню Пуск и введите

cmd. - Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

- Перейдите в меню Пуск и введите

Введите следующую команду и нажмите клавишу ВВОД:

netsh winhttp set proxy <proxy>:<port>Пример:

netsh winhttp set proxy 10.0.0.6:8080Чтобы сбросить

winhttpпрокси-сервер, введите следующую команду и нажмите клавишу ВВОД:netsh winhttp reset proxy

Дополнительные сведения см. в статье Синтаксис команд, контексты и форматирование Netsh.

Устройства Windows под управлением предыдущего решения на основе MMA

Для устройств под управлением Windows 7, Windows 8.1, Windows Server 2008 R2 и серверов, которые не обновлены до единого агента и не используют агент microsoft Monitoring Agent (также известный как агент Log Analytics) для подключения к службе Defender для конечной точки, можно либо использовать параметр прокси-сервера для всей системы, либо настроить агент для подключения через прокси-сервер или шлюз log Analytics.

- Настройка агента для использования прокси-сервера: конфигурация прокси-сервера

- Настройка Azure Log Analytics (ранее — шлюз OMS) для работы в качестве прокси-сервера или концентратора: агент Azure Log Analytics

Подключение предыдущих версий Windows

Следующее действие

Шаг 3. Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечной точки

Статьи по теме

- Отключенные среды, прокси-серверы и Microsoft Defender для конечной точки

- Использование параметров групповой политики для настройки и управления антивирусной программой в Microsoft Defender

- Подключение клиентских устройств под управлением Windows или macOS

- Устранение неполадок подключения Microsoft Defender для конечных точек

- Подключение устройств без доступа к Интернету к Microsoft Defender для конечной точки

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.