Устранение ложных положительных/отрицательных срабатываний в Microsoft Defender для конечной точки

Область применения:

- Defender для конечной точки (план 1)

- Защитник для конечной точки, план 2

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

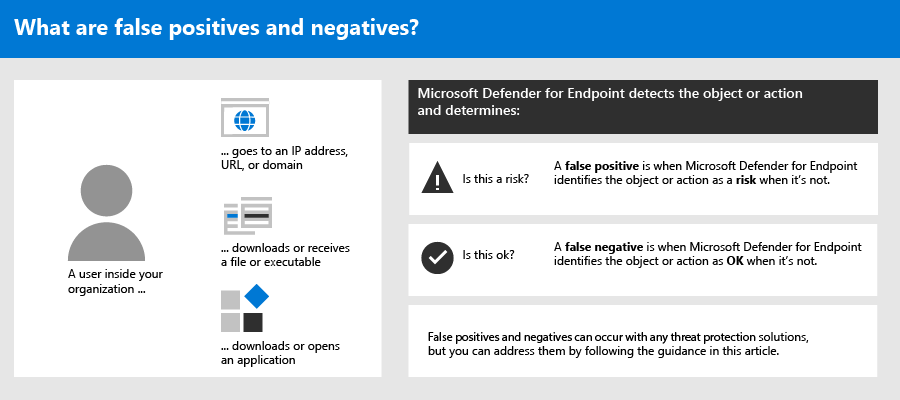

В решениях для защиты конечных точек ложноположительным является сущность, например файл или процесс, который был обнаружен и определен как вредоносный, даже если сущность на самом деле не является угрозой. Ложноотрицательный — это сущность, которая не была обнаружена как угроза, хотя на самом деле является вредоносной. Ложноположительные или отрицательные меры могут возникать в любом решении для защиты от угроз, включая Defender для конечной точки.

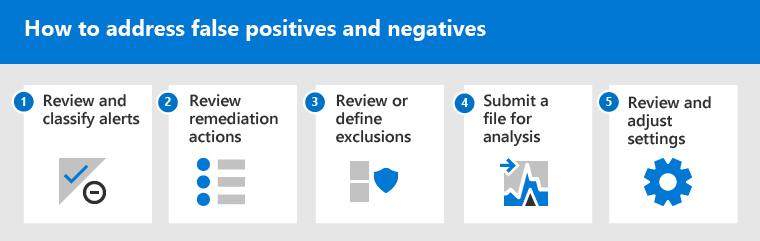

К счастью, можно предпринять шаги для решения и устранения таких проблем. Если в Defender для конечной точки возникают ложные срабатывания или негативы, операции безопасности могут предпринять шаги для их устранения с помощью следующего процесса:

- Просмотр и классификация оповещений

- Просмотр выполненных действий по исправлению

- Проверка и определение исключений

- Отправка сущности для анализа

- Просмотр и настройка параметров защиты от угроз

Вы можете получить помощь, если после выполнения задач, описанных в этой статье, по-прежнему возникают проблемы с ложноположительными или отрицательными результатами. См . раздел По-прежнему нужна помощь?

Примечание.

Эта статья предназначена для операторов безопасности и администраторов безопасности, использующих Defender для конечной точки.

Часть 1. Просмотр и классификация оповещений

Если вы видите оповещение , которое возникло из-за того, что что-то обнаружено как вредоносное или подозрительное, и оно не должно быть, вы можете отключить оповещение для этой сущности. Вы также можете отключить оповещения, которые не обязательно являются ложными срабатываниями, но не имеют значения. Рекомендуется также классифицировать оповещения.

Управление оповещениями и классификация истинных и ложных срабатываний помогает обучить решение для защиты от угроз и может сократить количество ложных срабатываний или ложноотрицательных результатов с течением времени. Выполнение этих действий также помогает снизить уровень шума в очереди, чтобы группа безопасности могла сосредоточиться на рабочих элементах с более высоким приоритетом.

Определение точности оповещений

Прежде чем классифицировать или подавлять оповещение, определите, является ли оповещение точным, ложноположительным или безвредным.

На портале Microsoft Defender в области навигации выберите Инциденты & оповещения, а затем выберите Оповещения.

Выберите оповещение, чтобы просмотреть дополнительные сведения о нем. (Чтобы получить справку по этой задаче, см . статью Просмотр оповещений в Defender для конечной точки.)

В зависимости от состояния оповещения выполните действия, описанные в следующей таблице:

Состояние оповещений Действия Оповещение является точным Назначьте оповещение, а затем изучите его . Оповещение является ложным срабатыванием 1. Классифицируйте оповещение как ложноположительное.

2. Подавить оповещение.

3. Create индикатор для Microsoft Defender для конечной точки.

4. Отправьте файл в корпорацию Майкрософт для анализа.Оповещение является точным, но безвредным (неважным) Классифицируйте оповещение как истинно положительное, а затем подавляйте оповещение.

Классификация оповещения

Оповещения можно классифицировать как ложноположительные или истинные положительные на портале Microsoft Defender. Классификация оповещений помогает обучить Defender для конечной точки, чтобы со временем отображалось больше верных оповещений и меньше ложных оповещений.

На портале Microsoft Defender в области навигации выберите Инциденты & оповещения, выберите Оповещения, а затем выберите оповещение.

Для выбранного оповещения выберите Управление оповещением. Откроется всплывающий элемент.

В разделе Управление оповещением в поле Классификация классифицируйте оповещение (истинно положительное, информационное, ожидаемое действие или ложноположительное).

Совет

Дополнительные сведения о подавлении оповещений см. в разделе Управление оповещениями Defender для конечной точки. Если в вашей организации используется сервер управления информационной безопасностью и событиями безопасности (SIEM), обязательно определите правило подавления и там.

Подавление оповещения

При наличии оповещений, которые являются ложноположительными или истинно положительными, но для неважных событий эти оповещения можно отключить в Microsoft Defender XDR. Подавление оповещений помогает снизить уровень шума в очереди.

На портале Microsoft Defender в области навигации выберите Инциденты & оповещения, а затем выберите Оповещения.

Выберите оповещение, которое требуется отключить, чтобы открыть область сведений .

В области Сведения выберите многоточие (...), а затем Create правило подавления.

Укажите все параметры для правила подавления и нажмите кнопку Сохранить.

Совет

Нужна помощь с правилами подавления? См . статью Подавление оповещения и создание нового правила подавления.

Часть 2. Проверка действий по исправлению

Действия по исправлению, такие как отправка файла в карантин или остановка процесса, выполняются для сущностей (например, файлов), которые обнаруживаются как угрозы. Несколько типов действий по исправлению выполняются автоматически с помощью автоматического исследования и Microsoft Defender антивирусной программы:

- Поместить файл в карантин

- Удаление раздела реестра

- Завершение процесса

- Остановка службы

- Отключение драйвера

- Удаление запланированной задачи

Другие действия, такие как запуск антивирусной проверки или сбор пакета исследования, выполняются вручную или с помощью динамического ответа. Действия, выполняемые с помощью динамического ответа, не могут быть отменены.

После просмотра оповещений следующим шагом будет проверка действий по исправлению. Если какие-либо действия были выполнены в результате ложноположительных срабатываний, можно отменить большинство видов действий по исправлению. В частности, можно делать следующее.

- Восстановление файла в карантине из центра уведомлений

- Отмена нескольких действий одновременно

- Удалите файл из карантина на нескольких устройствах. и

- Восстановление файла из карантина

Завершив проверку и отмену действий, выполненных в результате ложноположительных результатов, перейдите к проверке или определению исключений.

Проверка завершенных действий

На портале Microsoft Defender выберите Действия & отправки, а затем выберите Центр уведомлений.

Перейдите на вкладку Журнал , чтобы просмотреть список выполненных действий.

Выберите элемент, чтобы просмотреть дополнительные сведения о выполненном действии по исправлению.

Восстановление файла в карантине из центра уведомлений

На портале Microsoft Defender выберите Действия & отправки, а затем выберите Центр уведомлений.

На вкладке Журнал выберите действие, которое нужно отменить.

Во всплывающей области выберите Отменить. Если действие не удается отменить с помощью этого метода, вы не увидите кнопку Отменить . (Дополнительные сведения см. в разделе Отмена завершенных действий.)

Отмена нескольких действий одновременно

На портале Microsoft Defender выберите Действия & отправки, а затем выберите Центр уведомлений.

На вкладке Журнал выберите действия, которые нужно отменить.

Во всплывающей области в правой части экрана выберите Отменить.

Удаление файла из карантина на нескольких устройствах

На портале Microsoft Defender выберите Действия & отправки, а затем выберите Центр уведомлений.

На вкладке Журнал выберите файл с типом действия Карантин.

В области в правой части экрана выберите Применить к X дополнительным экземплярам этого файла, а затем выберите Отменить.

Просмотр сообщений, помещенных в карантин

На портале Microsoft Defender в области навигации в разделе Email & совместной работы выберите Трассировка сообщений Exchange.

Выберите сообщение для просмотра сведений.

Восстановление файла из карантина

Вы можете выполнить откат и удалить файл из карантина, если вы определили, что он чист после исследования. Выполните следующую команду на каждом устройстве, где файл был помещен в карантин.

Откройте командную строку от имени администратора на устройстве:

- В меню Пуск введите cmd.

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllВажно!

В некоторых сценариях threatName может отображаться как

EUS:Win32/CustomEnterpriseBlock!cl. Defender для конечной точки восстановит все пользовательские заблокированные файлы, которые были помещены в карантин на этом устройстве за последние 30 дней. Файл, который был помещен в карантин как потенциальная сетевая угроза, может быть не восстановлен. Если пользователь пытается восстановить файл после карантина, этот файл может быть недоступен. Это может быть связано с тем, что система больше не имеет сетевых учетных данных для доступа к файлу. Как правило, это происходит в результате временного входа в системную или общую папку и истечения срока действия маркеров доступа.В области в правой части экрана выберите Применить к X дополнительным экземплярам этого файла, а затем выберите Отменить.

Часть 3. Проверка или определение исключений

Предостережение

Прежде чем определять исключение, ознакомьтесь с подробными сведениями в статье Управление исключениями для Microsoft Defender для конечной точки и антивирусной Microsoft Defender. Помните, что каждое определенное исключение снижает уровень защиты.

Исключение — это сущность, например файл или URL-адрес, которую вы указываете в качестве исключения для действий по исправлению. Исключенная сущность по-прежнему может быть обнаружена, но никакие действия по исправлению для этой сущности не выполняются. То есть обнаруженный файл или процесс не будет остановлен, отправлен в карантин, удален или иным образом изменен Microsoft Defender для конечной точки.

Чтобы определить исключения в Microsoft Defender для конечной точки, выполните следующие задачи:

- Определение исключений для антивирусной программы Microsoft Defender

- Create индикаторы "разрешить" для Microsoft Defender для конечной точки

Примечание.

Microsoft Defender исключения антивирусной программы применяются только к антивирусной защите, но не к другим возможностям Microsoft Defender для конечной точки. Чтобы широко исключить файлы, используйте исключения для Microsoft Defender антивирусной программы и пользовательские индикаторы для Microsoft Defender для конечной точки.

Процедуры в этом разделе описывают, как определить исключения и индикаторы.

Исключения для антивирусной программы Microsoft Defender

Как правило, не нужно определять исключения для Microsoft Defender антивирусной программы. Убедитесь, что исключения определяются с осторожностью и включаются только файлы, папки, процессы и файлы, открытые процессом, которые приводят к ложным срабатываниям. Кроме того, не забудьте регулярно просматривать определенные исключения. Мы рекомендуем использовать Microsoft Intune для определения или изменения исключений антивирусной программы. Однако можно использовать другие методы, например групповая политика (см. раздел Управление Microsoft Defender для конечной точки.

Совет

Нужна помощь с исключениями антивирусной программы? См. раздел Настройка и проверка исключений для Microsoft Defender антивирусной программы.

Использование Intune для управления исключениями антивирусной программы (для существующих политик)

В Центре администрирования Microsoft Intune выберитеАнтивирусная программадля обеспечения безопасности> конечных точек, а затем выберите существующую политику. (Если у вас нет политики или вы хотите создать новую политику, перейдите к разделу Использование Intune для создания новой антивирусной политики с исключениями.)

Выберите Свойства и рядом с элементом Параметры конфигурации нажмите кнопку Изменить.

Разверните узел Microsoft Defender Исключения антивирусной программы, а затем укажите исключения.

- Исключенные расширения — это исключения, которые определяются расширением типа файла. Эти расширения применяются к любому имени файла с определенным расширением без пути к файлу или папке. Каждый тип файла в списке должен быть разделен символом

|. Например,lib|obj. Дополнительные сведения см. в разделе ExcludedExtensions. - Исключенные пути — это исключения, определяемые по их расположению (пути). Эти типы исключений также называются исключениями файлов и папок. Разделите каждый путь в списке символом

|. Например,C:\Example|C:\Example1. Дополнительные сведения см. в разделе ExcludedPaths. - Исключенные процессы — это исключения для файлов, которые открываются определенными процессами. Разделите каждый тип файла в списке символом

|. Например,C:\Example. exe|C:\Example1.exe. Эти исключения не относятся к фактическим процессам. Чтобы исключить процессы, можно использовать исключения файлов и папок. Дополнительные сведения см. в разделе ExcludedProcesses.

- Исключенные расширения — это исключения, которые определяются расширением типа файла. Эти расширения применяются к любому имени файла с определенным расширением без пути к файлу или папке. Каждый тип файла в списке должен быть разделен символом

Выберите Просмотр и сохранение, а затем нажмите кнопку Сохранить.

Использование Intune для создания новой политики антивирусной программы с исключениями

В Центре администрирования Microsoft Intune выберитеАнтивирусная программа> для защиты>конечных точек и политика Create.

Выберите платформу (например, Windows 10, Windows 11 и Windows Server).

В поле Профиль выберите Microsoft Defender Исключения антивирусной программы, а затем выберите Create.

На шаге Create профиля укажите имя и описание профиля, а затем нажмите кнопку Далее.

На вкладке Параметры конфигурации укажите исключения антивирусной программы и нажмите кнопку Далее.

- Исключенные расширения — это исключения, которые определяются расширением типа файла. Эти расширения применяются к любому имени файла с определенным расширением без пути к файлу или папке. Разделите каждый тип файла в списке символом

|. Например,lib|obj. Дополнительные сведения см. в разделе ExcludedExtensions. - Исключенные пути — это исключения, определяемые по их расположению (пути). Эти типы исключений также называются исключениями файлов и папок. Разделите каждый путь в списке символом

|. Например,C:\Example|C:\Example1. Дополнительные сведения см. в разделе ExcludedPaths. - Исключенные процессы — это исключения для файлов, которые открываются определенными процессами. Разделите каждый тип файла в списке символом

|. Например,C:\Example. exe|C:\Example1.exe. Эти исключения не относятся к фактическим процессам. Чтобы исключить процессы, можно использовать исключения файлов и папок. Дополнительные сведения см. в разделе ExcludedProcesses.

- Исключенные расширения — это исключения, которые определяются расширением типа файла. Эти расширения применяются к любому имени файла с определенным расширением без пути к файлу или папке. Разделите каждый тип файла в списке символом

Если вы используете теги область в организации, на вкладке Теги области укажите область теги для создаваемой политики. (См . теги области.)

На вкладке Назначения укажите пользователей и группы, к которым должна применяться политика, а затем нажмите кнопку Далее. (Если вам нужна помощь с назначениями, см. статью Назначение профилей пользователей и устройств в Microsoft Intune.)

На вкладке Просмотр и создание просмотрите параметры и выберите Create.

Индикаторы для Defender для конечной точки

Индикаторы (в частности, индикаторы компрометации или ioCs) позволяют команде по операциям безопасности определять обнаружение, предотвращение и исключение сущностей. Например, можно указать определенные файлы, которые будут пропущены из проверок и действий по исправлению в Microsoft Defender для конечной точки. Кроме того, индикаторы можно использовать для создания оповещений для определенных файлов, IP-адресов или URL-адресов.

Чтобы указать сущности в качестве исключений для Defender для конечной точки, создайте индикаторы разрешений для этих сущностей. Такие индикаторы "разрешают" применяются к защите следующего поколения и автоматическому исследованию & исправлению.

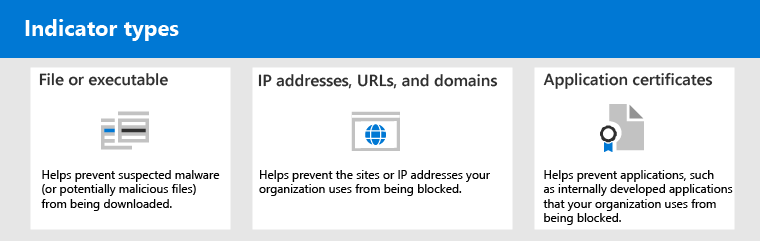

Индикаторы "Разрешить" можно создать для:

Индикаторы для файлов

При создании индикатора "разрешить" для файла, например исполняемого файла, он помогает предотвратить блокировку файлов, используемых вашей организацией. Файлы могут включать переносимые исполняемые (PE) файлы, например .exe файлы и .dll .

Перед созданием индикаторов для файлов убедитесь, что выполнены следующие требования:

- Microsoft Defender антивирусная программа настроена с включенной облачной защитой (см. раздел Управление облачной защитой)

- Версия клиента защиты от вредоносных программ — 4.18.1901.x или более поздняя.

- Устройства работают Windows 10 версии 1703 или более поздней или Windows 11; Windows Server 2012 R2 и Windows Server 2016 с современным унифицированным решением в Defender для конечной точки, Windows Server 2019 или Windows Server 2022

- Включена функция блокировать или разрешить

Индикаторы для IP-адресов, URL-адресов или доменов

При создании индикатора "разрешить" для IP-адреса, URL-адреса или домена он помогает предотвратить блокировку сайтов или IP-адресов, которые использует ваша организация.

Перед созданием индикаторов для IP-адресов, URL-адресов или доменов убедитесь, что выполнены следующие требования:

- Защита сети в Defender для конечной точки включена в режиме блокировки (см . раздел Включение защиты сети).

- Версия клиента защиты от вредоносных программ — 4.18.1906.x или более поздняя.

- Устройства работают под управлением Windows 10 версии 1709 или более поздней или Windows 11

Пользовательские сетевые индикаторы включены в Microsoft Defender XDR. Дополнительные сведения см. в разделе Дополнительные функции.

Индикаторы для сертификатов приложений

При создании индикатора "разрешить" для сертификата приложения он помогает предотвратить блокировку приложений, таких как внутренние приложения, которые используются вашей организацией. .CER поддерживаются расширения файлов или .PEM .

Перед созданием индикаторов для сертификатов приложений убедитесь, что выполнены следующие требования:

- Microsoft Defender антивирусная программа настроена с включенной облачной защитой (см. раздел Управление облачной защитой

- Версия клиента защиты от вредоносных программ — 4.18.1901.x или более поздняя.

- Устройства работают Windows 10 версии 1703 или более поздней или Windows 11; Windows Server 2012 R2 и Windows Server 2016 с современным унифицированным решением в Defender для конечной точки, Windows Server 2019 или Windows Server 2022

- Определения защиты от вирусов и угроз обновлены

Совет

При создании индикаторов их можно определить по одному или импортировать сразу несколько элементов. Помните, что для одного клиента существует ограничение в 15 000 индикаторов. Кроме того, сначала может потребоваться собрать определенные сведения, например сведения о хэшах файлах. Перед созданием индикаторов обязательно ознакомьтесь с предварительными условиями.

Часть 4. Отправка файла для анализа

Вы можете отправлять сущности, такие как файлы и обнаружения без файлов, в корпорацию Майкрософт для анализа. Специалисты по безопасности Майкрософт анализируют все отправки, и их результаты помогают информировать о возможностях Защиты от угроз Defender для конечной точки. При входе на сайт отправки можно отслеживать отправки.

Отправка файла для анализа

Если у вас есть файл, который был неправильно обнаружен как вредоносный или был пропущен, выполните следующие действия, чтобы отправить файл для анализа.

Ознакомьтесь с рекомендациями, приведенными здесь: Отправка файлов для анализа.

Отправьте файлы в Defender для конечной точки или посетите сайт отправки портал для обнаружения угроз (Microsoft) и отправьте файлы.

Отправка обнаружения без файлов для анализа

Если что-то было обнаружено как вредоносная программа, основанное на поведении, и у вас нет файла, вы можете отправить файл Mpsupport.cab для анализа. Файл .cab можно получить с помощью средства Microsoft Malware Protection Command-Line Utility (MPCmdRun.exe) на Windows 10 или Windows 11.

Перейдите в

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>, а затем запустите отMpCmdRun.exeимени администратора.Введите

mpcmdrun.exe -GetFiles, а затем нажмите клавишу ВВОД.Создается .cab файл, содержащий различные журналы диагностики. Расположение файла указывается в выходных данных командной строки. По умолчанию расположение —

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cab.Ознакомьтесь с рекомендациями, приведенными здесь: Отправка файлов для анализа.

Посетите сайт отправки портал для обнаружения угроз (Microsoft) (https://www.microsoft.com/wdsi/filesubmission) и отправьте файлы .cab.

Что происходит после отправки файла?

Ваша заявка немедленно сканируется нашими системами, чтобы дать вам последнее определение еще до того, как аналитик начнет обрабатывать ваше дело. Возможно, файл уже был отправлен и обработан аналитиком. В таких случаях определение принимается быстро.

Для отправки, которые еще не были обработаны, они получают приоритет для анализа следующим образом:

- Распространенные файлы, которые могут повлиять на большое количество компьютеров, получают более высокий приоритет.

- Клиентам, прошедшим проверку подлинности, особенно корпоративным клиентам с действительными идентификаторами Software Assurance (SAID), присваивается более высокий приоритет.

- Заявки, помеченные как высокоприоритетные держатели САИД, получают немедленное внимание.

Чтобы проверка обновлений, касающихся отправки, войдите на сайт отправки портал для обнаружения угроз (Microsoft).

Совет

Дополнительные сведения см. в статье Отправка файлов для анализа.

Часть 5. Проверка и настройка параметров защиты от угроз

Defender для конечной точки предлагает широкий спектр параметров, включая возможность точной настройки параметров для различных функций и возможностей. Если вы получаете множество ложных срабатываний, обязательно просмотрите параметры защиты от угроз в вашей организации. Возможно, вам потребуется внести некоторые корректировки, чтобы:

- Облачная защита

- Исправление потенциально нежелательных приложений

- Автоматическое исследование и защита

Облачная защита

Проверьте уровень защиты, предоставляемый облаком, для Microsoft Defender антивирусной программы. По умолчанию для облачной защиты задано значение Не настроено. однако рекомендуется включить его. Дополнительные сведения о настройке облачной защиты см. в статье Включение облачной защиты в Microsoft Defender антивирусной программы.

Вы можете использовать Intune или другие методы, например групповая политика, для изменения или настройки параметров облачной защиты.

См. статью Включение облачной защиты в Microsoft Defender антивирусной программы.

Исправление потенциально нежелательных приложений

Потенциально нежелательные приложения (PUA) — это категория программного обеспечения, которая может привести к медленному запуску устройств, отображению непредвиденной рекламы или установке другого программного обеспечения, которое может быть непредвиденным или нежелательным. Примеры pua включают рекламное программное обеспечение, объединение программного обеспечения и программное обеспечение для уклонения, которое ведет себя по-разному с продуктами безопасности. Хотя PUA не считается вредоносной программой, некоторые виды программного обеспечения зависят от их поведения и репутации.

Дополнительные сведения о pua см. в статье Обнаружение и блокировка потенциально нежелательных приложений.

В зависимости от приложений, которые использует ваша организация, вы можете получить ложные срабатывания в результате настройки защиты от puA. При необходимости попробуйте некоторое время запустить защиту puA в режиме аудита или применить защиту puA к подмножествам устройств в вашей организации. Защиту от pua можно настроить для браузера Microsoft Edge и для Microsoft Defender антивирусной программы.

Мы рекомендуем использовать Intune для изменения или настройки параметров защиты от pua. Однако можно использовать другие методы, например групповая политика.

См. раздел Настройка защиты puA в Microsoft Defender антивирусной программы.

Автоматическое исследование и защита

Возможности автоматического исследования и исправления (AIR) предназначены для изучения оповещений и принятия немедленных мер по устранению нарушений. По мере активации оповещений и выполнения автоматического расследования для каждого исследуемого доказательства выдается вердикт. Приговоры могут быть вредоносными, подозрительными или Не найдены угрозы.

В зависимости от уровня автоматизации, установленного для вашей организации, и других параметров безопасности, действия по исправлению выполняются с артефактами, которые считаются вредоносными или подозрительными. В некоторых случаях действия по исправлению выполняются автоматически; в других случаях действия по исправлению выполняются вручную или только после утверждения вашей группой по операциям безопасности.

- Дополнительные сведения об уровнях автоматизации; И потом

- Настройка возможностей AIR в Defender для конечной точки.

Важно!

Мы рекомендуем использовать полную автоматизацию для автоматического исследования и исправления. Не отключайте эти возможности из-за ложного срабатывания. Вместо этого используйте индикаторы "разрешить" для определения исключений и создания автоматического исследования и исправления для автоматического выполнения соответствующих действий. Соблюдение этого руководства поможет сократить количество оповещений, которые должна обрабатывать команда по операциям безопасности.

Требуется дополнительная помощь?

Если вы выполнили все действия, описанные в этой статье, и вам по-прежнему нужна помощь, обратитесь в службу технической поддержки.

На портале Microsoft Defender в правом верхнем углу выберите вопросительный знак (?), а затем выберите Служба поддержки Майкрософт.

В окне помощника по поддержке опишите проблему, а затем отправьте сообщение. Оттуда можно открыть запрос на обслуживание.

См. также

- Управление Defender для конечной точки

- Управление исключениями для Microsoft Defender для конечной точки и антивирусной программы Microsoft Defender

- Обзор портала Microsoft Defender

- Microsoft Defender для конечной точки на Mac

- Microsoft Defender для конечной точки в Linux

- Настройка защитника Майкрософт для конечной точки на функциях iOS

- Настройка функций Defender для конечной точки на Android

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по