Создание индикаторов для протоколов IP и URL-адресов или доменов

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Совет

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Обзор

Создавая индикаторы для IP-адресов и URL-адресов или доменов, вы можете разрешать или блокировать IP-адреса, URL-адреса или домены на основе собственной аналитики угроз. Вы также можете предупредить пользователей с помощью запроса, если они открывают опасное приложение. Запрос не остановит их от использования приложения, но вы можете предоставить пользовательское сообщение и ссылки на страницу компании, где описывается соответствующее использование приложения. Пользователи по-прежнему могут обходить предупреждение и продолжать использовать приложение при необходимости.

Чтобы заблокировать вредоносные IP-адреса и URL-адреса (как определено корпорацией Майкрософт), Defender для конечной точки может использовать:

- Защитник Windows SmartScreen для браузеров Майкрософт

- Защита сети для браузеров сторонних корпораций или вызовов, выполненных за пределами браузера

Набор данных аналитики угроз для блокировки вредоносных IP-адресов и URL-адресов управляется корпорацией Майкрософт.

Вы можете заблокировать вредоносные IP-адреса или URL-адреса с помощью страницы параметров или групп компьютеров, если считаете, что некоторые группы подвержены большему или меньшему риску, чем другие.

Примечание.

Inter-Domain Нотация CIDR для IP-адресов не поддерживается.

Перед началом работы

Перед созданием индикаторов для IPS, URL-адресов или доменов важно понимать следующие предварительные требования:

Требования к защите сети

Для разрешения и блокировки URL-адресов или IP-адресов требуется, чтобы компонент сетевой защиты Microsoft Defender для конечной точки был включен в блочном режиме. Дополнительные сведения о защите сети и инструкциях по настройке см. в разделе Включение защиты сети.

Поддерживаемые операционные системы

- Windows 10 версии 1709 или более поздней

- Windows 11

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2019

- Windows Server 2022

- macOS

- Linux

- iOS

- Android

требования Windows Server 2016 и Windows Server 2012 R2

Windows Server 2016 и Windows Server 2012 R2 необходимо подключить с помощью инструкций в разделе Подключение серверов Windows.

требования к версии антивирусной программы Microsoft Defender

Версия клиента защиты от вредоносных программ должна быть 4.18.1906.x или более поздней.

Требования к пользовательским сетевым индикаторам

Убедитесь, что настраиваемые сетевые индикаторы включены в Microsoft Defender XDR>Настройки Расширенные>функции. Дополнительные сведения см. в разделе Дополнительные функции.

Сведения о поддержке индикаторов в iOS см. в разделе Microsoft Defender для конечной точки в iOS.

Сведения о поддержке индикаторов в Android см. в разделе Microsoft Defender для конечной точки для Android.

Ограничения списка индикаторов IoC

В список индикаторов можно добавить только внешние IP-адреса. Невозможно создать индикаторы для внутренних IP-адресов. Для сценариев веб-защиты рекомендуется использовать встроенные возможности в Microsoft Edge. Microsoft Edge использует защиту сети для проверки сетевого трафика и позволяет блокировать TCP, HTTP и HTTPS (TLS).

Процессы, не относящиеся к Microsoft Edge и Интернету Обозреватель

Для процессов, отличных от Microsoft Edge и Интернет-Обозреватель, сценарии веб-защиты используют защиту сети для проверки и принудительного применения:

- IP-адрес поддерживается для всех трех протоколов (TCP, HTTP и HTTPS (TLS))

- В пользовательских индикаторах поддерживаются только отдельные IP-адреса (без блоков CIDR или диапазонов IP-адресов).

- Зашифрованные URL-адреса (полный путь) можно заблокировать только в браузерах сторонних разработчиков (Интернет-Обозреватель, Edge)

- Зашифрованные URL-адреса (только полное доменное имя) можно заблокировать в сторонних браузерах (то есть, кроме интернет-Обозреватель, Edge)

- Для незашифрованных URL-адресов можно применить полные блоки url-адресов.

- Если существуют конфликтующие политики индикаторов URL-адресов, применяется более длинный путь. Например, политика

https://support.microsoft.com/officeиндикаторов URL-адресов имеет приоритет над политикойhttps://support.microsoft.comиндикаторов URL-адресов .

Защита сети и трехстороннее подтверждение TCP

В случае защиты сети определение того, следует ли разрешать или блокировать доступ к сайту, производится после завершения трехстороннего подтверждения через TCP/IP. Таким образом, если сайт заблокирован защитой сети, на портале Microsoft Defender может отображаться тип ConnectionSuccessNetworkConnectionEvents действия в разделе, даже если сайт был заблокирован. NetworkConnectionEvents отображаются на уровне TCP, а не из защиты сети. После завершения трехстороннего подтверждения доступ к сайту будет разрешен или заблокирован защитой сети.

Ниже приведен пример того, как это работает.

Предположим, что пользователь пытается получить доступ к веб-сайту на своем устройстве. Сайт размещается в опасном домене, и он должен быть заблокирован сетевой защитой.

Начинается трехстороннее подтверждение через TCP/IP. Перед его завершением

NetworkConnectionEventsдействие регистрируется и отображаетсяActionTypeкакConnectionSuccess. Однако как только процесс трехстороннего подтверждения завершится, защита сети блокирует доступ к сайту. Все это происходит быстро. Аналогичный процесс происходит с Microsoft Defender SmartScreen. Это происходит, когда трехстороннее подтверждение завершается, что делается определение, а доступ к сайту либо заблокирован, либо разрешен.На портале Microsoft Defender в очереди оповещений отображается оповещение. Сведения об этом оповещении включают и

NetworkConnectionEventsAlertEvents. Вы видите, что сайт был заблокирован, даже если у вас также естьNetworkConnectionEventsэлемент с ActionType .ConnectionSuccess

Элементы управления режимом предупреждения

При использовании режима предупреждения можно настроить следующие элементы управления:

Возможность обхода

- Кнопка "Разрешить" в Edge

- Кнопка "Разрешить" в всплывающем меню (браузеры сторонних пользователей)

- Обход параметра duration для индикатора

- Обход принудительного применения в браузерах Майкрософт и сторонних браузеров

URL-адрес перенаправления

- Параметр URL-адреса перенаправления для индикатора

- URL-адрес перенаправления в Edge

- URL-адрес перенаправления в всплывающем окне (браузеры сторонних корпораций)

Дополнительные сведения см. в разделе Управление приложениями, обнаруженными Microsoft Defender для конечной точки.

Порядок обработки IP-URL-адреса Интернета вещей и конфликтов в политике домена

Обработка конфликтов политик для доменов, URL-адресов и IP-адресов отличается от обработки конфликтов политик для сертификатов.

В случае, если для одного индикатора задано несколько разных типов действий (например, блокировать, предупреждать и разрешать, типы действий, заданные для Microsoft.com), эти типы действий будут действовать следующим образом:

- Разрешить

- Предупредить

- Блокировка

Разрешить переопределения предупреждают , какой блок переопределений: Разрешить > блокировку предупреждений > . Поэтому в приведенном выше примере Microsoft.com будет разрешено.

Индикаторы Defender для облачных приложений

Если в вашей организации включена интеграция между Defender для конечной точки и Defender для облачных приложений, в Defender для конечной точки будут созданы блочные индикаторы для всех несанкционированных облачных приложений. Если приложение переводится в режим мониторинга, для URL-адресов, связанных с приложением, будут созданы индикаторы предупреждения (обходимый блок). В настоящее время невозможно создать индикаторы разрешения для санкционированных приложений. Индикаторы, созданные Defender for Cloud Apps, соответствуют обработке конфликтов политик, описанной в предыдущем разделе.

Приоритет политик

политика Microsoft Defender для конечной точки имеет приоритет над политикой антивирусной программы Microsoft Defender. В ситуациях, когда для Defender для конечной точки задано значение Разрешить, а Microsoft Defender Антивирусная программа имеет значение Блокировать, политика по умолчанию будет разрешать.

Приоритет для нескольких активных политик

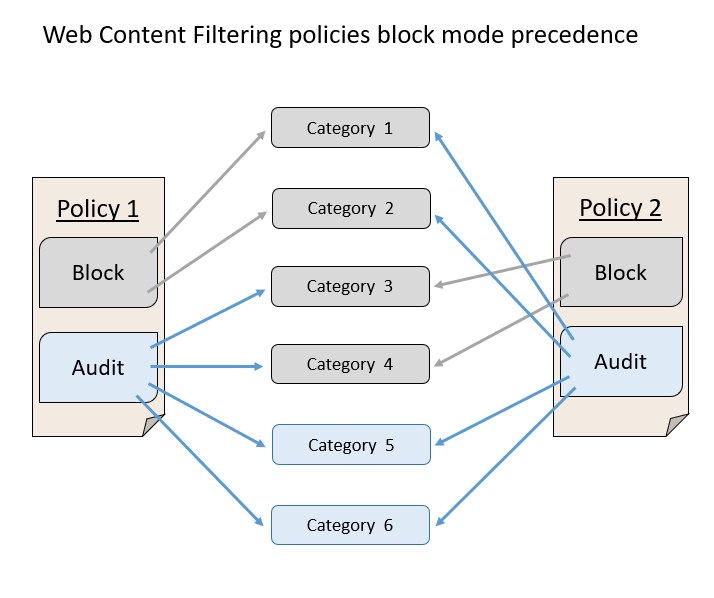

Применение нескольких разных политик фильтрации веб-содержимого к одному и тому же устройству приведет к применению более ограничительной политики для каждой категории. Рассмотрим следующий сценарий.

- Политика 1 блокирует категории 1 и 2 и выполняет аудит остальных

- Политика 2 блокирует категории 3 и 4 и выполняет аудит остальных

В результате все категории 1–4 блокируются. Это показано на следующем рисунке.

Create индикатор для IP-адресов, URL-адресов или доменов на странице параметров

В области навигации выберите Параметры Индикаторы>конечных> точек(в разделе Правила).

Выберите вкладку IP-адреса или URL-адреса/Домены .

Выберите Добавить элемент.

Укажите следующие сведения:

- Индикатор — укажите сведения о сущности и определите срок действия индикатора.

- Действие — укажите выполняемое действие и укажите описание.

- Область — определите область группы компьютеров.

Просмотрите сведения на вкладке Сводка , а затем нажмите кнопку Сохранить.

Примечание.

Задержка может составлять до 2 часов между созданием политики и блокировкой URL-адреса или IP-адреса на устройстве.

Связанные статьи

- Создание индикаторов

- Создание индикаторов для файлов

- Create индикаторы на основе сертификатов

- Управление индикаторами

- Исключения для антивирусной программы Microsoft Defender для конечной точки и Microsoft Defender

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по