Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

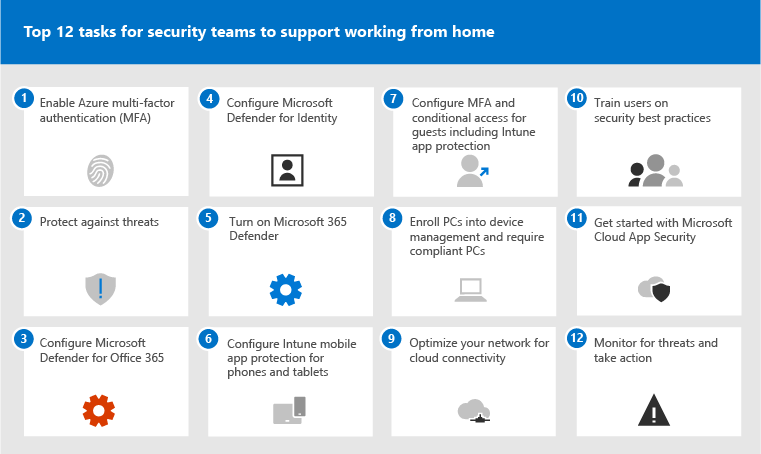

Если вы, как Корпорация Майкрософт , и вдруг оказываете поддержку в основном домашней рабочей силы, мы хотим помочь вам обеспечить вашу организацию как можно более безопасной. В этой статье рассматриваются приоритетные задачи, которые помогут группам безопасности как можно быстрее реализовать наиболее важные возможности безопасности.

Если вы являетесь небольшой или средней организацией, использующим один из бизнес-планов Майкрософт, ознакомьтесь со следующими ресурсами:

- Рекомендации для защиты планов Microsoft 365 для бизнеса

- Microsoft 365 для кампаний (включает рекомендуемую конфигурацию безопасности для Microsoft 365 бизнес)

Для клиентов, использующих наши корпоративные планы, корпорация Майкрософт рекомендует выполнить задачи, перечисленные в следующей таблице, которые относятся к вашему плану обслуживания. Вместо приобретения корпоративного плана Microsoft 365 при объединении подписок обратите внимание на следующие элементы:

- Microsoft 365 E3 включает Enterprise Mobility + Security (EMS) E3 и Microsoft Entra ID P1

- Microsoft 365 E5 включает EMS E5 и Microsoft Entra ID P2

Прежде чем начать, проверка оценку безопасности Microsoft 365 на портале Microsoft Defender. На централизованной панели мониторинга можно отслеживать и повышать безопасность удостоверений, данных, приложений, устройств и инфраструктуры Microsoft 365. Вы получите баллы за настройку рекомендуемых функций безопасности, выполнение задач, связанных с безопасностью (например, просмотр отчетов) или выполнение рекомендаций с помощью стороннего приложения или программного обеспечения. Рекомендуемые задачи в этой статье повысят оценку.

1. Включение многофакторной проверки подлинности (MFA) Microsoft Entra

Единственное, что можно сделать для повышения безопасности сотрудников, работающих из дома, — включить MFA. Если у вас еще нет процессов, обработайте это состояние как пилотное развертывание в чрезвычайных ситуациях и убедитесь, что у вас есть люди поддержки, готовые помочь сотрудникам, которые застряли. Так как вы, вероятно, не можете распространять аппаратные устройства безопасности, используйте Windows Hello биометрические приложения и приложения для проверки подлинности на смартфоне, такие как Microsoft Authenticator.

Как правило, корпорация Майкрософт рекомендует предоставить пользователям 14 дней для регистрации устройства для многофакторной проверки подлинности, прежде чем требовать многофакторную проверку подлинности. Однако если ваши сотрудники вдруг работают из дома, идите и требуйте MFA в качестве приоритета безопасности и будьте готовы помочь пользователям, которые в ней нуждаются.

Применение этих политик занимает всего несколько минут, но будьте готовы к поддержке пользователей в течение следующих нескольких дней.

| Планирование | Рекомендация |

|---|---|

| Планы Microsoft 365 (без Microsoft Entra ID P1 или P2) | Включите параметры безопасности по умолчанию в Microsoft Entra ID. Параметры безопасности по умолчанию в Microsoft Entra ID включают MFA для пользователей и администраторов. |

| Microsoft 365 E3 (с Microsoft Entra ID P1) | Используйте Общие политики условного доступа для настройки указанных ниже политик. |

| Microsoft 365 E5 (с Microsoft Entra ID P2) | Используя преимущества функции в Microsoft Entra ID, начните реализовывать рекомендуемый корпорацией Майкрософт набор условных доступа и связанных политик, таких как:

|

2. Защита от угроз

Все планы Microsoft 365 с облачными почтовыми ящиками включают функции Exchange Online Protection (EOP), в том числе:

- Защита от вредоносных программ.

- Защита от спама.

- Защита от спуфингов в политиках защиты от фишинга.

Параметры по умолчанию для этих функций EOP автоматически назначаются всем получателям с помощью политик по умолчанию. Но чтобы поднять уровень защиты EOP до рекомендуемых Standard или строгих параметров безопасности корпорации Майкрософт на основе наблюдений в центрах обработки данных, включите и назначьте предустановленную политику безопасности Standard (для большинства пользователей) и (или) предустановленную политику безопасности (для администраторов и других пользователей с высоким риском). По мере добавления новых возможностей защиты и изменения ландшафта безопасности параметры EOP в предустановленных политиках безопасности автоматически обновляются до рекомендуемых параметров.

Различия между Standard и Strict приведены в таблице ниже. Полные параметры для Standard и строгих параметров EOP описаны в таблицах здесь.

3. Настройка Microsoft Defender для Office 365

Microsoft Defender для Office 365 (входит в состав Microsoft 365 E5 и Office 365 E5) обеспечивает дополнительные меры безопасности:

- Защита безопасных вложений и безопасных ссылок. Защищает организацию от неизвестных угроз в режиме реального времени с помощью интеллектуальных систем, которые проверяют файлы, вложения и ссылки на вредоносное содержимое. Эти автоматизированные системы включают надежную платформу детонации, эвристические модели и модели машинного обучения.

- Безопасные вложения для SharePoint, OneDrive и Microsoft Teams. Защита организации при совместной работе пользователей и совместном использовании файлов путем определения и блокировки вредоносных файлов на сайтах групп и в библиотеках документов.

- Защита от олицетворения в политиках защиты от фишинга. Применяет модели машинного обучения и расширенные алгоритмы обнаружения олицетворения для предотвращения фишинговых атак.

- Защита приоритетных учетных записей. Приоритетные учетные записи — это тег, который применяется к определенному количеству ценных учетных записей пользователей. Затем можно использовать тег Priority в качестве фильтра в оповещениях, отчетах и исследованиях. В Defender для Office 365 плане 2 (входит в Microsoft 365 E5) защита приоритетных учетных записей предлагает дополнительную эвристика для приоритетных учетных записей, предназначенных для руководителей компании (обычные сотрудники не пользуются этой специализированной защитой).

Общие сведения о Defender для Office 365, включая сводку планов, см. в разделе Defender для Office 365.

Предустановленная политика безопасности встроенной защиты по умолчанию обеспечивает защиту безопасных ссылок и безопасных вложений для всех получателей, но вы можете указать исключения.

Как и в предыдущем разделе, чтобы поднять уровень защиты Defender для Office 365 до рекомендуемых Standard или строгих параметров безопасности Майкрософт на основе наблюдений в центрах обработки данных, включите и назначьте предустановленную политику безопасности Standard (для большинства пользователей) и (или) строгую предустановленную политику безопасности (для администраторов и других пользователей с высоким риском). По мере добавления новых возможностей защиты и изменения ландшафта безопасности параметры Defender для Office 365 в предустановленных политиках безопасности автоматически обновляются до рекомендуемых параметров.

Пользователи, которые вы выбираете для защиты Defender для Office 365 в предустановленных политиках безопасности, получают рекомендуемые майкрософт Standard или Строгие параметры безопасности для безопасных вложений и безопасных ссылок. Кроме того, необходимо добавить записи и необязательные исключения для олицетворения пользователя и защиты олицетворения домена.

Различия между параметрами защиты Defender для Office 365 в Standard и Strict приведены в таблице ниже. Комплексные параметры для Standard и параметров защиты строгих Defender для Office 365 описаны в таблицах здесь.

Вы можете включить и отключить безопасные вложения для SharePoint, OneDrive и Microsoft Teams независимо от предустановленных политик безопасности (по умолчанию). Сведения о проверке см. в статье Включение безопасных вложений для SharePoint, OneDrive и Microsoft Teams.

После определения пользователей в качестве приоритетных учетных записей они получают защиту приоритетных учетных записей, если она включена (она включена по умолчанию). Сведения о проверке см. в статье Настройка и проверка защиты учетных записей с приоритетом в Microsoft Defender для Office 365.

4. Настройка Microsoft Defender для удостоверений

Microsoft Defender для удостоверений — это облачное решение для обеспечения безопасности, которое использует сигналы локальная служба Active Directory для выявления, обнаружения и расследования сложных угроз, скомпрометированных удостоверений и вредоносных действий инсайдерской программы, направленных на вашу организацию. Затем сосредоточьтесь на этом элементе, так как он защищает локальную и облачную инфраструктуру, не имеет зависимостей или предварительных требований и может обеспечить немедленную выгоду.

- Сведения о быстрой настройке см. в Microsoft Defender для удостоверений кратких руководствах.

- Смотреть видео: введение в Microsoft Defender для удостоверений

- Обзор трех этапов развертывания Microsoft Defender для удостоверений

5. Включите Microsoft Defender XDR

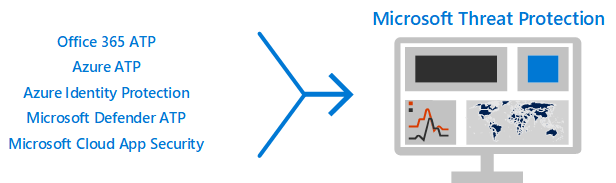

Теперь, когда вы настроили Microsoft Defender для Office 365 и Microsoft Defender для удостоверений, вы можете просматривать объединенные сигналы от этих возможностей на одной панели мониторинга. Microsoft Defender XDR объединяет оповещения, инциденты, автоматическое исследование и реагирование, а также расширенный поиск рабочих нагрузок (Microsoft Defender для удостоверений, Defender для Office 365, Microsoft Defender для конечной точки и Microsoft Defender for Cloud Apps) в одной области на портале Microsoft Defender.

После настройки одной или нескольких служб Defender для Office 365 включите MTP. В MTP постоянно добавляются новые функции; рассмотрите возможность согласия на получение предварительных версий функций.

6. Настройка Intune защиты мобильных приложений для телефонов и планшетов

Microsoft Intune управление мобильными приложениями (MAM) позволяет управлять и защищать данные организации на телефонах и планшетах без управления этими устройствами. Вот как это работает:

- Вы создаете политику защиты приложений (APP), которая определяет, какие приложения на устройстве управляются и какое поведение разрешено (например, предотвращение копирования данных из управляемого приложения в неуправляемое приложение). Вы создаете одну политику для каждой платформы (iOS, Android).

- После создания политик защиты приложений необходимо применить их, создав правило условного доступа в Microsoft Entra ID, чтобы требовать утвержденных приложений и защиты данных приложений.

Политики защиты приложений включают множество параметров. К счастью, вам не нужно изучать все параметры и взвешивать параметры. Корпорация Майкрософт упрощает применение конфигурации параметров, рекомендуя начальные точки. Платформа защиты данных с помощью политик защиты приложений включает три уровня, которые можно выбрать.

Кроме того, корпорация Майкрософт координирует эту платформу защиты приложений с набором условных доступа и связанных политик, которые мы рекомендуем использовать всем организациям в качестве отправной точки. Если вы реализовали MFA с помощью рекомендаций, приведенных в этой статье, вы на полпути!

Чтобы настроить защиту мобильных приложений, воспользуйтесь рекомендациями в статье Общие политики удостоверений и доступа к устройствам:

- Используйте руководство по применению политик защиты данных APP для создания политик для iOS и Android. Для базовой защиты рекомендуется уровень 2 (расширенная защита данных).

- Создайте правило условного доступа для запроса утвержденных приложений и защиты приложений.

7. Настройка MFA и условного доступа для гостей, включая защиту Intune мобильных приложений

Теперь давайте убедимся, что вы можете продолжать совместную работу и работать с гостями. Если вы используете план Microsoft 365 E3 и реализовали MFA для всех пользователей, вы будете настроены.

Если вы используете план Microsoft 365 E5 и используете защиту идентификации Azure для MFA на основе рисков, необходимо внести несколько корректировок (так как Защита Microsoft Entra ID не распространяется на гостей):

- Создайте новое правило условного доступа, чтобы всегда требовать многофакторную проверку подлинности для гостей и внешних пользователей.

- Обновите правило условного доступа MFA на основе риска, чтобы исключить гостей и внешних пользователей.

Воспользуйтесь рекомендациями в разделе Обновление общих политик, чтобы разрешить и защитить гостевой и внешний доступ, чтобы понять, как работает гостевой доступ с Microsoft Entra ID и обновить затронутые политики.

Созданные вами политики защиты мобильных приложений Intune вместе с правилом условного доступа, требующим утверждения приложений и защиты приложений, применяются к учетным записям гостей и помогают защитить данные вашей организации.

Примечание.

Если вы уже зарегистрировали компьютеры в системе управления устройствами, чтобы требовать соответствующие требованиям компьютеры, вам также потребуется исключить гостевые учетные записи из правила условного доступа, которое обеспечивает соответствие устройств требованиям.

8. Регистрация компьютеров в управлении устройствами и требование компьютеров, соответствующих требованиям

Предусмотрено несколько способов регистрации устройств ваших сотрудников. Каждый способ зависит от типа владения устройством (личное или корпоративное), типа устройства (iOS, Windows, Android) и требований к управлению (сброс, сопоставление, блокировка). Это исследование может занять немного времени, чтобы разобраться. См. раздел Регистрация устройств в Microsoft Intune.

Самый быстрый способ — настроить автоматическую регистрацию для Windows 10 устройств.

Вы также можете воспользоваться следующими руководствами:

- Использование Autopilot для регистрации устройств Windows в Intune

- Использование функций регистрации корпоративных устройств Apple в Apple Business Manager (ABM) для регистрации устройств iOS/iPadOS в Intune

После регистрации устройств используйте инструкции из раздела Общие политики идентификации и доступа к устройствам , чтобы создать следующие политики:

- Определение политик соответствия устройств. Рекомендуемые параметры для Windows 10 включают требование антивирусной защиты. Если у вас есть Microsoft 365 E5, используйте Microsoft Defender для конечной точки для мониторинга работоспособности устройств сотрудников. Убедитесь, что политики соответствия требованиям для других операционных систем включают антивирусную защиту и программное обеспечение для защиты конечных точек.

- Требовать компьютеры, соответствующие требованиям. Это правило условного доступа в Microsoft Entra ID, которое применяет политики соответствия устройств.

Управлять устройством может только одна организация, поэтому обязательно исключите гостевые учетные записи из правила условного доступа в Microsoft Entra ID. Если не исключить гостевых и внешних пользователей из политик, требующих соответствия устройств, эти политики будут блокировать этих пользователей. Дополнительные сведения см. в статье Обновление общих политик для разрешения и защиты гостевого и внешнего доступа.

9. Оптимизация сети для подключения к облаку

Если вы быстро позволяете основной части сотрудников работать из дома, это может оказать значительное влияние на корпоративную сетевую инфраструктуру. Многие сети были масштабированы и разработаны до внедрения облачных служб. Во многих случаях сети терпимы к удаленным сотрудникам, но не предназначены для удаленного использования всеми пользователями одновременно.

Сетевые элементы внезапно находятся под огромным напряжением из-за нагрузки всего бизнеса, использующий их. Например:

- КОНЦЕНТРАТОРЫ VPN.

- Оборудование для исходящего трафика центральной сети (например, прокси-серверы и устройства защиты от потери данных).

- Центральная пропускная способность Интернета.

- Каналы MPLS для обратного канала

- Возможность NAT.

Конечным результатом является низкая производительность и производительность в сочетании с плохим опытом для пользователей, которые адаптируются к работе из дома.

Некоторые из средств защиты, которые традиционно предоставлялись путем маршрутизации трафика через корпоративную сеть, теперь предоставляются облачными приложениями, к которым обращаются ваши пользователи. Если вы перейдете к этому шагу в этой статье, вы реализовали набор сложных элементов управления облачной безопасностью для служб и данных Microsoft 365. Используя эти элементы управления, вы можете быть готовы направлять трафик удаленных пользователей непосредственно в Office 365. Если вам по-прежнему требуется VPN-канал для доступа к другим приложениям, вы можете значительно повысить производительность и взаимодействие с пользователем, реализовав раздельное туннелирование. После достижения согласия в организации эта оптимизация может быть выполнена в течение дня хорошо скоординированной сетевой командой.

Дополнительные сведения см. в разделе:

- Обзор. Оптимизация подключения для удаленных пользователей с помощью vpn-раздельного туннелирования

- Внедрение раздельного VPN-туннелирования для Office 365

Последние статьи блога по этой теме:

- Как быстро оптимизировать трафик для удаленных сотрудников & снизить нагрузку на инфраструктуру

- Альтернативные способы для специалистов по безопасности и ИТ для достижения современных средств управления безопасностью в современных уникальных сценариях удаленной работы

10. Обучение пользователей

Обучение пользователей может сэкономить много времени и разочарования пользователей и команды по обеспечению безопасности. Опытные пользователи менее склонны открывать вложения или щелкать ссылки в сомнительных сообщениях электронной почты, и они с большей вероятностью будут избегать подозрительных веб-сайтов.

Руководство по кампании по кибербезопасности Гарвардской школы Кеннеди содержит отличные рекомендации по формированию прочной культуры осведомленности о безопасности в вашей организации, включая обучение пользователей выявлению фишинговых атак.

Microsoft 365 предоставляет следующие ресурсы для информирования пользователей в вашей организации:

| Понятие | Ресурсы |

|---|---|

| Microsoft 365 |

Настраиваемые схемы обучения Эти ресурсы помогут вам объединить учебные курсы для конечных пользователей в организации. |

| Безопасность Microsoft 365 |

Учебный модуль. Защита организации с помощью встроенной интеллектуальной системы безопасности в Microsoft 365 Этот модуль позволяет описать, как функции безопасности Microsoft 365 работают вместе, и сформулировать преимущества этих функций безопасности. |

| Многофакторная проверка подлинности |

Двухфакторная проверка подлинности: что такое дополнительная страница проверки? Эта статья поможет конечным пользователям понять, что такое многофакторная проверка подлинности и почему она используется в вашей организации. |

В дополнение к этому руководству корпорация Майкрософт рекомендует пользователям выполнять действия, описанные в этой статье Защита учетной записи и устройств от хакеров и вредоносных программ. Вот эти действия:

- Использование надежных паролей

- Защита устройств

- Включение функций безопасности на компьютерах Windows 10 и Mac (для неуправляемых устройств)

Корпорация Майкрософт также рекомендует пользователям защитить свои личные учетные записи электронной почты, выполнив действия, рекомендуемые в следующих статьях:

11. Начало работы с Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps обеспечивает широкий обзор, контроль над перемещением данных и сложную аналитику для выявления киберугроз и борьбы с ними во всех облачных службах. После начала работы с Defender for Cloud Apps политики обнаружения аномалий автоматически включаются. Но Defender for Cloud Apps имеет начальный период обучения в семь дней, в течение которого создаются не все оповещения об обнаружении аномалий.

Начните работу с Defender for Cloud Apps сейчас. Позже вы сможете настроить более сложный мониторинг и элементы управления.

- Краткое руководство. Начало работы с Defender for Cloud Apps

- Получение мгновенной аналитики поведения и обнаружения аномалий

- Дополнительные сведения о Microsoft Defender for Cloud Apps

- Обзор новых функций и возможностей

- См. основные инструкции по настройке.

12. Мониторинг угроз и принятие мер

Microsoft 365 включает несколько способов мониторинга состояния и принятия соответствующих действий. Лучшей отправной точкой является портал Microsoft Defender, где можно просмотреть оценку безопасности Майкрософт в вашей организации, а также любые оповещения или сущности, требующие вашего внимания.

Дальнейшие действия

Поздравляем! Вы быстро реализовали некоторые из самых важных средств безопасности, и ваша организация гораздо безопаснее. Теперь вы готовы к еще большему использованию возможностей защиты от угроз (включая Microsoft Defender для конечной точки), классификации и защиты данных, а также защиты административных учетных записей. Более подробный и методичный набор рекомендаций по безопасности для Microsoft 365 см. в статье Безопасность Microsoft 365 для лиц, принимающих бизнес-решения (BDM).

Кроме того, ознакомьтесь с новой документацией по Microsoft Defender для облака в области безопасности.