Этап 5. Защита информации

Так как злоумышленники-вымогатели, как правило, ищут ваши локальные данные на серверах файлов и серверах баз данных, а также на других типах серверов, один из лучших способов защитить эти данные — перенести их в клиент Microsoft 365. После переноса данных в Microsoft 365 их можно защитить с помощью встроенных функций устранения рисков и восстановления, таких как управление версиями, корзина и восстановление файлов.

Чтобы обеспечить дополнительную защиту конфиденциальной информации в клиенте Microsoft 365, выполните следующие шаги.

- Определите типы и расположения конфиденциальной информации.

- Реализуйте строгие разрешения и устраните широкий доступ (например, не допускайте, чтобы у слишком многих пользователей были возможности записи, редактирования и удаления).

- Обеспечьте защиту конфиденциальной информации.

Примечание.

Подробные инструкции по развертыванию защиты данных в клиенте Microsoft 365 см. в статье Развертывание защиты данных в соответствии с правилами обеспечения их конфиденциальности. Хотя эти инструкции предназначены для внедрения правил обеспечения конфиденциальности данных, большая их часть также относится к защите от программ-вымогателей.

Определение типов и расположений конфиденциальной информации

Первая задача состоит в том, чтобы определить типы конфиденциальной информации и ее расположения в клиенте. Возможны следующие типы конфиденциальной информации:

- Конфиденциальные данные.

- Проприетарная или интеллектуальная собственность.

- Регулируемые данные. Данные, указанные в региональных нормативных актах, регулирующих защиту персональных данных.

- Планы восстановления ИТ.

Для каждого типа конфиденциальной информации определите следующее:

Типы конфиденциальной информации, используемой в организации.

Относительная ценность этой информации, выраженная в денежном эквиваленте, если бы ее похитили с целью получения выкупа (например, высокая, средняя, низкая).

Текущее расположение конфиденциальной информации, например папка OneDrive или SharePoint, или пространство для совместной работы, например команда Microsoft Teams.

Текущие разрешения, которые включают:

Учетные записи пользователей, у которых есть доступ

Действия, разрешенные для каждой учетной записи, имеющей доступ

Настройка ограниченных разрешений на доступ к расположениям с конфиденциальной информацией

При реализации строгих разрешений в Microsoft 365 клиент использует принцип наименьших привилегий для расположения и мест связи, которые в Microsoft 365 обычно представляют собой папки OneDrive, сайты и папки SharePoint и рабочие группы.

Хотя проще создавать хранилища файлов или команды с общим доступом (например, по умолчанию для всех пользователей в организации), учетным записям пользователей следует предоставлять только те разрешения на выполнение действий с конфиденциальной информацией, которые необходимы для соблюдения требований к совместной работе и производственной деятельности.

Проникнув на клиент, злоумышленник-шантажист первым делом пытается расширить свои привилегии, взламывая учетные данные пользователей с более широкими объемами разрешений на клиенте, например ролей администратора или пользователей, имеющих доступ к конфиденциальной информации.

На основе поведения типичного злоумышленника можно сделать вывод, что он сталкивается с двумя уровнями сложности:

- Низкий уровень сложности. Злоумышленник может использовать учетную запись с ограниченным набором разрешений и находить конфиденциальную информацию благодаря общему доступу к клиенту.

- Высокий уровень сложности. Злоумышленник не может использовать учетную запись с ограниченным набором разрешений и находить конфиденциальную информацию из-за ограниченных разрешений. Чтобы получить дополнительные разрешения, злоумышленник должен найти и взломать учетную запись, которая имеет доступ к расположению с конфиденциальной информацией. После этого он сможет выполнять лишь ограниченный набор действий.

Возможность получения доступа к конфиденциальной информации должна быть максимально ограничена.

Чтобы настроить ограниченные разрешения в клиенте, выполните указанные ниже действия.

- В ходе поиска конфиденциальной информации ознакомьтесь с разрешениями на доступ к ее расположениям.

- Настройте ограниченные разрешения для конфиденциальной информации при обеспечении соответствия требованиям к совместной работе и производственной деятельности, и сообщите об этом затронутым пользователям.

- Внесите изменения для пользователей, чтобы будущие хранилища конфиденциальной информации создавались и поддерживались в соответствии с принципом ограниченных разрешений.

- Проводите аудит и мониторинг хранилищ конфиденциальной информации, чтобы убедиться, что общие разрешения не предоставляются.

Подробные рекомендации см. в разделе Настройка безопасного обмена файлами и совместная работа с Microsoft Teams. Примером пространства для общения и совместной работы с ограниченными разрешениями на доступ к конфиденциальной информации является команда с изоляцией для обеспечения безопасности.

Защита конфиденциальной информации

Чтобы защитить конфиденциальную информацию в случае, если злоумышленник-шантажист получит к ней доступ:

Используйте контролируемый доступ к папкам, чтобы неавторизованные приложения не могли изменять данные в контролируемых папках.

ИспользуйтеЗащиту информации Microsoft Purview и метки конфиденциальности для защиты конфиденциальной информации. Метки конфиденциальности можно настроить для дополнительного шифрования и дополнительных разрешений с помощью определения учетных записей и разрешения действий. Файл с меткой конфиденциальности, украденный из клиента, будет доступен только для учетной записи, определяемой в метке.

Используйте Microsoft PurviewData Loss Prevention (DLP)для обнаружения, предупреждений и блокировки рискованного, непреднамеренного или ненадлежащего обмена данными, содержащими личную или конфиденциальную информацию, на основе меток конфиденциальности, как внутренних, так и внешних.

Используйте Microsoft Defender for Cloud Apps для блокировки скачивания конфиденциальной информации, например файлов. Вы также можете использовать политики обнаружения аномалий Defender for Cloud Apps для обнаружения большого числа скачиваний файлов или действий по их удалению.

Влияние на пользователей и управление изменениями

Административные изменения, вносимые в широкие разрешения, могут привести к тому, что пользователям будет отказано в доступе или они не смогут выполнять определенные действия.

Кроме того, для защиты конфиденциальной информации в клиенте Microsoft 365 обучите своих пользователей:

- Создание мест общения и совместной работы со строгими разрешениями (как можно меньше учетных записей пользователей имеют доступ и как можно меньше действий разрешено для каждой учетной записи).

- Применять метки конфиденциальности к соответствующей информации.

- Использовать контролируемый доступ к папкам.

Итоговая конфигурация

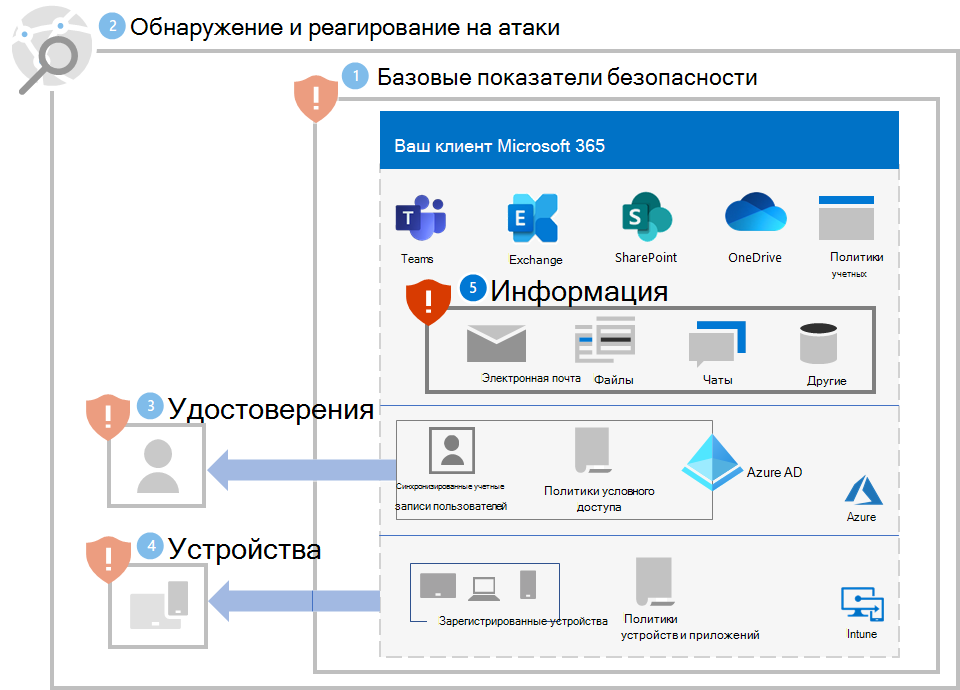

Вот как обеспечить защиту от программ-шантажистов на клиенте для этапов 1-5.

Ресурсы для получения дополнительных сведений о программах-шантажистах

Основные сведения от корпорации Майкрософт:

- Растущая угроза программ-шантажистов, запись блога Microsoft On the Issues от 20 июля 2021 г.

- Программы-шантажисты, управляемые человеком

- Быстрое развертывание программ-шантажистов

- Отчет Майкрософт о состоянии цифровой защиты за 2021 г. (см. страницы 10–19)

- Программа-шантажист: широко распространенное и текущее аналитический отчет об угрозах на портале Microsoft Defender

- Опыт группы обнаружения атак программ-шантажистов и реагирования на них Корпорации Майкрософт (DART): Подходы и рекомендуемые практики и пример

Microsoft 365:

- Максимальное повышение устойчивости к программам-шантажистам с помощью Azure и Microsoft 365

- Сборники схем реагирования на инциденты-шантажисты

- Защита от вредоносных программ и программ-шантажистов

- Защита компьютеров с Windows 10 от программ-шантажистов

- Защита от программ-шантажистов в SharePoint Online

- Отчеты аналитики угроз для программ-шантажистов на портале Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Средства защиты Azure от атак программ-шантажистов

- Максимальное повышение устойчивости к программам-шантажистам с помощью Azure и Microsoft 365

- Планирование резервного копирования и восстановления для защиты от программ-шантажистов

- Защита от программ-шантажистов с помощью Microsoft Azure Backup (26-минутное видео)

- Восстановление после компрометации системных удостоверений

- Обнаружение современных многоэтапных атак в Microsoft Sentinel

- Обнаружение программ-шантажистов Fusion в Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Записи блога группы Microsoft Security:

Руководство по борьбе с управляемыми людьми программами-вымогателями: часть 1 (сентябрь 2021 г.)

Основные шаги по расследованию инцидентов, связанных с программами-вымогателями, которые проводит группа обнаружения и реагирования корпорации Майкрософт (DART).

Руководство по борьбе с управляемыми людьми программами-вымогателями: часть 2 (сентябрь 2021 г.)

Рекомендации и лучшие методики.

-

См. раздел Программы-шантажисты.

-

Включает анализ цепочки фактических атак.

Ответ программы-шантажиста — платить или не платить? (декабрь 2019 г.)

Norsk Hydro отвечает на атаку программы-шантажиста прозрачностью (декабрь 2019 г.)

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по