Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

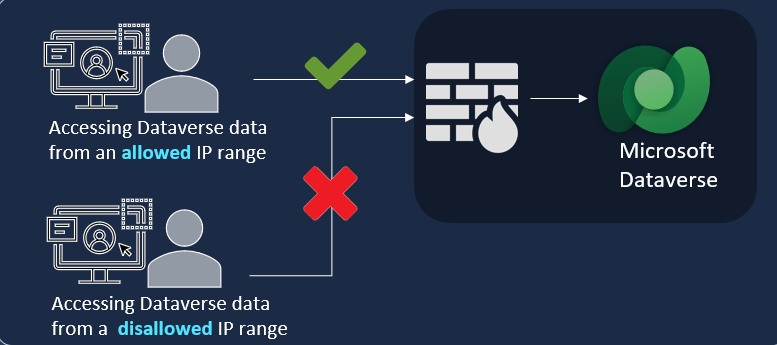

IP-брандмауэр защищает данные вашей организации, позволяя пользователям осуществлять доступ к Microsoft Dataverse только с разрешенных IP-адресов. Брандмауэр IP-адресов анализирует IP-адрес каждого запроса в режиме реального времени. Например, можно включить IP-брандмауэр в рабочей среде Dataverse и установить разрешенные IP-адреса в диапазонах, связанных с расположением вашего офиса, а не с каким-либо внешним IP-адресом, таким как кафе. Если пользователь пытается получить доступ к ресурсам организации из кафе, Dataverse отказывает в доступе в режиме реального времени.

Ключевые преимущества

Включение IP-брандмауэра в ваших средах Power Platform дает несколько ключевых преимуществ.

- Смягчение внутренних угроз, таких как кража данных: злонамеренный пользователь, пытающийся загрузить данные из Dataverse с помощью клиентского инструмента, такого как Excel или Power BI, с запрещенного IP-адреса, будет заблокирован в режиме реального времени.

- Предотвращение атак повторного использования токенов: если пользователь крадет маркер доступа и пытается использовать его для доступа к Dataverse из-за пределов разрешенных диапазонов IP-адресов, Dataverse отклоняет попытку в режиме реального времени.

Защита брандмауэра IP-адресов работает как в интерактивных, так и в неинтерактивных сценариях.

Как работает брандмауэр IP-адресов?

Когда поступает запрос к Dataverse IP-адрес запроса оценивается в режиме реального времени и сравнивается с диапазонами IP-адресов, заданными для среды Power Platform. Если IP-адрес находится в допустимых диапазонах, запрос разрешается. Если IP-адрес находится за пределами диапазонов IP-адресов, настроенных для среды, брандмауэр IP-адресов отклоняет запрос с сообщением об ошибке: Запрос, который вы пытаетесь сделать, отклонен, так как доступ к вашему IP-адресу заблокирован. Свяжитесь с вашим администратором для получения дополнительной информации.

Предварительные условия

- Функция брандмауэра для IP-адресов управляемых сред.

- Вы должны иметь роль администратора Power Platform для включения или отключения брандмауэра IP-адресов.

Включение брандмауэра IP-адресов

Вы можете включить IP-брандмауэр в среде Power Platform с помощью центра администрирования Power Platform или с помощью API OData в Dataverse.

Включение IP-брандмауэра с помощью Центра администрирования Power Platform

Как администратор, войдите в Центр администрирования Power Platform.

В области навигации выберите Безопасность.

В области Безопасность выберите Идентификация и доступ.

На странице Идентификация и управление доступом выберите IP-брандмауэр.

В области Настройка IP-брандмауэра выберите среду. Затем выберите Настройка IP-брандмауэра.

В области Настройка IP-брандмауэра для этой среды выберите для параметра IP-брандмауэр значение Вкл.

В разделе Список разрешенных IP-адресов укажите допустимые диапазоны IP-адресов в формате бесклассовой междоменной маршрутизации (CIDR) в соответствии с RFC 4632. Если у вас несколько диапазонов IP-адресов, разделите их запятой. Это поле может содержать до 4000 буквенно-цифровых символов и позволяет указать до 200 диапазонов IP-адресов. IPv6-адреса допускаются как в шестнадцатеричном, так и в сжатом формате.

При необходимости выберите другие дополнительные параметры:

- Список разрешенных тегов служб: из списка выберите теги служб, которые могут обходить ограничения IP-брандмауэра.

- Разрешить доступ к доверенным службам Microsoft. Этот параметр включает доверенные службы Microsoft, такие как мониторинг, поддержка пользователя и т. д., чтобы обойти ограничения IP-брандмауэра для доступа к среде Power Platform в Dataverse. Включено по умолчанию.

- Разрешить доступ для всех пользователей приложения. Этот параметр разрешает всем пользователям сторонних и собственных приложений доступ к API-интерфейсам Dataverse. Включено по умолчанию. Если удалить это значение, будут заблокированы только пользователи сторонних приложений.

- Включить брандмауэр IP-адресов в режиме только аудита: этот параметр включает брандмауэр IP-адресов, но разрешает запросы независимо от их IP-адреса. Включено по умолчанию.

- IP-адреса обратных прокси-серверов. Если в вашей организации настроены обратные прокси-серверы, введите IP-адреса через запятую. Настройка обратного прокси-сервера применяется как к привязке файлов cookie на основе IP-адреса, так и к брандмауэру IP-адресов. Обратитесь к сетевому администратору, чтобы получить IP-адреса обратного прокси-сервера.

Примечание.

Обратный прокси-сервер должен быть настроен на отправку IP-адресов клиентов пользователей в пересылаемом заголовке.

Нажмите Сохранить.

Включение IP-брандмауэра на уровне группы среды

Чтобы настроить параметры IP-брандмауэра на уровне группы среды, выполните следующие действия. Войдите в центр администрирования Power Platform.

В области навигации выберите Безопасность.

В области Безопасность выберите Идентификация и доступ.

Выберите область IP-брандмауэра.

В открывшейся области выберите вкладку Группы сред, к которой требуется применить параметр безопасности. Затем выберите Настроить IP-брандмауэр.

В области Настройка IP-брандмауэра для IP-брандмауэра задайте значение Вкл.

В разделе Список разрешенных IP-адресов укажите допустимые диапазоны IP-адресов в формате бесклассовой междоменной маршрутизации (CIDR) в соответствии с RFC 4632. Если у вас несколько диапазонов IP-адресов, разделите их запятой. Это поле может содержать до 4000 буквенно-цифровых символов и позволяет указать до 200 диапазонов IP-адресов. IPv6-адреса допускаются как в шестнадцатеричном, так и в сжатом формате.

При необходимости выберите другие дополнительные параметры:

- Список разрешенных тегов служб: из списка выберите теги служб, которые могут обходить ограничения IP-брандмауэра.

- Разрешить доступ к доверенным службам Microsoft. Этот параметр включает доверенные службы Microsoft, такие как мониторинг, поддержка пользователя и т. д., чтобы обойти ограничения IP-брандмауэра для доступа к среде Power Platform в Dataverse. Включено по умолчанию.

- Разрешить доступ для всех пользователей приложения. Этот параметр разрешает всем пользователям сторонних и собственных приложений доступ к API-интерфейсам Dataverse. Включено по умолчанию. Если удалить это значение, будут заблокированы только пользователи сторонних приложений.

- Включить брандмауэр IP-адресов в режиме только аудита: этот параметр включает брандмауэр IP-адресов, но разрешает запросы независимо от их IP-адреса. Включено по умолчанию.

- IP-адреса обратных прокси-серверов. Если в вашей организации настроены обратные прокси-серверы, введите IP-адреса через запятую. Настройка обратного прокси-сервера применяется как к привязке файлов cookie на основе IP-адреса, так и к брандмауэру IP-адресов. Обратитесь к сетевому администратору, чтобы получить IP-адреса обратного прокси-сервера.

Нажмите Сохранить.

Примечание.

Обратный прокси-сервер должен быть настроен на отправку IP-адресов клиентов пользователей в пересылаемом заголовке.

Выбранные параметры применяются ко всем средам в этой группе.

Включение IP-брандмауэра с помощью API OData в Dataverse

API OData в Dataverse можно использовать для получения и изменения значений в среде Power Platform. Подробные инструкции см. в разделах Запрос данных с помощью веб-API и Обновление и удаление строк таблицы с помощью веб-API (Microsoft Dataverse).

У вас есть возможность выбрать инструменты, которые вы предпочитаете. Используйте следующую документацию для получения и изменения значений через API OData в Dataverse:

- Использование инструмента Insomnia с веб-API в Dataverse

- Быстрый запуск веб-API с PowerShell и Visual Studio Code

Настройка IP-брандмауэра с помощью API OData

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Полезная нагрузка

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule— включите функцию, установив значение true, или отключите ее, установив значение false.allowediprangeforfirewall— перечислите диапазоны IP-адресов, которые должны быть разрешены. Укажите их в нотации CIDR, разделенные запятой.Важно

Убедитесь, что имена тегов службы точно соответствуют тому, что вы видите на странице параметров IP-брандмауэра. Если есть какие-либо несоответствия, ограничения IP могут работать неправильно.

enableipbasedfirewallruleinauditmode— значение true указывает на режим "Только аудит", а значение false указывает на режим "Принудительное применение".allowedservicetagsforfirewall— перечислите теги служб, которые должны быть разрешены, через запятую. Если вы не хотите настраивать-либо теги служб, оставьте это значение равным NULL.allowapplicationuseraccess— значение по умолчанию — true.allowmicrosofttrustedservicetags— значение по умолчанию — true.

Важно

Когда параметры Разрешить доступ для доверенных служб Майкрософт и Разрешить доступ для всех пользователей приложения отключены, некоторые службы, использующие Dataverse, такой как потоки Power Automate, могут больше не работать.

Проверка брандмауэра IP-адресов

Вы должны протестировать брандмауэр IP-адресов, чтобы убедиться, что он работает.

С IP-адреса, которого нет в списке разрешенных IP-адресов для среды, перейдите к URI среды Power Platform.

Ваш запрос должен быть отклонен с сообщением, в котором говорится: «Запрос, который вы пытаетесь сделать, отклонен, так как доступ к вашему IP-адресу заблокирован. Свяжитесь с вашим администратором для получения дополнительной информации».

С IP-адреса, который находится в списке разрешенных IP-адресов для среды, перейдите к URI среды Power Platform.

У вас должен быть доступ к среде, определенный вашей ролью безопасности.

Сначала следует протестировать IP-брандмауэр в тестовой среде, а затем протестировать его в режиме "Только аудит" в рабочей среде, прежде чем применять IP-брандмауэр в рабочей среде.

Примечание.

По умолчанию конечная точка TDS включена в среде Power Platform.

Фильтрация SPN для пользователей приложения

Функция IP-брандмауэра в Power Platform позволяет администраторам ограничивать доступ к средам на основе диапазонов IP-адресов. Для сценариев, в которых конкретным пользователям приложения (именам субъектов-служб или SPN) необходимо обойти эти ограничения, можно включить фильтрацию SPN с помощью подхода на основе API.

Действия по включению фильтрации SPN

- Добавление пользователя приложения. Если он еще не добавлен, добавьте пользователя приложения в целевую среду и назначьте соответствующие роли безопасности. Пример: Добавьте пользователя приложения с идентификатором 123 и именем TestSPN в среду и назначьте необходимые роли

- Получите идентификатор системного пользователя.

Используйте следующий вызов API, чтобы получить

systemuseridдля пользователя приложения:

GET https://{root-url}/api/data/v9.0/systemusers?$filter=applicationid eq {application-id}&$select=systemuserid

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

- Добавьте пользователя приложения в список разрешений.

POST https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/systemusers(SystemuserID)

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Полезная нагрузка

[

{

"isallowedbyipfirewall": true

}

]

- Настройте параметры IP-брандмауэра в PPAC. Перейдите в Центр администрирования Power Platform (PPAC) и настройте параметры IP-брандмауэра. Убедитесь, что флажок "Разрешить доступ для всех пользователей приложения" снят, чтобы применить фильтрацию.

Лицензионные требования для IP-брандмауэра

IP-брандмауэр применяться только в тех средах, которые активированы для управляемых сред. Управляемые среды включены в качестве объема обслуживания в отдельные лицензии Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages и Dynamics 365, которые предоставляют права на использование премиум-уровня. Узнайте больше о лицензировании управляемой среды в разделе Обзор лицензирования для Microsoft Power Platform.

Кроме того, для доступа к использованию IP-брандмауэра для Dataverse требуется, чтобы пользователи в средах, где применяется IP-брандмауэр, обязательно имели одну из следующих подписок:

- Microsoft 365 или Office 365 A5/E5/G5

- Соответствие Microsoft 365 A5/E5/F5/G5

- Безопасность и соответствие требованиям Microsoft 365 F5

- Защита информации и управление Microsoft 365 A5/E5/F5/G5

- Управление внутренними рисками для Microsoft 365 A5/E5/F5/G5

Узнайте больше о лицензиях на Microsoft 365

Вопросы и ответы

Что покрывает брандмауэр IP-адресов в Power Platform?

Брандмауэр IP-адресов поддерживается в любой среде Power Platform, включающей Dataverse.

Как скоро вступают в силу изменения в списке IP-адресов?

Изменения в списке разрешенных IP-адресов или диапазонов обычно вступают в силу примерно через 5–10 минут.

Эта функция работает в режиме реального времени?

Защита брандмауэром IP-адресов работает в режиме реального времени. Поскольку эта функция работает на сетевом уровне, она оценивает запрос после завершения запроса на аутентификацию.

Включена ли эта функция по умолчанию во всех средах?

Брандмауэр IP-адресов по умолчанию отключен. Администратор Power Platform должен включить его для управляемых сред.

Что такое режим «только для аудита»?

В режиме только аудита брандмауэр IP-адресов идентифицирует IP-адреса, которые выполняют вызовы в среду, и разрешает их все, независимо от того, находятся ли они в разрешенном диапазоне или нет. Это полезно, когда вы настраиваете ограничения для среды Power Platform. Мы рекомендуем включать режим только аудита как минимум на неделю и отключать его только после тщательного просмотра журналов аудита.

Эта функция доступна во всех средах?

Брандмауэр для IP-адресов доступен только для управляемых сред.

Есть ли ограничение на количество IP-адресов, которые я могу добавить в текстовое поле IP-адреса?

Вы можете добавить до 200 диапазонов IP-адресов в формате CIDR согласно RFC 4632, разделенных запятыми.

Что делать, если запросы к Dataverse завершаются сбоем?

Причиной этой проблемы может быть неправильная конфигурация диапазонов IP-адресов для IP-брандмауэра. Вы можете проверить и подтвердить диапазоны IP-адресов на странице параметров IP-брандмауэра. Мы рекомендуем вам включить IP-брандмауэр в режиме «Только аудит», прежде чем применять его.

Как загрузить журнал аудита для режима «только для аудита»?

Используйте API-интерфейс Dataverse OData для загрузки данных журнала аудита в формате JSON. Ниже приведен формат API журнала аудита:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Замените [orgURI] на URI среды Dataverse.

- Установите значение действия 118 для этого события.

- Установите количество возвращаемых элементов top=1 или укажите число, которое вы хотите вернуть.

Мои потоки Power Automate не работают должным образом после настройки брандмауэра IP-адресов в моей среде Power Platform. Что делать?

В настройках брандмауэра IP-адресов разрешите теги служб, перечисленные в разделе Исходящие IP-адреса управляемых соединителей.

Адрес обратного прокси-сервера настроен правильно, но брандмауэр IP-адресов не работает. Что делать?

Убедитесь, что в вашем обратном прокси-сервере настроена отправка IP-адреса клиента в пересылаемом заголовке.

Функция аудита брандмауэра IP-адресов не работает в моей среде. Что делать?

Журналы аудита брандмауэра IP-адресов не поддерживаются в клиентах, в которых разрешено использовать ключи шифрования с собственным ключом (BYOK). Если для вашего клиента включено использование собственного ключа, то все среды в клиенте с поддержкой BYOK заблокированы, за исключением SQL, поэтому журналы аудита могут храниться только в SQL. Мы рекомендуем вам перейти на ключ, управляемый клиентом. Чтобы перейти с BYOK на ключ, управляемый клиентом (CMKv2), выполните действия, описанные в разделе Перевод сред с собственным ключом (BYOK) на ключ, управляемый клиентом.

Поддерживает ли IP-брандмауэр диапазоны IP-адресов IPv6?

Да, IP-брандмауэр поддерживает диапазоны IP-адресов IPv6.