Настройка и установка классического сканера Azure Information Protection

Прежде чем приступить к настройке и установке средства проверки Information Protection Azure, убедитесь, что система соответствует необходимым требованиям.

Когда все будет готово, выполните следующие действия:

При необходимости выполните следующие дополнительные процедуры настройки для системы:

| Процедура | Описание |

|---|---|

| Изменение типов файлов для защиты | Может потребоваться сканировать, классифицировать или защищать типы файлов, отличные от типов по умолчанию. Дополнительные сведения см. в разделе о процессе сканирования AIP. |

| Обновление сканера | Обновите сканер, чтобы использовать новейшие функции и улучшения. |

| Массовое изменение параметров репозитория данных | Используйте параметры импорта и экспорта для массовой обработки нескольких репозиториев данных. |

| Использование сканера с альтернативными конфигурациями | Использование средства проверки без настройки меток с любыми условиями |

| Оптимизация производительности | Руководство по оптимизации производительности сканера |

Дополнительные сведения см. в списке командлетов для средства проверки.

Настройка средства проверки на портале Azure

Перед установкой средства проверки или обновлением с более старой общедоступной версии средства проверки создайте задание сканирования кластера и содержимого для сканера в портал Azure.

Затем настройте задание сканирования кластера и содержимого с параметрами сканера и репозиториями данных для сканирования.

Чтобы настроить сканер, выполните приведенные далее действия.

Войдите в портал Azure и перейдите на панель Information Protection Azure.

Например, в поле поиска ресурсов, служб и документов введите Information и в результатах выберите Azure Information Protection.

Найдите параметры меню сканера и выберите "Кластеры".

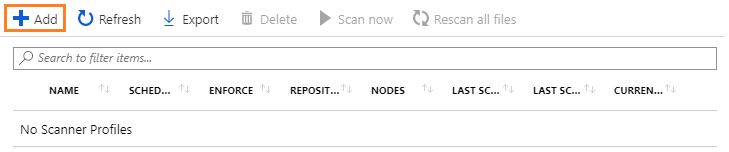

На панели "Кластеры" Information Protection Azure нажмите кнопку "Добавить":

На панели "Добавление нового кластера " выполните следующие действия.

Укажите понятное имя средства проверки. Это имя используется для идентификации параметров конфигурации сканера и репозиториев данных для сканирования.

Например, можно указать Europe для определения географического расположения репозиториев данных, охватываемых средством проверки. При последующей установке или обновлении средства проверки необходимо указать то же имя кластера.

При необходимости укажите описание для административных целей, чтобы помочь определить имя кластера сканера.

Щелкните Сохранить.

Найдите параметры меню сканера и выберите задания сканирования содержимого.

На панели заданий сканирования содержимого в Azure Information Protection выберите "Добавить".

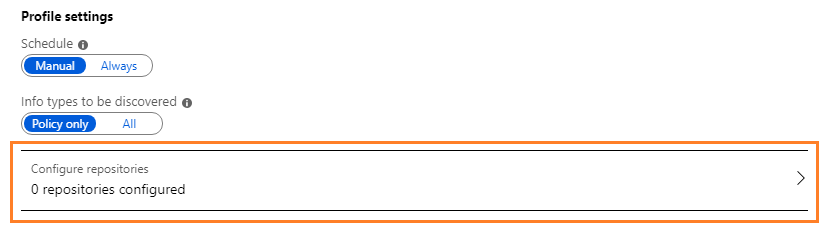

Для этой начальной конфигурации настройте следующие параметры, а затем нажмите кнопку "Сохранить ", но не закрывайте панель:

Section Параметры Параметры задания сканирования содержимого - Расписание: не изменяйтетипы сведенийвручную

- по умолчанию. Измените только

- политикина настройку репозиториев: не настраивайте в настоящее время, так как задание сканирования содержимого должно быть сохранено в первую очередь.Политика конфиденциальности - Принудительное применение: выборфайлов меток по

- умолчанию на основе содержимого-

: оставьтеметку по умолчанию: оставьте значения по умолчаниюдля файлов повторной метки политики

- по умолчанию: оставьте значение по умолчанию отключенным.Настройка параметров файла - Сохранение значений "Дата изменения", "Последнее изменение" и "Изменено": оставьте значение по умолчанию дляпросмотра типов файлов:

- оставьте типы файлов по умолчанию для владельца исключения

- по умолчанию: оставьте значение по умолчанию учетной записи сканера.Теперь, когда задание сканирования содержимого создано и сохранено, можно вернуться к параметру "Настройка репозиториев ", чтобы указать проверяемые хранилища данных.

Укажите UNC-пути и URL-адреса сервера SharePoint для SharePoint локальных библиотек и папок документов.

Примечание

для SharePoint поддерживаются SharePoint Server 2019, SharePoint Server 2016 и SharePoint Server 2013. SharePoint Server 2010 также поддерживается, если у вас есть расширенная поддержка для этой версии SharePoint.

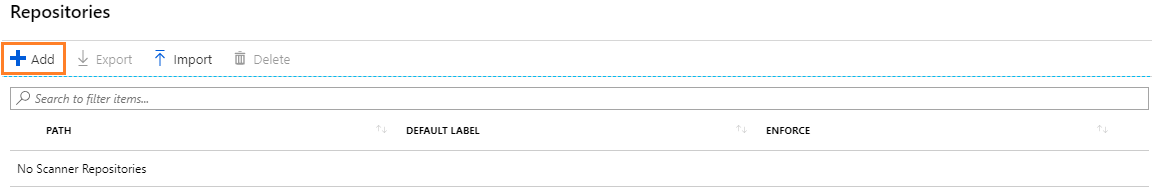

Чтобы добавить первое хранилище данных, на панели "Добавление нового задания сканирования содержимого " выберите "Настроить репозитории ", чтобы открыть панель "Репозитории ":

На панели Репозитории выберите Добавить.

На панели репозитория укажите путь к репозиторию данных и нажмите кнопку "Сохранить".

Пример:

- Для общей сетевой папки используйте

\\Server\Folder. - Для библиотеки SharePoint используйте

http://sharepoint.contoso.com/Shared%20Documents/Folder.

Примечание

Подстановочные знаки и расположения WebDav не поддерживаются.

При добавлении SharePoint путей используйте следующий синтаксис:

Путь Синтаксис Корневой путь http://<SharePoint server name>

Сканирует все сайты, включая все семейства веб-сайтов, разрешенные для пользователя средства проверки.

Требуются дополнительные разрешения для автоматического обнаружения корневого содержимогоОпределенный дочерний сайт или коллекция SharePoint Один из следующих компонентов:

-http://<SharePoint server name>/<subsite name>-http://SharePoint server name>/<site collection name>/<site name>

требуются дополнительные разрешения для автоматического обнаружения содержимого семейства веб-сайтов.Конкретная библиотека SharePoint Одно из следующих действий:

-http://<SharePoint server name>/<library name>

-http://SharePoint server name>/.../<library name>Конкретная папка SharePoint http://<SharePoint server name>/.../<folder name>Для остальных параметров на этой панели не изменяйте их для этой начальной конфигурации, но сохраняйте их в качестве задания сканирования содержимого по умолчанию. Значение по умолчанию означает, что репозиторий данных наследует параметры от задания сканирования содержимого.

- Для общей сетевой папки используйте

Если вы хотите добавить другой репозиторий данных, повторите шаги 8 и 9.

Закройте область репозиториев и область задания сканирования содержимого .

На панели заданий "Проверка содержимого" в Azure Information Protection отображается имя проверки содержимого, а также столбец SCHEDULE, показывающий "Вручную", и столбец ENFORCE пуст.

Теперь вы можете установить средство проверки с созданным заданием средства проверки содержимого. Продолжите установку средства проверки.

Установка средства проверки

После настройки сканера Information Protection Azure в портал Azure выполните следующие действия, чтобы установить сканер:

Войдите на компьютер Windows Server, на котором будет запущено средство проверки. Используйте учетную запись с правами локального администратора, у которой есть разрешения на запись в базе данных master SQL Server.

Важно!

Дополнительные сведения см. в разделе "Предварительные требования для установки и развертывания сканера Information Protection Azure".

Откройте сеанс Windows PowerShell с параметром Запуск от имени администратора.

Запустите командлет Install-AIPScanner, указав экземпляр SQL Server, на котором будет создана база данных для сканера Information Protection Azure, и имя кластера сканера, указанное в предыдущем разделе:

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>Примеры с использованием имени профиля Europe:

Для экземпляра по умолчанию:

Install-AIPScanner -SqlServerInstance SQLSERVER1 -Profile EuropeДля именованного экземпляра:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNER -Profile EuropeДля SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS -Profile Europe

При появлении запроса укажите учетные данные для учетной записи службы сканера (

\<domain\user name>) и пароля.Убедитесь, что служба установлена с помощьюслужбадминистрирования>.

Установленная служба называется Azure Information Protection Scanner и настроена для запуска с помощью созданной учетной записи службы проверки.

Теперь, когда вы установили средство проверки, необходимо получить маркер Azure AD для проверки подлинности учетной записи службы сканера, чтобы средство проверки могло запускаться автоматически.

Получение маркера Azure AD для средства проверки

Маркер Azure AD позволяет сканеру проходить проверку подлинности в службе Information Protection Azure.

Чтобы получить маркер Azure AD, выполните приведенные далее действия.

Вернитесь к портал Azure, чтобы создать два приложения Azure AD, чтобы указать маркер доступа для проверки подлинности. Этот маркер позволяет сканеру работать неинтерактивно.

Дополнительные сведения см. в статье Как пометить файлы в неинтерактивном режиме для Azure Information Protection.

На компьютере Windows Server, если учетной записи службы сканера было предоставлено локальное право на установку, выполните вход с помощью этой учетной записи и запустите сеанс PowerShell.

Выполите командлет Set-AIPAuthentication, указав значения, скопированные на предыдущем шаге:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>При появлении запроса укажите пароль для учетных данных учетной записи службы для Azure AD и нажмите кнопку Принять.

Пример:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip Acquired application access token on behalf of the user

Совет

Если учетная запись службы сканера не может быть предоставлена локальному входу , укажите и используйте параметр token для Set-AIPAuthentication.

Теперь сканер имеет маркер для проверки подлинности в Azure AD, который действителен в течение одного года, двух лет или никогда, в соответствии с конфигурацией веб-приложения /API в Azure AD.

Когда срок действия токена истечет, повторите шаги с 1 по 2.

Теперь вы можете выполнить первую проверку в режиме обнаружения. Дополнительные сведения см. в разделе "Запуск цикла обнаружения" и просмотр отчетов для сканера.

Если вы уже выполнили сканирование обнаружения, перейдите к настройке средства проверки для применения классификации и защиты.

Настройка средства проверки для применения классификации и защиты

Параметры по умолчанию настраивают средство проверки для запуска один раз и в режиме только для отчетов.

Чтобы изменить эти параметры, измените задание сканирования содержимого:

В портал Azure в области заданий сканирования содержимого в Azure Information Protection выберите кластер и задание сканирования содержимого, чтобы изменить его.

На панели заданий сканирования содержимого измените следующее и нажмите кнопку "Сохранить".

- В разделе задания сканирования содержимого : изменение расписания на Always

- В разделе политики конфиденциальности: изменение принудительного включения

Совет

Вы можете изменить другие параметры на этой панели, например, изменить атрибуты файлов и изменить ли средство проверки файлы. Дополнительные сведения о каждом параметре конфигурации см. во всплывающем окне справки.

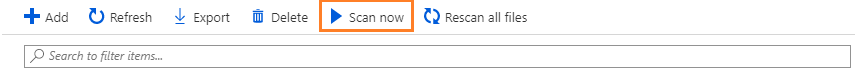

Запишите текущее время и снова запустите сканер из области заданий сканирования содержимого в Azure Information Protection:

Кроме того, выполните следующую команду в сеансе PowerShell:

Start-AIPScanЧтобы просмотреть отчеты о файлах с метками, какая классификация была применена и была ли применена защита, отслеживайте журнал событий для информационного типа 911 и последней метки времени.

Проверьте отчеты на наличие подробных сведений или используйте портал Azure для поиска этих сведений.

Теперь средство проверки запланировано на непрерывное выполнение. Когда сканер работает по всем настроенным файлам, он автоматически запускает новый цикл, чтобы все новые и измененные файлы были обнаружены.

Изменение типов файлов для защиты

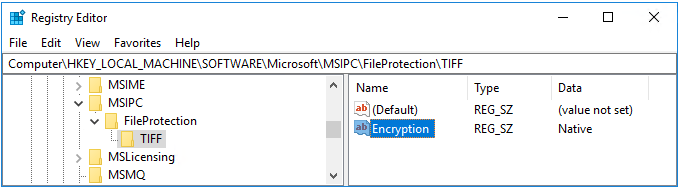

По умолчанию сканер AIP защищает только Office типы файлов и PDF-файлы. Чтобы изменить это поведение, например настроить сканер для защиты всех типов файлов, как и клиент, или для защиты определенных дополнительных типов файлов, измените реестр следующим образом:

- Укажите дополнительные типы файлов, которые требуется защитить.

- Укажите тип защиты, которую вы хотите применить (собственный или универсальный)

В этой документации для разработчиков универсальная защита обозначается как PFile.

Чтобы выровнять поддерживаемые типы файлов с клиентом, где все файлы автоматически защищены с помощью собственной или универсальной защиты:

Указание.

- Подстановочный

*знак в качестве раздела реестра Encryptionв качестве значения (REG_SZ)Defaultкак данные значений

- Подстановочный

Проверьте, существуют ли ключи MSIPC и FileProtection . Создайте их вручную, если они нет, а затем создайте подраздел для каждого расширения имени файла.

Например, для средства проверки защиты образов TIFF в дополнение к Office файлам и PDF-файлам реестр будет выглядеть следующим образом после изменения:

Примечание

В качестве файла изображения TIFF-файлы поддерживают встроенную защиту, а итоговое расширение имени файла — ptiff.

Для файлов, которые не поддерживают собственную защиту, укажите расширение имени файла в качестве нового ключа и PFile для применения универсальной защиты. Полученное расширение имени файла для защищенного файла — PFILE.

Список типов файлов текста и изображений, которые аналогично поддерживают собственную защиту, но должны быть указаны в реестре, см. в разделе "Поддерживаемые типы файлов для классификации и защиты".

Обновление сканера

Если вы ранее установили сканер и хотите обновить его, ознакомьтесь со статьей об обновлении сканера Information Protection Azure.

Затем настройте и используйте сканер , как обычно, пропуская шаги для установки сканера.

Примечание

Если у вас есть версия сканера старше 1.48.204.0 и вы не готовы обновить его, см. статью "Развертывание предыдущих версий сканера Azure Information Protection для автоматической классификации и защиты файлов".

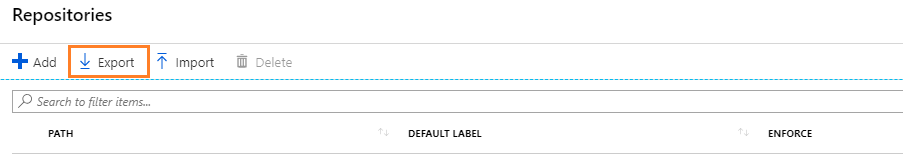

Массовое редактирование параметров репозитория данных

Используйте кнопки экспорта и импорта , чтобы внести изменения в сканер в нескольких репозиториях.

Таким образом, вам не нужно вносить одни и те же изменения несколько раз вручную в портал Azure.

Например, если у вас есть новый тип файла в нескольких SharePoint репозиториях данных, может потребоваться массово обновить параметры для этих репозиториев.

Чтобы выполнить массовые изменения в репозиториях, выполните приведенные далее действия.

В портал Azure на панели репозиториев выберите параметр "Экспорт". Пример:

Вручную измените экспортированный файл, чтобы внести изменения.

Используйте параметр импорта на той же странице, чтобы импортировать обновления обратно в репозитории.

Использование средства проверки с альтернативными конфигурациями

Сканер Azure Information Protection обычно ищет условия, указанные для меток, чтобы классифицировать и защищать содержимое по мере необходимости.

В следующих сценариях сканер Azure Information Protection также может сканировать содержимое и управлять метками без каких-либо условий.

- Применение метки по умолчанию ко всем файлам в репозитории данных

- Определение всех настраиваемых условий и известных типов конфиденциальной информации

Применение метки по умолчанию ко всем файлам в репозитории данных

В этой конфигурации все не помеченные файлы в репозитории помечены меткой по умолчанию, указанной для репозитория или задания сканирования содержимого. Файлы помечены без проверки.

Настройте следующие параметры.

- Файлы меток на основе содержимого: "Покинуть"

- Метка по умолчанию: задайте значение Custom, а затем выберите метку для использования.

Определение всех настраиваемых условий и известных типов конфиденциальной информации

Эта конфигурация позволяет найти конфиденциальную информацию, которую вы могли не реализовать, за счет скорости сканирования для сканера.

Задайте для обнаруженных типов сведенийзначение "Все".

Чтобы определить условия и типы сведений для маркировки, сканер использует настраиваемые условия, указанные для меток, и список типов информации, доступных для указания меток, как указано в политике Azure Information Protection.

Дополнительные сведения см. в кратком руководстве по поиску конфиденциальной информации.

Оптимизация производительности сканера

Примечание

Если вы хотите повысить скорость реагирования компьютера сканера, а не производительность сканера, используйте расширенный параметр клиента, чтобы ограничить количество потоков, используемых сканером.

Используйте следующие параметры и рекомендации для оптимизации производительности сканера:

| Параметр | Описание |

|---|---|

| Обеспечьте высокоскоростное и надежное сетевое подключение между компьютером сканера и сканируемым хранилищем данных | Например, поместите компьютер сканера в ту же локальную сеть или предпочтительно в том же сегменте сети, что и сканированное хранилище данных. Качество сетевого подключения влияет на производительность сканера, так как для проверки файлов средство проверки передает содержимое файлов на компьютер, на котором запущена служба сканера. Сокращение или устранение сетевых прыжков, необходимых для перемещения данных, также снижает нагрузку на сеть. |

| Убедитесь, что на компьютере сканера достаточно процессорных ресурсов | Проверка содержимого файла и шифрование и расшифровка файлов являются интенсивными действиями процессора. Отслеживайте типичные циклы сканирования для указанных хранилищ данных, чтобы определить, негативно влияет ли отсутствие ресурсов процессора на производительность сканера. |

| Установка нескольких экземпляров сканера | Сканер azure Information Protection поддерживает несколько баз данных конфигурации в одном экземпляре сервера SQL при указании имени настраиваемого кластера (профиля) для сканера. |

| Предоставление определенных прав и отключение низкого уровня целостности | Убедитесь, что учетная запись службы, на которой запущен сканер, имеет только права, описанные в требованиях к учетной записи службы. Затем настройте расширенный параметр клиента , чтобы отключить низкий уровень целостности для сканера. |

| Проверка альтернативного использования конфигурации | Средство проверки работает быстрее, если используется альтернативная конфигурация для применения метки по умолчанию ко всем файлам, так как это средство не проверяет содержимое файлов. Средство проверки выполняется медленнее при использовании альтернативной конфигурации для определения всех настраиваемых условий и известных типов конфиденциальной информации. |

| Уменьшение времени ожидания сканера | Уменьшите время ожидания сканера с помощью расширенных параметров клиента. Уменьшение времени ожидания сканера обеспечивает более высокую скорость сканирования и снижение потребления памяти. Примечание. Уменьшение времени ожидания сканера означает, что некоторые файлы могут быть пропущены. |

Дополнительные факторы, влияющие на производительность

К дополнительным факторам, влияющим на производительность сканера, относятся:

| Фактор | Описание |

|---|---|

| Время загрузки и отклика | Текущее время загрузки и отклика хранилищ данных, содержащих файлы для сканирования, также влияет на производительность сканера. |

| Режим сканера (обнаружение и принудительное применение) | Режим обнаружения обычно имеет более высокую скорость сканирования, чем режим принудительного применения. Для обнаружения требуется одно действие чтения файла, в то время как в режиме принудительного применения требуются действия чтения и записи. |

| Изменения политики | Производительность сканера может повлиять, если вы внесли изменения в условия в политике Azure Information Protection. Первый цикл сканирования, когда сканер должен проверить каждый файл, займет больше времени, чем последующие циклы сканирования, которые по умолчанию проверяют только новые и измененные файлы. При изменении условий все файлы снова сканируются. Дополнительные сведения см. в разделе "Повторное сканирование файлов". |

| Конструкции регулярных выражений | Производительность сканера зависит от того, как создаются выражения регулярного выражения для пользовательских условий. Чтобы избежать интенсивного потребления памяти и риска превышения времени ожидания (15 минут на файл), просмотрите выражения регулярного выражения для эффективного сопоставления шаблонов. Например: избегайте жадных квантификаторов . Используйте не захватываемые группы, (?:expression) например вместо (expression) |

| Уровень ведения журнала | Параметры уровня журнала включают отладку, информацию, ошибку и отключение отчетов сканера. - Отключает результаты в оптимальной производительности - Отладка значительно замедляет сканер и следует использовать только для устранения неполадок. Дополнительные сведения см. в параметре ReportLevel для командлета Set-AIPScannerConfiguration . |

| Сканируемые файлы | — За исключением Excel файлов, Office файлы быстрее сканируются, чем PDF-файлы. — Незащищенные файлы быстрее сканируются, чем защищенные файлы. — Большие файлы, очевидно, занимают больше времени для сканирования, чем небольшие файлы. |

Список командлетов для средства проверки

В этом разделе перечислены командлеты PowerShell, поддерживаемые для сканера Information Protection Azure.

Примечание

Средство проверки Information Protection Azure настраивается из портал Azure. Поэтому командлеты, используемые в предыдущих версиях для настройки репозиториев данных и списка отсканированных типов файлов, теперь устарели.

Поддерживаемые командлеты для сканера:

Дальнейшие действия

После установки и настройки средства проверки начните сканирование файлов.

См. также. Развертывание сканера Information Protection Azure для автоматической классификации и защиты файлов.

Дополнительные сведения:

Вам интересно, как основная команда разработки служб и операций в Майкрософт реализовала это средство проверки? Ознакомьтесь с техническим примером, иллюстрирующимавтоматизацию защиты данных с помощью средства проверки Azure Information Protection.

Возможно, вам интересно: В чем разница между FCI сервера Windows и сканером Azure Information Protection?

PowerShell позволяет в интерактивном режиме классифицировать и защищать файлы с настольного компьютера. Дополнительные сведения об этом сценарии и других, где используется PowerShell, см. в статье Управление клиентом Azure Information Protection с помощью PowerShell.